Файл: Предмет и задачи программных и программноаппаратных средств защиты информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.02.2024

Просмотров: 18

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

необходимость защиты открытой информации и ключей от НСД.

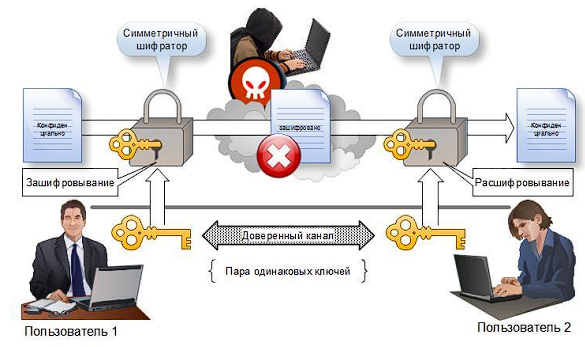

Симметричная криптографическая система – это система включающая два преобразования – одно для отправителя и одно для получателя, – оба из которых выполняются при использовании того же самого секретного ключа (симметричного ключа).

Все многообразие существующих криптографических методов в симметричных криптосистемах можно свести к следующим 4 классам преобразований:

подстановка - символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее определенным правилом;

перестановка - символы шифруемого текста переставляются по некоторому правилу в пределах заданного блока передаваемого текста;

аналитическое преобразование - шифруемый текст преобразуется по некоторому аналитическому правилу, например гаммирование - заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа;

комбинированное преобразование - представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку (части) шифруемого текста. Блочные шифры на практике встречаются чаще, чем “чистые” преобразования того или иного класса в силу их более высокой криптостойкости. Российский и американский стандарты шифрования основаны именно на этом классе. Алгоритмы с симметричными ключами имеют высокую производительность. Стойкость криптографии с симметричными ключами при прочих равных условиях определяется длиной ключа. Так как для шифрования и расшифрования используется один и тот же ключ, при использовании таких алгоритмов требуются высоконадежные механизмы для распределения ключей.

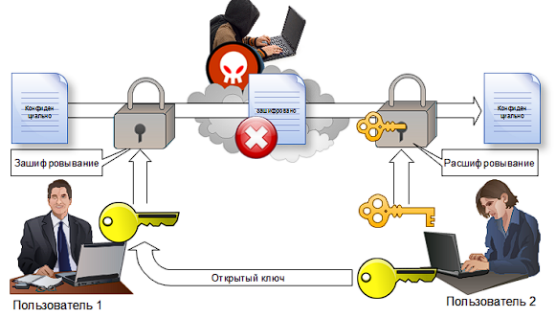

Асимметричная криптографическая система – система включающая два связанных преобразования – одно определяется открытым ключом (открытое преобразование), а другое определяется индивидуальным ключом (индивидуальное преобразование) – со свойством, что вычислительно невозможно определить индивидуальное преобразование из открытого преобразования.

Асимметричная криптографическая система – система включающая два связанных преобразования – одно определяется открытым ключом (открытое преобразование), а другое определяется индивидуальным ключом (индивидуальное преобразование) – со свойством, что вычислительно невозможно определить индивидуальное преобразование из открытого преобразования.

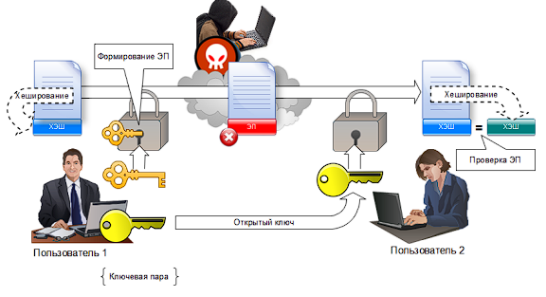

Хеширование (иногда «хэширование», англ. hashing) — преобразование по детерминированному алгоритму входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или сверткой сообщения (англ. message digest). Если у двух строк хеш-коды разные, строки гарантированно различаются, если одинаковые — строки, вероятно, совпадают. В общем случае однозначного соответствия между исходными данными и хеш-кодом нет в силу того, что количество значений хеш-функций меньше, чем вариантов входного массива. Существует множество массивов с разным содержимым, но дающих одинаковые хеш-коды — так называемые коллизии. Для того чтобы хеш-функция считалась криптографически стойкой, она должна удовлетворять трем основным требованиям:

Необратимость: для заданного значения хеш-функции должно быть вычислительно неосуществимо найти блок данных, являющийся прообразом заданного значения хешфункции.

Стойкость к коллизиям первого рода: для заданного сообщения должно быть вычислительно неосуществимо подобрать другое сообщение, с таким же значением хеш-функции.

Стойкость к коллизиям второго рода: должно быть вычислительно неосуществимо подобрать пару сообщений , имеющих одинаковый хеш.

Следует отметить, что не доказано существование необратимых хеш-функций, для которых вычисление какого-либо прообраза заданного значения хеш-функции теоретически невозможно. Обычно нахождение обратного значения является лишь вычислительно сложной задачей.

Электронная подпись

В конце обычного письма или документа исполнитель или ответственное лицо обычно ставит свою подпись. Подобное действие преследует две цели. Во-первых, получатель имеет возможность убедиться в истинности письма, сличив подпись с имеющимся у него образцом. Вовторых, личная подпись является юридическим гарантом авторства документа. Последний аспект особенно важен при заключении разного рода торговых сделок, составлении доверенностей, обязательств и т.д. С широким распространением в современном мире электронных форм документов (в том числе и конфиденциальных) и средств их обработки особо актуальной стала проблема установления подлинности и авторства безбумажной документации. При всех преимуществах современных систем шифрования они не позволяют обеспечить аутентификацию данных. Поэтому средства аутентификации должны использоваться в комплексе с криптографическими алгоритмами.

В конце обычного письма или документа исполнитель или ответственное лицо обычно ставит свою подпись. Подобное действие преследует две цели. Во-первых, получатель имеет возможность убедиться в истинности письма, сличив подпись с имеющимся у него образцом. Вовторых, личная подпись является юридическим гарантом авторства документа. Последний аспект особенно важен при заключении разного рода торговых сделок, составлении доверенностей, обязательств и т.д. С широким распространением в современном мире электронных форм документов (в том числе и конфиденциальных) и средств их обработки особо актуальной стала проблема установления подлинности и авторства безбумажной документации. При всех преимуществах современных систем шифрования они не позволяют обеспечить аутентификацию данных. Поэтому средства аутентификации должны использоваться в комплексе с криптографическими алгоритмами.

11. / Каналы утечки информации

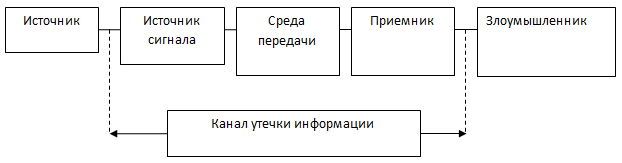

Каналы утечки информации — методы и пути утечки информации из информационной системы; паразитная (нежелательная) цепочка носителей информации, один или несколько из которых являются (могут быть) правонарушителем или его специальной аппаратурой.

Технический канал утечки информации (ТКУИ) - совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

-

Кража или утеря носителей информации, исследование не уничтоженного мусора; -

Дистанционное фотографирование, прослушивание; -

Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

-

Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны; -

Прямое копирование.

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

-

акустические — запись звука, подслушивание и прослушивание; -

акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей её через сети электропитания; -

виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений; -

оптические — визуальные методы, фотографирование, видеосъемка, наблюдение; -

электромагнитные — копирование полей путём снятия индуктивных наводок; -

радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съёма речевой информации «закладных устройств», модулированные информативным сигналом; -

материальные — информация на бумаге или других физических носителях информации

В зависимости от вида каналов связи технические каналы перехвата информации можно разделить

-

Перехват информации, передаваемой по каналам радио-, радиорелейной связи-

Электромагнитный. Модулированные информационным сигналом высокочастотные электромагнитные излучения передатчиков средств связи могут перехватываться портативными средствами радиоразведки и при необходимости передаваться в центр обработки для их раскодирования. Такой канал перехвата информации широко используется для прослушивания телефонных разговоров.

-

-

Съем информации, передаваемой по кабельным линиям связи Канал перехвата информации, передаваемой по кабельным линиям связи, предполагает контактное подключение аппаратуры разведки к кабельным линиям связи.-

Электрический. Часто используется для перехвата телефонных разговоров. При этом перехватываемая информация может непосредственно записываться на диктофон или передаваться по радиоканалу в пункт приема для ее записи и анализа. Устройства, подключаемые к телефонным линиям связи и комплексированные с устройствами передачи информации по радиоканалу, часто называют телефонными закладками. -

Индукционный — канал перехвата информации, не требующий контактного подключения к каналам связи. При прохождении по кабелю информационных электрических сигналов вокруг кабеля образуется электромагнитное поле. Эти электрические сигналы перехватываются специальными индукционными датчиками. Индукционные датчики используются в основном для съёма информации с симметричных высокочастотных кабелей. Сигналы с датчиков усиливаются, осуществляется частотное разделение каналов, и информация, передаваемая по отдельным каналам, записывается на магнитофон или высокочастотный сигнал записывается на специальный магнитофон.

-

Технические каналы утечки информации можно разделить на естественные и специально создаваемые.

Естественные каналы утечки информации возникают при обработке информации техническими средствами (электромагнитные каналы утечки информации) за счет побочных электромагнитных излучений, а также вследствие наводок информационных сигналов в линиях электропитания технического средства обработки информации, соединительных линиях вспомогательных технических средств и систем (ВТСС) и посторонних проводниках (электрические каналы утечки информации). К