Файл: 10. Алгебраические кривые порядка над полем. Кривые второго порядка. Неособые точки кривой и неособые кривые.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 04.02.2024

Просмотров: 12

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Эллиптическая кривая широко используется для построения криптосистем []. Одним из инструментов построения генераторов псевдослучайных последовательностей является эллиптическая кривая над конечным полем.

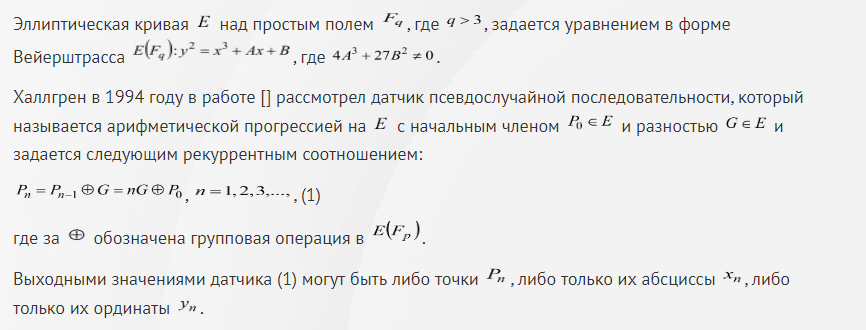

Следует отметить также статистическую безопасность генератора псевдослучайных чисел, построенного на базе арифметической прогрессии на эллиптической кривой. Она обладает хорошими статистическими свойствами, что показано в работе []: равномерностью распределения элементов арифметической прогрессии для большого , также указан порядок величины отклонения от равномерности

Следует отметить также статистическую безопасность генератора псевдослучайных чисел, построенного на базе арифметической прогрессии на эллиптической кривой. Она обладает хорошими статистическими свойствами, что показано в работе []: равномерностью распределения элементов арифметической прогрессии для большого , также указан порядок величины отклонения от равномерности

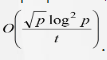

Для случая, при котором известна разность G и старшие биты

, (2),

, (2),называют EC-последовательностью порядка

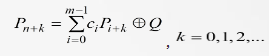

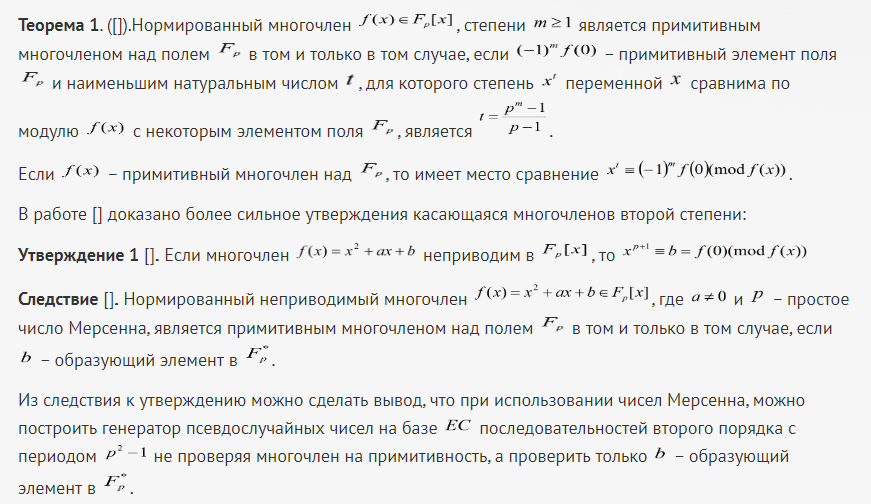

– характеристическим многочленом над

– характеристическим многочленом над

18. Схема симметричного шифрования на эллиптических кривых.

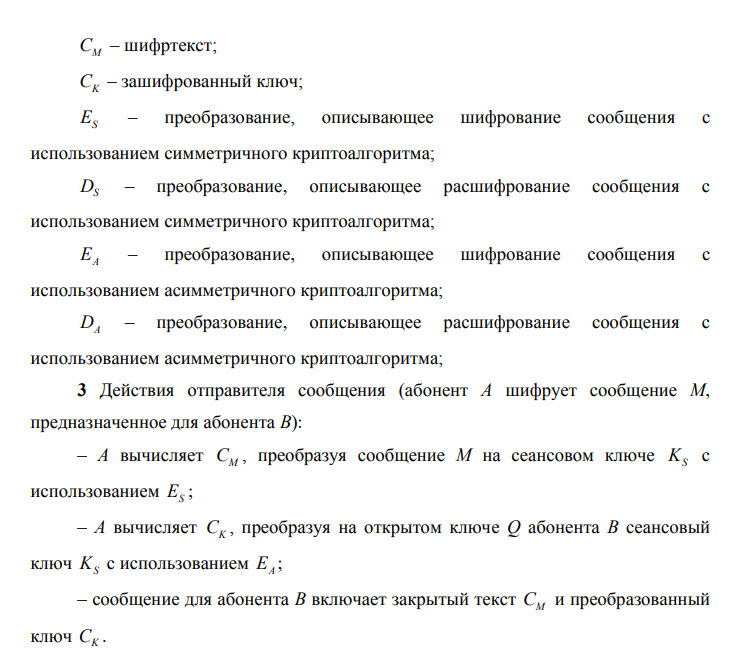

Зашифрование информации (абонент А защищает сообщение М, предназначенное для абонента В) (рис. 12.1):

А преобразовывает открытый текст М в точки эллиптической кривой;

А выбирает секретный ключ К;

А вычисляет закрытый текст С

Расшифрование информации (абонент В преобразует закрытый текст С) (рис. 12.2):

В вычисляет обратный ключ (-К).

В восстанавливает открытый текст М

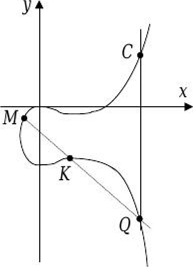

Рис. 12.1.

Прямое преобразование

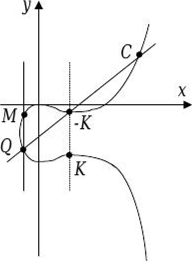

Рис. 12.2.

Обратное преобразование

Пример. Пусть задана кривая Е (СР(23)) вида у2 — X3 + X + 1. Зашифрование информации (абонент А защищает сообщение М, предназначенное для абонента В):

А преобразовывает открытый текст М в точку эллиптической кривой

А выбирает секретный ключ К = (13, 7);

А вычисляет закрытый текст

Расшифрование информации (абонент В восстанавливает закрытый текст С, полученный от абонента А):

В вычисляет обратный ключ (-К)

В восстанавливает открытый текст М

19. Схема асимметричного шифрования на эллиптических кривых.

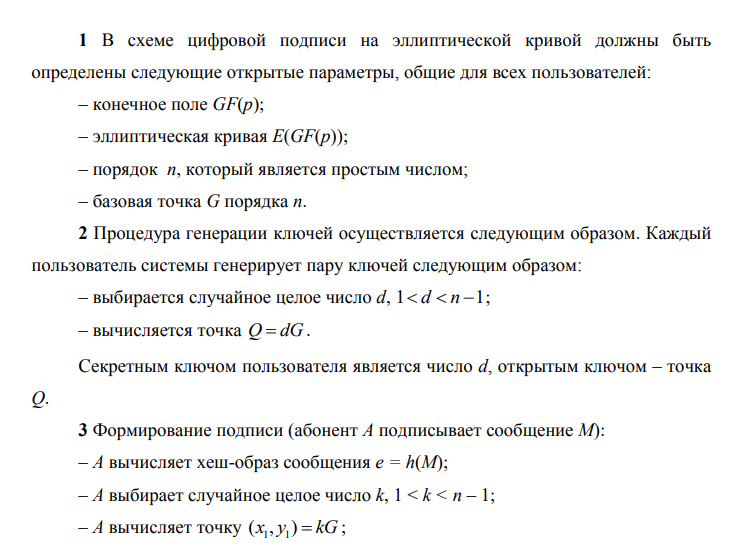

Реализовать схему асимметричного шифрования на эллиптических кривых.В алгоритмах асимметричного шифрования на эллиптических кривых должны быть определены следующие открытые параметры, общие для всех пользователей:

-

конечное поле GF(p); -

эллиптическая кривая E(GF(p)); -

порядок n, который является простым числом; -

базовая точка Gпорядка n.

-

Процедура генерации ключей осуществляется следующим образом. Каждый пользователь системы генерирует пару ключей следующим образом:

-

выбирается случайное целое число d, 1 d n1; -

вычисляется точка Q dG.

Секретным ключом пользователя является число d, открытым ключом – точка

Q.

-

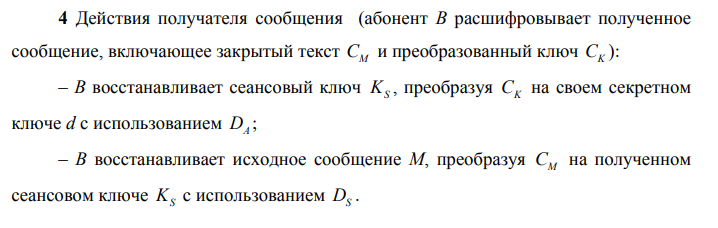

Действия отправителя сообщения (абонент Aшифрует сообщение М,

предназначенное для абонента B):

-

Авыбирает случайное целое число k, 1 k n1; -

Авычисляет точку (x1, y1) kG;

-

Авычисляет точку

В;

(x2, y2) kQ, используя открытый ключ Qпользователя

-

Авычисляет c1 M x2 .

Шифртекстом является набор C (x1, y1,c1) .

-

Действия получателя сообщения (абонент Bрасшифровывает шифртекст С):

-

Ввычисляет точку (x2 , y2 ) d(x1, y1) , используя свой секретный ключ d;

-

Ввосстанавливает исходное сообщение M c1 x2 .

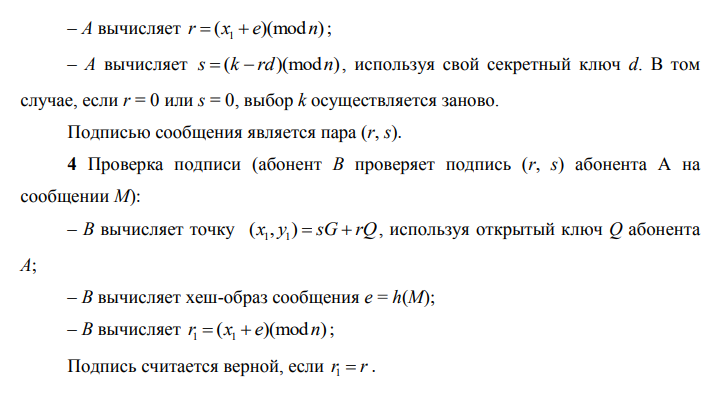

20. Схема цифровой подписи на эллиптических кривых.

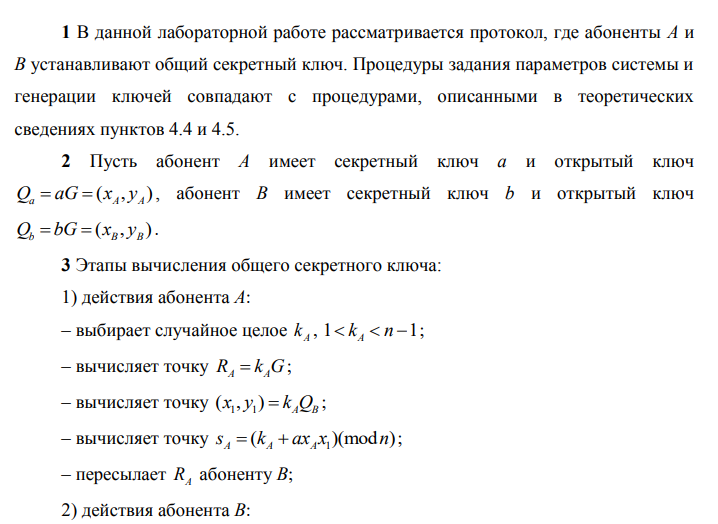

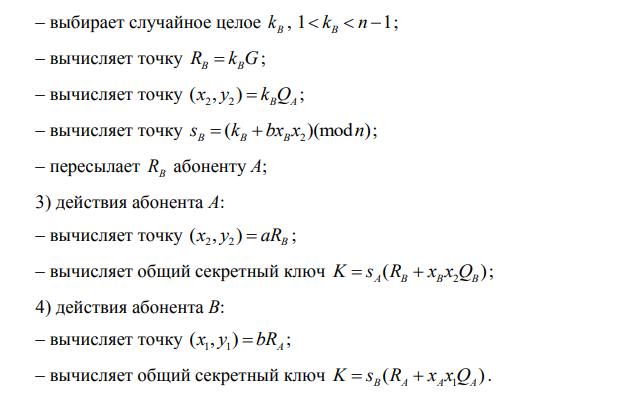

21. Схема распределения ключей на эллиптических кривых.

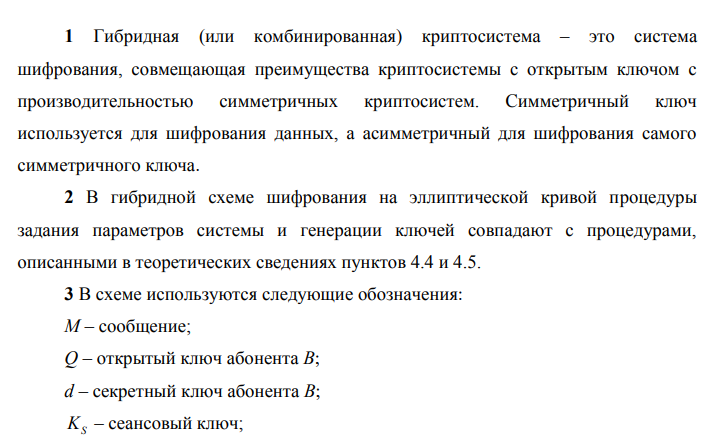

22. Схема гибридного шифрования на эллиптических кривых.

23. Стандарт ЭЦП ГОСТ Р 34.10-2012

https://protect.gost.ru/v.aspx?control=8&baseC=-1&page=0&month=-1&year=-1&search=&RegNum=1&DocOnPageCount=15&id=172255&pageK=8074B207-9954-40FD-912E-20E8D0BFAA2E

http://elib.osu.ru/bitstream/123456789/11745/1/92829_20190327.pdf