ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.05.2024

Просмотров: 39

Скачиваний: 0

4 Контроль цілісності

Криптографічні методи дозволяють надійно контролювати цілісність як окремих порцій даних, так і їх наборів (таких як потік повідомлень); визначати автентичність джерела даних; гарантувати неможливість відмовитися від досконалих дій ("неотказуемость").

В основі криптографічного контролю цілісності лежать два поняття:

-

хэш-функція;

-

електронний цифровий підпис (ЕЦП).

Хэш-функція - це труднообратимое перетворення даних (одностороння функція), реалізовуване, як правило, засобами симетричного шифрування з скріпленням блоків. Результат шифрування останнього блоку (залежний від всіх попередніх) і служить результатом хэш-функції.

Хай є дані, цілісність яких потрібно перевірити, хэш-функція і раніше обчислений результат її вживання до початкових даних (так званий дайджест). Позначимо хэш-функцію через h, початкові дані - через T, дані, що перевіряються, - через T’. Контроль цілісності даних зводиться до перевірки рівності h(T’)= h(T). Якщо воно виконано, вважається, що T’ = T. Збіг дайджестов для різних даних називається колізією. У принципі, колізії, звичайно, можливі, оскільки потужність безлічі дайджестов менше ніж потужність безлічі хэшируемых даних, проте те, що h є функція одностороння, означає, що за прийнятний час спеціально організувати колізію неможливе.

Розглянемо тепер вживання асиметричного шифрування для вироблення і перевірки електронного цифрового підпису. Хай E(T) позначає результат зашифрования тексту T за допомогою відкритого ключа, а D(T) - результат расшифрования тексту Т (як правило, шифрованого) за допомогою секретного ключа. Щоб асиметричний метод міг застосовуватися для реалізації ЕЦП, необхідне виконання тотожності

E(D(T))= D(E(T))= T

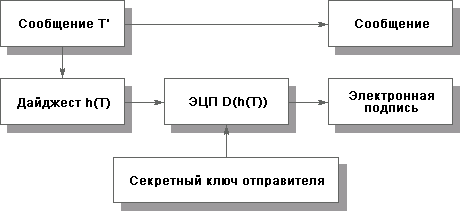

На рис. 11.5 показана процедура вироблення електронного цифрового підпису, що полягає в шифруванні перетворенням D дайджеста h(T).

Рис. 11.5. Вироблення електронного цифрового підпису.

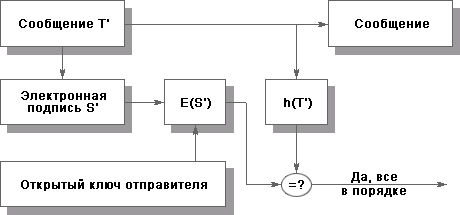

Перевірка ЕЦП може бути реалізована так, як показано на рис. 11.6.

Рис.

11.6. Перевірка електронного

цифрового підпису.

Рис.

11.6. Перевірка електронного

цифрового підпису.

З рівності

E(S’)= h(T’)

витікає, що S’ = D(h(T’) (для доказу достатньо застосувати до обох частин перетворення D і викреслити в лівій частині тотожне перетворення D(E())). Таким чином, електронний цифровий підпис захищає цілісність повідомлення і засвідчує особу відправника, тобто захищає цілісність джерела даних і служить основою неотказуемости.

Два російські стандарти, ГОСТ Р 34.10-94 "Процедури вироблення і перевірки електронного цифрового підпису на базі асиметричного криптографічного алгоритму" і ГОСТ Р 34.11-94 "Функція хэширования", з’єднані загальним заголовком "Інформаційна технологія. Криптографічний захист інформації", регламентують обчислення дайджеста і реалізацію ЕЦП. У вересні 2001 року був затверджений, а 1 липня 2002 року набув чинності новий стандарт ЕЦП - ГОСТ Р 34.10-2001, розроблений фахівцями ФАПСИ.

Для контролю цілісності послідовності повідомлень (тобто для захисту від крадіжки, дублювання і переупорядковування повідомлень) застосовують тимчасові штампи і нумерацію елементів послідовності, при цьому штампи і номери включають в підписуваний текст.

5 Цифрові сертифікати

При використовуванні асиметричних методів шифрування (і, зокрема, електронного цифрового підпису) необхідно мати гарантію автентичності пари (ім’я користувача, відкритий ключ користувача). Для вирішення цієї задачі в специфікаціях X.509 вводяться поняття цифрового сертифікату і засвідчуючого центру.

Засвідчуючий центр - це компонент глобальної служби каталогів, що відповідає за управління криптографічними ключами користувачів. Відкриті ключі і інша інформація про користувачів зберігається засвідчуючими центрами у вигляді цифрових сертифікатів, що мають наступну структуру:

-

порядковий номер сертифікату;

-

ідентифікатор алгоритму електронного підпису;

-

ім’я засвідчуючого центру;

-

термін придатності;

-

ім’я власника сертифікату (ім’я користувача, якому належить сертифікат);

-

відкриті ключі власника сертифікату (ключів може бути дещо);

-

ідентифікатори алгоритмів, асоційованих з відкритими ключами власника сертифікату;

-

електронний підпис, що згенерував з використанням секретного ключа засвідчуючого центру (підписується результат хэширования всієї інформації, що зберігається в сертифікаті).

Цифрові сертифікати володіють наступними властивостями:

-

будь-який користувач, що знає відкритий ключ засвідчуючого центру, може взнати відкриті ключі інших клієнтів центру і перевірити цілісність сертифікату;

-

ніхто, окрім засвідчуючого центру, не може модифікувати інформацію про користувача без порушення цілісності сертифікату.

В специфікаціях X.509 не описується конкретна процедура генерації криптографічних ключів і управління ними, проте даються деякі загальні рекомендації. Зокрема, обмовляється, що пари ключів можуть породжуватися будь-яким з наступних способів:

-

ключі може генерувати сам користувач. У такому разі секретний ключ не потрапляє в руки третіх осіб, проте потрібно вирішувати задачу безпечного зв’язку із засвідчуючим центром;

-

ключі генерує довірена особа. У такому разі доводиться вирішувати задачі безпечної доставки секретного ключа власнику і надання довірених даних для створення сертифікату;

-

ключі генеруються засвідчуючим центром. У такому разі залишається тільки задача безпечної передачі ключів власнику.

Цифрові сертифікати у форматі X.509 версії 3 сталі не тільки формальним, але і фактичним стандартом, підтримуваним численними засвідчуючими центрами.

Список літератури

-

Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

-

Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

-

Жельников В. Криптография от папируса до компьютера. – М.: ABF, 1996.

-

Бабенко Л.К. Введение в специальность «Организация и технология защиты информации». – Таганрог: Изд-во ТРТУ, 1999. –54с.

-

Брюхомицкий Ю.А. Введение в информационные системы. – Таганрог: Изд-во ТРТУ, 2001. – 151 с.

-

Зегжда Д.П., Ивашко А.М. Как построить защищенную информационную систему Под научной редакцией Зегжды Д.П. и Платонова В.В. – СПб: Мир и семья-95,1997. – 312 с.

-

Гайкович В.Ю., Ершов Д.В. «Основы безопасности информационных технологий»

-

Котухов М.М., Марков А.С. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем. – 1998. – 158 с.

-

Информационно-безопасные системы. Анализ проблемы: Учеб. пособие Алешин Н. В, Коэлод В. Н., Нечаев Д. А., Смирнов А. С., Сычев М. П., Пальчун Б. П., Черноруцкий И. Г., Черносвитов А. В. Под ред. В. Н. Козлова. – СПб.: Издательство С.-Петербургского, гос. техн. университета, 1996. – 69 с.

-

Громов В.И., Василева Г.А. «Энциклопедия компьютерной безопасности»