ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.05.2024

Просмотров: 36

Скачиваний: 0

2.2 Функціональні компоненти і архітектура

У складі засобів активного аудиту можна виділити наступні функціональні компоненти:

-

компоненти генерації реєстраційної інформації. Вони знаходяться на стику між засобами активного аудиту і контрольованими об’єктами;

-

компоненти зберігання реєстраційної інформації, що згенерувала;

-

компоненти витягання реєстраційної інформації (сенсори). Звичайно розрізняють мережні і хостовые сенсори, маючи у вигляді під першими виділені комп’ютери, мережні карти яких встановлені в режим прослуховування, а під другими - програми, що читають реєстраційні журнали операційної системи. На наш погляд, з розвитком комутаційних технологій ця відмінність поступово стирається, оскільки мережні сенсори доводиться встановлювати в активному мережному устаткуванні і, по суті, вони стають частиною мережної ОС;

-

компоненти проглядання реєстраційної інформації. Можуть допомогти при ухваленні рішення про реагування на підозрілу активність;

-

компоненти аналізу інформації, що поступила від сенсорів. Відповідно до даного вище визначення засобів активного аудиту, виділяють пороговий аналізатор, аналізатор порушень політики безпеки, експертну систему, що виявляє сигнатури атак, а також статистичний аналізатор, що знаходить нетипову поведінку;

-

компоненти зберігання інформації, що бере участь в аналізі. Таке зберігання необхідне, наприклад, для виявлення атак, протяжних в часі;

-

компоненти ухвалення рішень і реагування ("вирішувачі"). "вирішувач" може одержувати інформацію не тільки від локальних, але і від зовнішніх аналізаторів, проводячи так званий кореляційний аналіз розподілених подій;

-

компоненти зберігання інформації про контрольовані об’єкти. Тут можуть зберігатися як пасивні дані, так і методи, необхідні, наприклад, для витягання з об’єкту реєстраційної інформації або для реагування;

-

компоненти, що грають роль організуючої оболонки для менеджерів активного аудиту, звані моніторами і об’єднуючі аналізатори, "вирішувачі", сховище описів об’єктів і інтерфейсні компоненти. До числа останніх входять компоненти інтерфейсу з іншими моніторами, як рівноправними, так і входять в ієрархію. Такі інтерфейси необхідні, наприклад, для виявлення розподілених, широкомасштабних атак;

-

компоненти інтерфейсу з адміністратором безпеки.

Засоби активного аудиту будуються в архітектурі менеджер/агент. Основними агентськими компонентами є сенсори. Аналіз, ухвалення рішень - функції менеджерів. Очевидно, між менеджерами і агентами повинні бути сформовані довірені канали.

Підкреслимо важливість інтерфейсних компонентів. Вони корисні як з внутрішньою для засобів активного аудиту точки зору (забезпечують розширюваність, підключення компонентів різних виробників), так і із зовнішньої точки зору. Між менеджерами (між компонентами аналізу і "вирішувачами") можуть існувати горизонтальні зв’язки, необхідні для аналізу розподіленої активності. Можливе також формування ієрархій засобів активного аудиту з винесенням на верхні рівні інформації про наймасштабнішу і небезпечну активність.

Звернемо також увагу на архітектурну спільність засобів активного аудиту і управління, що є слідством спільності виконуваних функцій. Продумані інтерфейсні компоненти можуть істотно полегшити спільну роботу цих засобів.

2.3 Шифрування

Ми приступаємо до розгляду криптографічних сервісів безпеки, точніше, до викладу елементарних відомостей, що допомагають скласти загальне уявлення про комп’ютерну криптографію і її місце в загальній архітектурі інформаційних систем.

Криптографія необхідна для реалізації, принаймні, трьох сервісів безпеки:

-

шифрування;

-

контроль цілісності;

-

аутентифікація (цей сервіс був розглянутий нами раніше).

Шифрування - наймогутніший засіб забезпечення конфіденційності. У багатьох відношеннях воно займає центральне місце серед програмно-технічних регуляторів безпеки, будучи основою реалізації багато кого з них, і в той же час останнім (а часом і єдиним) захисним рубежем. Наприклад, для портативних комп’ютерів тільки шифрування дозволяє забезпечити конфіденційність даних навіть у разі крадіжки.

В більшості випадків і шифрування, і контроль цілісності грають глибоко інфраструктурну роль, залишаючись прозорими і для додатків, і для користувачів. Типове місце цих сервісів безпеки - на мережному і транспортному рівнях реалізації стека мережних протоколів.

Розрізняють два основні методи шифрування: симетричний і асиметричний. В першому з них один і той же ключ (що зберігається в секреті) використовується і для зашифрования, і для расшифрования даних. Розроблені вельми ефективні (швидкі і надійні) методи симетричного шифрування. Існує і національний стандарт на подібні методи - ГОСТ 28147-89 "Системи обробки інформації. Захист криптографічний. Алгоритм криптографічного перетворення".

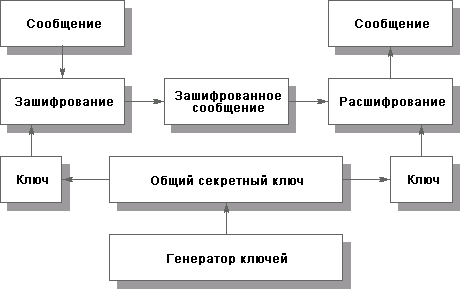

Рис. 11.1 ілюструє використовування симетричного шифрування. Для визначеності ми вестимемо мову про захист повідомлень, хоча події можуть розвиватися не тільки в просторі, але і в часі, коли зашифровуються і розшифровуються файли, що нікуди не переміщаються.

Рис. 11.1. Використовування симетричного методу шифрування.

Основним недоліком симетричного шифрування є те, що секретний ключ повинен бути відомий і відправнику, і одержувачу. З одного боку, це створює нову проблему розповсюдження ключів. З другого боку, одержувач на підставі наявності зашифрованого і розшифрованого повідомлення не може довести, що він одержав це повідомлення від конкретного відправника, оскільки таке ж повідомлення він міг згенерувати самостійно.

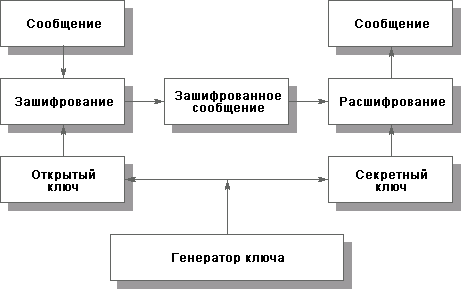

В асиметричних методах використовуються два ключі. Один з них, несекретний (він може публікуватися разом з іншими відкритими відомостями про користувача), застосовується для шифрування, інший (секретний, відомий тільки одержувачу) - для расшифрования. Найпопулярнішим з асиметричних є метод RSA (Райвест, Шамір, Адлеман), заснований на операціях з великими (скажімо, 100-значными) простими числами і їх творами.

Проілюструємо використовування асиметричного шифрування (див. рис. 11.2).

Рис. 11.2. Використовування асиметричного методу шифрування.

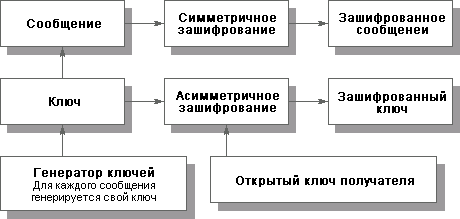

Істотним недоліком асиметричних методів шифрування є їх низька швидкодія, тому дані методи доводиться поєднувати з симетричними (асиметричні методи на 3 - 4 порядки повільніше). Так, для вирішення задачі ефективного шифрування з передачею секретного ключа, використаного відправником, повідомлення спочатку симетрично зашифровують випадковим ключем, потім цей ключ зашифровують відкритим асиметричним ключем одержувача, після чого повідомлення і ключ відправляються по мережі.

Рис. 11.3 ілюструє ефективне шифрування, реалізоване шляхом поєднання симетричного і асиметричного методів.

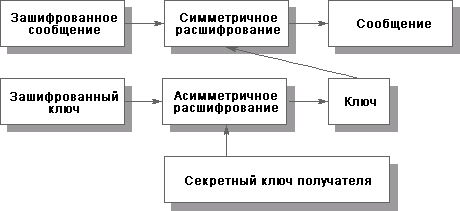

На рис. 11.4 показано расшифрование ефективно зашифрованого повідомлення.

Відзначимо, що асиметричні методи дозволили вирішити важливу задачу сумісного вироблення секретних ключів (це істотно, якщо сторони не довіряють один одному), обслуговуючих сеанс взаємодії, при початковій відсутності загальних секретів. Для цього використовується алгоритм Діффі-Хелмана.

Рис. 11.3. Ефективне шифрування повідомлення.

Рис.

11.4. Расшифрованіє ефективно

зашифрованого повідомлення.

Рис.

11.4. Расшифрованіє ефективно

зашифрованого повідомлення.

Певне поширення набув різновид симетричного шифрування, заснований на використовуванні складових ключів. Ідея полягає в тому, що секретний ключ ділиться на дві частини, що зберігаються окремо. Кожна частина сама по собі не дозволяє виконати расшифрование. Якщо у правоохоронних органів з’являються підозри щодо особи, що використовує деякий ключ, вони можуть в установленому порядку одержати половинки ключа і далі діяти звичайним для симетричного расшифрования чином.

Порядок роботи з складовими ключами - хороший приклад проходження принципу розділення обов’язків. Він дозволяє поєднувати права на різного роду таємниці (персональну, комерційну) з можливістю ефективно стежити за порушниками закону, хоча, звичайно, тут дуже багато тонкості і технічного, і юридичного плану.

Багато криптографічних алгоритмів як один з параметрів вимагають псевдовипадкове значення, у разі передбаченості якого в алгоритмі з’являється уразливість (подібне вразливе місце було знайдено в деяких варіантах Web-навігаторів). Генерація псевдовипадкових послідовностей - важливий аспект криптографії, на якому ми, проте, зупинятися не будемо.

Більш докладну інформацію про комп’ютерну криптографію можна черпнути із статті Г. Семенова "Не тільки шифрування, або Огляд криптотехнологий" (Jet Info, 2001, 3).