Файл: Классификация систем защиты программного обеспечения (Системы защиты компьютера от чужого вторжения).pdf

Добавлен: 29.02.2024

Просмотров: 38

Скачиваний: 0

Содержание:

Введение

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Программные средства защиты информации

Встроенные средства защиты информации

Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом.

Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации.

Межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

Proxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec. классификация систем защиты от несанкционированного доступа.

Системы защиты компьютера от чужого вторжения весьма разнообразны и могут классифицироваться по следующим группам:

средства собственной защиты, предусмотренные общим программным обеспечением;

средства защиты в составе вычислительной системы;

средства защиты с запросом информации;

средства пассивной защиты и т.д.

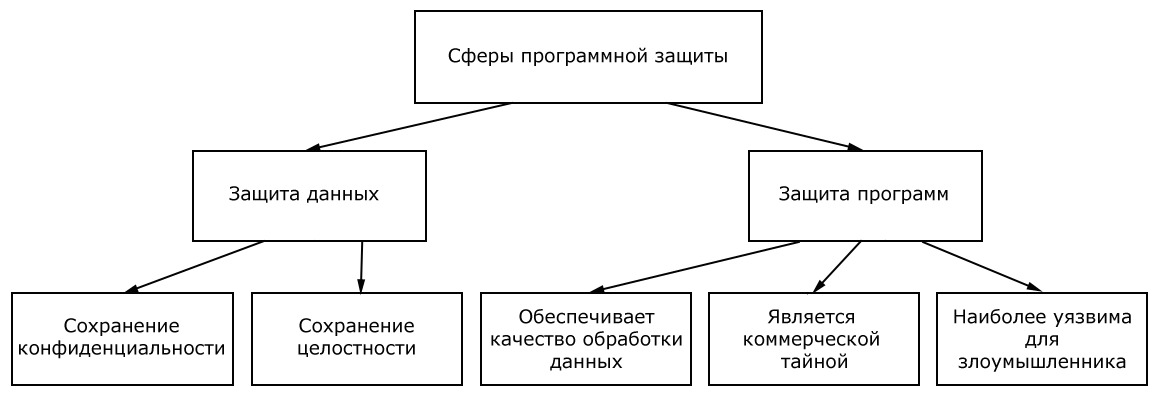

Основные направления защиты информации

Основные направления использования программной защиты информации:

защита информации от НСД,

защита программ от копирования,

защита информации от разрушения,

защита информации от вирусов,

защита программ от вирусов,

программная защита каналов связи.

По каждому из данных направлений имеется большое количество качественных программных продуктов, распространяемых на рынке.

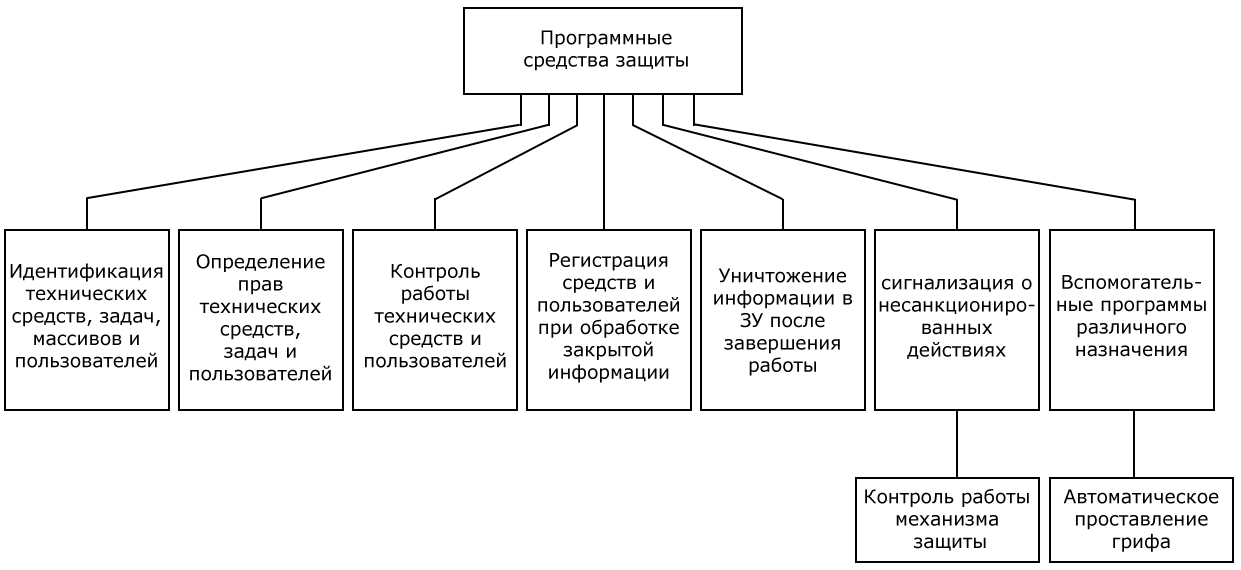

Разновидности программных средств защиты

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Особые функции, которые должны осуществляться программными средствами, это:

идентификация объектов и субъектов,

разграничение (иногда полная изоляция) доступа к вычислительной технике,

контроль и регистрация действий с информацией и программами.

В процедурах идентификации используются различные методы:

простые, сложные и одноразовые пароли,

обмен вопросами и ответами с администратором,

средства анализа индивидуальных характеристик,

ключи, магнитные карты, значки и т.д.,

специальные идентификаторы или контрольные суммы для аппаратуры.

После идентификации защита осуществляется на 3 уровнях:

аппаратуры,

программного обеспечения,

данных.

Защита на уровне аппаратуры и программного обеспечения предусматривает управление доступом к вычислительным ресурсам. Защита на уровне данных направлена на защиту информации при обращении к ней в процессе работы и на защиту информации при ее передаче по каналам связи.

Средства регистрации, как и средства контроля доступа, относятся к эффективным методам защиты от НСД. Однако, если средства контроля доступа предназначены для предотвращения таких действий, то задача регистрации – обнаружить уже совершенные действия.

Защита информации от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

идентификация среды, из которой будет запускаться программа,

аутентификация среды, из которой запущена программа,

реакция на запуск из несанкционированной среды,

регистрация санкционированного доступа,

противодействие изучению алгоритмов работы системы.

Реакция на запуск из несанкционированной среды сводится к выдаче сообщений.

Одна из задач обеспечения безопасности информации для всех случаев пользования ЭВМ является защита информации от разрушения, которое может произойти при подготовке и осуществлении каких-либо восстановительных мероприятий.

Особую опасность представляют программы-вирусы, которые создаются для нарушения работы компьютеров – вплоть до стирания информации.

Для обнаружения и удаления вирусов служат антивирусы. Они подразделяются на специализированные и универсальные. Различие заключается в том, что специализированные антивирусы могут бороться только с уже написанными вирусами, а универсальные – и с еще не написанными. Из универсальных антивирусов большое распространение имеют резидентные антивирусы и программы-ревизоры. Кроме того, для защиты от вирусов используется комплекс различных организационных мероприятий.

Существующие системы защиты ПРОГРАМНАЯ СИСТЕМА (СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА) можно классифицировать по ряду признаков: методы установки, используемые механизмы защиты и принципы функционирования.

Методы установки

Системы, устанавливаемые на скомпилированные модули ПC, удобны для производителя ПC, так как позволяют легко защитить полностью готовое и оттестированное ПРОГРАМНАЯ СИСТЕМА. Стойкость этих систем достаточно низка, так как для обхода защиты достаточно определить точку завершения работы «конверта» защиты и передачи управления защищенной программе, а затем принудительно ее сохранить в незащищенном виде.

Системы, встраиваемые в исходный код ПРОГРАМНАЯ СИСТЕМА до компиляции, неудобны для производителя ПC, так как возникает необходимость обучать персонал работе с программным интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными затратами. Кроме того, усложняется процесс тестирования ПC и снижается его надежность, поскольку, кроме самого ПC, ошибки могут быть как в API системе защиты, так и в процедурах, его использующих. Но такие системы являются стойкими к атакам, потому что в них исчезает четкая граница между системой защиты и ПC как таковым.

Комбинированные системы защитыявляются наиболее живучими. Сохраняя достоинства и недостатки систем второго типа, они максимально затрудняют анализ и дезактивацию своих алгоритмов.

Методы защиты

Рассмотрим основные методы:

· алгоритмы запутывания: используются хаотичные переходы в разные части кода, внедрение ложных процедур-«пустышек», холостые циклы, искажение количества реальных параметров процедур ПРОГРАМНАЯ СИСТЕМА, разброс участков кода по разным областям ОЗУ;

· алгоритмы мутации: cоздаются таблицы соответствия операндов-синонимов и замена их друг на друга при каждом запуске программы по определенной схеме или случайным образом, случайные изменения структуры программы;

· алгоритмы компрессии данных: программа упаковывается, а затем распаковывается по мере выполнения;

· алгоритмы шифрования данных: программа шифруется, а затем расшифровывается по мере выполнения;

· вычисление сложных математических выражений в процессе отработки механизма защиты: элементы логики защиты зависят от результата вычисления значения какой-либо формулы или группы формул;

· методы затруднения дизассемблирования: используются различные приемы, направленные на предотвращение дизассемблирования в пакетном режиме;

· методы затруднения отладки: используются различные приемы, направленные на усложнение отладки программы;

· эмуляция процессоров и операционных систем: создаются виртуальный процессор и/или операционная система (не обязательно реально существующие) и программа-переводчик из системы команд IBM в систему команд созданного процессора или ОС; после такого перевода ПРОГРАМНАЯ СИСТЕМА может выполняться только при помощи эмулятора, что резко затрудняет исследование алгоритма ПРОГРАМНАЯ СИСТЕМА;

· нестандартные методы работы с аппаратным обеспечением: модули системы защиты обращаются к аппаратуре ЭВМ, минуя процедуры операционной системы, и используют мало известные или недокументированные ее возможности;

· шифрование защищаемого ПРОГРАМНАЯ СИСТЕМА:для дезактивации защиты необходимо определение ключа дешифрации ПРОГРАМНАЯ СИСТЕМА;

· комбинированные методы.

Принципы функционирования

Упаковщики/шифраторызащищают ПРОГРАМНАЯ СИСТЕМА от анализа его алгоритмов и несанкционированной модификации. Для достижения этого используются: алгоритмы компрессии данных; приемы, связанные с использованием недокументированных особенностей операционных систем (ОС) и процессоров; шифрование данных, алгоритмы мутации, запутывание логики программы и др. Этот вид защиты замедляет выполнение ПРОГРАМНАЯ СИСТЕМА, затрудняет обновление и исправление ошибок в ПРОГРАМНАЯ СИСТЕМА.

Защита от несанкционированного копирования обеспечивает «привязку» ПРОГРАМНАЯ СИСТЕМА к дистрибутивному носителю (гибкий диск, CD...). Данный тип защиты основан на глубоком изучении работы контроллеров-накопителей, их физических показателей, нестандартных режимах разбивки, чтения/записи и т.п. При этом на физическом уровне создается дистрибутивный носитель, обладающий (предположительно) неповторимыми свойствами (обычно это достигается при помощи нестандартной разметки носителя информации или/и записи на него дополнительной информации – пароля или метки), а на программном – создается модуль, настроенный на идентификацию и аутентификацию носителя по его уникальным свойствам. При этом возможно применение приемов, используемых упаковщиками/шифраторами.

Защита от несанкционированного доступа (НСД) обеспечивает предварительную или периодическую аутентификацию пользователя ПРОГРАМНАЯ СИСТЕМА путем запроса дополнительной информации. К этому типу СИСТЕМА ЗАЩИТЫ можно отнести системы парольной защиты ПРОГРАМНАЯ СИСТЕМА, системы «привязки» ПРОГРАМНАЯ СИСТЕМА к компьютеру пользователя, системы с «ключевыми дисками» и аппаратно-программные системы с электронными ключами. В первом случае «ключевую» информацию вводит пользователь, во втором – она содержится в уникальных параметрах компьютерной системы пользователя, в третьем – хранится на диске, а в четвертом случае «ключевая» информация считывается с микросхем электронного ключа.

Парольная защита является самой распространенной системой защиты программного обеспечения. Основной принцип работы данных систем заключается в идентификации и аутентификации пользователя ПРОГРАМНАЯ СИСТЕМА путем запроса дополнительных данных в различных ситуациях (например, при старте программы, по истечении срока бесплатного использования ПРОГРАМНАЯ СИСТЕМА, при вызове процедуры регистрации либо в процессе установки на персоональный компьютер пользователя). Существуют также системы, шифрующие защищаемое ПРОГРАМНАЯ СИСТЕМА и использующие пароль или производную от него величину как ключ дешифрации. Недостатком парольных защит является блок проверки правильности введенного пароля. Для этого можно сравнивать введенный пароль с записанным в коде ПРОГРАМНАЯ СИСТЕМА правильным либо с правильно сгенерированным из введенных дополнительных данных паролем. Возможно и сравнение производных величин от введенного и правильного паролей, например их ХЭШ-функций; в таком случае в коде можно сохранять только производную величину, что повышает стойкость защиты. Путем анализа процедур проверки можно найти реальный пароль, записанный в коде ПРОГРАМНАЯ СИСТЕМА, правильно сгенерированный пароль из введенных данных либо создать программу для перебора паролей для определения пароля с нужной ХЭШ-суммой. Для всех парольных систем существует угроза перехвата пароля при его вводе авторизованным пользователем. Кроме того, в большинстве СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА данного типа процедура проверки используется лишь единожды, обычно при регистрации или установке ПРОГРАМНАЯ СИСТЕМА; затем система защиты просто отключается, что создает реальную угрозу для НСД при незаконном копировании ПРОГРАМНАЯ СИСТЕМА.