Файл: Лабораторной работы по дисциплине информационные технологии в экономике.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.03.2024

Просмотров: 20

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

| ||||

| | ||||

| ВЫПОЛНЕНИЕ ЛАБОРАТОРНОЙ РАБОТЫ ПО ДИСЦИПЛИНЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ В ЭКОНОМИКЕ _____________________________________________________ | ||||

| | ||||

| Группа ММ20Э111 | ||||

| Студент Крылова Ю.Р | | | ||

| | | | ||

| | | | ||

МОСКВА 2023

Лабораторная работа 1. Расчет внедрения системы информационной безопасности.

Цель лабораторной работы: Расчёт показателей экономической эффективности проекта «Внедрение системы защиты информации (СЗИ) в автоматизированной информационной системе (АИС)».

Существенная задача в методологии автоматизированной информационной системы (АИС) — обоснование целесообразности

проведения работ по автоматизации процессов обработки данных. Один из принципиальных разделов проекта АИС — технико-экономическое обоснование АИС вообще и процессов автоматизированной обработки экономической информации в частности. Для этого требуется проведение соответствующих расчетов технико-экономической эффективности.

Расчет экономической составляющей эффективности АИС позволяет:

˗ определить необходимость и целесообразность затрат на создание и внедрение автоматизированной системы обработки информации;

˗ наметить очередность проведения работ по автоматизации обработки информации на каждом уровне системы управления;

˗ определить экономически эффективные варианты технологических процессов обработки информации.

Экономическая эффективность автоматизированной обработки данных обеспечивается за счет следующих основных факторов:

˗ высокой скорости выполнения операций по сбору, передаче, обработке и выдаче информации, быстродействия технических средств;

˗ максимального сокращения времени на выполнение отдельных операций;

˗ улучшения качества обработки данных и получаемой информации.

Общая эффективность автоматизированного решения задач находится в прямой зависимости от снижения затрат на обработку данных и составляет прямую экономическую эффективность. Достижение эффекта от общесистемных решений по улучшению качества информационного обслуживания пользователей обеспечивает косвенную экономическую эффективность.

Показатели прямой экономической эффективности определяются путем сравнения затрат на обработку данных при нескольких вариантах проектных решений. По существу это сравнение двух вариантов — базового и спроектированного. За базовый вариант принимается существующая система автоматизированной или традиционной (ручной) обработки данных, а за спроектированный вариант — результат модернизации существующей системы или вновь разработанная АИС.

Сбор исходных данных для подстановки в вышеприведенные формулы и выполнение расчетов по определению экономической эффективности проводится путем регистрации и замеров соответствующих параметров по этапам технологического процесса обработки данных. Кроме того, исходные данные за длительный период могут быть получены путем анализа регистрационных (технологических) журналов диспетчера

АИС и других форм регистрации.

Ход работы.

1. Рассчитать величины потерь для критичных информационных ресурсов до внедрения СЗИ.

Внести данные в таблицу Excel: Актив, Угроза, Величина потерь (таблица 1). Рассчитать суммарную величину потерь Rр с использованием встроенной функции Excel.

Таблица 1.

Величины потерь (рисков) для критичных информационных ресурсов до

внедрения СЗИ

| Актив | Угроза | Величина потерь (тыс. руб.) | |

| Базы данных | Кража или подмена электронных и бумажных документов | 50 | |

| Несанкционированный доступ к носителям данных | 54 | ||

| Подслушивание или запись переговоров | 52 | ||

| Съем информации с помощью закладок | 75 | ||

| ПО, нарушающее работу системы | 74 | ||

| Серверы | Несанкционированный доступ к носителям данных | 120 | |

| Подслушивание или запись переговоров | 150 | ||

| Съем информации с помощью закладок | 124 | ||

| Кража или подмена электронных и бумажных документов | 127 | ||

| ПО, нарушающее работу системы | 130 | ||

| Персональные данные | Несанкционированный доступ к носителям данных | 81 | |

| Подслушивание или запись переговоров | 92 | ||

| Съем информации с помощью закладок | 78 | ||

| Кража или подмена электронных и бумажных документов | 180 | ||

| ПО, нарушающее работу системы | 74 | ||

| Компьютеры | Имитация действий законного пользователя | 45 | |

| Вирусное заражение | 21 | ||

| ПО, нарушающее работу системы | 24 | ||

| Сети компании | Имитация действий законного пользователя | 25 | |

| Вирусное заражение | 44 | ||

| ПО, нарушающее работу системы | 48 | ||

| Суммарная величина потерь | 1668 | ||

В ходе проектирования, внедрения и работы СЗИ возможны разовые и постоянные затраты. К разовым затратам относятся следующие:

˗ заработная плата персонала при проектировании и внедрении СЗИ (Организационные мероприятия);

˗ затраты на приобретение материалов, аппаратного и программного обеспечения (Мероприятия инженерно-технической защиты).

Внести разовые затраты в таблицу Excel (таблица 2). Рассчитать стоимость организационных мероприятий Org, как произведение зарплаты и трудоемкости, и мероприятий инженерно-технической защиты IT, как произведение стоимости и количества единиц ПО. Разовые затраты R равны сумме вычисленных произведений.

Таблица 2.

Содержание и объем разового ресурса, выделяемого на защиту

информации

| Организационные мероприятия | | ||||

| № | Выполняемые действия | Среднечасовая зарплата специалиста, руб. | Трудоемкость операции чел.час | Стоимость всего, руб. | |

| 1 | Анализ предметной области | 200 | 25,6 | 5120 | |

| 2 | Разработка проекта системы защиты персональных данных | 200 | 19,2 | 3840 | |

| 3 | Выбор защитных мер | 200 | 17,6 | 3520 | |

| 4 | Утверждение проекта у руководства | 200 | 11,2 | 2240 | |

| 5 | Разработка инструкций и других руководящих документов | 200 | 33,6 | 6720 | |

| 6 | Установка программноаппаратных средств | 200 | 19,2 | 3840 | |

| 7 | Обучение пользователей | 200 | 14,4 | 2880 | |

| 8 | Ввод в эксплуатацию | 200 | 8 | 1600 | |

| Стоимость проведения организационных мероприятий, тыс. руб. | 29760 | ||||

| | | ||||

| Мероприятия инженерно-технической защиты | | ||||

| № | Наименование | Стоимость единицы | Кол-во, шт | Стоимость всего, тыс руб | |

| 1 | Secret Net 8.6 | 9075 | 6 | 54450 | |

| 2 | Secret Net Card PCI | 2240 | 6 | 13440 | |

| 3 | PERCo-CL05.1 | 12500 | 2 | 25000 | |

| 4 | Kerio Control | 2850 | 1 | 2850 | |

| Стоимость проведения мероприятий инженерно-технической защиты, тыс. руб. | 95740 | ||||

| | | ||||

| Итого разовых затрат, тыс. руб. | 125500 | ||||

Прогнозируемые данные о величине потерь (рисков) для критичных информационных ресурсов после внедрения/модернизации системы защиты информации получены экспертным путем и приведены в таблице 3. Внести данные в таблицу Excel и вычислить сумму прогнозируемых потерь Rпрогн.

Таблица 3.

Величины потерь (рисков) для критичных информационных ресурсов после внедрения СЗИ

| Актив | Угроза | Величина потерь (тыс. руб.) | |

| Базы данных | Кража или подмена электронных и бумажных документов | 40 | |

| Несанкционированный доступ к носителям данных | 41 | ||

| Подслушивание или запись переговоров | 41 | ||

| Съем информации с помощью закладок | 62 | ||

| ПО, нарушающее работу системы | 63 | ||

| Серверы | Несанкционированный доступ к носителям данных | 101 | |

| Подслушивание или запись переговоров | 134 | ||

| Съем информации с помощью закладок | 110 | ||

| Кража или подмена электронных и бумажных документов | 109 | ||

| ПО, нарушающее работу системы | 108 | ||

| Персональные данные | Несанкционированный доступ к носителям данных | 69 | |

| Подслушивание или запись переговоров | 67 | ||

| Съем информации с помощью закладок | 67 | ||

| Кража или подмена электронных и бумажных документов | 135 | ||

| ПО, нарушающее работу системы | 54 | ||

| Компьютеры | Имитация действий законного пользователя | 25 | |

| Вирусное заражение | 15 | ||

| ПО, нарушающее работу системы | 17 | ||

| Сети компании | Имитация действий законного пользователя | 21 | |

| Вирусное заражение | 37 | ||

| ПО, нарушающее работу системы | 44 | ||

| Суммарная величина потерь | 1360 | ||

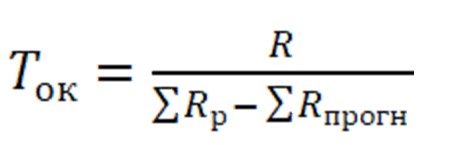

После принятия обязательных допущений о неизменности частоты появления угроз, а также о неизменном уровне надежности созданной системы защиты информации, определить срок окупаемости системы (Ток). Это выполняется аналитическим способом, с использованием приведенной ниже формулы:

Согласно приведенным расчетам, срок окупаемости проекта должен составить около 5 месяцев.

Согласно приведенным расчетам, срок окупаемости проекта должен составить около 5 месяцев.

Формирование отчета для защиты лабораторной работы

В рамках лабораторных работ студент выполняет задания, которые являются обязательными для получения положительной оценки по дисциплине.

-

Задания рекомендуется выполнять в течение всего учебного семестра до окончания срока представления лабораторных работ (сроки см. в графике работы в семестре); -

Выполнение заданий оформляется в письменном виде (текстовый файл с титульным листом (см. бланк титульного листа на странице дисциплины)) - отчетный документ; -

Файл необходимо загружать в соответствующий раздел дисциплины. По примеру курсовой работы. -

Выполнение заданий оценивается преподавателем

«Выполнено/Не выполнено» в течение всего семестра;

-

Возврат файла на доработку возможен только 1 раз в сроки загрузки лабораторных работ; -

Для получения отметки «Выполнено» по данной лабораторной работе необходимо выполнить все требуемые расчеты.

В ходе лабораторной работы требуется овладеть навыками расчета экономических данных в табличном процессоре MS Excel.

По каждой таблице следует произвести расчеты и вставить результаты вычислений в соответствующие ячейки. Успешным выполнением лабораторной работы являются скриншоты вычислений в табличном процессоре MS Excel или файл MS Excel (*.xls / *.xlsx).