ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.04.2024

Просмотров: 43

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНОБРНАУКИ РОССИИ

Федеральное государственное бюджетное образовательное учреждение высшего образования

НИЖЕГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕРСИТЕТ им. Р.Е.АЛЕКСЕЕВА

Институт радиоэлектроники и информационных технологий

Кафедра информатики и систем управления

ОТЧЕТ

Лабораторная работа №1

по дисциплине: «Программное обеспечение вычислительных сетей»

Тема: «Администрирование пользователей Windows Server»

РУКОВОДИТЕЛЬ:

________________ Кочешков А.А.

(подпись) (фамилия, и.,о.)

СТУДЕНТ:

________________ Корелин К. А.

(подпись) (фамилия, и.,о.)

19-ПО

(шифр группы)

Работа защищена «___» ____________

С оценкой ________________________

Нижний Новгород 2021

1. Ознакомиться с составом встроенных локальных учетных записей и групп компьютера. Изучить назначение и возможности локальных групп компьютера - члена домена. Изучить свойства локальных учетных записей Администратор, Гость. Сравнить свойства учетной записи пользователя в Windows Server и Windows 7.

Выполнение

Встроенные учётные записи – это учётные записи создаются самой системой и не могут быть удалены.

Рассмотрим состав автоматически созданных встроенных локальных учетных записей и групп. Для этого воспользуемся консолью «Управление компьютером» (вкладка локальные пользователи и группы).

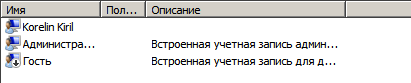

Есть 2 встроенные учетные записи:

Администратор.

Учетная запись «Администратор» используется при первой установке рабочей станции или рядового сервера. Эта учетная запись позволяет выполнять необходимые действия до того, как пользователь создаст свою собственную учетную запись. Она входит в группу «Администраторы» на рабочей станции или рядовом сервере.

Учетную запись «Администратор» нельзя удалить, отключить или вывести из локальной группы «Администраторы», благодаря чему исключается возможность случайной потери доступа к компьютеру после уничтожения всех учетных записей администраторов. Это свойство отличает учетную запись «Администратор» от остальных членов локальной группы «Администраторы».

Гость.

Учетная запись «Гость» используется теми, кто не имеет реальной учетной записи на компьютере. Если учетная запись пользователя отключена (но не удалена), он также может воспользоваться учетной записью «Гость». Учетная запись гостя не требует пароля. По умолчанию она отключена, но ее можно включить.

Учетной записи «Гость», как и любой другой учетной записи, можно предоставлять права и разрешения на доступ к объектам. По умолчанию она входит во встроенную группу «Гости», что позволяет пользователю войти в систему с рабочей станции или рядового сервера. Дополнительные права, как любые разрешения, могут быть присвоены группе «Гости» членом группы «Администраторы».

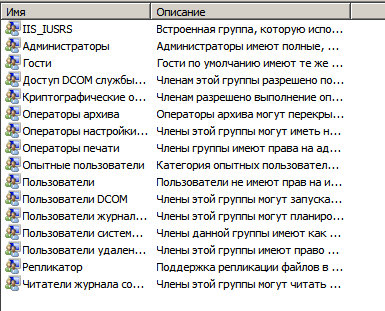

Встроенные группы Windows — это предварительно созданные группы с заранее заданным набором привилегий.

Встроенные группы:

Администраторы. Члены данной группы осуществляют управление контроллерами домена. Имеют следующие права: доступ к компьютеру из сети; настройка квот памяти для процесса; архивирование файлов и каталогов; обход перекрестной проверки; изменение системного времени; создание файла подкачки; отладка программ; разрешение доверия к учетным записям компьютеров и пользователей при делегировании; принудительное удаленное завершение работы; увеличение приоритета диспетчеризации; загрузка и выгрузка драйверов устройств; разрешение локального входа; управление аудитом и журналом безопасности; изменение параметров среды оборудования; профилирование одного процесса; профилирование загруженности системы; отключение компьютера от стыковочного узла; восстановление файлов и каталогов; завершение работы системы; смена владельца файлов или иных объектов.

Гости. Пользователи, входящие по умолчанию: «Гость»

Гости по умолчанию имеют те же права, что и пользователи, за исключением учётной записи "Гость", ещё более ограниченной в правах. Права пользователя по умолчанию: Отсутствуют

Операторы архивов. Члены группы могут архивировать и восстанавливать файлы. Имеют права: архивация файлов и каталогов; разрешение локального входа; восстановление файлов и каталогов; завершение работы системы.

Операторы настройки сети. Члены группы вправе заниматься конфигурированием сетевых настроек(TCP/IP).

Операторы печати. Занимаются управлением принтерами(создание, удаление, разрешение доступа). Имеют права: разрешение локального входа; завершение работы системы.

Опытные пользователи. Обладают большинством полномочий, однако, в отличие от администраторов имеют некоторые ограничения. Права: доступ к компьютеру из сети; разрешение локального входа; обход перекрестной проверки; изменение системного времени; профилирование одного процесса; отключение компьютера от стыковочного узла; завершение работы системы.

Пользователи. Членам группы доступен кргу самых распространенных операций. Права: доступ к компьютеру из сети; разрешение локального входа; обход перекрестной проверки.

Пользователи удаленного рабочего стола. Члены группы могут удаленно войти в систему. Права: разрешение входа в систему через службу терминалов.

IIS_IUSRS. Это группа учетных записей рабочих процессов IIS.

Пользователи журналов производительности. Члены управляют счетчиками производительности, журналами, оповещениями.

Пользователи системного монитора. Члены группы могут наблюдать за счетчиками производительности.

Репликатор. Группа «Репликатор» поддерживает функции репликации каталога.

Читатели журнала событий. Входящие в эту группу пользователи могут просматривать журналы событий компьютера

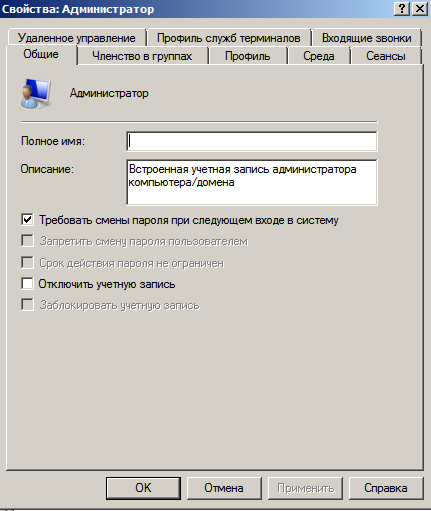

Свойства локальных учетных записей Администратор и Гость.

В окне свойств учетной записи есть следующие вкладки:

Общие. На этой вкладке настраиваются общие параметры, такие как: Полное имя, описание учетной записи, отключение, блокировка и тд.

Членство в группах. На это вкладке можно добавлять учетную запись к группам.

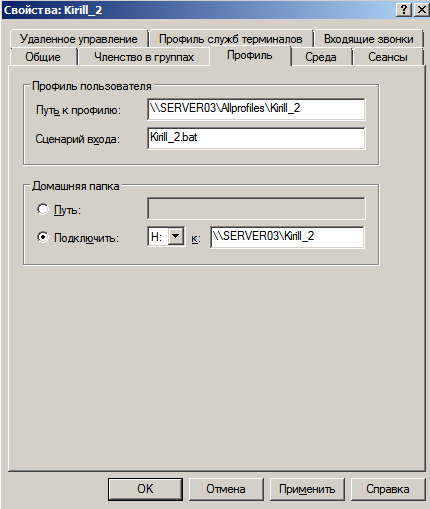

Профиль. Можно настроить профиль учетной записи, ввести такие параметры как: путь к профилю, сценарий входа, домашняя папка.

Среда – используется для настройки среды служб терминалов. Здесь можно назначить программу, запускаемую при входе в систему, а также подключаемые устройства (диски, принтер и выбор основного принтера)

Сеансы – установка параметров таймаута и повторного подключения.

Удаленное управление – настройка параметров удаленного управления служб терминалов.

Профиль служб терминалов – настройка параметров профиля пользователя служб терминалов.

Входящие звонки – разрешения на удаленный доступ VPN или модем, настройка ответного вызова сервера, явное указание статического IP адрес пользователя, использование статической адресации.

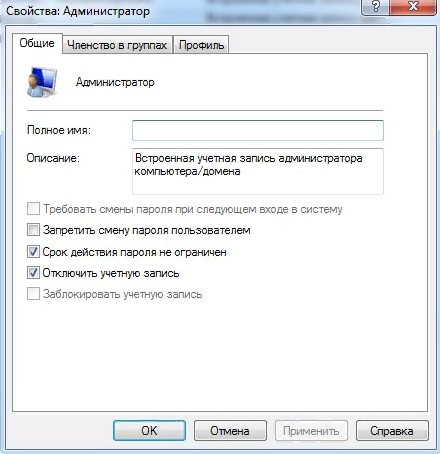

Сравнить свойства учетной записи пользователя в Windows Server и Windows 7.

Свойства учетной записи пользователя в Windows Server мы рассмотрели выше.

В Windows 7 также как и В Windows Server есть 2 встроенные учетные записи (Администратор и Гость) и 15 встроенных групп (Администраторы, Операторы архива, Операторы криптографии, Группа удаленных помощников, Пользователи DCOM, Читатели журнала событий, Гости, IIS_IUSRS, Операторы настройки сети, Пользователи журналов производительности, Пользователи системного монитора, Опытные пользователи, Пользователи удаленного рабочего стола, Репликатор, Пользователи).

В окне свойств учетной записи есть следующие вкладки: Общие. На этой вкладке настраиваются общие параметры, такие как: Полное имя, описание учетной записи, есть возможность назначать срок действия пароля учётных записей, отключать их и разблокировывать.

Членство в группах. В свойствах учётной записи во вкладке «Членство в группах» у нас есть возможность назначать пользователям членство в группах с различными возможностями.

Профиль. Можно настроить профиль учетной записи, ввести такие параметры как: путь к профилю, сценарий входа, домашняя папка.

Как видим, возможности настроек в свойствах учетной записи пользователя Windows 7 сильно упрощены по сравнению с учетной записью в Windows Server 2008.

Вывод:

Мы рассмотрели свойства локальных учетных записей Администратор, Гость.

Изучить назначение локальных групп компьютера (Администраторы, Операторы архива, Операторы криптографии, Группа удаленных помощников, Пользователи DCOM, Читатели журнала событий, Гости, IIS_IUSRS, Операторы настройки сети, Пользователи журналов производительности, Пользователи системного монитора, Опытные пользователи, Пользователи удаленного рабочего стола, Репликатор, Пользователи). Сравнить свойства учетной записи пользователя в Windows Server с Windows 7 и выяснили, что возможности настроек в свойствах учетной записи пользователя Windows 7 сильно упрощены по сравнению с учетной записью в Windows Server 2008.

2. Создать локальную учетную запись и определить ее свойства. Зарегистрироваться с помощью этой учетной записи, рассмотреть свойства и расположение профиля пользователя, назначение основных подкаталогов. Создать и применить в профиле сценарий входа пользователя.

Выполнение

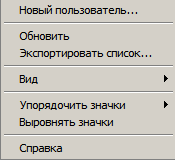

Создадим новую локальную учётную запись. Сделать это можно с помощью консоли «Управление компьютером». В левой части, раскроем объект «Локальные пользователи и группы», а затем щёлкнем правой кнопкой мыши. В контекстном меню выберем пункт «Новый пользователь».

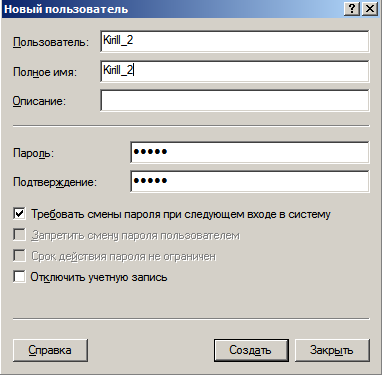

Вводим имя пользователя и пароль.

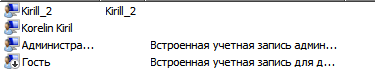

Новый пользователь создан.

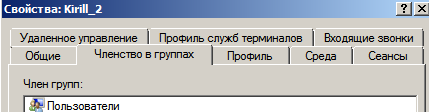

На вкладке «Членство в группах» новый пользователь принадлежит к группе ≪Пользователи≫.

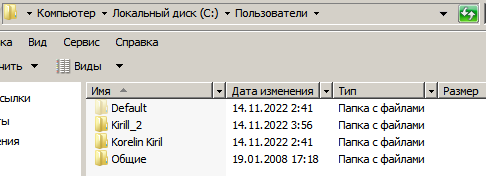

В Windows Server папки профилей пользователей по умолчанию лежат в директории системного диска C:\Users.

Назначение основных подкаталогов:

| Стандартные папки пользователей | |

| Windows 2008 R2 | Краткое описание |

| Contacts (Контакты) | Папка, для хранения контактов пользователей по умолчанию |

| Desktop (Рабочий стол) | Папка, которая содержит элементы рабочего стола |

| Documents (Рабочий стол) | Папка, предназначенная для хранения всех созданных пользователем документов по умолчанию |

| Downloads (Загрузки) | Папка, предназначенная для хранения всех файлов, загруженных пользователем из Интернета по умолчанию |

| Favorites (Избранное) | Папка, содержащая избранное браузера Internet Explorer |

| Links (Ссылки) | Папка, в которой хранятся избранные ссылки браузера Internet Explorer |

| Music (Моя музыка) | Папка, предназначенная для хранения музыкальных файлов пользователя по умолчанию |

| Pictures (Изображения) | Папка, предназначенная для хранения файлов изображений пользователя по умолчанию |

| Saved Games (Сохраненные игры) | Папка, в которой расположены сохранения для игр пользователя по умолчанию |

| Searches (Поиски) | Папка, предназначенная для хранения поисковых запросов пользователя |

| Videos (Мои видеозаписи) | Папка, предназначенная для хранения файлов фидео пользователя по умолчанию |

| Virtual Machines (Виртуальные машины)* | Папка, предназначенная для хранения виртуальных машин пользователя по умолчанию (данная папка отсутствует в операционной системе Windows Vista) |

| Точки соединения | |

| AppData | Данная папка является скрытой и в ней по умолчанию содержаться данные приложений пользователей. Эта папка содержит вложенные папки Local и Roaming, содержимое которых описано ниже, а также папка LocalLow, которая хранит параметры приложений для защищенных процессов и не перемещаются при развертывании перемещаемых профилей |

| AppData\Roaming | В этой точке соединения хранятся программные данные, которые определяются разработчиками приложений |

| AppData\Roaming\Microsoft\Windows\Cookies | Содержит сведения о пользователе и параметры его настройки |

| AppData\Local | В этих точках соединения вы можете найти файлы данных приложений, файлы журналов, а также временные файлы, которые входят в перемещаемый профиль |

| AppData\Local\Microsoft\Windows\History | |

| AppData\Local\Temp | |

| AppData\Local\Microsoft\Windows\Temporary Internet Files | |

| AppData\Roaming\Microsoft\Windows\Network Shortcuts | Эта точка соединения содержит ярлыки для элементов сетевого окружения |

| AppData\Roaming\Microsoft\Windows\Printer Shortcuts | Эта точка соединения содержит ярлыки для элементов папки принтеров |

| AppData\Roaming\Microsoft\Windows\Recent | Эта точка соединения содержит ярлыки для последних используемых документов и папок |

| AppData\Roaming\Microsoft\Windows\Send To | Эта точка соединения содержит ярлыки служебных программ по работе с документами |

| AppData\Roaming\Microsoft\Windows\Start Menu | Эта точка соединения содержит ярлыки для программ из меню «Пуск» |

| AppData\Roaming\Microsoft\Windows\Templates | Данная точка соединения включает шаблоны пользователя |

| \Documents | Содержит документы и подпапки пользователя |

Сценарий входа Windows Server 2008 R2

Для того чтобы назначить сценарий входа учетным записям пользователей и групп, с помощью оснастки Локальные пользователи и группы (или Active Directory - пользователи и компьютеры ≈ если компьютер входит в домен) указывается путь к сценарию. Если при регистрации пользователя с помощью определенной учетной записи среди ее параметров указан путь к сценарию входа, соответствующий файл сценария открывается и выполняется.

На вкладке Профиль окна свойств учетной записи вы можете назначить сценарий входа, введя в поле Сценарий входа (Logon Script) имя файла (и, возможно, относительный путь к нему). При регистрации сервер, аутентифицирующий пользователя, находит файл сценария (если таковой существует) с помощью указанного в учетной записи имени и пути (на контроллерах домена, как правило, сценарии хранятся в общей папке NETLOGON ≈ %systemroot%\SYSVOL\sysvol\domain_name\scripts). Если перед именем файла указан относительный путь, сервер ищет сценарий входа в подкаталоге основного локального пути сценариев.

Данные поля Сценарий входа определяют только имя файла и относительный путь, но не содержат сам сценарий входа. После создания файл сценария с определенным именем помещается в соответствующий реплицируемый (если компьютеры объединены в домен) каталог.

Сценарий входа можно поместить в локальный каталог компьютера пользователя. Но подобный подход, как правило, применяется только при администрировании учетных записей, существующих на одиночном компьютере, а не в домене. В этом случае вы должны поместить файл сценария в соответствии с локальным путем к сценариям входа в компьютер.

Помимо оснастки Локальные пользователи и группы, сценарии входа могут быть назначены пользователям или компьютерам и с помощью оснастки Групповая политика (Group Policy).

Вывод:

Мы создать локальную учетную запись и определить ее свойства. Зарегистрировались с помощью этой учетной записи, рассмотрели свойства и расположение профиля пользователя, назначение основных подкаталогов. Создали и применили сценарий входа пользователя.

3. С помощью консоли управления локальными параметрами безопасности определить следующие компоненты локальной политики по отношению к пользователям и их стандартные настройки: политики учетных записей, назначение прав пользователя, параметры безопасности.

Рассмотреть политики учетных записей, установленные по умолчанию.

Изучить смысл и применение прав (привилегий) пользователей (User rigths). Сформировать для сравнения в отчете таблицу параметров прав пользователей в соответствии с группами по формату:

Привилегия: Адм-ры: LocalServ.: NetworkServ.: Оп.архива: Пользов.: Прош.пров: Все

Опробовать изменение прав по отношению к созданному пользователю.

Рассмотреть набор наиболее полезных параметров безопасности, установленных в локальной политике по умолчанию: интерактивный вход, сетевой доступ, учетные записи.

С помощью команды “whoami /all” определить SID текущей учетной записи, вхождение в группы и права пользователя. Получить и сравнить эти свойства для локальных учетных записей администратора и пользователя.

Выполнение

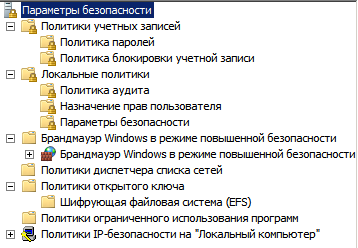

Локальные групповые политики

Политики, применяемые к локальному компьютеру. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления.

Для изучения и изменения локальной политики воспользуемся оснасткой «Локальные политики безопасности».

Политика паролей:

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена.

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

-

Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль); -

Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями; -

Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору); -

Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов; -

Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле, также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. -

Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде, что небезопасно.

Политика блокировки учётных записей:

Политики блокировки учетных записей используются для учетных записей доменов или локальных компьютеров.

-

Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована; -

Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль; -

Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Политика аудита:

Перед внедрением политики аудита необходимо решить, для каких категорий событий требуется аудит. Параметры аудита, выбранные для категорий событий, определяют политику аудита. На рядовых серверах и рабочих станциях, входящих в домен, параметры аудита для категорий событий не определены по умолчанию. На контроллерах доменов аудит отключён по умолчанию. Определяя параметры аудита для различных категорий событий можно создавать политику аудита, удовлетворяющую всем требованиям безопасности организации.

Категории событий:

-

Аудит входа в систему – аудит проверки учетных данных, службы проверки подлинности Kerberos, операции с билетами службы Kerberos, другие события входа; -

Аудит управления учетными записями – аудит управления группами приложений, учетными записями компьютеров и пользователей, группами безопасности и распространения; -

Аудит отслеживания процессов – событий RPC и DPAPI, создания и завершения процессов; -

Аудит доступа к службе каталогов – аудит доступа, изменений, репликации и подробной репликации службы каталогов; -

Аудит событий входа в систему – аудит блокировки учетных записей, входа и выхода в систему, использования IPSec, сервера политики сети; -

Аудит доступа к объектам – аудит объектов ядра, работы с дескрипторами, событий создаваемых приложениями, служб сертификации, файловой системы, общих папок, платформой фильтрации; -

Аудит изменения политики – изменения политики аудита, проверки подлинности, авторизации, платформы фильтрации, правил службы защиты MPSSVC и другие; -

Аудит использования привилегий – аудит прав доступа к различным категориям данных; -

Аудит системных событий – аудит целостности системы, изменения и расширения состояния безопасности, драйвера IPSec и других событий; -

Аудит доступа к глобальным объектам – аудит файловой системы и реестра.