ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.04.2024

Просмотров: 48

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Опробовать изменение локальной политики по отношению к созданному пользователю:

Теперь попробуем изменить локальную политику по отношению к пользователю Kiril_2.

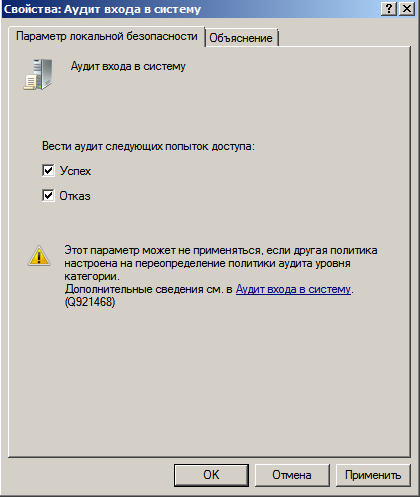

В политике аудита настроим:

Ведение аудита входа в систему и в случае успеха, и в случае отказа

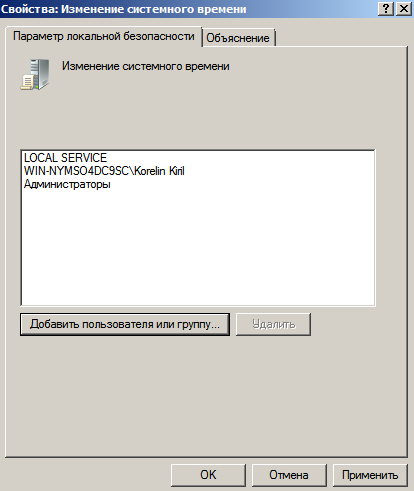

В правах пользователя разрешим нашему пользователю завершать работу компьютера и изменять системное время. Для этого в свойствах права нажимаем кнопку «Добавить пользователя или группу».

В список добавим пользователя Korelin Kiril. Нажимаем ОК и заходим в систему от имени Korelin Kiril.

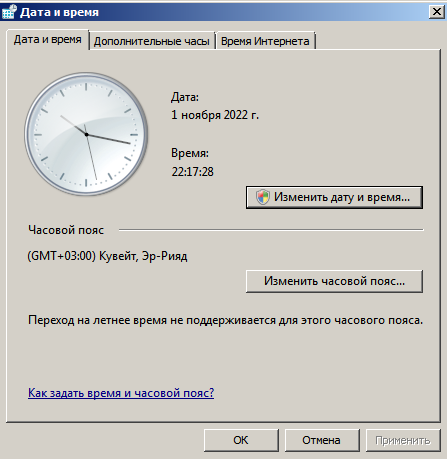

Изменим системное время

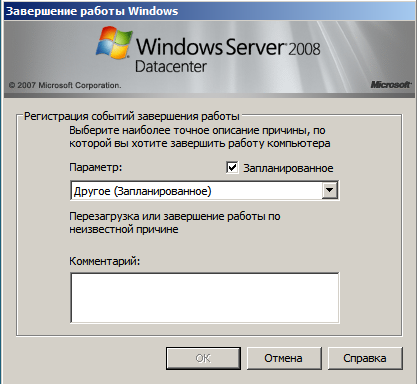

Далее завершим работу и убеждаемся, что Korelin Kiril может завершать работу компьютера.

Включаем машину. Теперь входим в систему от имени Администратора и запускаем оснастку «Просмотр событий». Рассмотрим назначение трёх видов журналов:

-

Журнал приложений: в журнале приложений содержатся данные, относящиеся к работе приложений и программ. События, вносимые в журнал приложений, определяются разработчиками соответствующих приложений. -

Журнал безопасности: Журнал безопасности содержит записи о таких событиях, как успешные и безуспешные попытки доступа в систему, а также о событиях, относящихся к использованию ресурсов, например, о создании, открытии и удалении файлов и других объектов. -

Журнал системы: Журнал системы содержит записи о событиях, внесённых компонентами системы Windows.

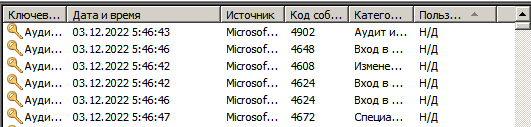

Просмотрим журнал безопасности предварительно отфильтровав по имени пользователя.

Теперь отображаются только записи, связанные с Korelin Kiril

Применение: По неизвестной причине пользователь не определялся, но событие происходило.

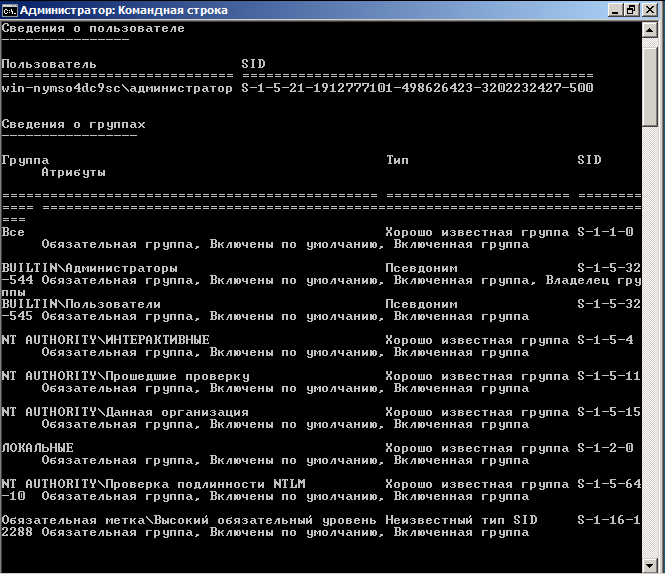

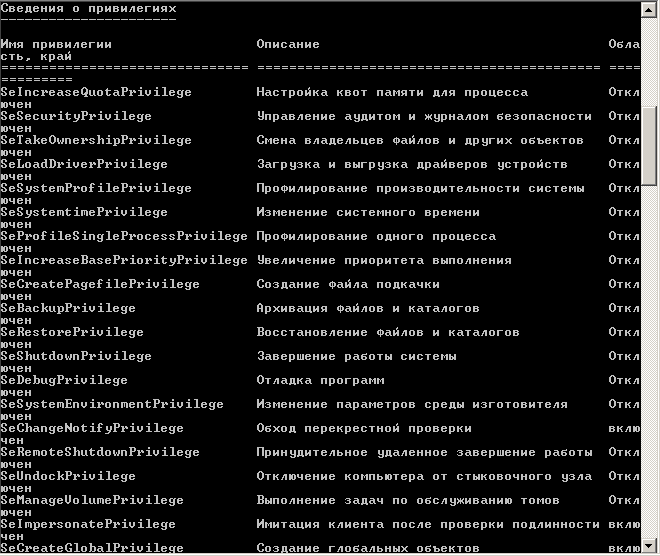

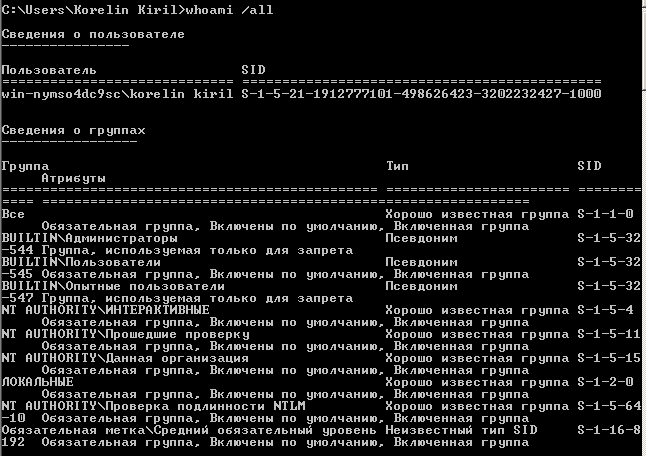

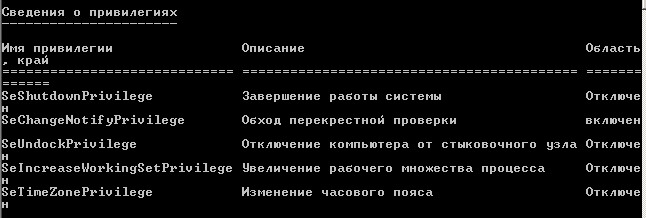

С помощью команды “whoami /all” определить SID текущей учетной записи, вхождение в группы и права пользователя. Получить и сравнить эти свойства для локальных учетных записей администратора и пользователя.

Учетные записи администратора

Учетные записи пользователя

По полученным данным мы видим, что свойства групп у локальных учетных записей администратора и пользователя схожи, но администратор имеет больше привилегий.

Вывод:

Определили компоненты локальной политики по отношению к пользователям и их стандартные настройки. Рассмотрели политики учетных записей, установленные по умолчанию. Изучили смысл и применение прав пользователей. Опробовать изменение прав по отношению к созданному пользователю. Сравнили свойства для локальных учетных записей администратора и пользователя.

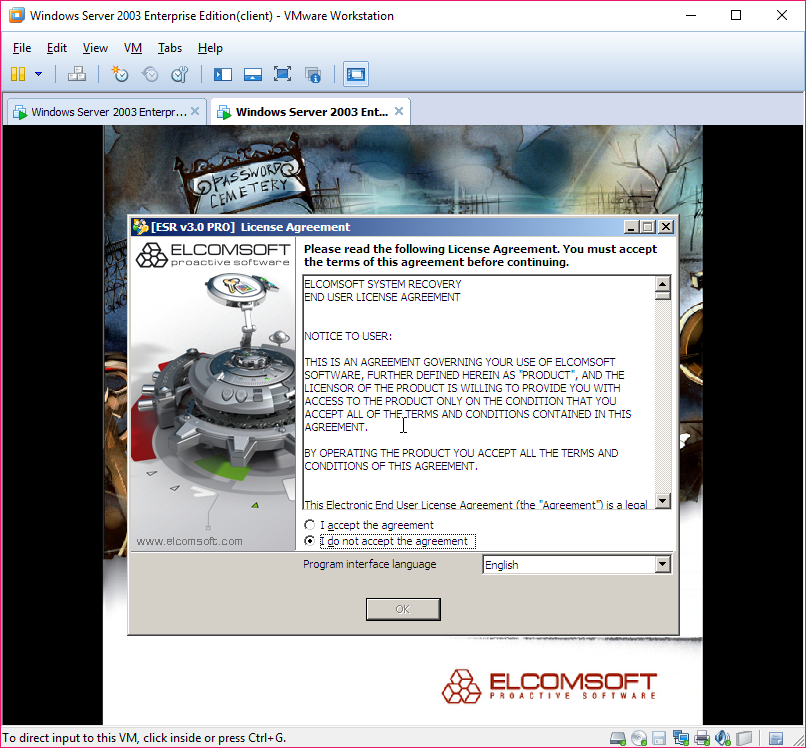

4. Применить загрузочную систему Elcomsoft System Recover для изучения базы данных учетных записей SAM, возможности редактирования свойств записей и паролей. Для этого загрузить виртуальную машину из iso-образа диска System Recovery. Просмотреть свойства существующих учетных записей SAM в Windows Server, найти SID и RID субъектов безопасности системы. Опробовать сброс пароля.

Выполнение

Elcomsoft System Recovery помогает системным администраторам сбрасывать или восстанавливать пароли к локальным учетным записям Windows и учетной записи Microsoft (во всех версиях Windows), давать права администратора любой учетной записи пользователя, сбрасывать пароли с истекшим сроком действия или экспортировать хэши паролей для восстановления в автономном режиме. Программа может обнаруживать следы шифрования и создавать образы дисков для криминалистической экспертизы. Elcomsoft System Recovery поставляется с загрузочной средой Windows PE.

Для загрузки данной программы необходимо изменить параметры загрузки виртуальной машины с Windows Server а точнее изменяется путь образа, откуда происходит загрузка. Далее для работы с программой нужно загрузиться через BIOS.

ДБ-источник

Вы можете выбрать локальные учетные записи и учетные записи Active Directory. Для работы с AD требуется запуск ESR на сервере (domain controller) под управлением Windows Server 2000/2003/2008/2012/2016/2019.

•Работа с локальными учетными записями (SAM)

•Работа с учетными записями Active Directory (ntds.dit)

•

Работа с кешированными учетными записями домена

•Инструменты для поиска ключей шифрования дисков

•Дополнительные утилиты

Режим работы

•Изменение пароля и свойств аккаунта

•Дамп хэшей паролей для дальнейшего аудита / восстановления

•Резервное копирование реестра или Active Directory для архивации

•Восстановление реестра или AD из резервной копии

•Редактор базы данных SAM

•Сброс пароля DSRM

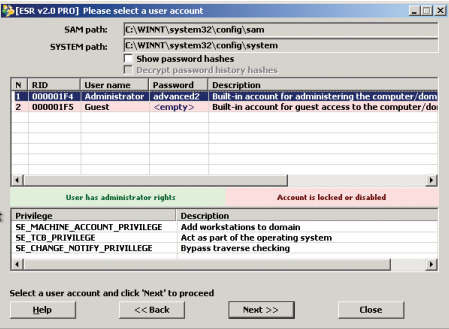

Если вы работаете с локальными (SAM) учетными записями, вам будет представлен список всех локальных учетных записей после выбора операционной системы или файлов SAM и SYSTEM:

Учетные записи с правами администратора выделены зеленым. Учетные записи, которые заблокированы или отключены, - красным.

Вы можете включить опцию Показать хэши паролей (Show password hashes), чтобы увидеть хэши LM и NTLM для всех учетных записей с непустыми паролями, и включить опцию Показать историю паролей (Show password history), чтобы увидеть старые доступные записи (если в системе было включено сохранение истории паролей).

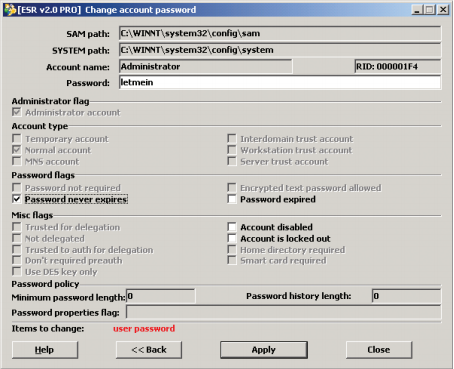

Здесь мы можете сбросить / изменить пароль, а также следующие свойства учетной записи:

•Учетная запись администратора

•Срок действия пароля никогда не истечет

•Срок действия пароля истек

•Учетная запись отключена

•Аккаунт заблокирован

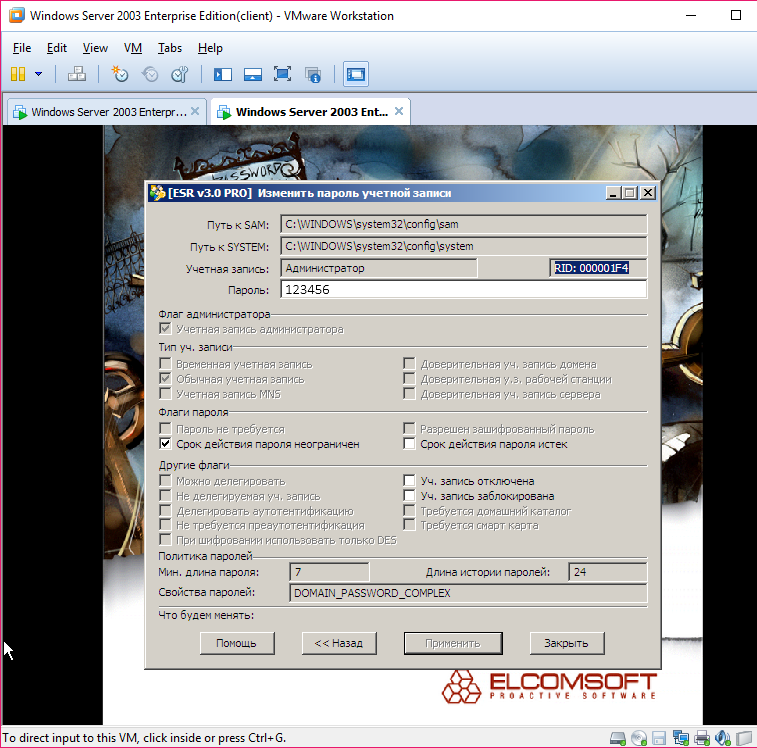

Для сброса пароля дважды кликаем по administrator (или любой другой, пароль которой хотите изменить):

В открывшемся окне вводим новый пароль (пароль обязательно должен быть сложным! Если указать простой пароль, то войти в систему, скорее всего, будет не возможно!). Если при этом "печатаются только цифры" - проверьте, что бы на вашем(!) компьютере была включена английская раскладка, а не русская. Убедитесь, что стоит галочка "Administrator account" и НЕ стоят "Account is disabled" и "Account is locked out". Нажимаем кнопку "Apply", дальше будет предложено сохранить резервную копию SAM файла (не обязательно, можно отвечать "No"):

Подтверждаем понимание того, что будет утерян доступ ко всем личным сертификатам, зашифрованным файлам и т.д., нажимаем "Yes".

Появится сообщение о том, что данные пользователя изменены и хотим ли мы перезагрузить систему. Отвечаем "Yes" и VDS перезагрузится в обычную систему .

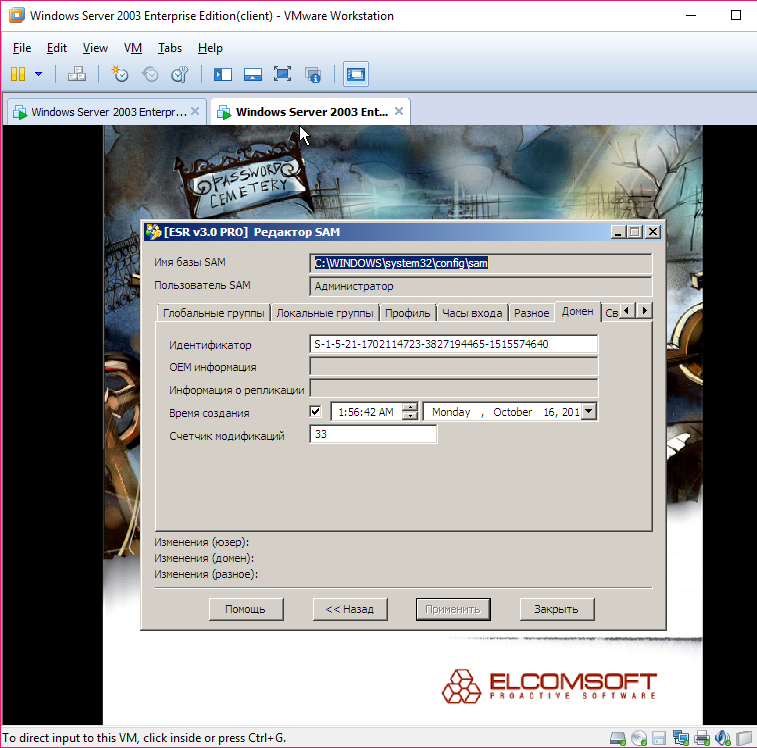

Поиск RID и SID.

Как уже говорилось ранее, RID – относительный идентификатор, который используется как средство для создания уникальных SID. А SID в свою очередь – это идентификатор безопасности, используемый для идентификации объектов.

RID: с этим элементом все просто, в свойствах пользователя в отдельном окошке указан RID:

SID: Указан лишь как идентификатор домена, других упоминаний нет

Вывод:

Изучили систему Elcomsoft System Recover для изучения базы данных учетных записей SAM, возможности редактирования свойств записей и паролей. Просмотрели свойства существующих учетных записей SAM в Windows Server, найти SID и RID субъектов безопасности системы. Опробовали сброс пароля.