ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.04.2024

Просмотров: 47

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

5. Ознакомиться с составом встроенных доменных учетных записей и групп. С помощью консоли "Active Directory - пользователи и компьютеры" изучить состав учетных записей домена, локальных, глобальных и универсальных групп домена. Выделить особенности встроенных локальных групп домена в контейнере Builtin, объяснить, почему у них "короткие" SID-ы.

С помощью команды “whoami /all” и "nltest /user:администратор" определить свойства учетной записи администратора домена и сравнить с информацией о локальной учетной записи администратора.

Составить полную схему связей учетных записей, глобальных, универсальных и локальных групп домена, обозначив членство стрелками.

Выполнение

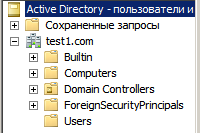

На контроллере домена откроем консоль «Active Directory – управление пользователями и компьютерами», чтобы изучить состав учётных записей, локальных и глобальных групп домена.

Домен содержит следующие контейнеры:

-

Builtin – содержит встроенные локальные группы -

Computers – содержит учётные записи всех компьютеров, подключаемых к домену -

Domain Controllers – содержит информацию обо всех контроллерах домена -

ForeignSecurityPrincipals – контейнер для SID (идентификаторов безопасности) учетных записей пользователей из внешних доверенных доменов -

Users – содержит информацию обо всех пользователях домена

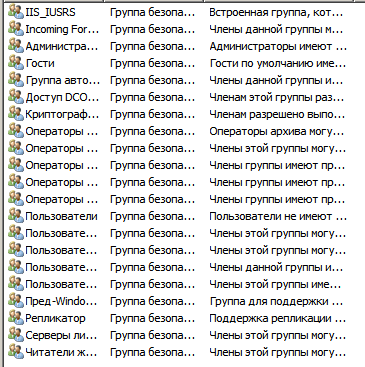

Builtin - содержит встроенные локальные группы.

Размер любого SID в Active Directory – 28 байт.

У встроенных групп SID формата S-1-5-32-XXX, где XXX — число от 500 до 1000. У обычных же формат вида

S-1-5-21-XXX-XXX-XXX-YYY, где XXX-XXX-XXX — это 48-битный идентификатор системы, YYY- относительный идентификатор (Relative ID, RID). RID состоит из четырех чисел (от 1000 и больше) и однозначно идентифицирует участника безопасности в локальном домене.

Например, вы не сможете добавить добавить доменных BuiltIn\Administrators в список доступа на файловую шару на рядовом сервере домена, ее там просто не будет видно. Область действия доменных Builtin Local групп ограничена системами, на которых локальная база SAM недоступна — то есть контроллерами домена.

Domain Local группы, созданные из обычных локальных групп, такого ограничения не имеют. Их SID содержит компонент с идентификатором домена, поэтому уникальность в сравнении с другими локальными группами домена сохраняется.

Computers - содержит учётные записи всех компьютеров, подключаемых к домену.

Domain Controllers - содержит информацию обо всех контроллерах домена.

ForeignSecurityPrincipals - контейнер для SID (идентификаторов безопасности) учетных записей пользователей из внешних доверенных доменов.

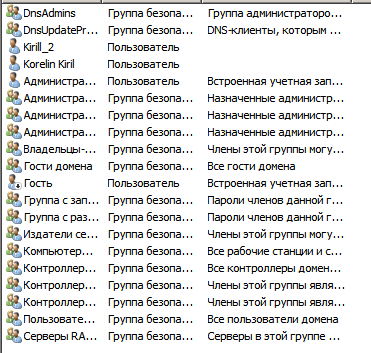

Users - содержит информацию обо всех пользователях домена.

В процессе установки домена Windows 2008 Server в нем создаётся несколько встроенных групп, обладающих определённым набором прав. Их можно использовать для присвоения администраторам или пользователям определённых ролей или прав доступа в домене.

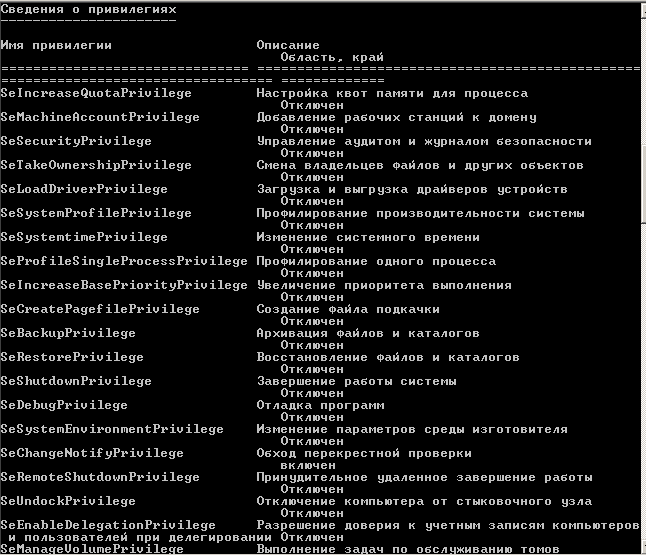

С помощью команды “whoami /all” и "nltest /user:администратор" определить свойства учетной записи администратора домена и сравнить с информацией о локальной учетной записи администратора.

Свойства учетной записи администратора домена

Информациую о локальной учетной записи администратора мы рассмотрели в вопросе 3.

В чем разница между локальным администратором и администратором домена?

Группа администраторов домена по умолчанию является членом локальной группы администраторов всех рядовых серверов и компьютеров, и поэтому с точки зрения локальных администраторов назначенные права одинаковы. Администраторы домена имеют повышенные права на администрирование и внесение в него изменений.

Составим схему связей встроенных учётных записей, глобальных и локальных групп

Вывод:

Ознакомились с составом встроенных доменных учетных записей и групп. Изучили состав учетных записей домена, локальных, глобальных и универсальных групп домена. Рассмотрели особенности встроенных локальных групп домена в контейнере Builtin. Сравнили свойства учетной записи администратора домена с информацией о локальной учетной записи администратора. Составили полную схему связей учетных записей, глобальных и локальных групп домена.

6. Спланировать модель доменной сети небольшой организации.

Определить несколько (3-5) категорий пользователей, отличающихся свойствами по отношению к системе, прикладным программам и прикладным данным. Например: "руководитель", "менеджер", "специалист по безопасности", "сторонний клиент", "охрана", "администратор сети", "зам.администратора по управлению пользователями" и т.п.

Сформулировать требования и специфические условия работы заданных пользователей с целью последующей настройки. Сформировать таблицу требований для категорий пользователей, в которой столбцами могут быть административные возможности (полные, определенные операторные, обычные пользовательские), применение программ (неограниченное, фиксированный перечень), защита данных (персональная защита, доступ к коллективным данным полный и только по чтению).

Создать учетные записи пользователей. Включить учетные записи в необходимые встроенные группы Windows. Спланировать собственные группы, с помощью которых можно настроить привилегии новых пользователей и специфические условия доступа пользователей к программам и данным. Представить в виде схемы.

1 2 3 4 5 6 7

Выполнение

Определим 3 категория пользователей для нашей модели:

Руководитель должен обладать административными правами, однако он мало понимает в настройках сети, а значит, права его должны иметь некоторые ограничения. Проще всего включить этого пользователя в группу «Администраторы предприятия». Данная группа автоматически добавляется в группу Администраторы каждого домена в лесу, предоставляя полный доступ к настройкам всех контроллеров домена.

Специалист по безопасности может производить полную настройку сети. Он должен иметь полный доступ, а значит, необходимо его включить в группу «Администраторы». Данная группа имеет полный контроль над всеми контроллерами домена, а также над всем содержимым каталога домена Active Directory. Члены этой группы могут изменять членство всех остальных административных групп домена.

Сотрудник занимается непосредственно своей работой, каждый день используя одни и те же программы. Т.е. пользователю не нужно ничего настраивать или менять, он не должен иметь доступа к системным объектам, а значит, стоит включить его в группу «Пользователи».

| | Административные возможности | Применение программ | Защита данных |

| Руководитель | определенные операторные | фиксированный перечень | доступ к коллективным данным |

| Специалист по безопасности | полные | неограниченное | персональная защита |

| Сотрудник | обычные пользовательские | фиксированный перечень | полный и только по чтению |