ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 29.04.2024

Просмотров: 90

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Федеральное агентство связи

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Сибирский государственный университет телекоммуникаций и информатики»

(СибГУТИ)

Лабораторной работе № 3

Протокол ARP. Получение сетевых настроек по DHCP

По дисциплине: Математические основы моделирования сетей связи

Выполнил: студент группы ЗБТ-12

_____________ Долгович М.В.

Вариант 4

Проверил: Старший преподаватель

Квиткова И.Г.

Оценка:___ __________

«___ » ______ ______ 2022г

Мегион, 2022 г

Цель работы: Ознакомиться с механизмом работы протокола ARP.

1. Порядок выполнения лабораторной работы

1. Запустить программу NetEmul. Создать новый документ. Для этого в появившемся окне программы в главном меню выбрать Файл → Новый. Панель устройств станет активной и можно приступать к созданию модели сети.

2. С помощью инструмента «Вставить текстовую надпись» добавить на рабочее поле эмулятора надпись, содержащую:

-

Номер группы; -

ФИО студентов, выполняющих работу.

1.1. Изучение работы протокола ARP

Задание 1: Выбрать исходные данные для выполнения работы согласно своему варианту (таблица 3.2). Полученную согласно варианту сеть с маской /27 разбить на две подсети с маской /28 каждая.

Таблица 3.2- Варианты адресации сетей (выбирается по последней цифре пароля)

| № | Адрес сети/маска |

| 4 | 10.0.4.96/27 |

Разбиваем сеть 10.0.4.96/27 на две подсети. В этом случае 32 адреса исходной сети делим так: 1-я подсеть - 16, 2-я подсеть - 16.

Маска первой и второй подсетей: 16 = 24 (4 нулевых бита), 32 – 4 = 28

единичных бита, т.е. /28 или 255.255.255.240.

Т.о., 1-я подсеть: 10.0.4.96/28 (16 адресов, 14 хостов), 10.0.4.96 –

адрес сети, 10.0.4.111 – широковещательный адрес;

2-я подсеть: 10.0.4.112/28 (16 адресов, 14 хостов), 10.0.4.112 – адрес сети, 10.0.4.127 – широковещательный адрес.

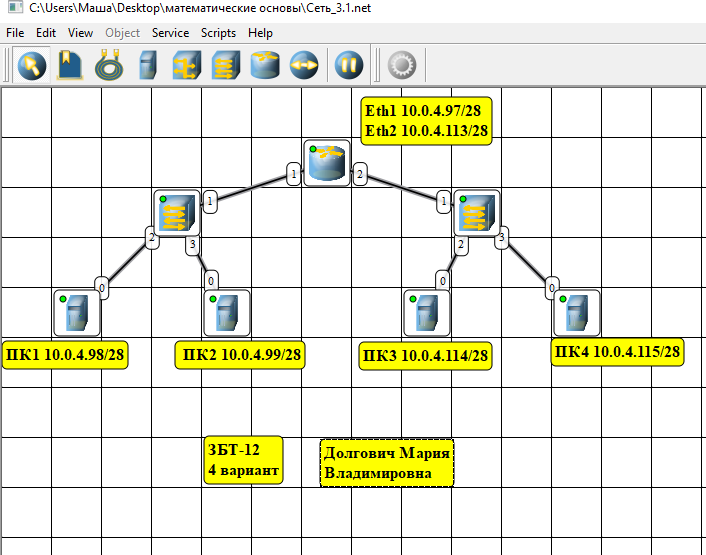

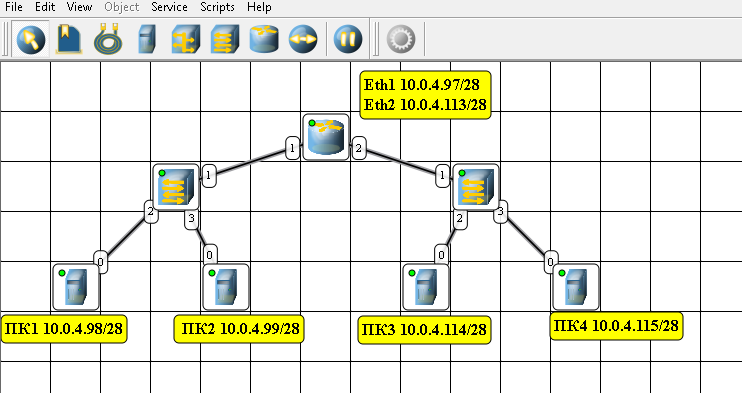

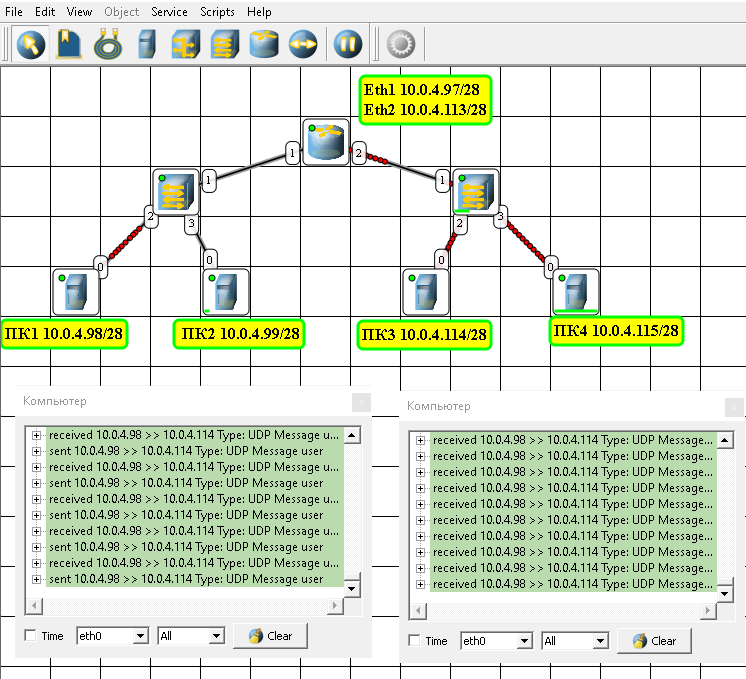

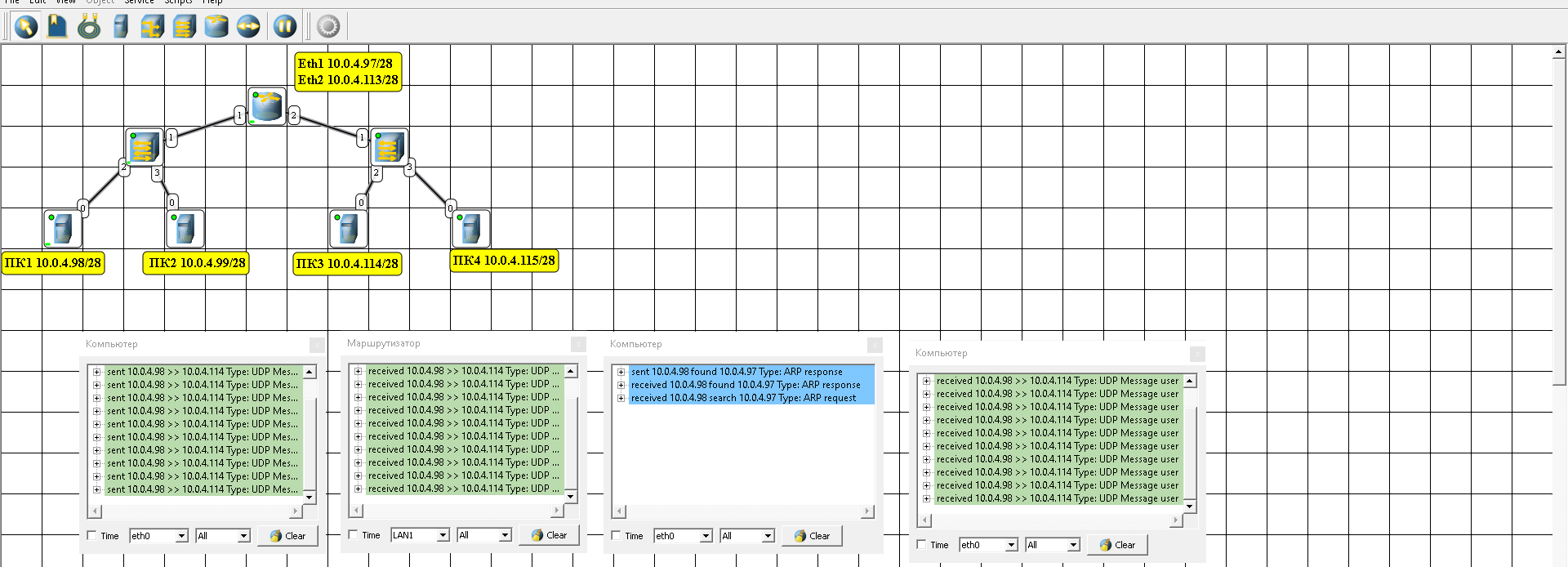

1. Построим сеть в рис. 1

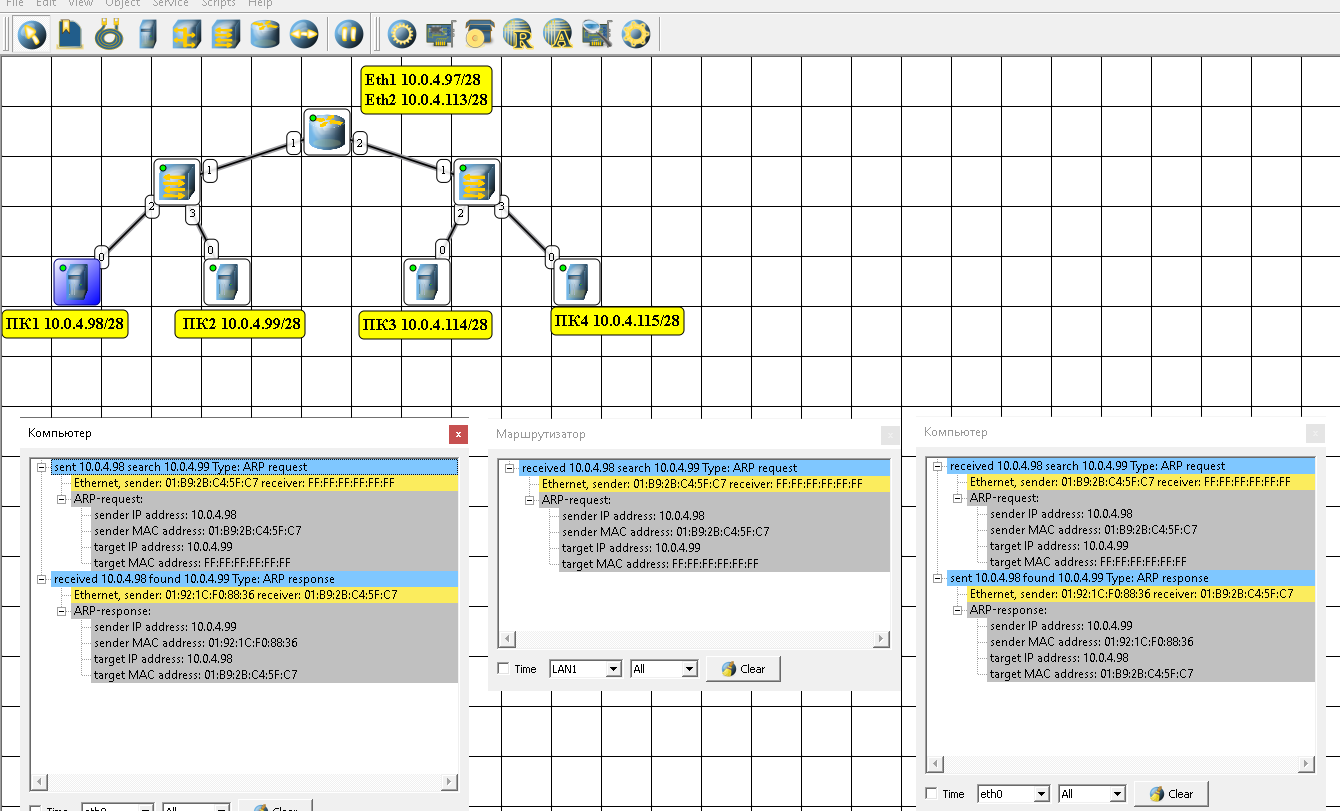

Рисунок 1 – Модель сети для изучения протокола ARP

2. Настроить интерфейсы компьютеров и маршрутизаторов, задав каждому IР-адрес и маску подсети (слева — первая подсеть в заданной сети, справа — вторая подсеть). Добавить возле каждого компьютера и интерфейса роутера надписи с их IР-адресом и маской подсети.

Рисунок 2 – Надписи возле каждого компьютера и интерфейса роутера с их IР-адресом и маской подсети.

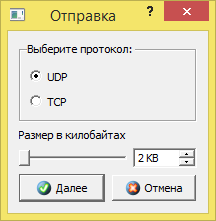

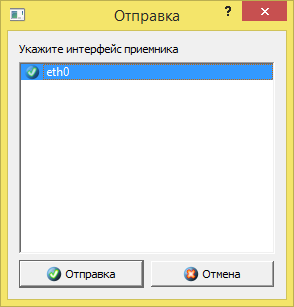

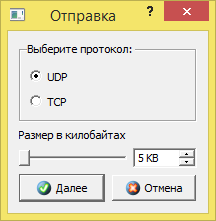

3. Проверим работоспособность построенной модели, передав пакеты (UDР, 2 КВ) от компьютера в левой подсети до компьютера в правой подсети.

Отправим данные по протоколу UDP. Размер данных 2 КВ. От ПК 1 до ПК 3

Рисунок 3 – Параметры отправки данных

Рисунок 4 – Указание принимающего интерфейса

Передача пакетов между компьютерами одной подсети от ПК 1 до ПК 3.

Рисунок 5 – Перемещение пакетов в сети от ПК 1 до ПК 3.

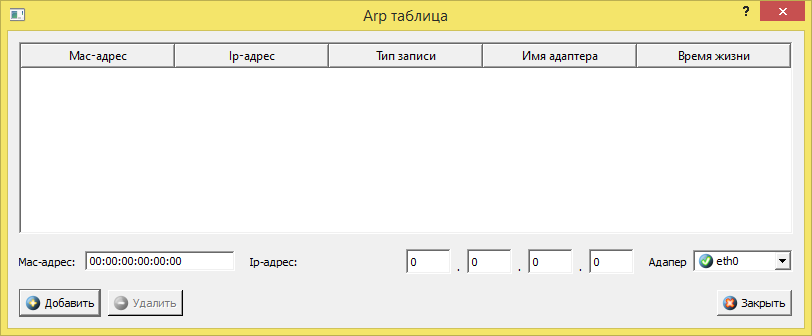

4. Запустить для компьютеров 1 и 2 журналы пакетов. Очистить АRР-таблицу компьютера 1.

Рисунок 6 – Таблица Arp ПК 1.

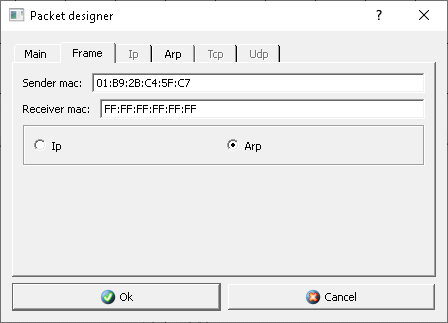

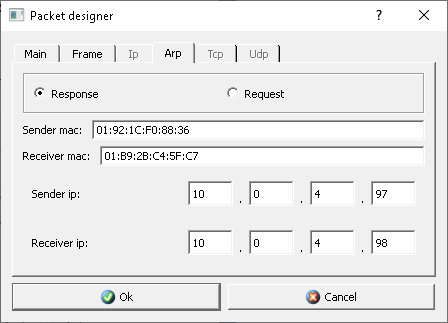

5. Выделить компьютер 1 и с помощью инструмента «Конструктор пакетов» сформировать пакет АRР-запроса для определения МАС-адреса компьютера 2. Изображение окна настройки пакета сохранить в отчёте.

Рисунок 7 – Конструктор пакетов Кадр и ARP-запроса ПК 1.

6. Запустить АRР-запрос, проследить за ним и за сгенерированным для него АRР-ответом по схеме сети и журналам компьютеров 1 и 2.

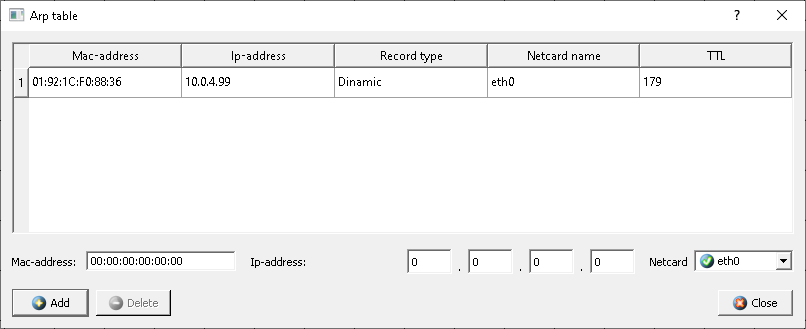

7. Открыть АRР-таблицу компьютера 1 и убедиться, что запись добавилась в таблицу.

Рисунок 8 – ARP таблица ПК 1.

8. Сохранить скриншот экрана (с открытыми журналами) для отчёта.

Рисунок 9 – перемещение пакетов ARP-запроса ПК 1.

Вывод: в результате выполнения работы был рассмотрен принцип работы ARP-протокола:

-

Узел, которому нужно выполнить отображение IP-адреса на локальный адрес, формирует ARP-запрос, вкладывает его в кадр протокола канального уровня, указывая в нем известный IP-адрес, и рассылает запрос широковещательно. -

Все узлы локальной сети получают ARP-запрос и сравнивают указанный там IP-адрес с собственным. -

В случае их совпадения узел формирует ARP-ответ, в котором указывает свой IP-адрес и свой локальный адрес и отправляет его уже направленно, так как в ARP-запросе отправитель указывает свой локальный адрес.

Преобразование адресов выполняется путём поиска в таблице. Эта таблица, называемая ARP-таблицей, хранится в памяти и содержит строки для каждого узла сети. В двух столбцах содержатся IP- и Ethernet-адреса. Если требуется преобразовать IP-адрес в Ethernet-адрес, то ищется запись с соответствующим IP-адресом.

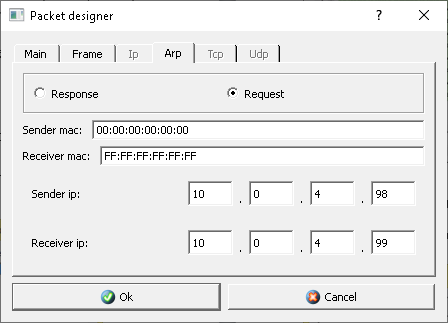

Задание 2 (Реализация атаки ARP-spoofing):

1. Запустить для компьютеров 1 и 2 журналы пакетов. При необходимости очистить их.

2. Очистить АRР-таблицу компьютера 1.

3. Выделить компьютер 2 и сформировать пакет АRР-ответа, в котором будут указаны

• МАС отправителя — МАС компьютера 2;

• IР отправителя — IР интерфейса роутера в левой подсети;

• МАС получателя — МАС компьютера 1;

• IР получателя — IР компьютера 1.

Рисунок 10 – Конструктор пакетов ARP-ответа ПК 2.

4. Запустить АRР-ответ, проследить за ним. Может возникнуть окно о дублировании IР-адресов в сети — это происходит в том случае, если из-за действий коммутатора пакет-атаку получает и роутер. Окно быстро закрыть.

5. Сразу же запустить передачу пакетов (UDP, 5 КВ) от компьютера 1 на компьютер

Рисунок 11 – Параметры отправки данных

Рисунок 12 – Указание принимающего интерфейса

3. Убедиться, что пакеты вначале приходят на компьютер 2 и лишь потом (если на компьютере 2 включена маршрутизация) отправляются на компьютер 3 (через маршрутизатор).

6. Сохранить скриншот экрана (с открытыми журналами) для отчета. После выполнения работы продемонстрировать преподавателю работоспособность построенной модели.

Рисунок 13 – Перемещение пакетов от ПК 1 до ПК3.

Проект сохранить под именем NET_3.1 в папке своей бригады.

Вывод: в результате выполнения задания был изучен принцип работы

ARP-spoofing — разновидность сетевой атаки типа MITM , применяемая в сетях с использованием протокола ARP.

Атака основана на недостатках протокола ARP. При использовании в сети алгоритмов удалённого поиска существует возможность осуществления в такой сети типовой удалённой атаки «ложный объект распределённой вычислительной системы».

Анализ безопасности протокола ARP показывает, что, перехватив на атакующем узле внутри данного сегмента сети широковещательный ARP-запрос, можно послать ложный ARP-ответ, в котором объявить себя искомым узлом (например, маршрутизатором), и в дальнейшем активно контролировать сетевой трафик дезинформированного узла, воздействуя на него по схеме «ложный объект РВС».

1.2. Настройка автоматического получения сетевых настроек по протоколу DHCP

1. Выбрать исходные данные для выполнения работы согласно своему варианту (таблица 3.3). Полученную согласно варианту сеть с маской /26 разбить на 8 подсетей с маской /29 каждая.

Таблица 3.3 Варианты адресации сетей (выбирается по последней цифре пароля)

| № | Адрес сети/маска |

| 4 | 10.0.4.192/26 |

10.0.4.192/26 разбивается на 8 подсетей с маской /29 (255.255.255.248)

получаем

10.0.4.192/29

10.0.4.200/29

10.0.4.208/29

10.0.4.216/29

10.0.4.224/29

10.0.4.232/29

10.0.4.240/29

10.0.4.248/29

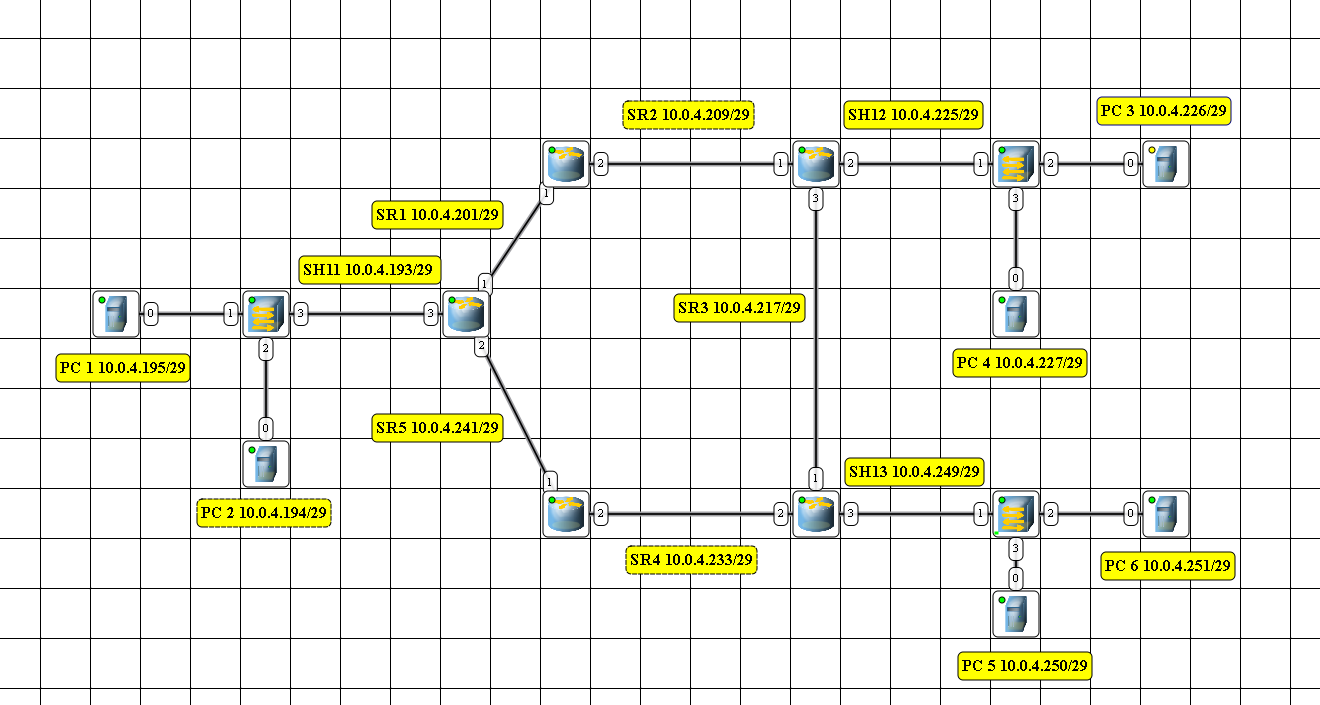

2. Построим сеть рисунок 14.

Рисунок 14 – Модель сети для изучения работы DHCP

3. Распределить полученные ранее адреса сетей между сетями SR1- SR5 и SH11-SH13. Добавить возле каждой сети надпись с её IР-адресом.

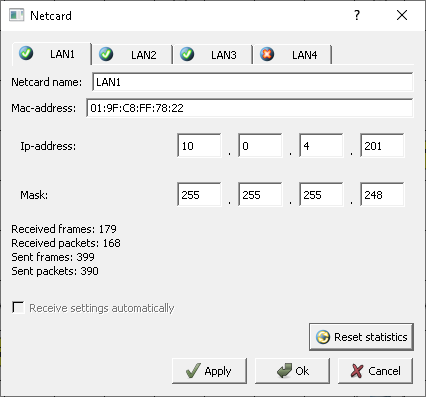

4. Настроить интерфейсы маршрутизаторов, задав каждому IР-адрес и маску подсети в соответствии с выбранным распределением.

Настройка SR1

Рисунок 15 – Настойка интерфейса LAN1

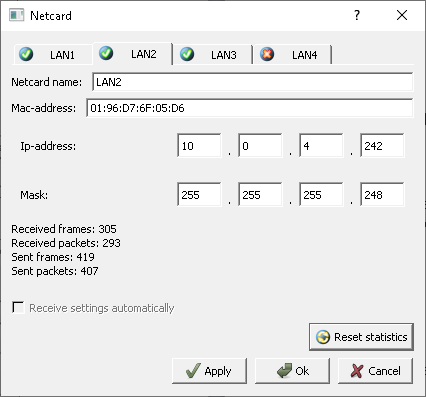

Рисунок 16 – Настойка интерфейса LAN2

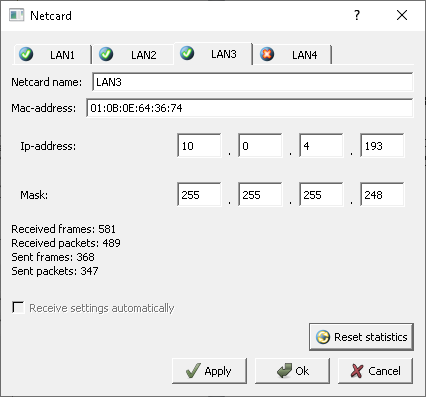

Рисунок 17 – Настойка интерфейса LAN3

Аналогично остальные SR2 – SR5

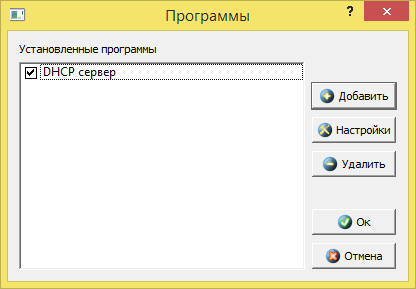

5. На маршрутизаторах, которые отвечают за сети SН11-SН13 добавить и запустить программу DНСР-сервер. Не забудьте поставить флаг для активации программы.

Рисунок 18 – Установление программы DНСР-сервер

6. В настройках каждого DНСР-сервера указать интерфейс, «смотрящий» в сторону сети SН (для SH12, SH13), тип адресов — динамические, диапазон адресов, выделяемых для динамической адресации, маску подсети и IР-адрес шлюза. Для сети SH11 настроить статическую выдачу IP-адресов.

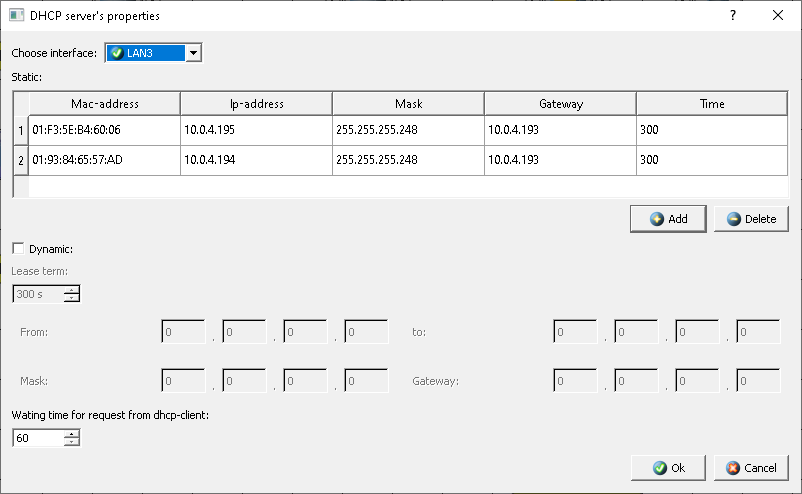

Настройка SR1

Для сети SH11 настроить статическую выдачу IP-адресов.

Рисунок 19 – Настройка DНСР-сервера SR1

Настройка SR3

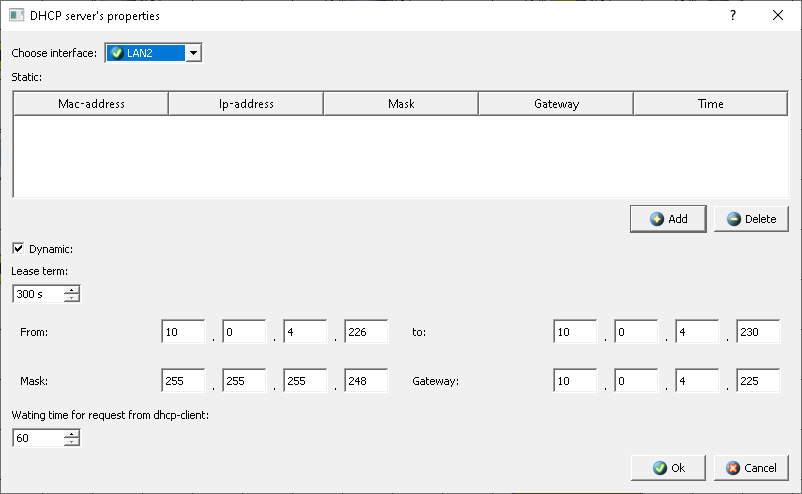

Интерфейс LAN2 для SH12, тип адреса — динамический, диапазон адресов, выделяемых для динамической адресации, маску подсети и IР-адрес шлюза.

Рисунок 20 – Настройка DНСР-сервера SR3

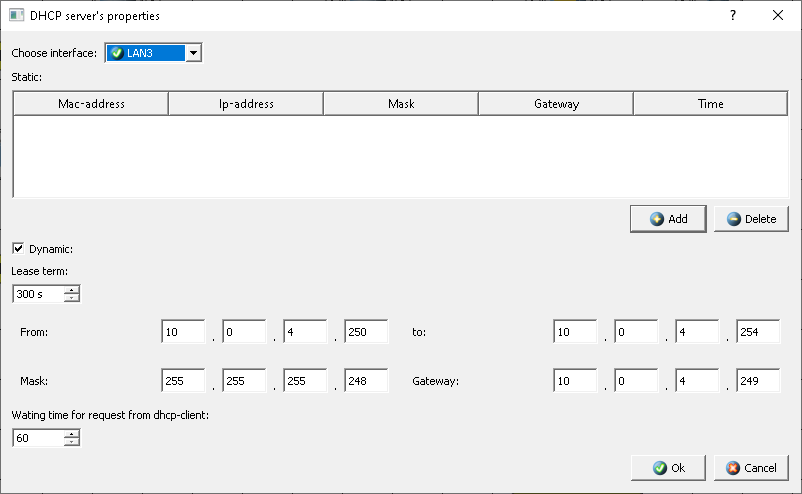

Настройка SR4

Интерфейс LAN3 для SH13, тип адреса — динамический, диапазон адресов, выделяемых для динамической адресации, маску подсети и IР-адрес шлюза.

Рисунок 21 – Настройка DНСР-сервера SR4

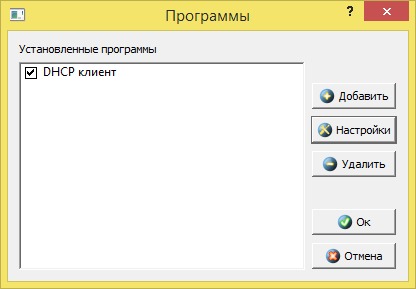

7. На каждом компьютере добавить и запустить программу DНСР-клиент. Не забудьте поставить флаг для активации программы.

Рисунок 22 – Добавление программа DНСР-клиент на компьютеры.

8. В настройках каждого DНСР-клиента укажите интерфейс, который должен автоматически получать сетевые настройки.