Файл: Администрирование и управление ресурсами Windows Server.docx

Добавлен: 03.05.2024

Просмотров: 60

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

НИЖЕГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕРСИТЕТ ИМ. Р.Е. АЛЕКСЕЕВА

ИНСТИТУТ РАДИОЭЛЕКТРОНИКИ

И ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Кафедра «Вычислительные системы и технологии»

Дисциплина: «Программное обеспечение вычислительных сетей»

ОТЧЕТ

по лабораторной работе №2

Тема: «Администрирование и управление ресурсами Windows Server»

Выполнил:

Студент группы 19-В1

Бубнов Е.А.

Проверил:

Кочешков А.А.

Нижний Новгород

2022

Цель работы: Ознакомиться с основными задачами управления доступом к ресурсам, составом и назначением встроенных субъектов безопасности Windows. Изучить смысл и применение разрешений доступа файловой системы NTFS, сетевых ресурсов и других объектов безопасности. Опробовать методы управления доступом в различных модельных задачах администрирования пользователей и ресурсов в домене Active Directory.

Цель: Выписать состав всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу.

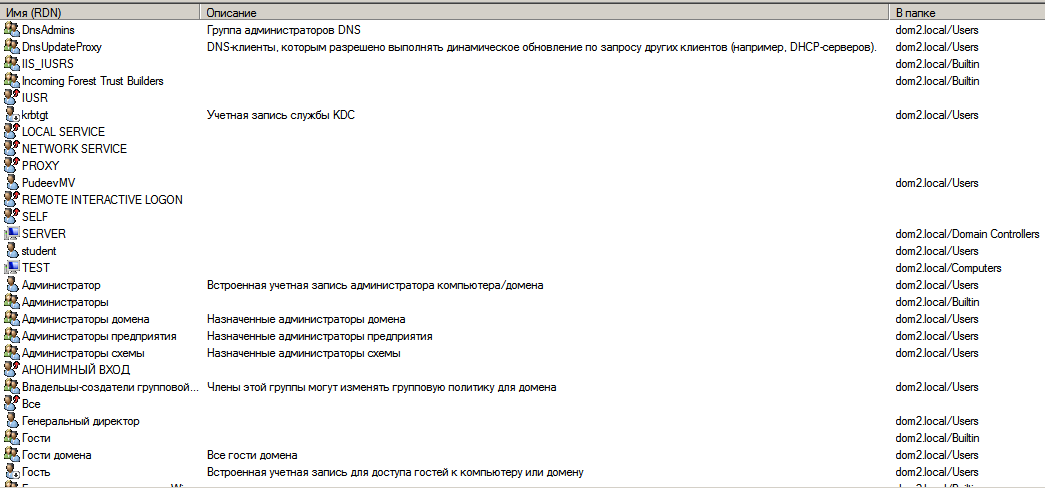

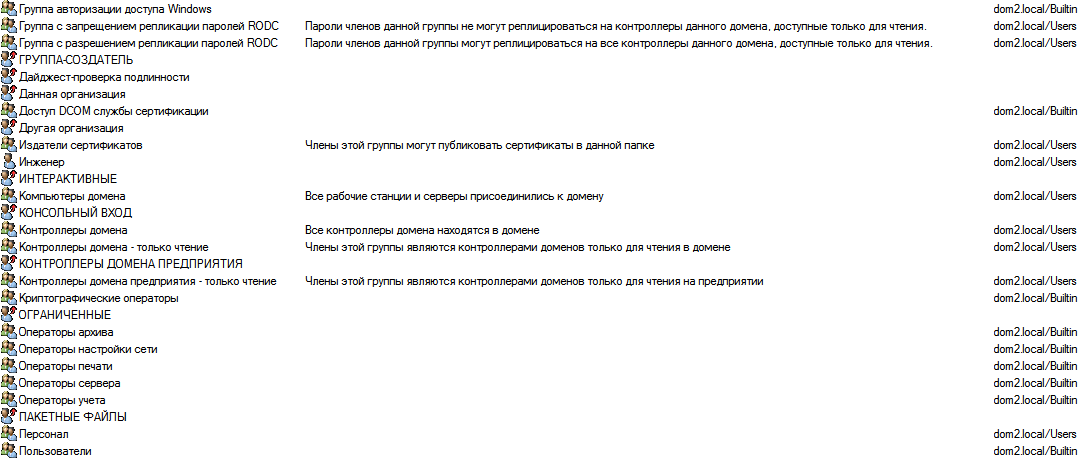

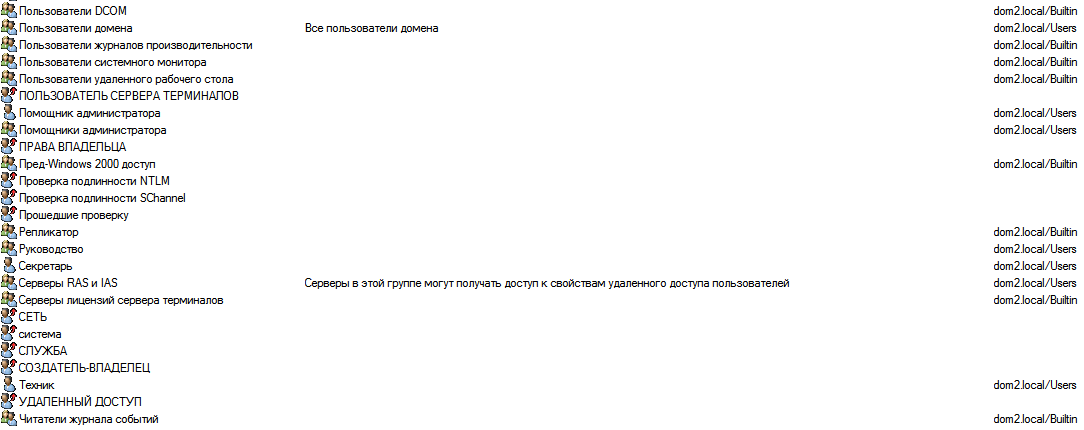

Для того чтобы посмотреть список субъектов безопасности, которым может быть предоставлен доступ к ресурсу зайду в свойства папки – безопасность – изменить - добавить – дополнительно – поиск. После чего можно увидеть список субъектов, которым может быть предоставлен доступ к ресурсу:

Вывод: рассмотрена система управления доступом к ресурсам windows.

-

Цель: выписать и объяснить состав типов всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу.

Рассмотрю список субъектов безопасности. Субъектам безопасности назначается доступ к ресурсу. На рис. 3 (справа) показан список субъектов безопасности. Рассмотрю состав каждого типа в виде таблицы.

| Встроенный субъект безопасности | Учетные записи служб | Компьютеры | Группы | Пользователи |

| IUSR | | SERVER | DnsAdmins | Администратор |

| LOCAL SERVICE | | client | DnsUpdateProxy | Гость |

| NETWORK SERVICE | | | Администраторы домена | student |

| PROXY | | | Администраторы предприятия | krbtgt |

| REMOTE INTERACTIVE LOGON | | | Администраторы схемы | customer_1 |

| SELF | | | Владельцы-создатели групповой политики | WS |

| АНОНИМНЫЙ ВХОД | | | Гости домена | validator |

| Все | | | Группа с запрещением паролей RODC | … |

| ГРУППА-СОЗДАТЕЛЬ | | | Группа с разрешением паролей RODC | |

| Дайджест-проверка подлинности | | | Издатели сертификатов | |

| Данная организация | | | Компьютеры домена | |

| Другая организация | | | Контроллеры домена | |

| ИНТЕРАКТИВНЫЕ | | | Контроллеры домена – только чтение | |

| КОНСОЛЬНЫЙ ВХОД | | | Контроллеры домена предприятия – только чтение | |

| КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ | | | Пользователи домена | |

| ОГРАНИЧЕННЫЕ | | | Серверы RAS и IAS | |

| ПАКЕТНЫЕ ФАЙЛЫ | | | | |

| ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ | | | | |

| ПРАВА ВЛАДЕЛЬЦА | | | | |

| Проверка подлинности NTLM | | | | |

| Проверка подлинности SChannel | | | | |

| Прошедшие проверку | | | | |

| СЕТЬ | | | | |

| система | | | | |

| СЛУЖБА | | | | |

| СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ | | | | |

| УДАЛЕННЫЙ ДОСТУП | | | | |

Табл. 1 «Промежуточная таблица распределения объектов»

Участник системы безопасности Windows — это аутентифицированный элемент, который использует ресурсы (например, файлы, принтеры), приложения или службы, размещенные на компьютерах Windows. Каждый участник безопасности имеет уникальный идентификатор, встроенный как SID.

Любому объекту присваивается дескриптор безопасности. Это элемент системы, содержащий список контроля доступа ACL, где указано, какие пользователи имеют права над объектом, для каких событий системы ведется аудит. Субъектам присваивается маркер доступа, который идентифицирует пользователя, группу и определяет доступные привилегии.

Встроенные участники — отдельная категория участников безопасности. Они представляют собой особые сущности, определенные заранее и управляемые подсистемой безопасности Windows. Примерами могут служить учетные записи Everyone, Authenticated Users, System, Self и Creator Owner.

В отличие от типовых участников безопасности, этих участников нельзя переименовать или удалить. Невозможно также создать собственных встроенных участников безопасности; они одинаковы во всех системах Windows, хотя список встроенных участников безопасности в разных версиях слегка различается. Кроме того, встроенный участник безопасности имеет один и тот же SID в любой системе Windows. Например, SID S-1-5-10 всегда предоставляется участнику Self, а SID S-1-3-0 всегда представляет участника Creator Owner.

-

Цель: Свести перечень субъектов безопасности в таблицу, классифицировав по типам локальных и доменных учетных записей пользователей и групп.

| Доменные Учетные записи | Локальные учетные записи | Доменные группы | Локальные группы | ||

| | | Локальные | Глобальные | Универсальные | |

| Evgenyi | Client | IIS_IUSRS | DnsUpdateProxy | Администраторы предприятия | IIS_IUSRS |

| student | Администратор | Incoming Forest Trust Builders | Администраторы домена | Администраторы схемы | Администраторы |

| Администратор | Гость | Администраторы | Владельцы-создатели групповой политики | Контроллеры домена предприятия – только чтение | Гости |

| Генеральный директор | | Гости | Гости домена | | Доступ DCOM службы сертификации |

| Гость | | Группа авторизации доступа Windows | Компьютеры домена | | Криптографические операторы |

| Инженер | | Доступ DCOM службы сертификации | Контроллеры домена | | Операторы архива |

| Помощник администратора | | Криптографические операторы | Контроллеры домена – только чтение | | Операторы настройки сети |

| Секретарь | | Операторы архива | Персонал | | Операторы печати |

| Техник | | Операторы настройки сети | Пользователи домена | | Опытные пользователи |

| | | Операторы печати | Помощники администратора | | Пользователи |

| | | Операторы сервера | Руководство | | Пользователи DCOM |

| | | Операторы учета | | | Пользователи журналов производительности |

| | | Пользователи | | | Пользователи системного монитора |

| | | Пользователи DCOM | | | Пользователи удаленного рабочего стола |

| | | Пользователи журналов производительности | | | Репликатор |

| | | Пользователи системного монитора | | | Читатели журнала событий |

| | | Пользователи удаленного рабочего стола | | | |

| | | Пред-Windows 2000 доступ | | | |

| | | Репликатор | | | |

| | | Серверы лицензий сервера терминалов | | | |

| | | Читатели журнала событий | | | |

| | | DnsAdmins | | | |

| | | Группа с запрещением репликации паролей RODC | | | |

| | | Группа с разрешением репликации паролей RODC | | | |

| | | Издатели сертификатов | | | |

| | | Серверы RAS и IAS | | | |

Вывод: в данном пункте разобраны по типам и сведены таблицу субъекты безопасности. Описаны предопределенные субъекты, необходимые для настройки доступа к объекту.

-

-

Цель: в каталоге \Student\Temp создать различные подкаталоги и файлы и назначить разрешения доступа для созданных пользователей.

-

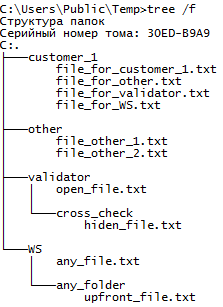

Рис. 8 «Структура тестовых папок»

Было создано 4 подкаталога в каталоге Temp. Они отображены на рис. 8 с помощью использования команды «tree /f». Каталогам и файлам даны осознанные имена.

Вместе с файлами и каталогами хранятся метаданные, которые представляют из себя служебную информацию (Access Control List). На основании информации ACL принимается решение, кто какие действия могут совершать над файлом. ACL содержит строки соответствия SID'а, права доступа и разрешения (да или нет).

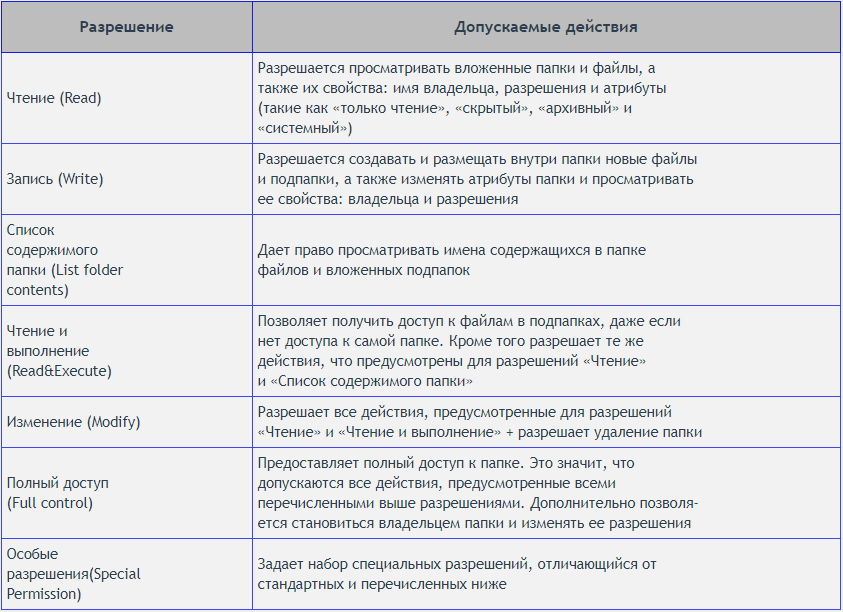

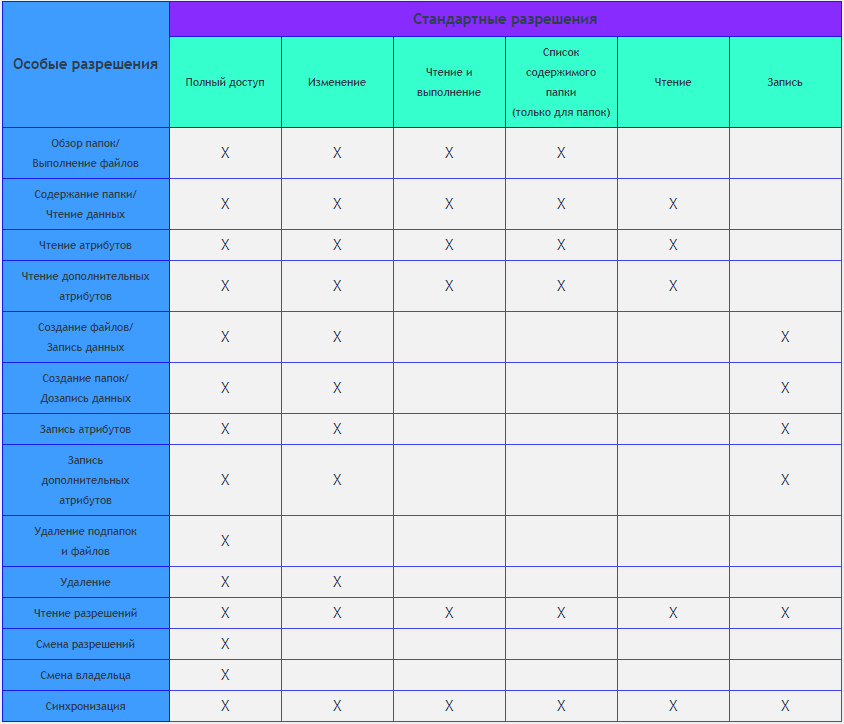

Рассмотрю стандартные разрешения NTFS для папок (табл. 4).

Табл. 4 «Стандартные разрешения NTFS для папок»

Сокращенная форма: R, W, LF, RE, M, FC, SP.

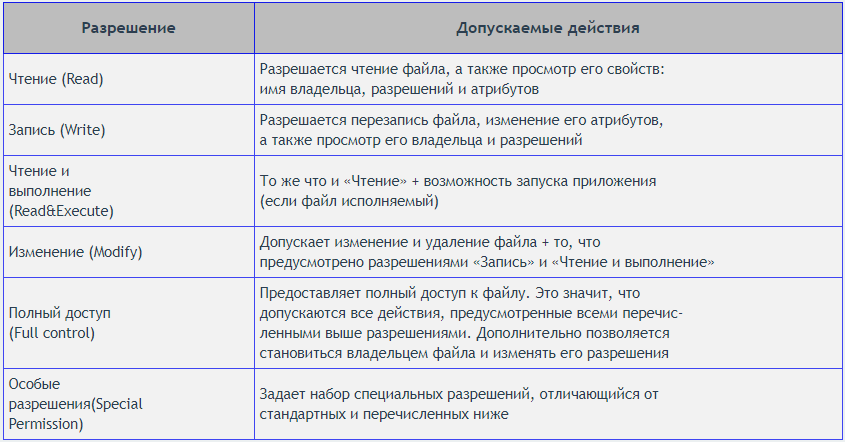

Разрешения для файлов имеют те же названия, но смысл их несколько отличается. В табл. 5 перечислены стандартные разрешения для файлов и их описание.

Табл. 5 «Стандартные разрешения NTFS для файлов»

Можно сделать вывод, что Full control дополняет все действия возможностью стать владельцем файла или папки. Привилегия владельца состоит в том, что он всегда может изменять разрешения на доступ к файлу или папке, независимо от любых разрешений, защищающих этот файл или папку Отдельной проверки заслуживает разрешение RE для папки, в которой находится исполняемый файл (рассмотрено далее).

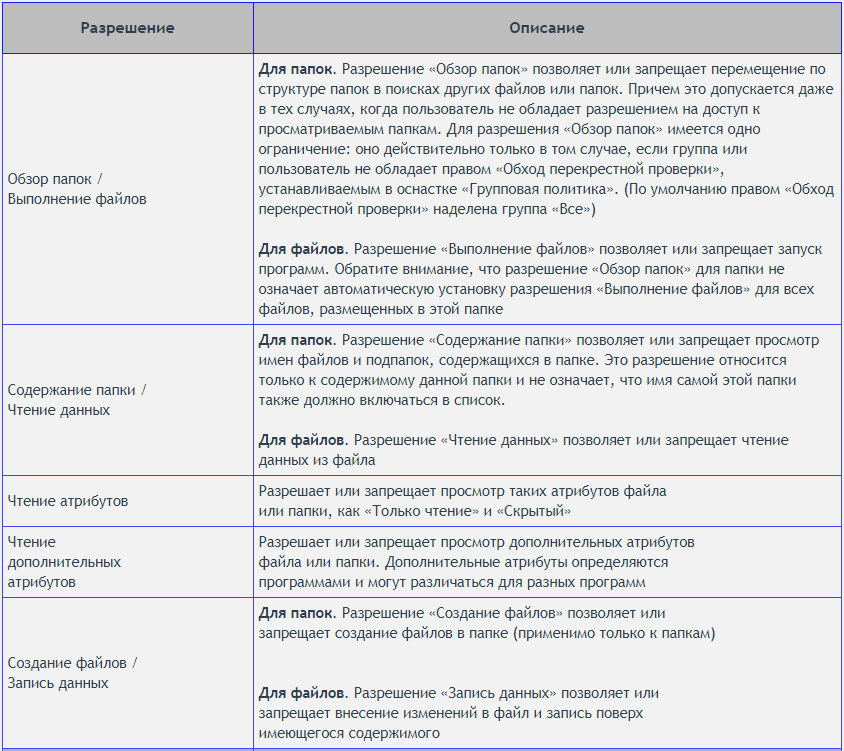

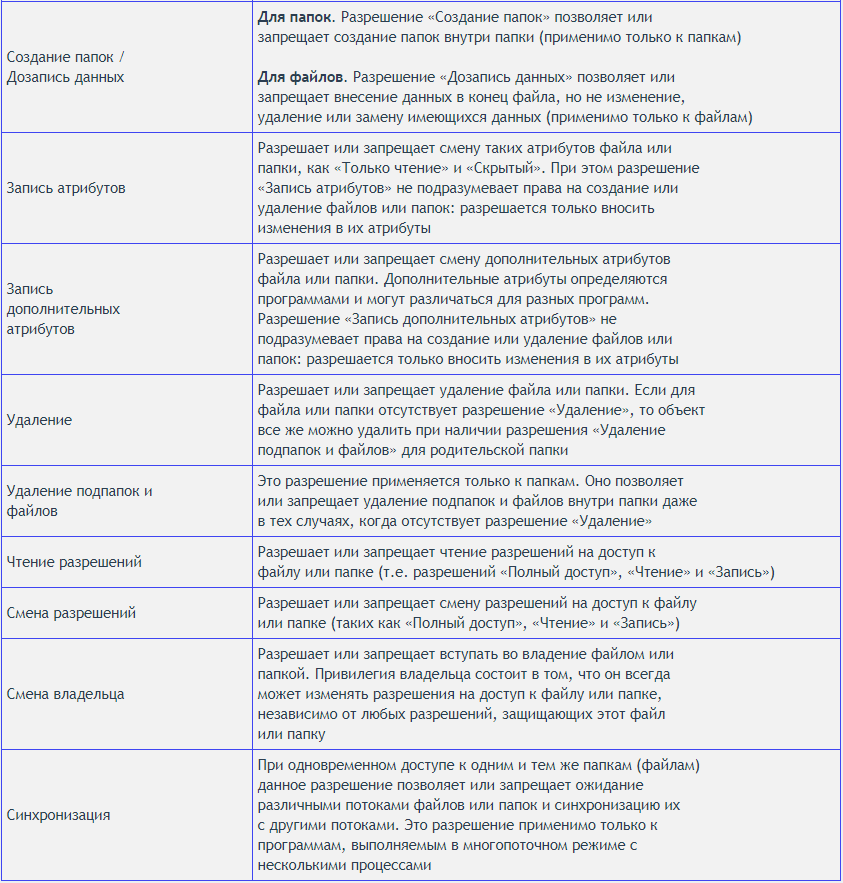

Специальные разрешения расширяют возможности стандартных, позволяя подойти к назначению разрешений более ответственно. Специальные разрешения могут работать вместе со стандартными. В табл. 6 показаны специальные разрешения и их описание.

Табл. 6 «Специальные разрешения NTFS»

Ниже, в таблице 7 показано, какие особые разрешения входят в какие стандартные разрешения. Можно увидеть, что в стандартное разрешение «Полный доступ» входят все специальные разрешения, а в стандартное разрешение «Изменение» - все, кроме «Удаление подпапок и файлов», «Смена разрешений» и «Смена владельца».

В таблице также можно увидеть, что стандартные разрешения «Список содержимого папки» и «Чтение и выполнение» включают в себя одинаковый перечень особых разрешений. Тем не менее разница есть, заключается она в том, что наследуются эти разрешения по-разному. Так, разрешение «Список содержимого папки» наследуется только папками и отображается только при просмотре разрешений на доступ к папкам. Файлами это разрешение не наследуется.

Разрешение «Чтение и выполнение» наследуется как папками, так и файлами. Отображается оно также при просмотре разрешений на доступ как к папкам, так и к файлам.

Следует отметить, что пользователи, которым разрешен полный доступ к папке, могут удалять любые файлы в этой папке, независимо от установленных для них разрешений.

Табл. 7 «Вхождение специальных разрешений в стандартные разрешения»

Вывод: рассмотрены стандартные разрешения NTFS для папок и файлов, а также разобраны специальные разрешения. Составлены 3 таблицы с описанием этих разрешений. Если у пользователя полный доступ к папке, то он может удалять любые файлы в этой папке, независимо от установленных разрешений для файлов, то есть если явно установить разрешение только на чтение файла или явно запретить всё, то всё равно пользователь сможет удалить этот файл.

-

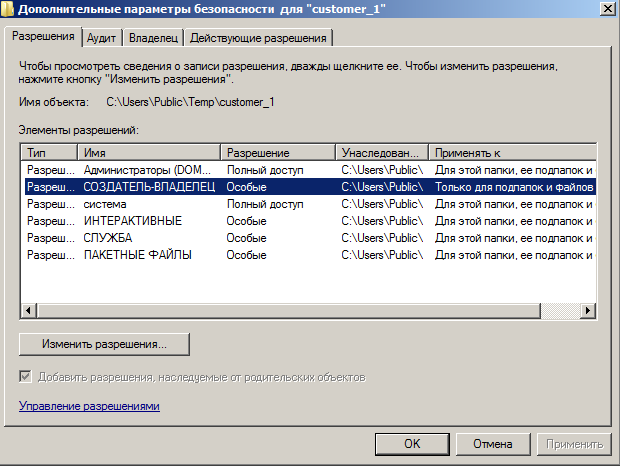

Цель: назначить разрешения доступа для созданных пользователей.

Н

а рис. 9 показаны расширенные настройки доступа к папке.

а рис. 9 показаны расширенные настройки доступа к папке.

Рис. 9 «Настройка разрешений на каталог»

Настройка каталога для customer_1 (рис. 11).