Файл: Администрирование и управление ресурсами Windows Server.docx

Добавлен: 03.05.2024

Просмотров: 35

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Для сравнения, ОС Windows XP имеет примитивный настройки безопасности к файлам и каталогам – сетевой доступ предоставляется в общих свойствах – разрешение чтения и записи файлов и каталогов, без тонких настроек (до-запись данных, траверс, чтение/изменение атрибутов и прочее). Для предоставления доступа другим пользователям файл или каталог необходимо поместить в каталог «Общие файлы». Системные каталоги нельзя редактировать (переименование каталога, предоставление общего доступа и пр.) даже администратору. ОС Windows 10 имеет те же настройки доступа к файлам, что и Windows 7/Windows Server 2008.

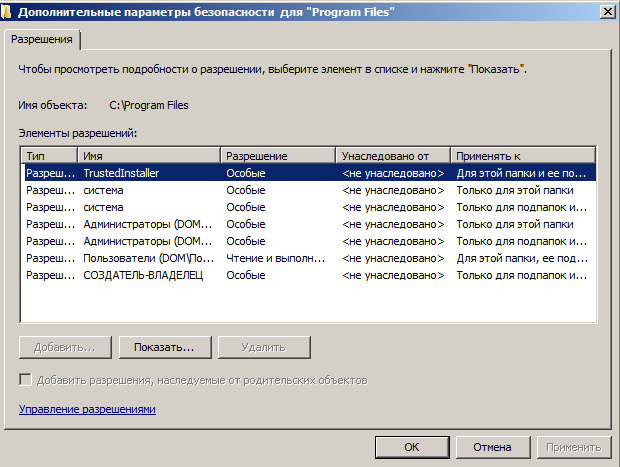

Мною было замечено, что высокоуровневые каталоги не имеют наследования и список разрешений достаточно строгий: TrustedInstaller (FC), СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ (FC), система (FC for subfolders and files), Администраторы (FC for subfolders and files), Пользователи (RE). В системных папках в основном владельцем является TrustedInstaller, чем ближе к целевым каталогам, тем чаще встречается в качестве владельца группа Администраторы. Общий механизм защиты системы – минимизировать вмешательство сторонних пользователей, строго определив список допустимых субъектов. Такой подход защитит систему от изменений, которые могут быть критическими для системы, простых пользователей.

Для того, чтобы запретить любому пользователю удалять или изменять критически важные для работы операционной системы папки, файлы и драйвера с правами администратора, введена служба TrustedInstaller.exe. Чтобы повлиять на важные для системы файлы, администратор должен запросить разрешение от TrustedInstaller на изменение файла. TrustedInstaller.exe — это исполняемый файл-процесс, который отвечает за обновления компонентов Windows.

Таким образом можно сказать, что роль TrustedInstaller (это встроенный пользователь, владеющий системными каталогами и файлами для защиты от несанкционированного изменения. Благодаря этому уменьшается вероятность вреда от недоброжелателей и вирусов) — защита файлов и каталогов от несанкционированного доступа и изменения важной системной информации.

Службой может управлять администратор, задавая нужные параметры безопасности и владельца, это одна из ролей администратора. В качестве роли администратора также выступают настройка всей системы, делегирование доступом к файлам и каталогам,

создание пользователей, групп, управление доменом и прочее.

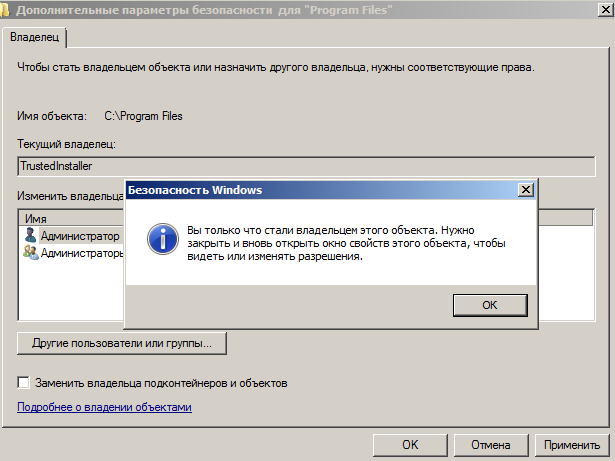

Проведу эксперимент – зайду под администратором и попробую изменить разрешение системного каталога. Как видно из рис. 49 – кнопки добавить или удалить неактивны. Попробую изменить владельца с TrustedInstaller на Администратор (рис. 49, справа).

Рис. 49 «Попытка изменить разрешения – слева; изменение владельца - справа»

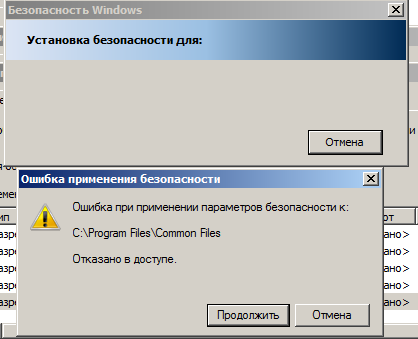

Однако добавить пользователя customer_1 с полными правами не получилось (рис. 50).

Это связано с тем, что владельцем подкаталогов Common Files и других также является TrustedInstaller, поэтому, чтобы изменения вступили в силу для всех подкаталогов необходимо переназначить Администратора владельцем всех вложенных подкаталогов.

Рис. 50 «Попытка назначить cutomer_1 полный доступ к каталогу Program Files»

Вывод: в данном пункте изучены настройки разрешений на системные каталоги Windows, установленные по умолчанию. Составлена структурная схема некоторых системных каталогов с рассмотрением владельца и разрешений. Рассмотрен смысл ролей субъектов безопасности Администратор и TrustedInstaller: TrustedInstaller необходим для защиты критических системных файлов. Однако, изменив владельца с TrustedInstaller на Администратор – можно свободно менять разрешения. Такие действия могут привести к переустановке системы, поэтому к файлам, владельцем которых является TrustedInstaller необходимо относиться с должной внимательностью.

-

Цель: реализовать сетевой доступ к общим файловым ресурсам. Назначить разрешения доступа и проверить защищенность файловых ресурсов при доступе по сети. Результаты свести в таблицу, поясняющую смысл разрешений на общий каталог.

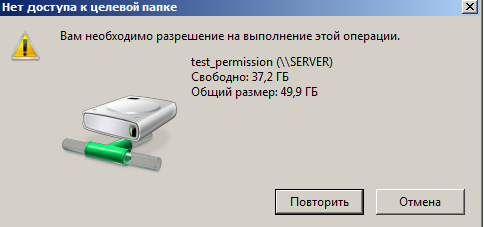

Была создана сетевая папка test_permission (рис. 51). Сразу подключена под буквой диска «Z:».

Рис. 51 «Подключение сетевого диска»

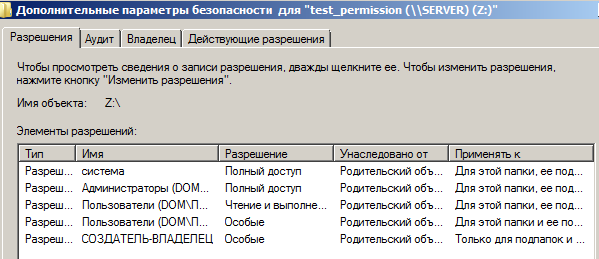

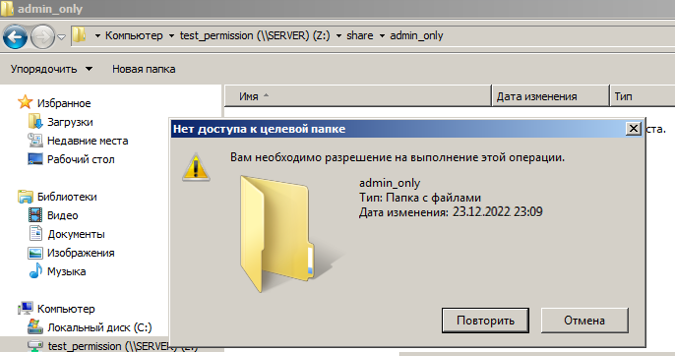

При попытке добавить файл в сетевую папку – отобразилось сообщение, информирующие, что у нас нет доступа к целевой папке. Посмотрю разрешения, которые были назначены по умолчанию (рис. 52).

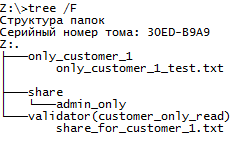

Рис. 53 «Структура тестового каталога»

Рис. 52 «Просмотр установленных по умолчанию разрешений»

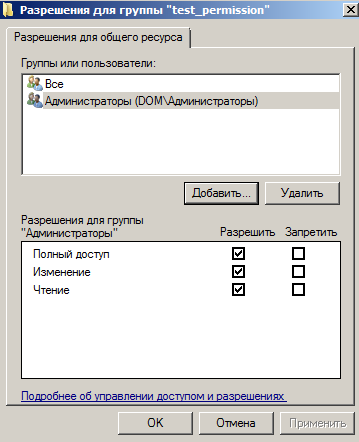

Было создано три каталога с файлами и подкаталогами (рис. 53) для тестирования разрешений доступа по сети. Название каталогов соответствует разрешениям (рис. 54).

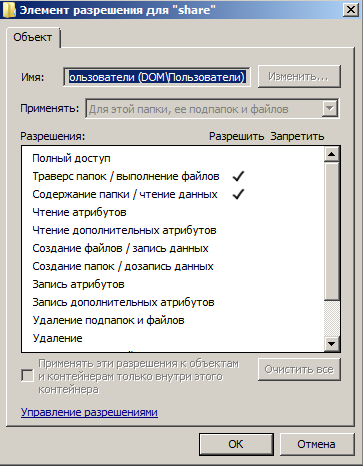

Рис. 54 «Назначение разрешений для сетевых ресурсов»

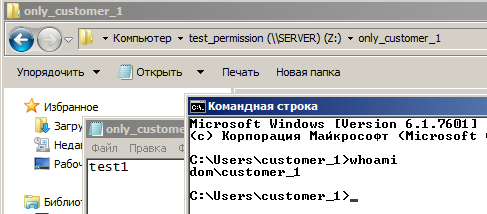

Теперь залогинюсь под customer_1 и протестирую доступ к сетевым ресурсам (рис. 55).

Рис. 55 «Доступ к каталогу и файлам только для customer_1»

Доступ к папке, предназначенной для customer_1 соответствует ожиданиям.

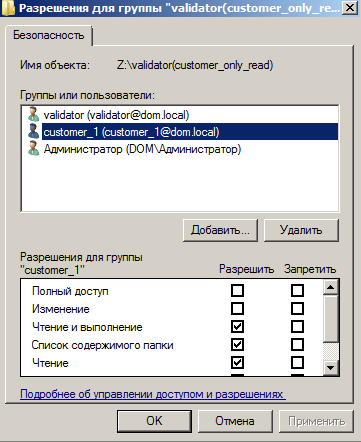

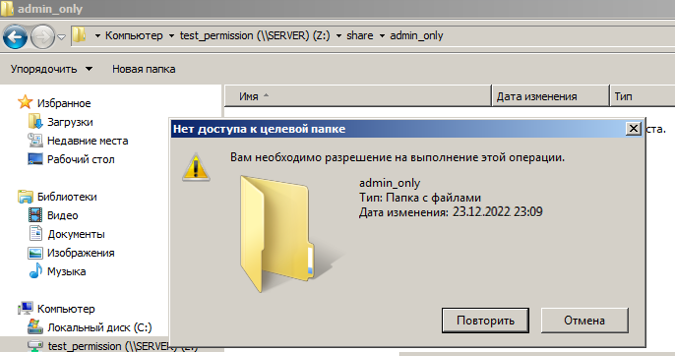

Для папки share доступ разрешен всем в пределах верхнеуровнего каталога, однако смысл каталогов ниже – каждый каталог соответствует каждому пользователю. Просматривать могут все, а создавать, изменять и удалять только владельцы (рис. 56). Для каталога validator(customer_only_read) customer_1 имеет право только просматривать содержимое и читать файлы, поэтому при попытке записать в файл, получаем сообщение «Отказано в доступе» (рис. 56, справа).

Рис. 56 «Тестирование доступа к сетевым ресурсам для customer_1»

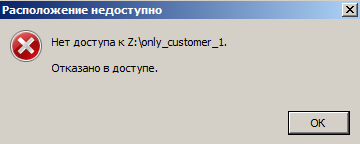

Последним протестирую доступ к сетевым ресурсам для validator (рис. 57). К папке only_customer_1 доступ запрещен. Для папки share права такие же, как и у customer_1. А для папки validator имеем полный доступ – как результат удачная запись в файл и удаление.

Рис. 57 «Тестирование под учетной записью validator»

В результате проведенных эксперементов можно составить таблицу.

В результате проведенных эксперементов можно составить таблицу сочетаний (полный доступ, изменение, чтение).

Полный доступ:

| Действия | Разрешения | |||||

| Полный доступ | Изменение | Чтение и выполнение | Просмотр содержимого | Чтение | Запись | |

| Обзор папок / Выполнение файлов | + | + | + | + | Ѵ | - |

| Содержимое папок / чтение данных | + | + | + | Ѵ | + | - |

| Чтение атрибутов | + | + | + | Ѵ | + | - |

| Чтение дополнительных атрибутов | + | + | + | Ѵ | + | - |

| Создание файлов / Запись данных | + | + | Ѵ | - | - | -- |

| Создание папок / Дозапись данных | + | + | Ѵ | - | - | -- |

| Запись атрибутов | + | + | - | - | - | -- |

| Запись дополнительных атрибутов | + | + | - | - | - | -- |

| Удаление подпапок и файлов | + | + | - | - | - | - |

| Удаление | + | + | - | - | - | - |

| Чтение разрешений | + | + | + | - | + | -- |

| Изменение разрешений | + | - | - | - | - | - |

| Получение права владельца (Смена владельца) | + | - | - | - | - | - |

| Чтение владения | + | + | + | - | + | -- |

| Переход в подкаталоги | + | + | - | - | - | - |

| Копирование | + | + | Ѵ | - | Ѵ | -- |

| Перемещение | + | + | - | - | - | - |