Файл: Автономная некоммерческая организация дополнительного профессионального образования Академия АйТи.docx

Добавлен: 17.03.2024

Просмотров: 93

Скачиваний: 1

СОДЕРЖАНИЕ

Тема 3.1.2. Криптографические методы защиты информации. (4 ак.ч.)

Упражнение № 3.1.2.1.Изучение базовых криптографических операций

Задача 3.1.2.1.1. Установка необходимых программ

Задача 3.1.2.1.2. Кодирование Base64

Задача 3.1.2.1.3. Похищение закрытого ключа шифрования с помощью кодирования Base64

Задача 3.1.2.1.4. Кодирование Hex (шестнадцатеричное)

Задача 3.1.2.1.5. Изучение операции XOR

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

Упражнение № 3.1.2.2.Изучение основных криптографических алгоритмов

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

Задача 3.1.2.2.3. Изучение алгоритмов хеширования

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

-

Измените ключ в файле C:\Temp\cryptography_study\key.txt с «Это ключ шифрования» на «Эт кл ши ов ия» (часть символов заменяется пробелами, длина фразы не меняется!). Выполните расшифрование таким ключом. Проанализируйте результат.

| Почему часть текста расшифровывается Ключ изменен частично, при шифровании исходным ключем совпала с расшифрованием измененным ключем. __________________________________________________________________ __________________________________________________________________ |

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

| Гаммирование. |

-

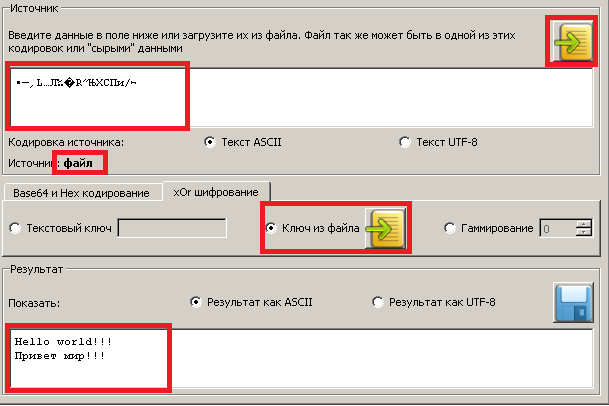

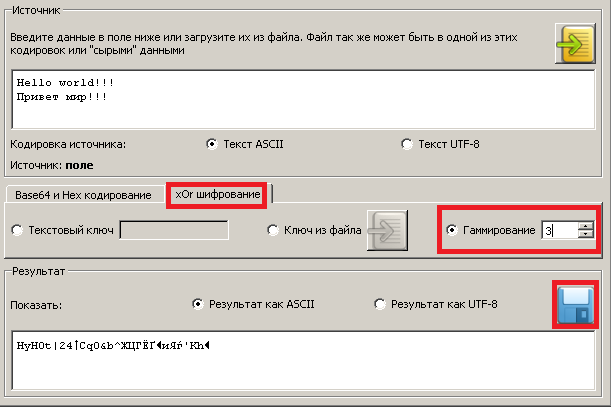

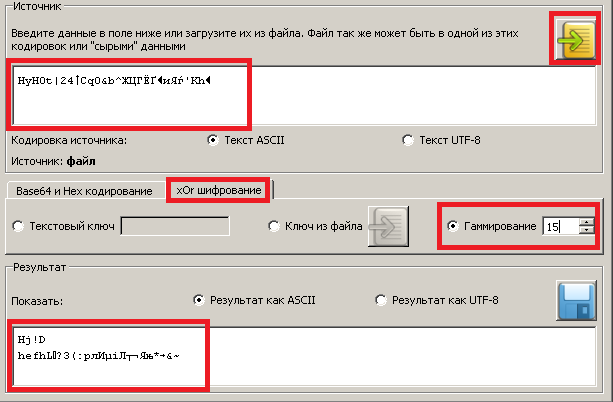

Запустите программу cryptography_study, которая располагается по пути C:\Temp\cryptography_study\cryptography_study.exe. Выберете тип кодирования «xOr шифрование»\«Гаммирование» как на рисунке. При необходимости отредактируйте текст источника.

-

Укажите начальное значение генератора гаммы, например 3. Это начальное значение фактически является ключом. Полученный результат сохраните в файл C:\Temp\crypt.dat. -

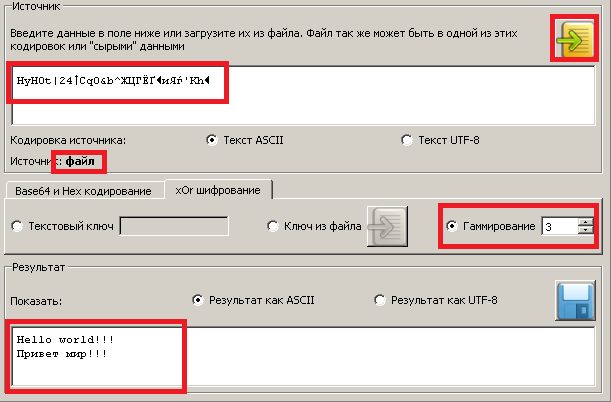

Выполните обратное шифрование. Для этого загрузите файл C:\Temp\crypt.dat как источник «Загрузить как ASCII…», нажав на кнопку (в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшифрование производится корректно.

(в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшифрование производится корректно.

-

Выберете другое начальное значение генератора гаммы и убедитесь, что расшифрование происходит некорректно. -

Закройте все открытые окна.

| Сообщите преподавателю о завершении выполнения упражнения |

Упражнение № 3.1.2.2.

Изучение основных криптографических алгоритмов

Описание упражнения

Данное упражнение предназначено для практического изучения алгоритмов симметричного и асимметричного шифрования и хеширования.

| Время выполнения упражнения 90 минут |

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

-

Присоединитесь к лабораторной машине (см. Введение) и войдите в систему от имени локальной учётной записи Administrator с паролем Pa$$w0rd. -

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → Cryptography Demonstration → CryptoDemo 1.0. -

Введите в поле Key окна программы значение ключа шифрования: 0123456789012345678901234. Введите в поле Data окна программы изречение Кузьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Зашифруйте набранный текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt. -

Выпишите значение зашифрованного текста в кодировке BASE64 из поля Encrypted Data.

| Triple DES (3DES): |

| MIHXBgkrBgEEAYI3WAOggckwgcYGCisGAQQBgjdYAwGggbcwgbQCAwIAAAICZgMC AgDABAicGZpzPFjdbwQQ19tYoAkeu/W8YFhJ+7NOOwSBiGAXDEvq/KTSeL/vDPWv OGzpxaU6SI9sUv7r2x8W9gL1G0WYsn8tixYat8x6tlOam22ZlrdPe8Fthdg6+lfJ GaLfTewmhdzrqlHN/cT7IGZLoP6wBP2aeUP3e4pBaPc03gsuFdlS7S29z86+GcUL MBzzatz5uDW1VInQEaaOmKKpBPlCo7wRid0= | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| DES: | |

| MIHWBgkrBgEEAYI3WAOggcgwgcUGCisGAQQBgjdYAwGggbYwgbMCAwIAAAICZgEC AUAECHspuzbWKx7YBBC1zbr7wTbppvsFwJ8WtD1UBIGIhU226hbuyDEhgW1ZK/lf vcpENTGtBSQwPBMa8tUqKigquFs2L+epKyKWdBi49XRommHj/BfZ+ZL9pafZ+zjl PEtG2JyA8rOtZpH90t1Dk9IdR3hbAa2ksGe4LAeb48mobkplBIWv3J+N/57sQf40 AcgpesmUO4zq3wzCJg5YyW2gZfEjpjkvSA== | |

| | |

| | |

| | |

| | |

| | |

| RSA RC4: | |

| MIHJBgkrBgEEAYI3WAOggbswgbgGCisGAQQBgjdYAwGggakwgaYCAwIAAAICaAEC AgCABAAEEPCZSj4LPUmv/1jMTAT715EEgYKlg2c9lkhT79UB1ZHGeo9auZEjvzgO Kbq++0c0BfA9jfTL/zJWAbmCVfPzE83NHibZh19HXcPwkK/mqppDQmjgcEp1pvQK lEL1RobMbSJY0bEFZ3Ew2aUfb18CnpdiEQIr0ac4U8puI3/sRsZSDWJespkYGV0z IDQDAI0n7bYWmt4y | |

| | |

| | |

| | |

| | |

| | |

| | |

| RSA RC2: | |

| MIHXBgkrBgEEAYI3WAOggckwgcYGCisGAQQBgjdYAwGggbcwgbQCAwIAAAICZgIC AgCABAj4RERFKNNuSwQQ+/aEKavN7SO5iM1GvHY0MgSBiE43iHvnAUO+oUwqNyPz Xk4DagFA/RKaELOcH2nA0KE0PWu4/FPVR5rd/W6AuGKXBtkFMAY62olTIygCKcFZ Zy9SXRq3V8B3wA8YIXE3zz4rUfWp7dr8iuRBIn7rwKgRBL+x8V7ZZJuvv2abL707 k+j2QAeQ1Y0/X+kYpdLsyYWYt4tEOeZbqN4= | |

| | |

| | |

| | |

| | |

| | |

| | |

| |

| Различается ли длина зашифрованного текста при выборе различных алгоритмов шифрования? Почему? Отличается, так как у алгоритмов разная длина блоков |

-

Измените одну любую букву в открытом тексте. Зашифруйте изменённый текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt.

Насколько сильно изменилось значение зашифрованного текста в поле EncryptedData по сравнению с выписанным ранее? Меняется весь зашифрованный текст начиная с изменённого символа

-

Закройте все открытые окна.

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

-

Откройте файл с простыми числами C:\Temp\RSA\prime.txt. Запустите программу C:\Temp\RSA\euclid.exe. -

Запустите MSExcel и откройте таблицу C:\Temp\RSA\RSAKeys.xls. -

Проверьте работу Программы, изменив значение исходного (шифруемого) числа. Убедитесь, что изменились значения Зашифрованного и Расшифрованного чисел.

Для корректной работы программы потребуется Включить макросы. Обратите внимание на сообщение Безопасности.

Закройте и запустите вновь приложение MS Excel.

-

Заполните ячейки таблицы в соответствии с описанием из колонки Примечания, соотнеся наименование переменных в таблице с наименованием переменных в программе Euclid -

Выпишите параметры алгоритма RSA:

| p: 3469 | q:2269 |

| n:7871161 | m:7865424 | |

| d:5715121 | e:4952401 |

-

Запишите шифруемое число и его зашифрованное значение:

Исходное (шифруемое) число:12145

Зашифрованное число:5585267

-

Закройте все открытые окна.

Задача 3.1.2.2.3. Изучение алгоритмов хеширования

-

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → CryptographyDemonstration → CryptoDemo 1.0. -

Переключитесь на вкладку Hashing. Введите в поле данных окна программы изречение Кузьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Выберите последовательно в поле Hash Algorithm каждый из доступных алгоритмов хеширования и нажмите кнопку Get Hash. Выпишите значение хэша для каждого из алгоритмов.

| MD2: 5569E57476CA9A844FF10486E51D5E2C |

| MD4: 9FFC1BC1A33FDE6066E93BBBDD300291 | |

| MD5: 5695407419B7BBF0FD67A6419A5B6165 | |

| SHA1: 1519DC91F01448A49BBF690167A8EF325CC63E41 | |

| |

| Различается ли длина хэша при выборе различных алгоритмов хеширования файла? различается |

-

Измените любую одну букву в исходном тексте. Посчитайте и выпишите хэш изменённого текста.

| MD2: 22DCF24748CCE3C59ED7F1BF248BAED7 |

| MD4: 05B28141383809F43ACD64177BB9AFC9 | |

| MD5: 05B28141383809F43ACD64177BB9AFC9 | |

| SHA1: 5695407419B7BBF0FD67A6419A5B6165 | |

| |

| Насколько сильно изменилось его значение по сравнению с выписанным ранее? полностью Почему? для каждой хэшируемой строки вычисляется уникальный хэш. |

-

Закройте все открытые окна.

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

-

Создайте на Рабочем столе файл test.txt. Откройте его на редактирование. Наберите латиницей произвольный текст (например, на английском языке: the quick brown fox jumps over the lazy dog 01234567890. Сохраните и закройте файл. -

Создайте на Рабочем столе пустые файлы decrypt.txt и encrypt.txt -

Запустите демонстрационный модуль Digital Signature.exe из папки C:\Temp\Digital Signature -

Ознакомьтесь с описанием программы. -

Загрузите в окне Отправителя ранее созданный файл test.txt. -

Сформируйте ключевую пару Отправителя. -

Сформируйте ключевую пару Получателя. Пошлите ключевую пару Отправителю (нужно нажать кнопку Послать в окне Получателя). -

Получите ключи в окне Отправителя (нужно нажать кнопку Получить в окне Отправителя). -

Зашифруйте и подпишите отправляемый Получателю тестовый файл, нажав кнопку Закодируйте и подпишитесь. Пошлите информацию Получателю. -

В окне Получателя убедитесь в «приеме» информации. Сохраните полученный файл как encrypt.txt. -

Проверьте подпись, результат сохраните в файл decrypt.txt -

Откройте Проводник. Выпишите и сравните размеры файлов:

test.txt: Two wrongs don't make a rigth

encrypt.txt: 5310758655195908181 2830666887393212303 4586477008276078316 7848215007430638309 2830666887393212303 329428256076145612 4586477008276078316 6621805618869292272 5472573989255313318 1391668722036326519 7848215007430638309 7683891711363895920 4586477008276078316 6621805618869292272 5474037389672074998 7907826945115883241 7848215007430638309 2412564386345033687 4164038883794456132 2356589986432277545 2633022208446058838 7848215007430638309 4164038883794456132 7848215007430638309 329428256076145612 8580099810003068940 5472573989255313318 7907826945115883241 4536740798769800663

decrypt.txt: Two wrongs don't make a rigth

-

Средствами Блокнота просмотрите содержание файлов encrypt.txt и decrypt.txt