Файл: Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.04.2024

Просмотров: 118

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Концепция и механизмы безопасности сети 5G

Выбор и обоснование технологий для исследования

3.1 Атаки мониторинга активности абонентов

3.5 Атаки, использующие уязвимость SIM-карт

3.6 Атаки, использующие уязвимость самой сети

3.7 Атаки, использующие уязвимости гарантированной идентификации

Выбор уязвимостей и угроз сетей 5G из базы ФСТЭК.

Выявление актуальных угроз и наиболее опасных атак

Составление сценариев наиболее опасных атак

Разработка рекомендаций по нейтрализации актуальных угроз и мер противодействия атакам.

Концепция и механизмы безопасности сети 5G

В целом концепция безопасности сетей 5G включает в себя [3]:

-

аутентификацию пользователя со стороны сети; -

аутентификацию сети со стороны пользователя; -

согласование криптографических ключей между сетью и пользовательским терминалом; -

шифрование и контроль целостности сигнального трафика на уровне RRC (между UE и gNb); -

шифрование и контроль целостности сигнального трафика на уровне NAS (между UE и AMF); -

шифрование и контроль целостности пользовательского трафика (между UE и gNb); -

защиту идентификатора пользователя; -

защиту интерфейсов между различными элементами сети в соответствии с концепцией сетевого домена безопасности, описанного в рекомендации 3GPP TS 33.310, в т.ч. защиту интерфейсов N2, N3 и Xn; -

изоляцию различных слоев архитектуры Network slicing и определение для каждого слоя собственных уровней безопасности; -

защиту сигнального и пользовательского трафика между eNb сети 4G-LTE и gNb сети 5G в рамках "Option 3" сценария миграции 4G к 5G, включая согласование криптографических ключей, шифрование и контроль целостности; -

аутентификацию пользователя и защиту трафика на уровне конечных сервисов (IMS, V2X – Vehicle to Everything, IoT, и дугие).

На рисунке 1.3 изображены основные механизмы безопасности сети 5G [4].

Рисунок 1.3 – Основные механизмы безопасности сети 5G

Исходя из рисунка 1.3 можно выбелить следующие механизмы безопасности сети 5G.

256-битное шифрование

В ядре сети 5G и сети радиодоступа 5G должно поддерживаться использование алгоритмов шифрования и сохранения целостности с длиной ключа 128 бит для обеспечения безопасности AS и NAS. Сетевые же интерфейсы должны поддерживать 256-битные ключи шифрования [8].

Защита целостности пользовательской плоскости

Иерархия 5G отражает изменения в общей архитектуре и модели доверия с использованием принципа безопасности разделения ключей. Одним из основных отличий 5G от 4G является возможность защиты целостности плоскости пользователя [8].

Одним из новых аспектов в 5G является внедрение якоря безопасности в SEAF, который располагается совместно с AMF, по крайней мере, на фазе 1. SEAF будет создавать для первичной аутентификации единый якорный ключ KSEAF (общий для всех доступов), который может использоваться UE и обслуживающей сетью для защиты последующей связи [35].

Возможно, что существует два якорных ключа для сценария, когда UE подключен к 3GPP доступу (посещаемая сеть) и к не-3GPP доступу (домашняя сеть). Для обычных сценариев роуминга SEAF находится в посещаемой сети.

AUSF завершает запросы от SEAF и далее взаимодействует с ARPF. В зависимости от окончательного согласованного разделения функциональности аутентификации, AUSF и ARPF могут быть расположены рядом (общий EAP сервер), но для EAP-AKA и EAP-AKA' будет определен SWx интерфейс [36].

ARPF расположен в UDM и хранит долгосрочные учетные данные безопасности, такие как ключ K в EPS AKA или EAP-AKA для аутентификации. Он может запускать криптографические алгоритмы, используя долгосрочные учетные данные безопасности в качестве входных данных, и может создавать векторы аутентификации.

Еще одним новым функциональным объектом является SCMF, который может быть располагаться вместе с SEAF в AMF и извлекает ключ из SEAF, который используется для получения дальнейших ключей, специфичных для сети доступа.

SPCF предоставляет политику безопасности сетевым субъектам (например, SMF, AMF) и/или UE в зависимости от уровня приложения, полученного от функции приложения (AF), и может быть автономным или расположенным совместно с PCF. Политика безопасности может включать информацию о выборе AUSF, алгоритме защиты конфиденциальности, алгоритме защиты целостности, длине ключа и жизненном цикле ключа.

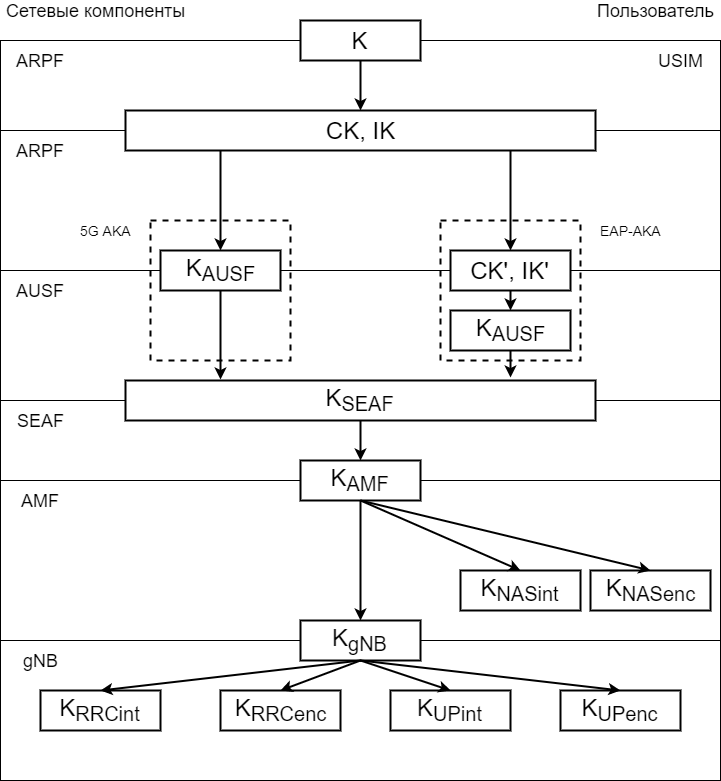

Иерархия ключей для 5G все еще обсуждается в 3GPP SA3. На рисунке 1.4 представлена иерархия ключей и схемы их распределения текущих документированных предложений в TR 33.899 [37].

Рисунок 1.4 – Иерархия ключей и схемы их распределения

Обозначения [8]:

-

CK (англ. Cipher Key) -

IK (англ. Integrity Key) — ключ, использующийся в механизмах защиты целостности данных. -

CK' (англ. Cipher Key) — другой криптографический ключ, созданный из CK для механизма EAP-AKA. -

IK' (англ. Integrity Key) — другой ключ, использующийся в механизмах защиты целостности данных для EAP-AKA. -

KAUSF — создается функцией ARPF и оборудованием пользователя из CK и IK во время 5G AKA и EAP-AKA. -

KSEAF — якорный ключ, получаемый функцией AUSF из ключа KAMFAUSF. -

KAMF — ключ, получаемый функцией SEAF из ключа KSEAF. -

KNASint, KNASenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика NAS. -

KRRCint, KRRCenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика RRC. -

KUPint, KUPenc — ключи, получаемые функцией AMF из ключа KAMF для защиты сигнального трафика AS. -

NH — промежуточный ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности данных при хэндоверах. -

KgNB — ключ, получаемый функцией AMF из ключа KAMF для обеспечения безопасности механизмов мобильности.

Общей частью всех предложений является то, что новый якорный ключ безопасности ключ KSEAF используется для дальнейшего получения ключа сети доступа (AN) ключ KAN и ключи NAS KNAS. Некоторые предложения также содержат ключ для получения ключей сети доступа, не относящихся к сети доступа 3GPP а также разделение ключей NAS управления сеансами (SM) и ключей NAS управления мобильностью (MM) [35].

Согласно текущим соглашениям, существует только один субъект безопасности NAS завершающая организация, которой является AMF. Кроме того, на радиодоступа (gNB) только одно радиоуправление ресурсами (RRC) для управления всеми другими радиопередатчиками в плоскости пользователя (UP). Данные пользовательской плоскости на радионосителях могут быть защищены на на основе каждой сессии с ключом KUP, сессия может принадлежать одному и тому же или другому сетевому срезу. Все наборы ключей для NAS, RRC и UP состоят из ключа целостности и ключа ключ конфиденциальности для шифрования [35].

Защита конфиденциальности пользователей SUCI

SUCI (Subscription Concealed Identifier) – это скрытый идентификатор подписки. Он является сохраняющим конфиденциальность идентификатором, содержащим скрытый SUPI. UE генерирует SUCI, используя схему защиты на основе ECIES с открытым ключом домашней сети, который был безопасно предоставлен USIM во время регистрации USIM [9].

Уникальный идентификатор, известный как SUPI (Subscription Permanent Identifier), будет иметь два возможных значения [38]:

-

IMSI (International Mobile SubscriberIdentity) - формируется из кода страны, кода сети и MSIN, как и в предыдущих поколениях. -

NAI (Network Access Identifier) - в основном используется в частных сетях.

Чтобы не передавать SUPI открытым текстом, в стандартах определен зашифрованный идентификатор. Этот новый идентификатор, SUCI (Subscription Concealed Identifier), будет генерироваться на основе ECIES (Elliptic Curve Integrated Encryption Scheme) с использованием открытого/закрытого ключа оператора сети [39]. Важно подчеркнуть, что зашифрованный идентификатор будет получен из MSIN, а MCC и MNC будут по-прежнему передаваться в сеть открытым текстом.

SUCI состоит из следующих параметров [38]:

-

SUPI Type – значение от 0 до 7, которое определяет тип хранимого SUPI. Он может иметь значение IMSI или NAI. -

Идентификатор домашней сети – идентифицирует домашнюю сеть пользователя. -

Индикатор маршрутизации – от 1 до 4 десятичных знаков, присваивается оператором для маршрутизации трафика аутентификации к соответствующему UDM. -

Идентификатор схемы защиты -

Null (нет защиты, поэтому SUPI передается открытым текстом), профиль A, профиль B или собственные файлы. -

Открытый идентификатор домашней сети – состоит из открытого ключа оператора. -

Выход схемы защиты – открытое зашифрованное значение MSIN.

Политика безопасности на уровне абонентов

Как говорилось выше в сетях 5-ого поколения, процедура аутентификации имеет две составляющие: первичную и вторичную аутентификацию [20].

-

Первичная аутентификация. Аутентификация устройства в сети в 5G основана на первичной аутентификации. Это похоже на то, что было реализовано в 4G, но с некоторыми отличиями. Механизм аутентификации имеет встроенный домашний контроль, позволяющий домашнему оператору узнать, аутентифицировано ли устройство в данной сети, и принять окончательный вызов аутентификации. На этапе 1 5G существует два обязательных варианта аутентификации: аутентификация и согласование ключей 5G (5G-AKA) и протокол расширенной аутентификации EAP-AKA. По желанию, в 5G также разрешены другие механизмы аутентификации на основе EAP. Кроме того, первичная аутентификация не зависит от технологии радиодоступа, поэтому она может работать с технологиями, отличными от 3GPP, такими как WLAN IEEE 802.11. -

Вторичная аутентификация. Вторичная аутентификация в 5G предназначена для аутентификации в сетях передачи данных за пределами домена оператора мобильной связи. Для этой цели могут использоваться различные методы аутентификации на основе EAP и соответствующие учетные данные. Аналогичная услуга была возможна и в 4G, но теперь она интегрирована в архитектуру 5G.

Единая аутентификация

При использовании любого метода аутентификации сетевые функции UDM/ARPF должны сгенерировать вектор аутентификации (AV).

EAP-AKA: UDM/ARPF сначала генерирует вектор аутентификации с разделяющим битом AMF = 1, после чего генерирует CK' и IK' из CK, IK и SNN и составляет новый вектор аутентификации AV (RAND, AUTN, XRES*, CK', IK'), который отправляется в AUSF с указанием использовать его только для EAP-AKA.

5G AKA: UDM/ARPF получает ключ KAUSF из CK, IK и SNN, после чего генерирует 5G HE AV (5G Home Environment Authentication Vector). Вектор аутентификации 5G HE AV (RAND, AUTN, XRES, KAUSF) отправляется в AUSF с указанием использовать его только для 5G AKA.

После этого AUSF получается якорный ключ KSEAF из ключа KAUSF и отправляет в SEAF «Challenge» запрос в сообщении «Nausf_UEAuthentication_Authenticate Response», содержащем также RAND, AUTN и RES*. Далее осуществляется передача RAND и AUTN на пользовательское оборудование с помощью защищенного сигнального сообщения NAS. USIM пользователя высчитывает RES* из полученных RAND и AUTN и отправляет его в SEAF. SEAF ретранслирует это значение в AUSF для проверки.

AUSF сравнивает хранящийся в нем XRES* и полученный от пользователя RES*. В случае совпадения, AUSF и UDM в домашней сети оператора уведомляются об успешной аутентификации, а пользователь и SEAF независимо друг от друга генерируют ключ KAMF из KSEAF и SUPI для дальнейшей коммуникации [8].

Безопасность в роуминге

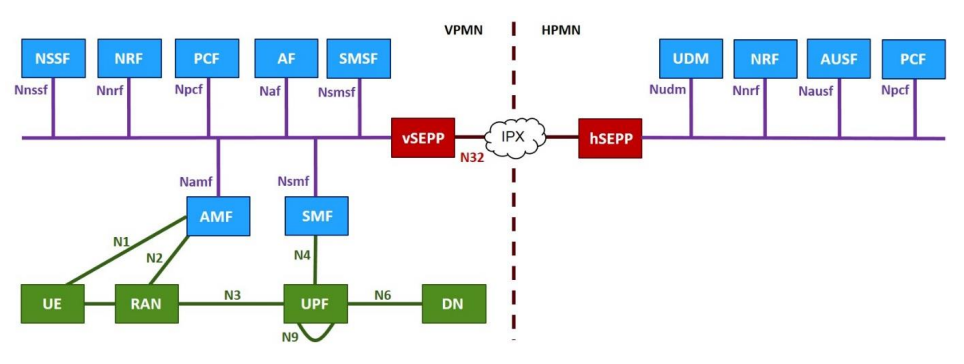

5G включает два типа прокси: прокси-сервер Security Edge Protection (SEPP) для безопасности роуминга в SBA и прокси-сервер связи службы (SCP) для непрямой связи.

На рисунке 1.5 изображена архитектура системного роуминга 5G представлением интерфейса на основе услуг (LBO) [15].

Рисунок 1.5 – Архитектура системного роуминга 5G с представлением интерфейса на основе услуг (LBO)

Local Breakout (LBO) позволяет оператору мобильной сети (MNO) разбивать интернет-сеансы на домашнюю сеть, чтобы предоставить входящим роумерам возможность заказывать данные, которые предоставляются непосредственно посещаемой сетью [19].

Выводы по первому разделу

Основные характеристики сети 5G:

-

максимальная скорость передачи данных до 20 Гбит/с по линии вниз и до 10 Гбит/с в обратном направлении; -

практическая скорость на абонента до 100 Мбит/с; -

максимальная спектральная эффективность на линии вниз: 30 бит/с/Гц, на линии вверх – 15 бит/с/Гц; -

временная задержка на радиоинтерфейсе до 0,5 мс (для режима работы URLLC) и до 4 мс (для режима работы eMBB); -

мобильность до 500 км/ч; -

плотность подключений до 106 устройств/км2.

Сеть 5G включает в себя следующие основные программные модули и сетевые функции (NF). Самые уязвимые их них:

-

функция управления сессиями (SMF); -

функция передачи данных пользователей (UPF); -

хранилище сетевых функций (NRF); -

прикладная функция (AF).

Были выделены следующие механизмы защиты сети 5G:

-

256-битное шифрование; -

защита целостности пользовательской плоскости; -

защита конфиденциальности пользователей SUCI; -

политика безопасности на уровне абонентов; -

единая аутентификация; -

безопасность в роуминге.

- 1 2 3 4 5 6 7 8 9 ... 15