Файл: Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.04.2024

Просмотров: 67

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Концепция и механизмы безопасности сети 5G

Выбор и обоснование технологий для исследования

3.1 Атаки мониторинга активности абонентов

3.5 Атаки, использующие уязвимость SIM-карт

3.6 Атаки, использующие уязвимость самой сети

3.7 Атаки, использующие уязвимости гарантированной идентификации

Выбор уязвимостей и угроз сетей 5G из базы ФСТЭК.

Выявление актуальных угроз и наиболее опасных атак

Составление сценариев наиболее опасных атак

Разработка рекомендаций по нейтрализации актуальных угроз и мер противодействия атакам.

Технология 5G содержит уязвимости, выявить которые может быть непросто из-за отсутствия опыта работы с сетями новой архитектуры [1].

Как и все технологии связи, сети 5G имеют заимствованные из предыдущих поколений сетей и собственные уязвимости. Актуальность темы выпускной квалификационной работы состоит в том, что число хакерских атак с каждым годом только увеличивается, поэтому на сегодняшний день так важен такой аспект как безопасность сетей 5G, поскольку сети развернуты в некоторых странах мира и уже развернуты в Москве и Санкт-Петербурге в тестовом режиме. Необходимо уже сейчас, еще до начала глобального развертывания сетей 5G по всей стране, рассмотреть вопросы безопасности и продумать возможные меры и средства противодействия кибератакам на отечественные сотовые сети пятого поколения.

Целью выпускной квалификационной работы является исследование мер противодействия атакам сети 5G

Для достижения цели выпускной квалификационной работы необходимо выполнить следующие задачи:

-

обзор механизмов защиты 5G; -

выбор и обоснование технологий 5G для исследования; -

анализ атак на сети 5G; -

выбор уязвимостей и угроз сетей 5G из базы ФСТЭК; -

выявление актуальных угроз и наиболее опасных атак; -

составление сценариев наиболее опасных атак; -

разработка рекомендаций по нейтрализации актуальных угроз и мер противодействия атакам; -

выбор мер и средств защиты сети 5G; -

пути развития исследований.

-

Обзор механизмов защиты 5G.

Технология 5G или New Radio (NR) – это следующее поколение мобильных сетей, которое следует за технологией четвертого поколения (4G) LTE, при этом дальнейшие развитие LTE не прекращается и продолжается разработка новой и расширение существующей функциональности для этой технологии [2].

-

Основные характеристики и режимы работы сети 5G

Набор требований, предъявляемый к этой новой технологии, очень обширен. И более того, некоторые области применения выдвигают в какой-то степени конфликтующие между собой требования. Это делает разработку 5G спецификаций и последующую реализацию этих спецификаций производителями оборудования крайне затруднительной и трудоемкой задачей. В таблице 1 приводится список основных характеристик, которым должна соответствовать технология 5G [14].

5G работает в следующих режимах, eMBB (улучшенная мобильная широкополосная связь), URLLC (сверхнадежная связь с низкой задержкой) и mMTC (массовая связь машинного типа)[34].

Таблица 1 – Основные характеристики сети 5G

| Параметр | Целевое значение | Режимы работы |

| Максимальная скорость передачи данных | DL: 20 Гбит/с UL: 10 Гбит/с | eMBB |

| Максимальная спектральная эффективность | DL: 30 бит/Гц/с UL: 15 бит/Гц/с | eMBB |

| Задержка передачи данных | 4 мс | eMBB |

| 0,5 мс | eMBB | |

| Мобильность (максимальная скорость для передачи обслуживания и требований QoS) | 500 км/ч | eMBB/URLLC |

| Плотность подключений (общее количество подключенных устройств на единицу площади) | 106 устройств/км2 | mMTC |

| Практические скорости передачи данных | DL: 100 Мбит/с UL: 50 Мбит/с | eMBB |

| Пропускная способность | 10 Mбит/(с·м2) | eMBB |

Данные показатели являются порой несовместимыми и даже взаимоисключающими. Поэтому различным устройствам в различные моменты времени будут доступны только определенные сервисы с определенными показателями (в рамках концепции Network Slicing).

Для 5G частотный диапазон может быть выше 3,5 ГГц (теоретически до 100 ГГц). Минкомсвязи сообщает, что РФ планирует выделить для сотовых сетей пятого поколения такие частоты: 4 440–4 500, 4 800–5 000 и 5 925–6 425 МГц. В США: 28 ГГц (27,5-28,35 ГГц), 37 ГГц (37-38,6 ГГц), 39 ГГц (38,6-40 ГГц), 64-71 ГГц (оставив возможность в будущем добавить частоты выше 95 ГГц) [14].

- 1 2 3 4 5 6 7 8 9 ... 15

Архитектура сети 5G

В архитектуре 5G взаимодействие между сетевыми функциями представлено двумя способами:

-

сервис-ориентированное, когда одни сетевые функции (например, AMF) позволяют другим авторизованным сетевым функциям получать доступ к их сервисам; -

интерфейсное, которое показывает какое взаимодействие существует между сервисами сетевых функций, описанных как взаимодействие точка-точка (например, интерфейс N11) между любыми двумя сетевыми функциями (например, AMF и SMF).

Сетевые функции на плоскости управления 5G должны использовать только сервис-ориентированные интерфейсы для их взаимодействия.

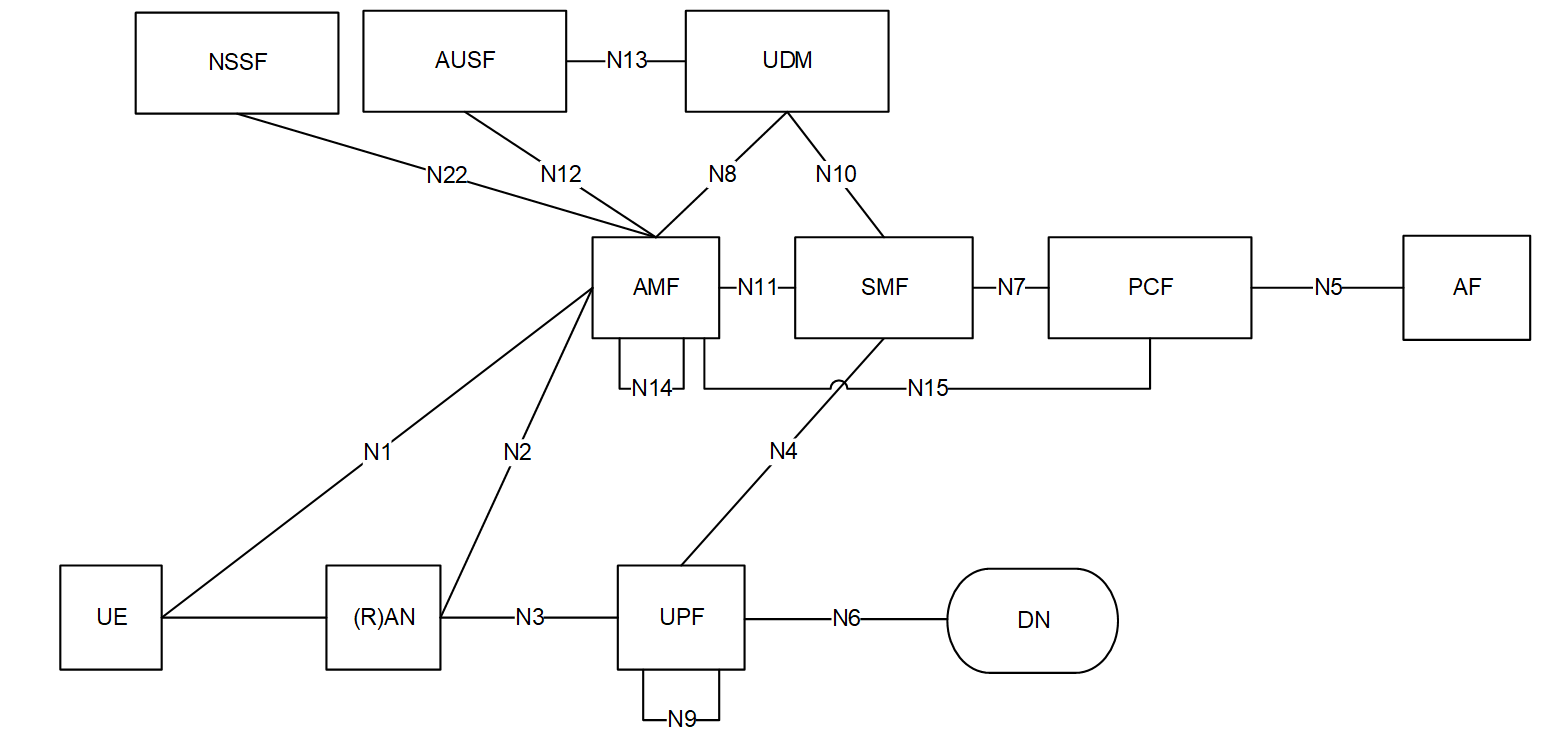

На рисунке 1.1 изображена архитектура сети 5G с указанием сетевых интерфейсов.

Рисунок 1.1 – Архитектура сети 5G с указанием сетевых интерфейсов

Сеть 5G включает в себя следующие основные программные модули и сетевые функции (NF) [5]:

-

функция управления доступом и мобильностью (AMF - Access and Mobility Management Function); -

функция управления сессиями (SMF – Session Management Function); -

функция передачи данных пользователей (UPF – User Plane Function); -

модуль управления данными пользователей (UDM – Unified Data Management); -

унифицированная база данных (UDR – Unified Data Repository); -

система хранения неструктурированных данных (UDSF – Unstructured Data Storage Function); -

функция выбора сетевого слоя (NSSF – Network Slice Selection Function); -

функция управления политиками (PCF – Policy Control Function); -

функция обеспечения взаимодействия с внешними приложениями (NEF – Network Exposure Function); -

хранилище сетевых функций (NRF – NF Repository Function); -

прикладная функция (AF – Application Function); -

функция поддержки обмена короткими текстовыми сообщениями посредством протокола NAS (SMSF – SMS Function); -

функция взаимодействия с не-3GPP сетью доступа (N3IWF – Non-3GPP InterWorking Function).

Концепция безопасности мобильных сетей связи пятого поколения (далее 5G) основывается на переиспользовании соответствующих технологий, принятых в стандарте 4G-LTE. На рисунке 1.2 приведена общая архитектура построения ядра сети 5G.

Рисунок 1.2 – Архитектура построения опорной сети 5G

Темным цветом на ней выделены функциональные объекты, реализующие механизмы обеспечения безопасности [3]:

-

Security Anchor Function (SEAF) – якорная функция безопасности. -

Authentication Server Function (AUSF) – функция сервера аутентификации -

Authentication Credential Repository and Processing Function (ARPF) – функция репозитория и обработки учетных данных аутентификации. -

Security Context Management Function (SCMF) – функция управления контекстом безопасности. -

Security Policy Control Function (SPCF) – функция управления политикой безопасности. -

Subscription Identifier De-concealing Function (SIDF) – функция извлечения идентификатора пользователя.

На первой фазе предполагается совмещение функций SEAF, SCMF и SPCF с модулем управления доступом и мобильностью (AMF) и функций ARPF и SIDF с унифицированной базой данных (UDM).

Описание функций [3]:

-

якорная функция безопасности (SEAF) взаимодействии с AUSF обеспечивает аутентификацию пользовательского терминала (UE) при его регистрации в сети (attach) для любой технологии доступа. Отмечу, что в 4G-LTE использование non-3GPP доступа предполагало реализацию функции, аналогичной SEAF, в ePDG – для недоверенного доступа и в TWAG – для доверенного; -

функция аутентификации (AUSF) играет роль сервера аутентификации, терминируя запросы от SEAF и транслируя их в ARPF. Может быть совмещена с репозиторием учетных данных аутентификации (ARPF); -

репозиторий учетных данных аутентификации (ARPF) обеспечивает хранение персональных секретных ключей (KI) и параметров криптографических алгоритмов, а также генерацию векторов аутентификации в соответствии с алгоритмами 5G-AKA или EAP-AKA'. Размещается в защищенном от внешних физических воздействий ЦОД домашнего оператора связи и, как правило, интегрируется с унифицированной базой данных (UDM); -

функция управления контекстом безопасности (SCMF) обеспечивает управление жизненным циклом контекста безопасности (5G security context); -

модуль управления политикой безопасности (SPCF) обеспечивает согласование и применение политик безопасности в отношении конкретных терминалов пользователя (UE). При этом в расчет принимаются возможности сети, возможности UE и требования конкретной услуги (например, уровни защиты, которые должны быть обеспечены абонентам сервиса критических коммуникаций и абонентам беспроводного ШПД могут разительно отличаться). Применение политик безопасности включает в себя: выбор AUSF, выбор алгоритма аутентификации, выбор алгоритмов шифрования данных и контроля целостности, определение длины и жизненного цикла ключей; -

функция извлечения идентификатора пользователя (SIDF) обеспечивает извлечение постоянного идентификатора подписки абонента на услуги (5G SUPI) из скрытого идентификатора (SUCI), полученного в рамках запроса процедуры аутентификации «Auth Info Req».

- 1 2 3 4 5 6 7 8 9 ... 15