Файл: Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.04.2024

Просмотров: 71

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Концепция и механизмы безопасности сети 5G

Выбор и обоснование технологий для исследования

3.1 Атаки мониторинга активности абонентов

3.5 Атаки, использующие уязвимость SIM-карт

3.6 Атаки, использующие уязвимость самой сети

3.7 Атаки, использующие уязвимости гарантированной идентификации

Выбор уязвимостей и угроз сетей 5G из базы ФСТЭК.

Выявление актуальных угроз и наиболее опасных атак

Составление сценариев наиболее опасных атак

Разработка рекомендаций по нейтрализации актуальных угроз и мер противодействия атакам.

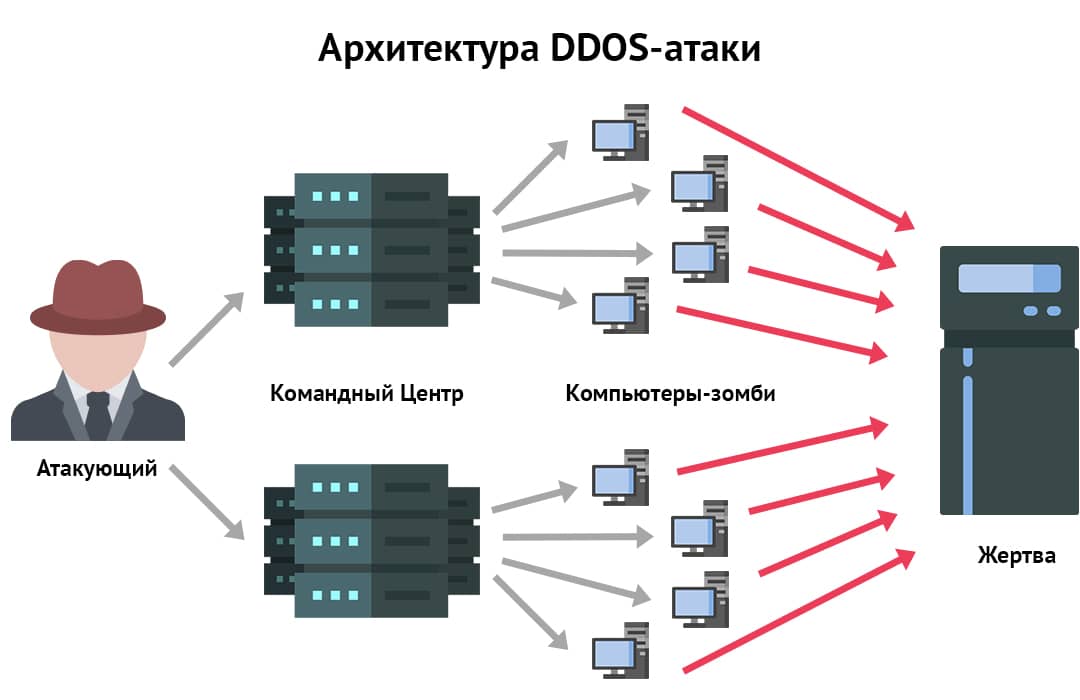

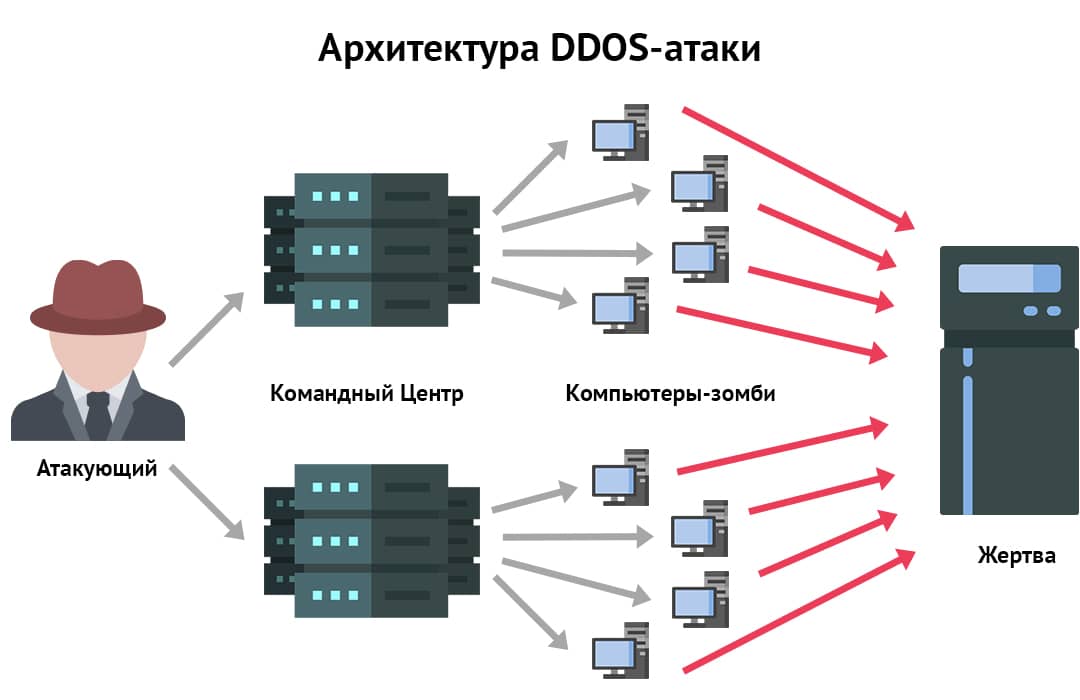

, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все и вызвать отказ в обслуживании [6]. На рисунке 3.1 изображена схема DDoS-атки.

Рисунок 3.1 – Схема DDoS-атаки

В кибератаках может быть использована более низкая задержка 5G в целях уменьшения количества устройств, необходимых для DDoS-атаки. Так, хакеры смогут наносить удары быстрее - в считанные секунды, а не минуты, - и поэтому ответные меры по противодействию этим атакам должны стать еще более быстрыми. Кроме того, хакерам будет доступно больше устройств Интернета вещей для сбора и использования их для DDoS-атак, что станет причиной увеличения частоты таких атак.

DDoS-атака на сервер-жертву истощает ресурсы целевого сервера, что заставляет сервер- жертву отказываться от подключения к новым клиентам. Исчерпание ресурсов сервера может быть связано либо с пропускной способностью, либо с размером буфера сервера-жертвы.

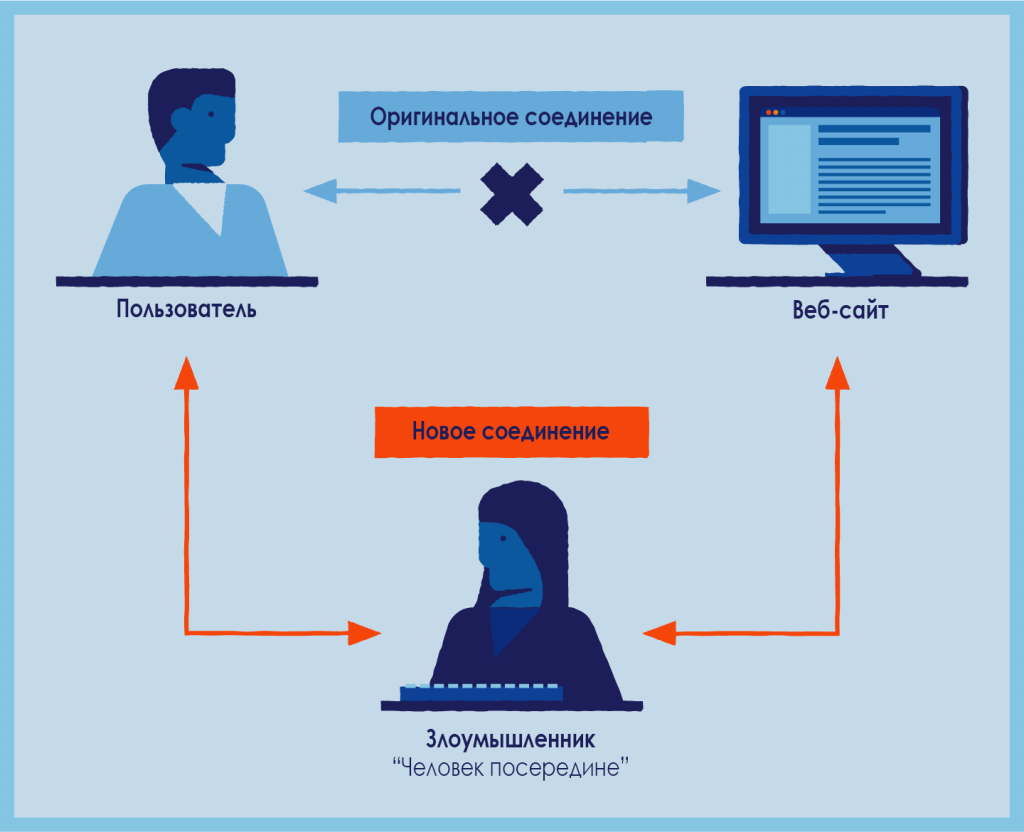

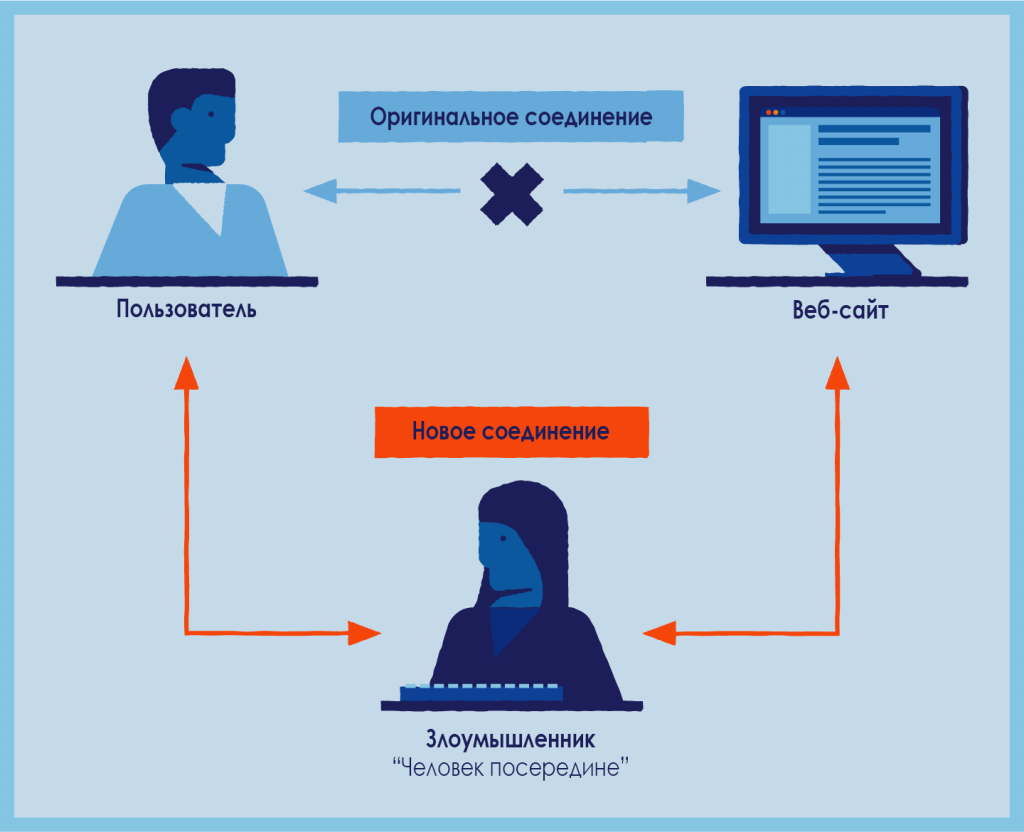

Уязвимости в процессе хендовер не ограничивается только одним случаем и затрагивают разные случаи и сценарии хендовера, базирующиеся на непроверенных отчетах об измерениях и пороговых значениях мощности сигнала. Проблема затрагивает все поколения, начиная с 2G (GSM), и до сих пор остается неисправленной. Уязвимости могут быть использованы злоумышленниками для запуска атак типа «человек посередине» (MitM) с помощью недорогого оборудования.

Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи [10]. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения, или активным участником, изменяя содержание ваших сообщений или выдавая себя за человека или систему, с которыми вы, по вашему мнению, разговариваете.

На рисунке 3.2 изображена реализация атаки MiTM.

Рисунок 3.2 – Реализация атаки MiTM

Уязвимости SIM-карт, связанные со встроенными приложениями. SIM-карта представляет собой достаточно сложное устройство с целым набором встроенных приложений – STK, SIM Toolkit. Одно из приложений набора – S@T Browser – можно использовать для просмотра внутренних сайтов оператора, но на текущий момент эта программа практически не используется, ее обновление остановлено в 2009 году.

Проблема заключается в уязвимости S@T Browser. При помощи специально подготовленной служебной SMS возможен взлом SIM-карты и выполнение нужных хакеру команд, причём незаметно для пользователя телефона или другого устройства. Атака получила название Simjaker, она даёт массу возможностей злоумышленникам. Атака Simjaker изображена на рисунке 3.3 [11].

Рисунок 3.3 – Атака Simjaker

Атака Simjaker позволяет злоумышленнику выполнить следующие действия:

Описанная уязвимость SIM-карт становится серьёзной проблемой особенно в условиях сетей 5G, предполагающих большое количество подключённых устройств. SIMAlliance были разработаны новые стандарты SIM-карт для сетей 5G с повышенной безопасностью, но и в сетях пятого поколения по-прежнему возможно использование «старых» SIM-карт. Вследствие такой обратной совместимости в ближайшем будущем переход имеющихся SIM-карт на новый стандарт не произойдет.

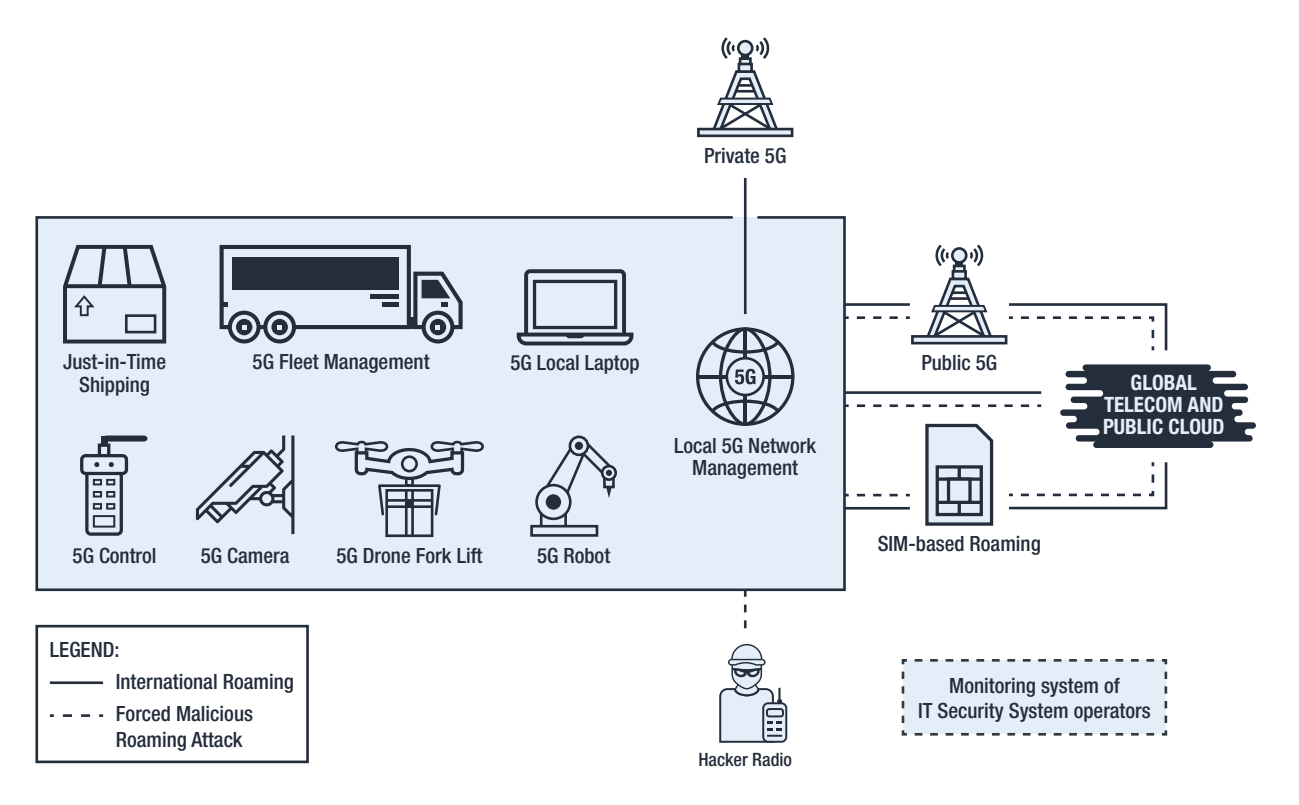

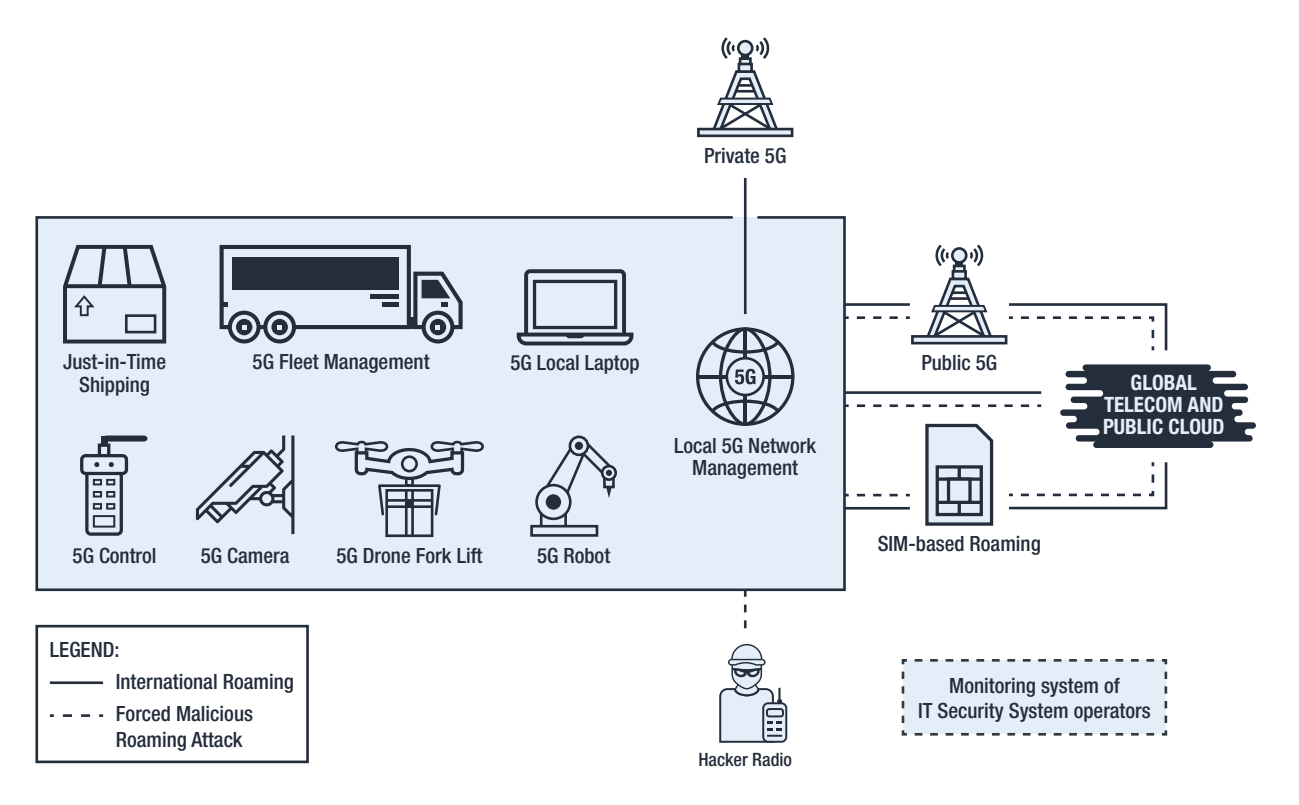

Кроме того, использование атаки Simjacking позволяет подключиться к контролируемой злоумышленником сотовой вышке, используя принудительное переключение SIM-карты в режим роуминга. При этом атакующий сможет изменять настройки SIM-карты для прослушивания телефонных разговоров, внедрения вредоносного программного обеспечения (ПО) и проведения различных видов атак с использованием устройства, содержащего взломанную SIM-карту. Эти возможности реализуемы вследствие того, что при взаимодействии с устройствами в роуминге исключается ряд процедур безопасности, которые приняты для устройств в «домашней» сети. На рисунке 5 изображено вредоносное использование роуминга

Рисунок 3.4 – Вредоносное использование роуминга

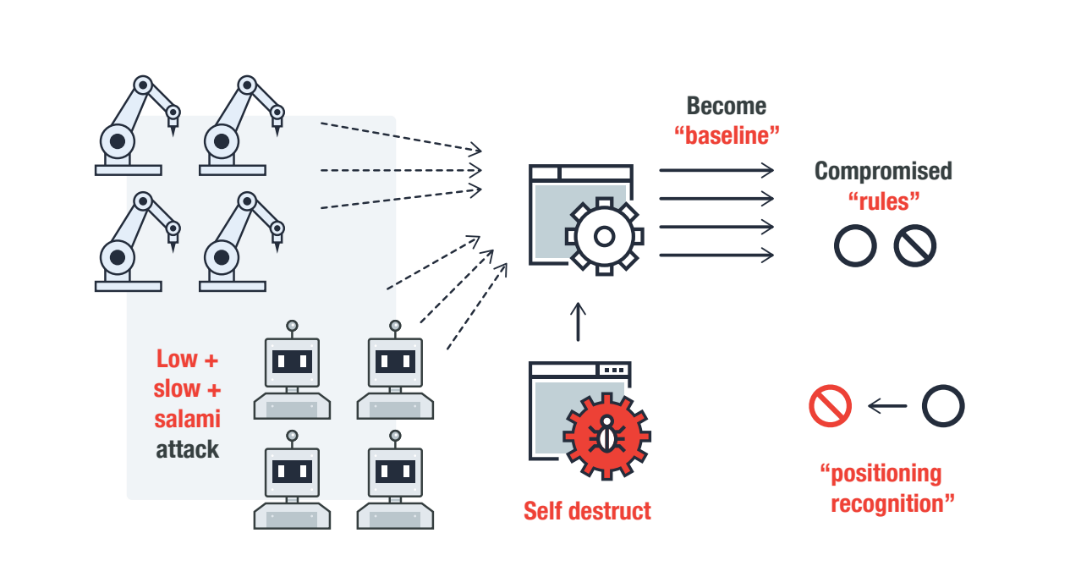

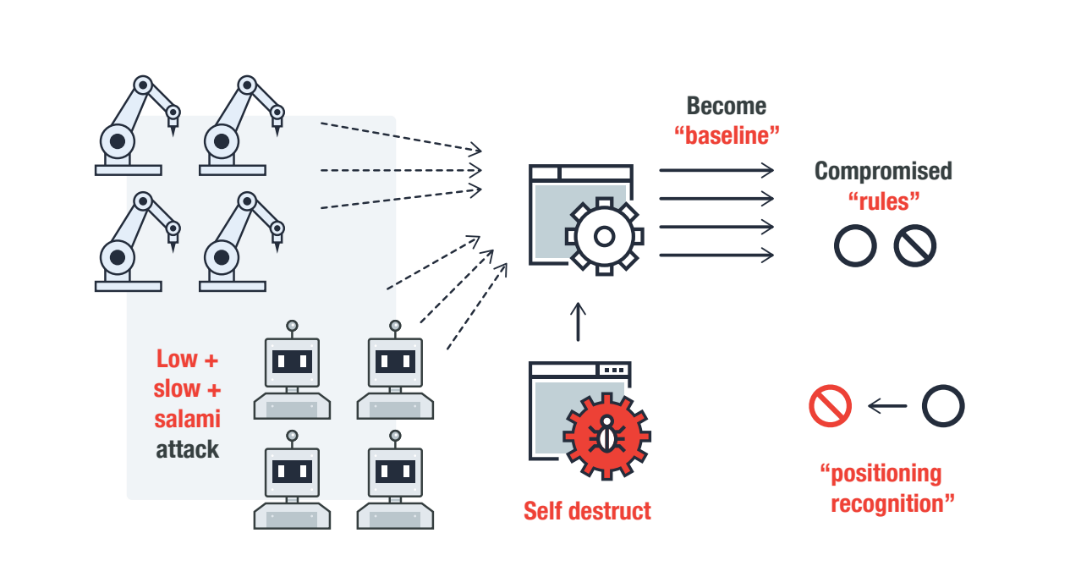

Настройки скомпрометированной SIM-карты могут быть изменены атакующими. Существует так называемая «low and slow attack», при которой контроль над большим числом устройств переходит к злоумышленнику постепенно при постоянном применении атаки Simjaking, что возможно благодаря ее простоте и скрытности. Сегменты сети отсекаются один за другим, что получило название «salami 251 attack». В условиях сложной распределённой сети 5G отследить такое воздействие практически мало возможно. На рисунке 3.5 представлено постепенное внедрение в сеть 5G с использованием атак Low and Slow и Salami [12].

Рисунок 3.5 – Постепенное внедрение в сеть 5G с использованием атак Low and Slow и Salami

Атака позволит злоумышленникам установить свои правила внутри коммуникационного домена 5G, так как в сетях 5G нет встроенных механизмов контроля безопасности SIM-карт. Захваченные SIM-карты могут быть использованы для установки вредоносного программного обеспечения, авторизации на сетевом уровне, кражи средств и др.

В последнее время появляется инструментарий, автоматизирующий захват SIMкарт с помощью Simjaking. Его использование для сетей 5G позволяет злоумышленникам масштабировать атаки и модифицировать доверенный трафик практически без ограничений, что не может не вызывать беспокойство.

Уязвимости гарантированной идентификации. Поскольку SIM-карта используется для идентификации устройства в сети, ее уязвимость делает уязвимой всю систему идентификации. Устройство не вызывает подозрений на уровне систем обнаружения и считается легитимным, если SIM-карта активна и имеет положительный баланс. В случае если идентификационные данные SIM-карты похищены с использованием Simjaking, и устройство регистрируется в сети, используя их, системы безопасности не смогут отследить незаконно подключённое устройство. Из-за того, что ИТ-системы уже не проверяют устройства, прошедшие идентификацию на сетевом уровне, злоумышленник, подключившийся к сети таким образом, получит доступ на уровне настоящего владельца устройства [12].

Идеальной средой для злоумышленников, планирующих атаки на данные внутри сети и на физические устройства, организацию отказа в обслуживании, являются «слепые зоны» для систем обнаружения. Такие зоны создаются путем создания «шума» для систем обнаружения вторжений: выполнения подозрительных действий от имени легитимных устройств в течение продолжительного времени. В результате увеличиваются пороговые значения для сигнала тревоги, и автоматические системы обнаружения, вследствие накопления ложной статистики, не среагируют на реальную атаку. Таким образом, корень проблемы лежит в гарантированной идентификации между программным и сетевым уровнями.

Данная уязвимость сети 5G возникает вследствие разрозненности процедур безопасности на разных уровнях. Не существует комплексной процедуры безопасности, объединяющей коммуникационный уровень, уровень SIM-карт и устройств, уровень роумингового взаимодействия сетей. Этот недостаток можно исправить, используя принцип нулевого доверия (Zero-Trust Architecture, ZTA), заключающийся в сохранении безопасности для неконтролируемых, движущихся или находящихся за пределами периметра сети устройств. В соответствии с принципом ZTA необходимо внедрить федеративную модель идентификации и управления доступом (Federated Identity and Access Management, FIdAM), тем самым обеспечив проверку подлинности подключающихся к сети устройств на каждом этапе. Федеративная модель идентификации в сетях 5G обеспечивает единую согласованную архитектуру для проверки подлинности, прав доступа, целостности данных и других компонентов и технологий [12].

Рисунок 3.1 – Схема DDoS-атаки

В кибератаках может быть использована более низкая задержка 5G в целях уменьшения количества устройств, необходимых для DDoS-атаки. Так, хакеры смогут наносить удары быстрее - в считанные секунды, а не минуты, - и поэтому ответные меры по противодействию этим атакам должны стать еще более быстрыми. Кроме того, хакерам будет доступно больше устройств Интернета вещей для сбора и использования их для DDoS-атак, что станет причиной увеличения частоты таких атак.

DDoS-атака на сервер-жертву истощает ресурсы целевого сервера, что заставляет сервер- жертву отказываться от подключения к новым клиентам. Исчерпание ресурсов сервера может быть связано либо с пропускной способностью, либо с размером буфера сервера-жертвы.

3.4 MitM-атака

Уязвимости в процессе хендовер не ограничивается только одним случаем и затрагивают разные случаи и сценарии хендовера, базирующиеся на непроверенных отчетах об измерениях и пороговых значениях мощности сигнала. Проблема затрагивает все поколения, начиная с 2G (GSM), и до сих пор остается неисправленной. Уязвимости могут быть использованы злоумышленниками для запуска атак типа «человек посередине» (MitM) с помощью недорогого оборудования.

Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи [10]. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения, или активным участником, изменяя содержание ваших сообщений или выдавая себя за человека или систему, с которыми вы, по вашему мнению, разговариваете.

На рисунке 3.2 изображена реализация атаки MiTM.

Рисунок 3.2 – Реализация атаки MiTM

3.5 Атаки, использующие уязвимость SIM-карт

Уязвимости SIM-карт, связанные со встроенными приложениями. SIM-карта представляет собой достаточно сложное устройство с целым набором встроенных приложений – STK, SIM Toolkit. Одно из приложений набора – S@T Browser – можно использовать для просмотра внутренних сайтов оператора, но на текущий момент эта программа практически не используется, ее обновление остановлено в 2009 году.

Проблема заключается в уязвимости S@T Browser. При помощи специально подготовленной служебной SMS возможен взлом SIM-карты и выполнение нужных хакеру команд, причём незаметно для пользователя телефона или другого устройства. Атака получила название Simjaker, она даёт массу возможностей злоумышленникам. Атака Simjaker изображена на рисунке 3.3 [11].

Рисунок 3.3 – Атака Simjaker

Атака Simjaker позволяет злоумышленнику выполнить следующие действия:

-

передать данные о местоположении абонента; -

узнать идентификатор устройства пользователя (IMEI); -

узнать идентификатор сотовой вышки (Cell ID); -

заставить телефон набрать произвольный номер; -

отправлять SMS; открывать ссылки в браузере; -

отключать SIM-карту.

Описанная уязвимость SIM-карт становится серьёзной проблемой особенно в условиях сетей 5G, предполагающих большое количество подключённых устройств. SIMAlliance были разработаны новые стандарты SIM-карт для сетей 5G с повышенной безопасностью, но и в сетях пятого поколения по-прежнему возможно использование «старых» SIM-карт. Вследствие такой обратной совместимости в ближайшем будущем переход имеющихся SIM-карт на новый стандарт не произойдет.

Кроме того, использование атаки Simjacking позволяет подключиться к контролируемой злоумышленником сотовой вышке, используя принудительное переключение SIM-карты в режим роуминга. При этом атакующий сможет изменять настройки SIM-карты для прослушивания телефонных разговоров, внедрения вредоносного программного обеспечения (ПО) и проведения различных видов атак с использованием устройства, содержащего взломанную SIM-карту. Эти возможности реализуемы вследствие того, что при взаимодействии с устройствами в роуминге исключается ряд процедур безопасности, которые приняты для устройств в «домашней» сети. На рисунке 5 изображено вредоносное использование роуминга

Рисунок 3.4 – Вредоносное использование роуминга

3.6 Атаки, использующие уязвимость самой сети

Настройки скомпрометированной SIM-карты могут быть изменены атакующими. Существует так называемая «low and slow attack», при которой контроль над большим числом устройств переходит к злоумышленнику постепенно при постоянном применении атаки Simjaking, что возможно благодаря ее простоте и скрытности. Сегменты сети отсекаются один за другим, что получило название «salami 251 attack». В условиях сложной распределённой сети 5G отследить такое воздействие практически мало возможно. На рисунке 3.5 представлено постепенное внедрение в сеть 5G с использованием атак Low and Slow и Salami [12].

Рисунок 3.5 – Постепенное внедрение в сеть 5G с использованием атак Low and Slow и Salami

Атака позволит злоумышленникам установить свои правила внутри коммуникационного домена 5G, так как в сетях 5G нет встроенных механизмов контроля безопасности SIM-карт. Захваченные SIM-карты могут быть использованы для установки вредоносного программного обеспечения, авторизации на сетевом уровне, кражи средств и др.

В последнее время появляется инструментарий, автоматизирующий захват SIMкарт с помощью Simjaking. Его использование для сетей 5G позволяет злоумышленникам масштабировать атаки и модифицировать доверенный трафик практически без ограничений, что не может не вызывать беспокойство.

3.7 Атаки, использующие уязвимости гарантированной идентификации

Уязвимости гарантированной идентификации. Поскольку SIM-карта используется для идентификации устройства в сети, ее уязвимость делает уязвимой всю систему идентификации. Устройство не вызывает подозрений на уровне систем обнаружения и считается легитимным, если SIM-карта активна и имеет положительный баланс. В случае если идентификационные данные SIM-карты похищены с использованием Simjaking, и устройство регистрируется в сети, используя их, системы безопасности не смогут отследить незаконно подключённое устройство. Из-за того, что ИТ-системы уже не проверяют устройства, прошедшие идентификацию на сетевом уровне, злоумышленник, подключившийся к сети таким образом, получит доступ на уровне настоящего владельца устройства [12].

Идеальной средой для злоумышленников, планирующих атаки на данные внутри сети и на физические устройства, организацию отказа в обслуживании, являются «слепые зоны» для систем обнаружения. Такие зоны создаются путем создания «шума» для систем обнаружения вторжений: выполнения подозрительных действий от имени легитимных устройств в течение продолжительного времени. В результате увеличиваются пороговые значения для сигнала тревоги, и автоматические системы обнаружения, вследствие накопления ложной статистики, не среагируют на реальную атаку. Таким образом, корень проблемы лежит в гарантированной идентификации между программным и сетевым уровнями.

Данная уязвимость сети 5G возникает вследствие разрозненности процедур безопасности на разных уровнях. Не существует комплексной процедуры безопасности, объединяющей коммуникационный уровень, уровень SIM-карт и устройств, уровень роумингового взаимодействия сетей. Этот недостаток можно исправить, используя принцип нулевого доверия (Zero-Trust Architecture, ZTA), заключающийся в сохранении безопасности для неконтролируемых, движущихся или находящихся за пределами периметра сети устройств. В соответствии с принципом ZTA необходимо внедрить федеративную модель идентификации и управления доступом (Federated Identity and Access Management, FIdAM), тем самым обеспечив проверку подлинности подключающихся к сети устройств на каждом этапе. Федеративная модель идентификации в сетях 5G обеспечивает единую согласованную архитектуру для проверки подлинности, прав доступа, целостности данных и других компонентов и технологий [12].