Файл: Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.04.2024

Просмотров: 112

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Концепция и механизмы безопасности сети 5G

Выбор и обоснование технологий для исследования

3.1 Атаки мониторинга активности абонентов

3.5 Атаки, использующие уязвимость SIM-карт

3.6 Атаки, использующие уязвимость самой сети

3.7 Атаки, использующие уязвимости гарантированной идентификации

Выбор уязвимостей и угроз сетей 5G из базы ФСТЭК.

Выявление актуальных угроз и наиболее опасных атак

Составление сценариев наиболее опасных атак

Разработка рекомендаций по нейтрализации актуальных угроз и мер противодействия атакам.

3.8 Перехват DNS

Когда мобильный телефон, LTE-модем или промышленный маршрутизатор 4G/5G регистрируется в сети, шлюз Packet Data Network Gateway (PGW)/Session Management Function (SMF) назначает два или более DNS-серверов, аналогично DHCP в локальной сети. Злоумышленник может назначить вредоносный DNS для пользовательского оборудования, перехватить легитимный ответ DNS и заменить его вредоносным IP-адресом или просто изменить записи на взломанном DNS-сервере. После этого устройство жертвы становится восприимчивым к загрузке встроенного программного обеспечения, обновлений по воздуху (OTA) или любых других данных или параметров с серверов, контролируемых злоумышленником [13].

Злоумышленник, если у нет доступа к серверу кэша DNS или если DNS не пересылается локальным сервером, может использовать манипулирование пакетами, чтобы изменить содержимое пакета на лету.

Такая атака может быть легко предотвращена, если есть сетевой монитор или регистратор данных/деталей событий, который ведёт запись метаданных сетевого соединения. При возникновении нестандартного трафика может быть немедленно подан сигнал тревоги. Также рекомендуется выбирать промышленные протоколы, поддерживающие привязку сертификатов [13].

Использование SSL/TLS без отключения основных функций безопасности (таких как проверка корневого центра сертификации) позволяет легко обнаружить соединения, вызванные поддельными записями DNS. Для предотвращения перехвата DNS-запросов можно использовать расширения безопасности системы доменных имён (DNSSEC) или DNS over HTTPS (DoH), однако они редко поддерживаются в промышленных сетях [13].

3.9 Перехват MQTT

В некоторых современных сетях промышленного управления показания датчиков отправляются в облако по протоколу MQTT в качестве резервной копии или для аналитического использования. MQTT может быть защищён SSL/TLS (MQTTS) [13].

Для достижения максимальной безопасности MQTTS защищён паролем, а сервер и клиент — пиннингом с помощью предварительного обмена сертификатами. Однако в полевых условиях эти средства защиты обычно отсутствуют. После изменения телеметрии или сообщений, отправляемых в облако или на внутренние серверы, алгоритмы анализа и статистика могут быть нарушены. Злоумышленник также может перехватить данные MQTT, чтобы временно скрыть то, что было сделано на удалённых объектах.

У злоумышленника при этом имеется несколько точек перехвата [13]:

-

SGi (LTE)/N6 (5G), в особенности, маршрутизатор между основной сетью и интернетом — можно провести MitM-атаку на TCP/1833 (MQTT) или TCP/8833 (MQTTS, если сертификаты не проверены или не используются); -

S1-U (LTE)/N3 (5G) между базовыми станциями и опорной сетью, если не используется IPsec/VPN; -

S5/8 (LTE) между SGW и PGW.

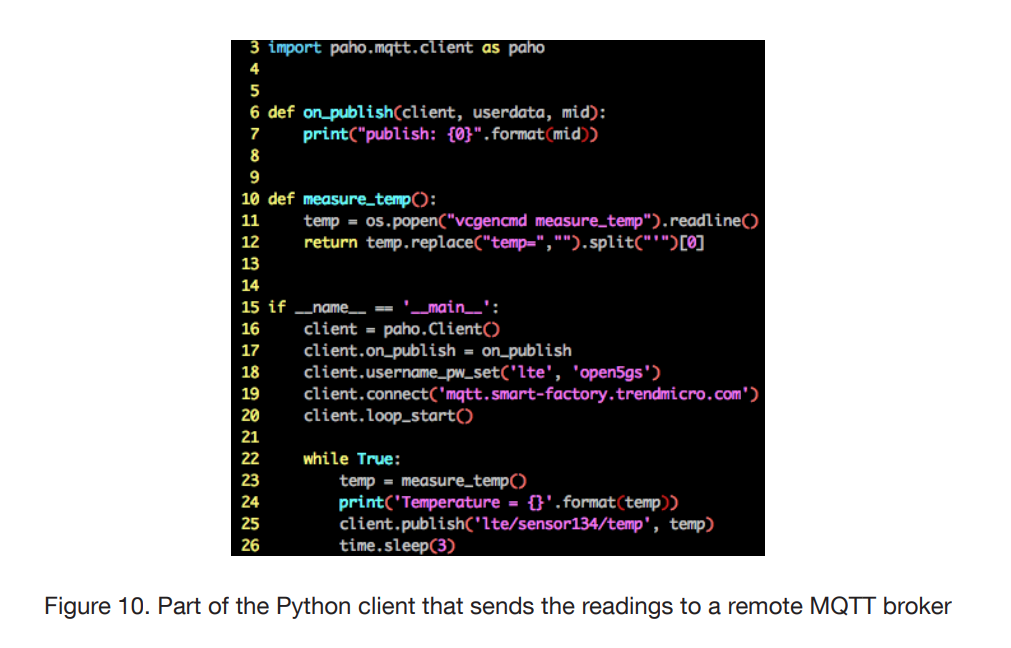

На рисунке 3.7 изображена часть кода Python, которая отправляет показания удаленному брокеру MQTT.

Рисунок 3.7 – Часть кода Python, которая отправляет показания удаленному брокеру MQTT

Как видно из дампа пакетов, имя пользователя «lte» и пароль «open5gs» передаются в открытом виде, если используется MQTT вместо MQTTS.

Для устранения этой проблемы можно использовать MQTTS вместо менее безопасного MQTT и защитить MQTTS с помощью надёжных паролей и привязки сертификатов [13].

Выводы по третьему разделу

Были рассмотрены следующие атаки на сеть 5G:

-

атаки мониторинга активности абонентов; -

Botnet (ботнеты); -

DDoS-атаки; -

MitM-атака; -

атаки, использующие уязвимость SIM-карт; -

атаки, использующие уязвимость самой сети; -

атаки, использующие уязвимости гарантированной идентификации; -

перехват DNS; -

перехват MQTT.

- 1 ... 4 5 6 7 8 9 10 11 ... 15

Выбор уязвимостей и угроз сетей 5G из базы ФСТЭК.

Выбор уязвимостей сетей 5G из базы ФСТЭК.

Был выполнен поиск уязвимостей по базе ФСТЭК. В таблице 4.1 приведены уязвимости, а также основная информация о них [25].

Таблица 4.1 – Уязвимости сети 5G

| Уязвимость | Описание | Уровень опасности | Класс | Способ эксплуатации | Способ устранения | Устра- нена |

| BDU:2019-02194: Уязвимость механизма TCP Selective Acknowledgement ядра операционной системы Linux, позволяющая нарушителю вызвать отказ в обслуживании | Уязвимость механизма TCP SACK (TCP Selective Acknowledgement, выборочное подтверждение TCP) ядра операционной системы Linux вызвана целочисленным переполнением. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, вызвать отказ в обслуживании путем отправки специально сформированной последователь-ности SACK-пакетов | Высокий | Уязвимость кода | Манипулиро-вание структурами данных | Обновление ПО | Да |

| BDU:2022-02924: Уязвимость ядра микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю выполнить произвольный код | Уязвимость ядра микропрограммного обеспечения встраиваемых плат Qualcomm связана с ошибками синхронизации при использовании общего ресурса. Эксплуатация уязвимости может позволить нарушителю выполнить произвольный код | Критичес-кий | Уязвимость кода | Манипулиро-вание сроками и состоянием | Обновление ПО | Да |

| BDU:2022-01900: Уязвимость микропрограммного обеспечения встраиваемых плат Qualcomm операционных систем Android, связанная с ошибками преобразования типов данных, позволяющая нарушителю повысить свои привилегии | Уязвимость микропрограммного обеспечения встраиваемых плат Qualcomm операционных систем Android связана с ошибками преобразования типов данных при проверке хэш-сегмента файла. Эксплуатация уязвимости может позволить нарушителю повысить свои привилегии с помощью специально созданного вредоносного файла | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление ПО | Да |

| BDU:2021-06038: Уязвимость веб-приложения 5G роутера OPPO, связанная с неверным ограничением имени пути к каталогу с ограниченным доступом, позволяющая нарушителю получить несанкционированный доступ к защищаемой информации | Уязвимость веб-приложения 5G роутера OPPO связана с неверным ограничением имени пути к каталогу с ограниченным доступом. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, получить несанкционированный доступ к защищаемой информации | Средний | Уязвимость кода | Несанкционированный сбор информации. Манипулирование ресурсами | Организационные меры: средствами межсетевого экрана ограничить доступ на 80 и 443 порты устройства | Да |

| BDU:2021-06037: Уязвимость 5G роутера OPPO, существующая из-за непринятия мер по нейтрализации специальных элементов, позволяющая нарушителю выполнить произвольный код | Уязвимость 5G роутера OPPO существует из-за непринятия мер по нейтрализации специальных элементов. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, выполнить произвольный код | Критичес-кий | Уязвимость кода | Инъекция | Организационные меры: средствами межсетевого экрана ограничить доступ на 80 и 443 порты устройства | Да |

| BDU:2021-06036: Уязвимость 5G роутера OPPO, связанная с незащищённым хранением конфиденциальной информации, позволяющая нарушителю получить несанкционированный доступ к защищаемой информации | Уязвимость 5G роутера OPPO связана с незащищённым хранением конфиденциальной информации. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, получить несанкционированный доступ к защищаемой информации | Высокий | Уязвимость кода | Несанкционированный сбор информации | Организационные меры: средствами межсетевого экрана ограничить доступ на 80 и 443 порты устройства | Да |

| BDU:2021-01918: Уязвимость реализации механизма разделения сетей пятого поколения (5G-сети) на множество независимых виртуальных сетей «Network Slicing», связанная с отсутствием сопоставления между идентификаторами прикладного и транспортного уровней, позволяющая нарушителю раскрыть информацию о произвольных сегментах сети или вызвать отказ в обслуживании | Уязвимость реализации механизма разделения сетей пятого поколения (5G-сети) на множество независимых виртуальных сетей «Network Slicing» связана с отсутствием сопоставления между идентификаторами прикладного и транспортного уровней. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, раскрыть информацию о произвольных сегментах сети или вызвать отказ в обслуживании | Средний | Уязвимость кода | Подмена при взаимодейст-вии Вероятностные методы | Организационные меры: разделение сети на разные зоны безопасность за счет применения фильтров безопасности между различными сегментами. | Нет |

| BDU:2021-06037: Уязвимость 5G роутера OPPO, существующая из-за непринятия мер по нейтрализации специальных элементов, позволяющая нарушителю выполнить произвольный код | Уязвимость 5G роутера OPPO существует из-за непринятия мер по нейтрализации специальных элементов. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, выполнить произвольный код | Критический | Уязвимость кода | Инъекция | Организационные меры | Да |

| BDU:2022-03369: Уязвимость компонента обработки NAS-сообщений микропрограммного обеспечения процессоров для устройств 2/3/4/5G Unisoc, позволяющая нарушителю вызвать отказ в обслуживании | Уязвимость компонента обработки NAS-сообщений микропрограммного обеспечения процессоров для устройств 2/3/4/5G Unisoc связана с выходом операции за границы буфера в памяти. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, вызвать отказ в обслуживании путем отправки специально созданных вредоносных пакетов | Критический | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06021: Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06016: Уязвимость компонента компонента Video микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю получить несанкционированный доступ к защищаемой информации | Уязвимость компонента Video микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти при обработке фалов формата avi. Эксплуатация уязвимости может позволить нарушителю получить несанкционированный доступ к защищаемой информации | Средний | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06003: Уязвимость компонента Graphics микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента Graphics микропрограммного обеспечения встраиваемых плат Qualcomm связана с использованием памяти после ее освобождения. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код путем открытия специально созданного файла | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06015: Уязвимость компонента Display микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента Display микропрограммного обеспечения встраиваемых плат Qualcomm связана с ошибками синхронизации при использовании общего ресурса. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование сроками и состоянием | Обновление программного обеспечения | Да |

| BDU:2022-06002: Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm связана с целочисленным переполнением при воспроизведении записи. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06008: Уязвимость компонента WLAN HOST микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента WLAN HOST микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти при распаковке кадров. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06022: Уязвимость компонента Bluetooth HOST микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю получить несанкционированный доступ к защищаемой информации или вызвать отказ в обслуживании | Уязвимость компонента Bluetooth HOST микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти при обработке параметра l2cap. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, получить несанкционированный доступ к защищаемой информации или вызвать отказ в обслуживании | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06013: Уязвимость реализации технологии WLAN микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю получить несанкционированный доступ к защищаемой информации | Уязвимость реализации технологии WLAN микропрограммного обеспечения встраиваемых плат Qualcomm связана с непроверенным индексированием массива при обработке элементов ANQP. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, получить несанкционированный доступ к защищаемой информации путем отправки специально созданных пакетов | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-05667: Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость компонента Audio микропрограммного обеспечения встраиваемых плат Qualcomm связана с целочисленным переполнением при воспроизведении файлов формата wma. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06019: Уязвимость реализации функции защиты содержимого микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Уязвимость реализации функции защиты содержимого микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти. Эксплуатация уязвимости может позволить нарушителю вызвать отказ в обслуживании или выполнить произвольный код | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

| BDU:2022-06001: Уязвимость компонента Video микропрограммного обеспечения встраиваемых плат Qualcomm, позволяющая нарушителю вызвать отказ в обслуживании | Уязвимость компонента Video микропрограммного обеспечения встраиваемых плат Qualcomm связана с отсутствием проверки длины буфера и чтением за границами памяти при обработке файлов формата MP4. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, вызвать отказ в обслуживании | Высокий | Уязвимость кода | Манипулирование структурами данных | Обновление программного обеспечения | Да |

Всего было найдено 20 уязвимостей, которые связаны с мобильными устройствами, поддерживающими 5G, процессорами смартфонов, роутерами, а также с самой сетью 5G.

Уровень опасности оценивался согласно банку данных ФСТЭК. В банке данных в зависимости от значения базовой оценки уязвимости V используются следующие уровни опасности [27]:

-

низкий уровень, если 0,0 ≤ V ≤ 3,9; -

средний уровень, если 4,0 ≤ V ≤ 6,9; -

высокий уровень, если 7,0 ≤ V ≤ 9,9; -

критический уровень, если V = 10,0.

Исходя из таблицы 4.1 можно сделать вывод, что абсолютно все найденные уязвимости имеют класс: уязвимость кода. Все уязвимости можно устранить, приняв организационные меры, либо обновив ПО. Все уязвимости кроме BDU:2021-01918 были уже устранены разработчиками.

Выбор угроз сетей 5G из базы ФСТЭК.

Исходя из найденных уязвимостей и возможных атак на сеть 5G, выберем угрозы сети 5G из базы ФСТЭК. В таблице 4.2 приведены угрозы сети 5G и основная информация по ним [26].

Таблица 4.2 – Угрозы сети 5G

| Угроза | Описание угрозы | Источник угрозы | Объект воздействия | Последствия |

| УБИ.140: Угроза приведения системы в состояние «отказ в обслуживании» | Угроза заключается в возможности отказа дискредитированной системой в доступе легальным пользователям при лавинообразном увеличении числа сетевых соединений с данной системой или при использовании недостатков реализации сетевых протоколов. | Внутренний нарушитель с низким потенциалом; Внешний нарушитель с низким потенциалом | Информационная система, сетевой узел, системное программное обеспечение, сетевое программное обеспечение, сетевой трафик, телекоммуникационное устройство | Нарушение доступности |

| УБИ.006: Угроза внедрения кода или данных | Угроза заключается в возможности внедрения нарушителем в дискредитируемую информационную систему или IoT-устройство вредоносного кода, который может быть в дальнейшем запущен «вручную» пользователями, автоматически при выполнении определённого условия (наступления определённой даты, входа пользователя в систему и т.п.) или с использованием аутентификационных данных, заданных «по умолчанию», а также в возможности несанкционированного внедрения нарушителем некоторых собственных данных для обработки в дискредитируемую информационную систему, фактически осуществив незаконное использование чужих вычислительных ресурсов, и блокирования работы устройства при выполнении определенных команд. | Внешний нарушитель с низким потенциалом | Системное программное обеспечение, прикладное программное обеспечение, сетевое программное обеспечение | Нарушение конфиденциальности Нарушение целостности Нарушение доступности |

| УБИ.083: Угроза несанкционированного доступа к системе по беспроводным каналам | Угроза заключается в возможности получения нарушителем доступа к ресурсам всей дискредитируемой информационной системы через используемые в ее составе беспроводные каналы передачи данных. | Внешний нарушитель с низким потенциалом | Сетевой узел, учётные данные пользователя, сетевой трафик, аппаратное обеспечение | Нарушение конфиденциальности Нарушение целостности Нарушение доступности |

| УБИ.034: Угроза использования слабостей протоколов сетевого/локального обмена данными | Угроза заключается в возможности осуществления нарушителем несанкционированного доступа к передаваемой в системе защищаемой информации за счёт деструктивного воздействия на протоколы сетевого/локального обмена данными в системе путём нарушения правил использования данных протоколов. | Внутренний нарушитель с низким потенциалом Внешний нарушитель с низким потенциалом | Системное программное обеспечение, сетевое программное обеспечение, сетевой трафик | Нарушение конфиденциальности Нарушение целостности Нарушение доступности |

| УБИ.175: Угроза «фишинга» | Угроза заключается в возможности неправомерного ознакомления нарушителем с защищаемой информацией (в т.ч. идентификации/ аутентификации) пользователя путём убеждения его с помощью методов социальной инженерии (в т.ч. посылкой целевых писем (т.н. spear-phishing attack), с помощью звонков с вопросом об открытии вложения письма, имитацией рекламных предложений (fake offers) или различных приложений (fake apps)) зайти на поддельный сайт (выглядящий одинаково с оригинальным), на котором от дискредитируемого пользователя требуется ввести защищаемую информацию или открыть заражённое вложение в письме. | Внешний нарушитель с низким потенциалом | Рабочая станция, сетевое программное обеспечение, сетевой трафик | Нарушение конфиденциальности |

| УБИ.116: Угроза перехвата данных, передаваемых по вычислительной сети | Угроза заключается в возможности осуществления нарушителем несанкционированного доступа к сетевому трафику дискредитируемой вычислительной сети в пассивном («прослушивание» трафика) или активном (подмена пакетов, изменение их содержимого) режиме для сбора и анализа сведений (например, аутентификационной информации), которые могут быть использованы в дальнейшем для реализации других угроз, оставаясь при реализации данной угрозы невидимым (скрытным) получателем перехватываемых данных. Кроме того, нарушитель может проводить исследования других типов потоков данных, например, радиосигналов. | Внешний нарушитель с низким потенциалом | Сетевой узел, сетевой трафик | Нарушение конфиденциальности |

| УБИ.019: Угроза заражения DNS-кеша | Угроза заключается в возможности перенаправления нарушителем сетевого трафика через собственный сетевой узел путём опосредованного изменения таблиц соответствия IP- и доменных имён, хранимых в DNS-сервере, за счёт генерации лавины возможных ответов на запрос DNS-сервера легальному пользователю или за счёт эксплуатации уязвимостей DNS-сервера. | Внутренний нарушитель с низким потенциалом | Сетевой узел, сетевое программное обеспечение, сетевой трафик | Нарушение конфиденциальности |

| УБИ.216: Угроза получения несанкционированного доступа к приложениям, установленным на Smart-картах | Угроза заключается в возможности осуществления нарушителем несанкционированного доступа к приложениям, установленным на Smart-картах путем отправки специально сформированных команд управления (например, специально сформированных SMS-сообщений, отправленных на SIM-карту). Данная угроза обусловлена наличием уязвимостей в приложениях, устанавливаемых на Smart-карты. Реализация данной угрозы возможна при использовании Smart-карт типа Java Card | Внешний нарушитель со средним потенциалом | Программное обеспечение (программы) | Нарушение конфиденциальности Нарушение целостности Нарушение доступности |

| УБИ.193: Угроза утечки информации за счет применения вредоносным программным обеспечением алгоритмов шифрования трафика | Угроза заключается в возможности утечки информации за счет применения вредоносным программным обеспечением алгоритмов шифрования трафика, скрывающих сам факт передачи данных. Данная угроза обусловлена слабостями мер защиты информации при хранении, обработке и передаче информационных ресурсов. Реализация данной угрозы возможна: при условии успешного внедрения в дискредитируемую систему указанного вредоносного программного обеспечения; при отсутствии или недостаточной реализации мер межсетевого экранирования | Внешний нарушитель со средним потенциалом | Информационные ресурсы, объекты файловой системы | Нарушение конфиденциальности |

| УБИ.202: Угроза несанкционированной установки приложений на мобильные устройства | Угроза заключается в возможности установки приложений на виртуальные машины мобильных устройств, работающих под управлением операционной системы Android, несанкционированно запущенных внедренной вредоносной программой. Вредоносная программа запускает виртуальную машину на мобильном устройстве, размещает (устанавливает) в этой виртуальной машине неограниченное количество приложений. Данная угроза обусловлена недостаточностью мер по контролю за запуском прикладного программного обеспечения, что позволяет выполнить неконтролируемый запуск вредоносного прикладного программного обеспечения по факту совершения пользователем различных действий в системе (например, при попытке закрытия пользователем нежелательной рекламы). Реализация данной угрозы возможна при условии наличия на мобильном устройстве вредоносной программы, способной запустить виртуальную машину и установить в эту виртуальную машину приложение | Внешний нарушитель со средним потенциалом | Мобильные устройства (аппаратное устройство, программное обеспечение) | Нарушение конфиденциальности |

Всего было найдено 10 угроз. Источниками угроз являются внешние и внутренние нарушители с низким потенциалом, и внешние нарушители со средним потенциалом.

Потенциал нарушителя (Attacker рotential) – мера усилий, затрачиваемых нарушителем при реализации угроз безопасности информации в информационной системе. Различают высокий, средний и низкий потенциалы нарушителя [28]:

-

высокий потенциал подразумевает наличие возможностей уровня предприятия/группы предприятий/государства по разработке и использованию специальных средств эксплуатации уязвимостей; -

средний потенциал подразумевает наличие возможностей уровня группы лиц/организации по разработке и использованию специальных средств эксплуатации уязвимостей; -

низкий потенциал подразумевает наличие возможностей уровня одного человека по приобретению (в свободном доступе на бесплатной или платной основе) и использованию специальных средств эксплуатации уязвимостей.

Угрозы безопасности сетей 5G могут быть разделены на 3 традиционные категории:

-

нарушение конфиденциальности; -

нарушение доступности; -

нарушение целостности.

Выводы по четвертому разделу

По базе данных ФСТЭК всего было найдено 20 уязвимостей и 10 угроз.

Абсолютно все найденные уязвимости имеют класс: уязвимость кода. Все уязвимости можно устранить, приняв организационные меры, либо обновив ПО. Все уязвимости кроме BDU:2021-01918 были уже устранены разработчиками. Уровень опасности оценивался согласно банку данных ФСТЭК. В банке данных в зависимости от значения базовой оценки уязвимости V используются следующие уровни опасности:

-

низкий уровень, если 0,0 ≤ V ≤ 3,9; -

средний уровень, если 4,0 ≤ V ≤ 6,9; -

высокий уровень, если 7,0 ≤ V ≤ 9,9; -

критический уровень, если V = 10,0.

Угрозы были разделены на 3 традиционные категории: нарушение конфиденциальности, нарушение доступности и нарушение целостности. Источниками угроз являются внешние и внутренние нарушители с низким потенциалом, и внешние нарушители со средним потенциалом. Объектами воздействия угроз являются: сетевой узел, сетевое программное обеспечение, сетевой трафик, рабочая станция, системное программное обеспечение, учетные данные пользователя, информационная система, телекоммуникационное устройство.

- 1 ... 5 6 7 8 9 10 11 12 ... 15