Добавлен: 11.03.2024

Просмотров: 100

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоритическая часть организации защиты информации на предприятии

1.1 Организация компьютерной безопасности и защиты информации

1.2 Средства защита информации от несанкционированного доступа

1.3 Защита информации в компьютерных сетях

1.4 Криптографическая защита информации

1.5 Электронная цифровая подпись

1.6 Защита информации от компьютерных вирусов

1.7 Применение локальных вычислительных сетей

1.8 Характеристики локально-вычислительных сетей

1.9 Основные функции локально-вычислительных сетей

1.10 Разделение локальных сетей в зависимости от административных взаимоотношений между ЭВМ

1.11 Структуры функционирования локальных сетей

1.12 Способы построения локальных сетей

1.13 Монтаж локально-вычислительных сетей

1.14 Условия обработки персональных данных

2. Аналитическая часть исследования защиты ЛВС на ОАО «Марийский машиностроительный завод»

2.1 Краткая характеристика ОАО «Марийского машиностроительного завода»

2.2 Характеристика локально-вычислительной сети ОАО «Марийского машиностроительного завода»

3.1 Организационные меры. Политика безопасности

3.2. Мероприятия по повышению защищенности ЛВС

3.3 Внедрение комплексной системы защиты информации

4. Экономическая часть. Оценка стоимости предлагаемых мер

Система менеджмента качества сертифицирована и соответствует требованиям Госта Р ИСО 9001-2001 и Госта РВ 15.002-2003. Государственную политику в области обороны в отношении ОАО «ММЗ» осуществляет Министерство промышленности и торговли РФ.

2.2 Характеристика локально-вычислительной сети ОАО «Марийского машиностроительного завода»

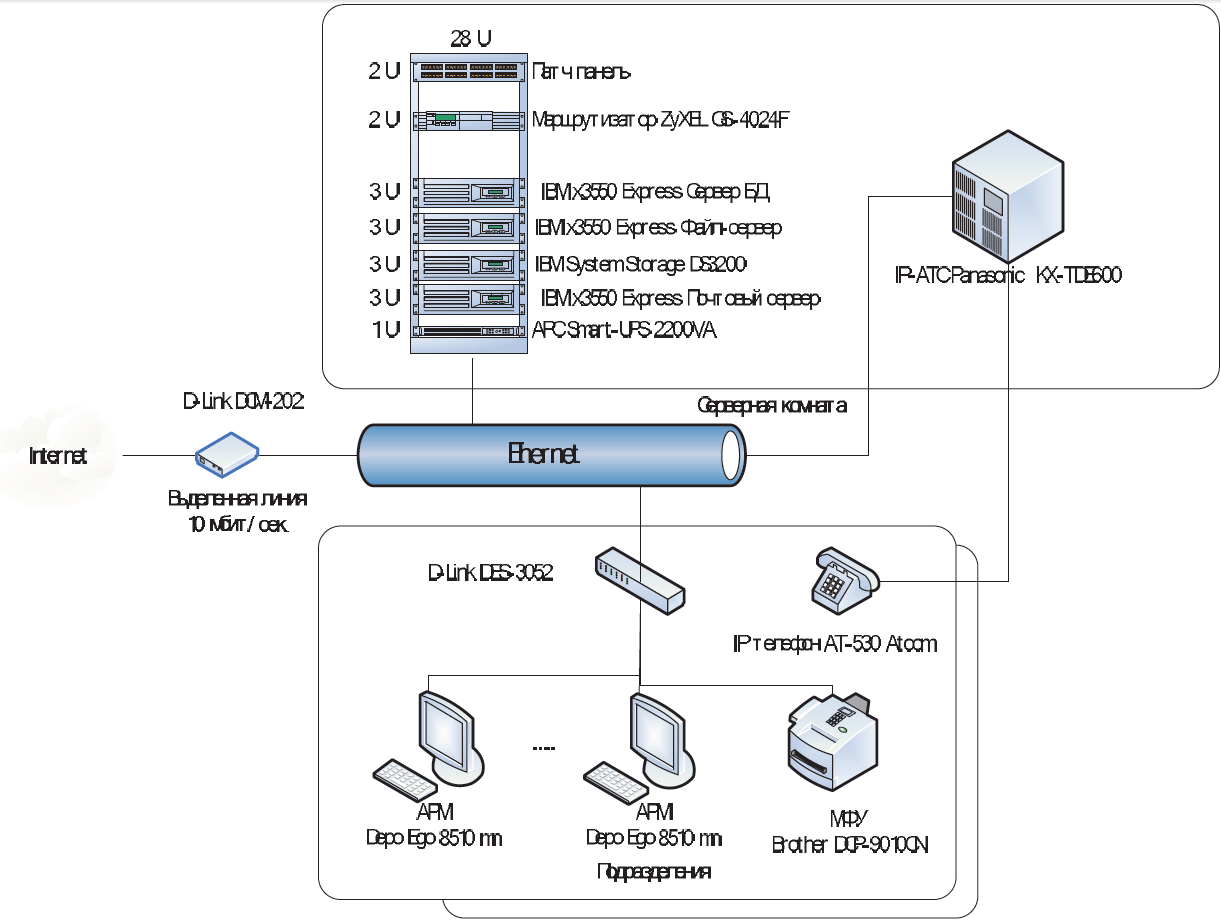

Рисунок 2.1 – Структурная схема локальной сети организации.

Таблица 2.1 Технические характеристики IP-АТС Panasonic KX- TDE600

|

Количество внутренних линий |

|

|

Аналоговые |

960 |

|

Цифровые |

640 |

|

В том числе цифровые консоли |

64 |

|

VoIP (системные IP-телефоны) |

672 |

|

Количество внешних линий |

|

|

Аналоговые CO |

640 |

|

ISDN PRI |

640 |

|

R2MFC/DTMF |

20 |

|

E&M |

320 |

|

ISDN BRI QSIG |

320 |

|

VoIP (H.323 ver. 2) |

640 |

|

VoIP (SIP) |

32 |

|

Другие характеристики |

|

|

Домофоны |

64 |

|

Мобильные абоненты DECT |

512 |

|

Базовые станции DECT |

128 |

|

Внешние датчики |

64 |

|

Каналы DISA/OGM |

64 |

|

Конференц-связь |

3-8 абонентов в каждом сеансе конференц-связи (всего 32 абонента) |

|

Интерфейс RS232C |

есть |

|

Модем для удаленного администрирования |

- |

|

Разъем внешнего источника музыки (лин.вход) |

есть |

|

Разъем внешнего динамика оповещения (лин.выход) |

есть |

В качестве оконечных устройств используются IP-телефоны AT-530 компании ATCOM.

Технические характеристики данной модели телефона представлены в таблице 2.2.

Таблица 2.2 — Технические характеристики AT-530 ATCOM

|

Описание |

Поддерживает работу с двумя SIP- серверами |

|

Управление |

Имеет встроенный NAT, Firewall, DHCP client and server Поддерживает PPPoE, семейство кодеков G7.xxx для компрессии речи, VAD,CNG. Эхокомпенсация G.165 (16ms) |

|

Интерфейсы |

Набор номера по стандарту E.164 |

Локально-вычислительная сеть предприятия построена по технологии Ethernet с использованием маршрутизаторов ZyXEL GS-4024F и ASUS AX- 112W по топологии «дерево с активными узлами».

Технические характеристики маршрутизатора ZyXEL GS-4024F приведены в таблице 2.3.

Таблица 2.3 — Основные характеристики ZyXEL GS-4024

|

Наименование |

Значение |

|

Коммутационная матрица |

Неблокируемая коммутация с пропускной способностью 48 Гбит/с |

|

Скорость коммутации кадров |

35.7 млн пак/с |

|

Продвижение jumbo frame |

C промежуточным хранением (store- and-forward) |

|

Таблица MAC-адресов |

16000 записей |

|

Таблица IP-адресов |

8000 записей |

|

Буфер данных |

2 Мбайт |

|

Способ коммутации |

Продвижение кадров jumbo frame размером до 9216 байт |

|

Приоритезация трафика |

8 очередей приоритетов на порт 802.1р Алгоритм обработки очередей: SPQ, WRR Приоритезация на базе DiffServ (DSCP) |

|

Ограничение скорости |

Ограничение скорости передачи данных на каждом порту с шагом 1 Мбит/с Параметры указания пиковой и гаратированной скорости передачи данных 2-rate-3-color |

|

Аутентификация пользователей |

Аутентификация пользователей 802.1х |

|

Контроль доступа по МАС-адресу |

Фильтрация пакетов по МАС- адресам на каждом порту Привязка MAC-адреса к порту Ораничение количества MAC- адресов на каждом порту |

Технические характеристики маршрутизатора D-Link DES-3052 приведены в таблице 2.4.

Таблица 2.4 Технические характеристики D-Link DES-3052

|

Размер буфера пакетов |

Значение |

|

Описание |

2-го уровня. 48 портов 10/100 Мбит/с + 2 портами 1000BASE-T +2 комбо-порта 1000BASE-T/SFP |

|

Стекирование |

Да |

|

Коммутационная фабрика |

17.6 Гбит/с |

|

Размер таблицы МАС-адресов |

8K |

|

Статическая таблица МАС- адресов |

256 |

|

Характеристика |

4 Мб |

|

Функции уровня 2 |

|

|

IGMP snooping и группы IGMP snooping |

Да |

|

802.1D Spanning Tree (Rapid-, Multiple STP) |

Да |

|

802.3ad Link Aggregation |

Да (8/6) |

|

Управление широковещательным штормом |

Да |

|

Аутентификация RADIUS |

Да |

|

SSH и SSL |

Да |

|

Функция Port Security |

Да (16) |

|

Управление доступом 802.1x на основе портов и MAC-адресов |

Да |

|

Web-интерфейс, CLI, Telnet и TFTP |

Да |

|

SNMP v1, v2, v3, RMON |

Да |

|

SNTP, SYSLOG |

SNTP, SYSLOG |

В качестве среды передачи данных используется кабель витая пара 5 категории (100BASE-TX) со скоростью передачи до 100 мбит/сек.

В сети выделено 2 сегмента:

- серверный сегмент;

- пользовательский сегмент.

Доступ в Интернет организован по выделенной линии по технологии ADSL со скоростью до 10 мбит/сек.

В качестве ADSL-модема используется D-Link DCM-202.

Технические характеристики модема приведены в таблице 2.5.

Таблица 2.5 Технические характеристики D-Link DCM-202

|

Наименование |

Наименование |

|

Интерфейсы устройства |

Совместимость с DOCSIS/EuroDOCSIS 2.0 Совместимость с DOCSIS/EuroDOCSIS 1.1 Совместимость с DOCSIS/EuroDOCSIS 1.0 IEEE 802.3/802.3u 10/100BASE-TX Ethernet USB 1.1 тип B |

|

Скорость передачи данных: нисходящий поток |

Демодуляция: 64/256QAM Макс. скорость: 38Мбит/с (64QAM).43M6ht/c (256QAM) Диапазон частот: от 91 до 857 МГц ± 30 КГц (точность) Полоса пропускания: 6 МГц Уровень сигнала: от -15dBmV до 15dBmV (автоматически контролируемое модемом усиление) |

|

Питание |

Питание на входе: 5В, 1,2А через адаптер питания Потребляемая мощность: 5Вт (режим ожидания), 6Вт (рабочий режим) |

В состав серверной фермы входят следующие серверы:

файловый;

сервер баз данных;

почтовый сервер;

сервер управления.

В качестве аппаратной основы серверов используются решения от IBM - сервера модели x3550 Express.

Основные параметры сервера приведены ниже:

Четырехядерный процессор Intel® Xeon® E5320, 1.86ГГц (масштабируется до двух).

Быстродействующая память 2x512МБ, 667МГц (максимальный объем 32ГБ).

Диски SAS или SATA с "горячей" заменой (до 2.4ТБ или 4.0ТБ соответственно).

Технология предсказания сбоев Predicitive Failure Analysis1.

Стандартная гарантия 3 года с обслуживанием на месте.

В комплекте с устройством поставляется специализированное программное обеспечение - IBM Director 6.1 и IBM Systems Director Active Energy Manager.

В качестве устройства резервирования данных будем использовать дисковую систему IBM System Storage DS3200, которая имеет собственное программное обеспечение управления резервированием информации.

Основные характеристики этой системы приведены ниже.

Масштабируемость до 3,6 Тб при использовании дисков SAS объемом 300 Гбс возможностью горячей замены.

Упрощение развертывания и управления с помощью DS3000 Storage Manager.

Возможность дополнительного подключения до трех дисковых полок EXP3000 общим объемом 14,4 Тб.

Интерфейс - Serial Attached SCSI

Защита сети осуществляется за счет применения антивирусной программы и программного брандмауэра. Кроме того, внедрена политика разделения прав доступа к ресурсам сети и выделены фронтальный участок сети и внутренние участки.

Пользовательский сегмент сети разделен на фрагменты в соответствии с организационным делением НИИ.

В каждом сегменте размещены рабочие станции, технические характеристики которых приведены в таблице 2.6 и МФУ Brother DCP- 9010CN для распечатки, размножения, ксерокопирования документов технические характеристики которых приведены в таблице 2.7.

Таблица 2.6 Технические характеристики рабочих станций

|

Наименование характеристики |

Значение характеристики |

|

Производитель |

Depo |

|

Модель |

Ego 8510 mn |

|

Тип |

Рабочая станция • для корпоративного применения |

|

Корпус |

Minitower |

|

Процессор |

Amd Athlon 64 х2 4400+ 2.3 Ггц socket am2 brisbane (2 х ядерный) Кеш память: 128 кб (level 1) \ 1 мб (level 2) |

|

Материнская плата |

200 мгц fsb На основе чипсета nvidia mcp61s |

|

Оперативная память |

Pc6400 ddr2 sdram • 1 гб 240-конт. Dimm - поддержка двухканального режима |

|

Жесткий диск |

160 гб • serial ata 1.0 • 7200 об./мин. |

|

Оптическое устройство хранения |

Dvd±rw • 5.25м |

|

Сетевой адаптер |

Встроенный сетевой адаптер тип сети: -ethernet -fast ethernet Скорость передачи данных: -10 мбит/сек. 100 мбит/сек. Сетевые стандарты: -ieee 802.3 (ethernet) -ieee 802.3u (fast ethernet) |

|

Операционная система |

Ms windows xp sp3 |

|

Устройства ввода |

Клавиатура, мышь |

|

Электропитание |

Внутренний блок питания 220 В (перемен. ток) 300 Вт (потребляемая мощность) в режиме работы |

|

Размеры, вес |

18 x 36.5 x 35.2 см |

Таблица 2.7 Технические характеристики рабочих станций МФУ

|

Наименование |

Значение |

|

Интерфейс |

Hi-Speed USB 2.0 Встроенный сетевой интерфейс Ethernet 10/100 Base |

|

Память |

64 Мбайта |

|

Емкость лотков |

Основной 250 листов Слот для ручной подачи По одному листу Устройство автоматической подачи документов на 35 листов |

|

Скорость печати |

Скорость цветной и чёрно-белой печати до 16 стр/мин |

|

Разрешение печати |

До 2400 x 600 т/д |

|

Скорость копирования |

Скорость цветного и чёрно-белого копирования до 16 копий в минуту |

|

Скорость сканирования |

Ч/б 2,49 секунд (формат A4) Цвет 7,48 секунд (формат A4) |

Безопасность информации в настоящее время обеспечивается за счет применения следующих мер:

Использование разграничения доступа с помощью службы AD;

Использование встроенного брандмауэра в коммутаторе;

Использованием антивирусного программного обеспечения – Kaspersky Security Center.

Применяемые средства защиты информации на сегодняшний день признаны недостаточными.

2.3 Анализ возможных типов атак и модели нарушителя осуществляющего атаки на локальную сеть ОАО «Марийского машиностроительного завода»

Для эффективной защиты ЛВС стоят следующие цели:

Обеспечение конфиденциальности данных в ходе их хранения, обработки или при передаче по ЛВС;

обеспечение целостности данных в ходе их хранения, обработки или при передаче по ЛВС;

обеспечение доступности данных, хранимых в ЛВС, а также возможность их своевременной обработки и передачи

гарантирование идентификации отправителя и получателя сообщений.

Адекватная защита ЛВС требует соответствующей комбинации политики безопасности, организационных мер защиты, технических средств защиты, обучения и инструктажей пользователей и плана обеспечения непрерывной работы. Хотя все эти области являются критическими для обеспечения адекватной защиты, основной акцент в этом документе сделан на возможных технических мерах защиты.

Под угрозой (вообще) обычно понимают потенциально возможное событие, процесс или явление, которое может (воздействуя на что-либо) привести к нанесению ущерба чьим-либо интересам.

Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию, ее носители и процессы обработки может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

Нарушением безопасности (просто нарушением или атакой) будем называть реализацию угрозы безопасности.

В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности субъектов информационных отношений.

Следует иметь ввиду, что научно-технический прогресс может привести к появлению принципиально новых видов угроз и что изощренный ум злоумышленника способен придумать новые пути и способы преодоления систем безопасности, НСД к данным и дезорганизации работы АС.