Добавлен: 11.03.2024

Просмотров: 104

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоритическая часть организации защиты информации на предприятии

1.1 Организация компьютерной безопасности и защиты информации

1.2 Средства защита информации от несанкционированного доступа

1.3 Защита информации в компьютерных сетях

1.4 Криптографическая защита информации

1.5 Электронная цифровая подпись

1.6 Защита информации от компьютерных вирусов

1.7 Применение локальных вычислительных сетей

1.8 Характеристики локально-вычислительных сетей

1.9 Основные функции локально-вычислительных сетей

1.10 Разделение локальных сетей в зависимости от административных взаимоотношений между ЭВМ

1.11 Структуры функционирования локальных сетей

1.12 Способы построения локальных сетей

1.13 Монтаж локально-вычислительных сетей

1.14 Условия обработки персональных данных

2. Аналитическая часть исследования защиты ЛВС на ОАО «Марийский машиностроительный завод»

2.1 Краткая характеристика ОАО «Марийского машиностроительного завода»

2.2 Характеристика локально-вычислительной сети ОАО «Марийского машиностроительного завода»

3.1 Организационные меры. Политика безопасности

3.2. Мероприятия по повышению защищенности ЛВС

3.3 Внедрение комплексной системы защиты информации

4. Экономическая часть. Оценка стоимости предлагаемых мер

Оценка влияния проблем на бизнес-цели. Организация должна адекватно оценивать степень влияния выявленных проблем на ее бизнес- цели.

Адекватность защитных мер. Организация должна выбирать защитные меры, адекватные моделям угроз и нарушителей, с учетом затрат на реализацию таких мер и объема возможных потерь от выполнения угроз.

Эффективность защитных мер. Организация должна эффективно реализовывать принятые защитные меры.

Использование опыта при принятии и реализации решений. Организация должна накапливать, обобщать и использовать как свой опыт, так и опыт других организаций на всех уровнях принятия решений и их исполнения.

Непрерывность принципов безопасного функционирования. Организация должна обеспечивать непрерывность реализации принципов безопасного функционирования.

Контролируемость защитных мер. Организация должна применять только те защитные меры, правильность работы которых может быть проверена, при этом организация должна регулярно оценивать адекватность защитных мер и эффективность их реализации с учетом влияния защитных мер на бизнес-цели организации.

Специальные принципы обеспечения информационной безопасности общества подразумевают:

Определенность целей. Функциональные цели и цели ИБ организации должны быть явно определены во внутриорганизационном документе. Неопределенность приводит к «расплывчатости» организационной структуры, ролей персонала, политик ИБ и невозможности оценки адекватности принятых защитных мер.

Знание своих клиентов и служащих. Организация должна обладать информацией о своих клиентах, тщательно подбирать персонал (служащих), вырабатывать и поддерживать корпоративную этику, что создает благоприятную доверительную среду для деятельности организации по управлению активами.

Персонификация и адекватное разделение ролей и ответственности.

Ответственность должностных лиц организации за решения, связанные с ее активами, должна персонифицироваться и осуществляться преимущественно в форме поручительства. Она должна быть адекватной степени влияния на цели организации, фиксироваться в политиках, контролироваться и совершенствоваться.

Адекватность ролей функциям и процедурам и их сопоставимость с критериями и системой оценки. Роли должны адекватно отражать исполняемые функции и процедуры их реализации, принятые в организации. При назначении взаимосвязанных ролей должна учитываться необходимая последовательность их выполнения. Роль должна быть согласована с критериями оценки эффективности ее выполнения. Основное содержание и качество исполняемой роли реально определяются применяемой к ней системой оценки.

Доступность услуг и сервисов. Организация должна обеспечить доступность для своих клиентов и контрагентов услуг и сервисов в установленные сроки, определенные соответствующими договорами (соглашениями) и/или иными документами.

Наблюдаемость и оцениваемость обеспечения ИБ. Любые предлагаемые защитные меры должны быть устроены так, чтобы результат их применения был явно наблюдаем (прозрачен) и мог быть оценен подразделением организации, имеющим соответствующие полномочия.

В настоящее время на ОАО «Марийский машиностроительный завод» разработана и действует политика безопасности, которая определяет такие вопросы, как общее видение организации информационной безопасности, обязанности сотрудников и их ответственность за нарушение правил информационной безопасности, а также порядок работы с документами общества.

Однако меры по обеспечению информационной безопасности при работе на средствах, входящих в локальную вычислительную сеть, не разработаны и не определены. К таким относятся:

Меры защиты информации при работе на серверном оборудовании;

Меры защиты информации при работе на АРМ пользователей;

Меры защиты информации при работе в сети Интернет.

Следовательно, необходимо такие локальные документы разработать и включить в состав политики безопасности предприятия в виде отдельных документов.

3.2. Мероприятия по повышению защищенности ЛВС

Таким образом, определимся с конкретными мероприятиями, необходимыми для обеспечения безопасности информации, обрабатываемой в ЛВС ОАО «ММЗ».

В сети отсутствует система резервирования данных, что ставит под угрозу сохранность информации в случае возникновения нештатной ситуации (перепад напряжения, неисправность рабочей станции или сервера ит. д.).

Поэтому необходимо спроектировать в ЛВС систему резервного копирования.

Простейшим и оправданным в нашем случае способом защиты данных от потерь в сетях офисных ПК является централизованное копирование данных на высокопроизводительном стримере большой емкости, подключенном к серверу с использованием интерфейса SCSI. В такой схеме представлены следующие основные компоненты: клиент системы резервного копирования и сервера. Клиент системы резервного копирования - компьютерная система, данные из которой подлежат резервному копированию. Система в данном случае должна быть представлена файловым сервером, сервером приложений и баз данных, а также программным компонентом, который считывает данные из устройств хранения и отправляет их на сервер резервного копирования. Такое программное обеспечение обычно поставляется в комплекте систем резервного копирования. Серверы резервного копирования - системы, которые копируют данные и регистрируют выполненные операции.

Технологически сервера резервного копирования делятся на два типа: Master- сервер и Media - сервер. Master-сервер - сервер управления системой резервного копирования. В его задачу входит планирование операций резервного копирования и восстановления, а также ведения каталога резервных копий. Программный компонент сервера управления резервным копированием, выполняющий функции, менеджера резервного копирования. Media - сервер - сервер копирования резервируемых данных. Его основной задачей является выполнение команд поступающих от Master-сервера, по копированию данных. К серверам данного типа подключаются устройства хранения резервных копий. Устройство хранения резервных копий - накопители на лентах, магнитных или оптических дисках. Процедура создания резервных копий представляется собой трехстороннее взаимодействие между клиентом, Master-сервером и Media-сервером. Клиент отправляет список файлов, подлежащих резервному копированию, на Master- сервер, а данные со своих томов на Media-сервер. В свою очередь менеджер резервного копирования инициирует и контролирует выполнение заданий в соответствии с заданным расписанием. Media-сервер выбирает одно или несколько устройств хранения, загружает носители информации, принимает от клиента по сети и записывает их на носители резервных копий. Аналогичным образом только в обратном направлении происходит восстановление данных из резервных копий.

Согласно данным РАО «ЕЭС Россия», как указывалось выше, пропадания энергоснабжения носят кратковременный характер (не более получаса), но происходят довольно часто - до 100 раз в год или раз в три- четыре дня, то есть вероятность пропадания питания каждый рабочий день может достигать 10 %. Возможный ущерб от таких перебоев будет складываться из стоимости оборудования, которое может выйти из строя, стоимости времени восстановления нормальной работы и утерянных данных, а также убытков от упущенного бизнеса. Более длительное отсутствие питания происходит около 1 раза в 5 лет и приравнивается к чрезвычайной ситуации. Поэтому в данном случае необходимо и достаточно будет оснастить оборудование сети ИБП малой мощности. В случае пропадания питания ИБП будут поддерживать работу станций на время, необходимое для корректного ее завершения. Так будет решена проблема возможной утраты данных в случаях с перебоями в электропитании на предприятии.

Брандмауэры целесообразно расположить на стыках сети Интернет и DMZ, DMZ и внутренней сети, как это уже указывалось выше. Во втором случае будет использоваться встроенный сетевой экран системы Windows Server 2003 плюс настроенные списки разграничения ACL маршрутизатора, который должен быть настроен по запретительному принципу - администратор задает только те параметры (адреса, протоколы, порты, службы, бюджеты пользователей и т. д.), функционирование которых разрешено, все остальные службы запрещены, в первом - аппаратный межсетевой экран.

Для выбора такого экрана необходимо учитывать следующие требования:

- это должно быть решение от известного производителя;

- должно присутствовать достаточное количество портов Fast Ethernet;

- осуществление контроля на прикладном уровне с учетом состояния, контроля прикладного протокола;

- проверка пакетов на соответствие заданным условиям;

- поддержка Exchange;

- обнаружение и предотвращение несанкционированного доступа;

- высокая производительность.

Распространение вредоносных программ имеет целью:

- воровство частной и корпоративной банковской информации (получение доступа к банковским счетам персональных пользователей и организаций);

- воровство номеров кредитных карт;

- распределенные сетевые атаки (DDoS-атаки) с последующим требованием денежного выкупа за прекращение атаки;

- создание сетей троянских прокси-серверов для рассылки спама (и коммерческое использование этих сетей);

- создание зомби-сетей для многофункционального использования;

- создание программ, скачивающих и устанавливающих системы показа нежелательной рекламы;

- и тому подобное.

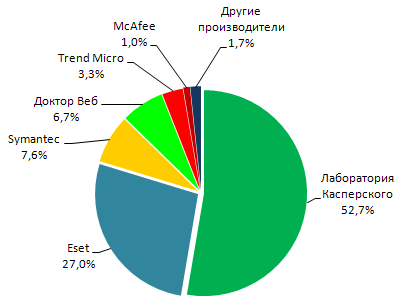

Выбор конкретной антивирусной программы зависит от многих факторов (стоимость, результаты тестирований и др.), к числу которых относится и его популярность. К примеру, доли основных участников рынка антивирусной защиты в России на 2013 год распределились следующим образом (рисунок 3.1).

Рисунок 3.1 Распределение рынка антивирусных компаний

Задача обеспечения антивирусной защиты корпоративной сети - одна из первоочередных задач в процессе построения комплексной защиты ЛВС.

Большая часть информации в банке является конфиденциальной, поэтому экономия средств для покупки антивирусного пакета является сомнительной. При выборе антивирусных программ необходимо учитывать результаты независимых тестирований.

Одним из первых тестировать антивирусные продукты начал британский журнал Virus Bulletin, первые тесты, опубликованные на их сайте, относятся к далекому 1998 году. Основу теста составляет коллекция вредоносных программ WildList. Для успешного прохождения теста необходимо выявить все вирусы этой коллекции и продемонстрировать нулевой уровень ложных срабатываний на коллекции “чистых” файлов журнала. Тестирование проводится несколько раз в год на различных операционных системах; успешно прошедшие тест продукты получают награду VB100%. В обобщенном рейтинге антивирус Касперского занимает 1 место.

После анализа состава компонентов антивирусных пакетов данной фирмы, очевидно, что для использования в корпоративной локальной сети наиболее подходит Kaspersky Security Center - решение для целостной зашиты корпоративных сетей от всех видов современных интернет-угроз.

Управление защитой рабочих мест.

Установка, настройка и управление защитой рабочих мест в решениях «Лаборатории Касперского» выполняются в Kaspersky Security Center. В единой консоли вы можете управлять безопасностью вашего бизнеса и защищать его от известного и нового вредоносного программного обеспечения, предотвращать риски для IT-безопасности и уменьшать издержки на защиту.

Антивирусная защита и сетевой экран.

Позволяет администратору производить аудит использования приложений, разрешать или блокировать их запуск.

Белые списки Kaspersky Security Center предоставляет гибкие возможности управления средствами защиты от вредоносного программного обеспечения:

- возможность задавать политику защиты для нескольких платформ, включая Windows, Linux и Mac, и управлять ими;

- настраивать параметры защиты для отдельных устройств, групп серверов и рабочих станций;

- выполнять антивирусные проверки по требованию и по расписанию;

- выполнять обработку объектов, помещенных в карантин;

- управлять обновлениями антивирусных баз;

- управлять облачной защитой Kaspersky Security Network;

- настраивать сетевой экран и систему предотвращения вторжений (HIPS) и управляйте ими.

Контроль программ, устройств и Веб-Контроль

Централизованное управление IT-инфраструктурой позволяет создать политики безопасности и обеспечить дополнительную защиту ценных данных, Можно устанавливать правила для групп и отдельных пользователей.

ограничивать запуск нежелательных приложений в сети с помощью Контроля программ;

создавать правила доступа для устройств, которые пользователи подключают к сети, на основании типа или серийного номера устройства, а также на основании способа подключения устройства;

отслеживать и контролировать доступ в интернет для всего предприятия или групп пользователей.

Защита файловых серверов

Единственный зараженный объект из сетевого хранилища способен инфицировать большое число компьютеров. Чтобы избежать этого, Kaspersky Security Center дает возможность настроить все функции защиты для файловых серверов и управлять ими.

Средства системного администрирования.

Помимо детального контроля над обеспечением безопасности IT-инфраструктуры, Kaspersky Security Center предоставляет средства системного администрирования, которые упрощают задачи управления инфраструктурой и позволяют повысить производительность и сократить операционные издержки.