Файл: Система защиты информации в зарубежных странах (Теоретические аспекты систем защиты информации).pdf

Добавлен: 12.03.2024

Просмотров: 48

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1 Теоретические аспекты систем защиты информации

1.1 Система защиты информации и ее построение

1.2 структура системы защиты информации

Глава 2 Организация систем защиты информации в зарубежных странах

2.1 Система защиты информации в компании IBM

2.2 Организация сетевой политики безопасности компании Cisco Systems

Отсутствие сетевой политики безопасности может привести к серьезным проблемам в области защиты информации, поэтому американская компания Cisco ее разработку начинает с оценки рисков сети и создания рабочей группы по реагированию на инциденты[13].

В компании Cisco создают политики использования, описывающие обязанности и роли сотрудников для надлежащей защиты корпоративной конфиденциальной информации.

Следующим шагом является создание политики допустимого использования для компаньонов, чтобы их проинформировать о доступной для них информации. При этом четко излагаются любые действия, которые будут восприниматься как враждебные, а также описываются возможные способы реагирования при выявлении данных действий.

Затем создается политика допустимого использования для администраторов, в которой описаны процедуры администрирования учетных записей сотрудников, проверки привилегий и внедрения политики.

Анализ рисков заключается в категорировании информационных активов компании, определении наиболее значимых угроз и уязвимости активов и обоснованному выбору соответствующие контрмеры безопасности. Отмечаются уровни информационных рисков такие, как:

- Низкий уровень риска, который подразумевает, что скомпрометированные информационные системы и данные, которые доступны для изучения неавторизованными пользователями, утеряны или повреждены, не повлекут финансовые проблемы, серьезный ущерб и проблем с правоохранительными органами.

- Средний уровень риска, который подразумевает, что скомпрометированные данные и информационные системы повлекут умеренный ущерб или небольшие проблемы с правоохранительными органами, или умеренные финансовые проблемы, а также получение дальнейшего доступа к другим системам. Информация и затронутые системы нуждаются в умеренных усилий по восстановлению.

- Высокий уровень риска, который подразумевает, что скомпрометированные данные и информационные системы повлекут значительный ущерб или серьезные проблемы с правоохранительными органами, или финансовые проблемы, нанесение ущерба безопасности и здоровью сотрудников. Затронутые системы и информация нуждаются в существенных усилий по восстановлению[14].

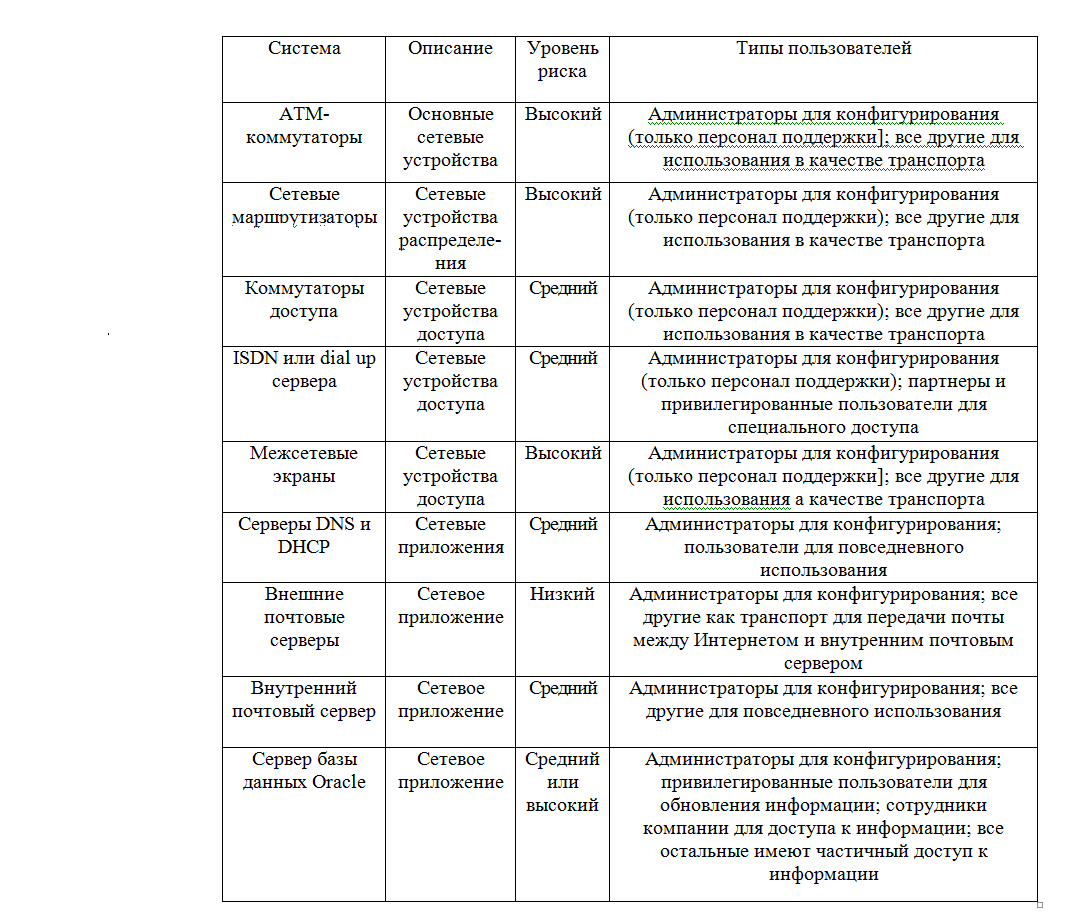

Определяется уровень риска для каждого из устройств: серверов аутентификации, устройств мониторинга сети, сетевых устройств, файловых серверов, почтовых серверов, серверов сетевых приложений (DHCP и DNS), персональных компьютеров, сервера баз данных (MS SQL Server, Oracle) и иных устройств.

Сетевое оборудование, такое как маршрутизаторы, коммутаторы, DHCP- и DNS-серверы в случае компрометации использованы могут быть для дальнейшего проникновения в сеть и поэтому относятся к группе высокого или среднего уровней рисков. Вероятное повреждение данных устройств может привести к прекращению или сбою работы всей сети. Данные инциденты наносят серьезный ущерб компании.

Выделяется пять наиболее общих типов пользователей:

- Администраторы являются внутренними пользователями, которые отвечают за сетевые ресурсы.

- Привилегированные пользователи являются внутренними пользователями с необходимостью высокого уровня доступа.

- Рядовые пользователи являются внутренними пользователями с обычным уровнем доступа.

- Партнеры являются внешними пользователями с необходимостью доступа к некоторым ресурсам.

- Другие являются внешними пользователями или клиентами.

Определение типов доступа и уровней рисков, которые требуемы для каждой сети, формирует некоторую матрицу безопасности (рис. 3).

Рисунок 3. Матрица безопасности Cisco

Таким образом, американская компания Cisco разработку информационной безопасности начинает с оценки рисков сети и создания рабочей группы по реагированию на инциденты. Создаются политики использования, описывающие обязанности и роли сотрудников для надлежащей защиты корпоративной конфиденциальной информации, политики допустимого использования для компаньонов и политика допустимого использования для администраторов.

Анализ рисков заключается в категорировании информационных активов компании, определении наиболее значимых угроз и уязвимости активов и обоснованному выбору соответствующие контрмеры безопасности.

Матрица безопасности является стартом для дальнейших действий по обеспечению безопасности, к примеру, таких, как создание соответствующей стратегии по ограничению доступа к сетевым ресурсам.

2.3 Система защиты информации в Западной Европе

В Западной Европе политика безопасности информации и информационных систем представляет защиту целостности информации и гарантирование доступа к ней, что является необходимым условием исполнения любой государственной политики. Под влиянием политики информационной безопасности находятся три типа акторов:

- Граждане, в особенности те, которые озабочены защитой личных данных как необходимым условием личных свобод в демократическом государстве.

- Компании, существование и успех которых зависят от защиты их прав интеллектуальной собственности, честной конкуренции и надежного функционирования процессов производства и распределения материальных благ, которое в свою очередь неосуществимо без информационных систем.

- Государственный аппарат, ответственный за защиту некоторых видов информации.

В каждой из данных областей целью является защита информации, сетей и информационных систем посредством определенных технических, юридических и оперативных мер, которые должны учитывать обеспечение личных свобод.

Правительственные агентства такие, как DACAN в НАТО, CESG в Великобритании, NLNCSA в Нидерландах, АНБ в США по-прежнему обладают монополией в производстве для правительств криптографических средств. Тем не менее, к настоящему времени значительный сегмент рынка систем информационной безопасности отошел к частным подрядчикам, которые удовлетворяют потребности общественного и частного сектора. В настоящее время правительственные организации уже не могут справиться с функциями контроля над данными подрядчиками и поэтому переходят постепенно к практике лицензирования их деятельности.

В Европе у Великобритании самая жесткая система органов защиты информации, которая создавалась в рамках государства и ради его целей. Существуют службы безопасности в торговых, промышленных фирмах, частные службы безопасности, служб безопасности в сфере оборонной промышленности, объединения служб безопасности.

Из законодательства Великобритании упомянем семейство так называемых добровольных стандартов BS 7799, которые помогают организациям сформировать на практике программы безопасности.

С конца 1990-х годов члены Евросоюза создали правовые и оперативные структуры для ответа на нападения против своих информационных систем и защиты критической информационной инфраструктуры. Данные структуры можно классифицировать по трем категориям:

- CSIRT и CERT являющиеся частными или общественными техническими организациями, которые осуществляют мониторинг, ранее предупреждение и ответ на нападения.

- Подразделения борьбы с компьютерной преступностью.

- Другие подразделения, которые ответственны за защиту критической инфраструктуры[15].

Политика информационной безопасности отдельных стран-членов ЕС базируется на общих принципах, которые закреплены в ряде общеевропейских документов и принципах рыночной экономики. Участие большинства членов Евросоюза в общей оборонной организации (НАТО), которая во многом определяет конкретные методы обеспечения информационной безопасности, также содействует сходству политических курсов отдельных европейских стран.

Во Франции создан официальный сайт Хартии Интернет, в котором определены принципы добровольных обязательств пользователей и создателей информационных услуг и проектов, которые связаны с интернет.

Национальное агентство безопасности информационных систем создано при генеральном секретаре национальной обороны в начале 2010 г. решением премьер-министра Франции в целях более эффективного решения вопросов обеспечения информационной безопасности, а также выработки новых технологий воздействия на телекоммуникационные и информационные сети зарубежных стран.

В 1997 г. в Германии принят закон об коммуникационных и информационных услугах, в котором определен статус цифровой подписи, введены поправки в законы о запрете на распространение морально вредной для молодежи информации, в уголовный кодекс, об охране авторских прав.

В Германии существует стройная система государственных органов власти и структур, а также замыкающихся на них фирм, которые осуществляют регулирование и контроль за развитием, использованием и эксплуатацией телекоммуникаций, а также сертификацию компьютерных и информационных изделий, услуг и систем на предмет уровня безопасности их и защищенности от несанкционированного доступа.

Первый в Германии закон о защите персональных данных принят был в земле Гессен в 1970 году. До этого подобных законов в мире нигде не было.

В Германии нет общего закона, который гарантирует свободу информации. В 1998 г. земля Бранбенберг приняла закон о свободе информации, который открывает гражданам доступ к государственным базам данных. Надзор за его исполнением возложен на комиссара по защите информации и персональных данных.

В министерстве юстиции Швейцарии выработаны рекомендации для провайдеров такие, как:

- Если провайдер располагает конкретной информацией, которая дает основания подозревать, что конкретное содержание сети может быть незаконным, он немедленно должен провести расследование и блокировать в случае необходимости доступ к данному содержанию. В случае, если есть сведения, что информация незаконна, то провайдер должен принять технические меры по блокированию доступа к данному содержанию.

- Необходимо иметь в виду рекомендацию 1 в случае, когда провайдер знает, что конкретное содержание какой-либо сети нарушает авторские права.

- Провайдерам рекомендуется создать центр для сбора и анализа информации от провайдеров, их клиентов и иных лиц о незаконном содержании.

- Провайдерам рекомендуется заключать соглашения на обслуживание только со взрослыми лицами. Клиенты должны иметь доступ к сети только через идентификацию и пароль.

- В контракте провайдеры должны зарезервировать за собой право «замораживать» временно подозрительные источники информации и в одностороннем порядке разрывать контракт, если клиент распространяет незаконное содержание, или если данное содержание может быть получено с его компьютеров.

- Контракт на обслуживание должен в явном виде приглашать потребителей сообщать о незаконном содержании сети и любых иных незаконных приложений, о которых стало им известно.

- Провайдеры должны знать, что наказание за показ сцен насилия по статьям Уголовного кодекса Швейцарии не ограничивается фотопрезентациями или кино, но распространяется и на иные формы презентации, особенно в компьютерных играх. Это же положение относится к порнографии.

- Провайдеры должны информировать потребителей о потенциальных проблемах, которые связаны с защитой данных, используемых в интернете. Также необходимо уделять особое внимание мерам по сохранению точности и конфиденциальности персональных данных, ограничению доступа к ним.

- Провайдер должен обрабатывать только персональные данные потребителя, которые необходимы для обеспечения его услугами. Стоит принять все необходимые организационные и технические меры, чтобы данная информация доступна была только персоналу для выполнения им необходимых работ. Недопустимо использование данных в иных целях. Данные могут предоставляться третьим лицам только лишь с согласия потребителей.

- Провайдерам не следует делать доступными адреса, телефоны и имена клиентов по интернету без их согласия за исключением случаев, когда на это есть законные основания или есть значительный общественный интерес.

- Провайдеру следует особое внимание в договоре об услугах уделять обязанностям клиента по соблюдению авторских прав и сохранять за собой возможность временно прекращать доступ к источнику нарушения авторских прав и в одностороннем порядке прекращать контракт в случае таких нарушений.

Таким образом, в компании IBM следуют этапам разработки политики безопасности, имеется структура руководящих документов по обеспечению информационной безопасности: корпоративная политика безопасности, стандарты, процедуры. Компания Cisco разработку информационной безопасности начинает с оценки рисков сети и создания рабочей группы по реагированию на инциденты. Создаются политики использования, описывающие обязанности и роли сотрудников для надлежащей защиты корпоративной конфиденциальной информации, политики допустимого использования для компаньонов и политика допустимого использования для администраторов. Анализ рисков заключается в категорировании информационных активов компании, определении наиболее значимых угроз и уязвимости активов и обоснованному выбору соответствующие контрмеры безопасности. Матрица безопасности является стартом для дальнейших действий по обеспечению безопасности, к примеру, таких, как создание соответствующей стратегии по ограничению доступа к сетевым ресурсам.

В Западной Европе политика безопасности информации и информационных систем представляет защиту целостности информации и гарантирование доступа к ней. С конца 1990-х годов члены Евросоюза создали правовые и оперативные структуры для ответа на нападения против своих информационных систем и защиты критической информационной инфраструктуры, которые классифицируются по трем категориям:

- CSIRT и CERT, которые осуществляют мониторинг, ранее предупреждение и ответ на нападения.

- Подразделения борьбы с компьютерной преступностью.

- Другие подразделения, которые ответственны за защиту критической инфраструктуры.

ЗАКЛЮЧЕНИЕ

На основании вышеизложенного можно сделать ряд выводов.

Система защиты определяется как организованная совокупность всех органов, средств, мероприятий и методов, которые предусмотрены в компьютерных информационных системах для обеспечения защиты информации от утечки, разглашения и несанкционированно доступа к ней.

Неформальные средства защиты информации делятся на законодательные, морально-этические и организационные средства. Формальные средства защиты информации представлены техническими средствами, которые в свою очередь состоят из аппаратных, физических, криптографических и программных средств. В качестве отдельного вида наиболее эффективных средств защиты информации выделяют математические или криптографические методы, которые могут быть реализованы в виде программ, технических устройств и программно-аппаратных средств.