Файл: Система защиты информации в зарубежных странах (Теоретические аспекты систем защиты информации).pdf

Добавлен: 12.03.2024

Просмотров: 52

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1 Теоретические аспекты систем защиты информации

1.1 Система защиты информации и ее построение

1.2 структура системы защиты информации

Глава 2 Организация систем защиты информации в зарубежных странах

2.1 Система защиты информации в компании IBM

2.2 Организация сетевой политики безопасности компании Cisco Systems

2) Организационная защита информации – это комплекс методов и направлений управленческого, технологического и ограничительного характера, которые определяют содержание и основы системы защиты, побуждающих персонал следовать правилам защиты конфиденциальной информации. Организационные меры связаны с установлением режима конфиденциальности в организации[9].

Организационные мероприятия в общем арсенале средств защиты являются очень важными, так как ни одна система обработки данных не может функционировать без принятия участия обслуживающего персонала. Кроме этого, организационные мероприятия захватывают все структурные элементы системы защиты на всех этапах жизненного их цикла: строительство помещений, проектирование системы, наладка и монтаж оборудования, испытания и проверка в эксплуатации оргтехники, аппаратуры, средств передачи и обработки данных.

Одним из основных организационных средств защиты информации является организация защиты персональных компьютеров, информационных систем и сетей.

В организациях, которые используют в своей деятельности сведения с ограниченным доступом, для проведения мероприятий по защите информации создаваться могут соответствующие службы безопасности (службы защиты информации).

К уровню организационных средств относятся действия общего характера, которые предпринимаемы руководством организации, относящиеся к правовым мерам. На этом уровне главное – формирование программы работ в области информационной безопасности и обеспечение ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел. Основой программы является политика безопасности, которая отражает подход организаций к защите своих информационных активов. Руководство любой организации должно осознавать необходимость поддержания режима безопасности и выделения на данные цели значительных ресурсов.

Строится политика безопасности на анализе рисков, которые для информационной системы организации признаются реальными. Когда проанализированы риски, и определена стратегия защиты, составляется программа обеспечения информационной безопасности. Выделяются под нее ресурсы, назначаются ответственные и определяется порядок контроля ее выполнения[10].

3) Техническая или инженерно-техническая защита, которая основывается на использовании технических устройств, блоков, узлов, систем, элементов, как в виде отдельных средств, так и встроенных в процессе единого технологического цикла создания средств обработки информации, сооружений и т.д.;

Технические средства защиты информации – это средства, в которых основная защитная функция реализуется некоторым техническим устройством[11].

К очевидным достоинствам технических средств защиты информации относятся достаточно высокая надежность, широкий круг задач, возможность создания развитых комплексных систем защиты, традиционность используемых методов осуществления защитных функций, гибкое реагирование на попытки несанкционированных действий.

Основные недостатки – высокая стоимость многих средств, необходимость регулярного проведения контроля и регламентных работ, возможность подачи ложных тревог.

4) Программно-аппаратная защита, которая предполагает использование программного обеспечения информационных систем, комплексов и систем, а также аппаратных устройств, которые встроенных в состав технических средств и систем обработки информации.

Аппаратные средства представляют собой различные электронные, электронно-механические и тому подобные устройства, которые встраиваемы в аппаратуру системы обработки данных или сопрягаемы с ней специально для решения задач по защите информации.

Аппаратные средства предназначаются для нейтрализации технических каналов утечки информации, поиска закладных устройств съема информации, защиты информации от утечки, маскировки сигнала, который содержит конфиденциальную информацию. К аппаратным средствам можно отнести уничтожители информации на магнитных носителях, генераторы шума, блокираторы, электронные замки, устройства сигнализации о попытках несанкционированных действий пользователей.

Программные средства являются специальными пакетами программ или отдельными программами, которые включаемы в состав программного обеспечения автоматизированных систем с целью решения задач защиты информации. К основным программным средствам относятся следующие программы: аудита; идентификации и аутентификации пользователей; защиты информационных ресурсов от несанкционированного изменения использования и копирования; разграничения доступа к ресурсам; антивирусные; имитации работы с нарушителем и т.д.

Криптографические средства защиты информации предназначаются для защиты содержания от раскрытия при помощи различных шифров и кодов.

5) Под психологическими видами защиты понимаются допускаемые нормами права и морали, средства и методы изучения психофизиологических особенностей и возможностей людей, а также психологического воздействия на людей с целью оценки соответствия их требованиям для допуска к обработке защищаемой информации.

6) Под морально-этическими видами защиты понимаются правила и нормы, которые не имеют юридической силы, но нарушение их ведет к потере авторитета, появлению дополнительных трудностей и других негативных последствий для человека и организации.

Морально-этические средства, прежде всего, предполагают воспитание сотрудника, то есть проведение специальной работы, которая направлена на формирование у него системы определенных качеств, убеждений и взглядов, и обучение сотрудника методам и правилам защиты информации, привитие ему навыков работы с носителями конфиденциальной и секретной информации.

7) Страховая защита информации – защита информации, которая предусматривает возмещение убытков от ее модификации или уничтожения путем получения страховых выплат.

Очевидно, что в ряде стран при построении систем защиты в типовую модель вносят изменения. К примеру, во Франции элементы организационной и правовой защиты информации рассматривают в едином ракурсе, а в программно-аппаратной защите наоборот отдельно выделяют аппаратные и программные средства и методы защиты информации. Психологические и морально-этические элементы защиты информации практически во всех странах до настоящего времени рассматривались только лишь в теории.

Таким образом, неформальные средства защиты информации делятся на законодательные, морально-этические и организационные средства. Формальные средства защиты информации представлены техническими средствами, которые в свою очередь состоят из аппаратных, физических, криптографических и программных средств. В качестве отдельного вида наиболее эффективных средств защиты информации выделяют математические или криптографические методы, которые могут быть реализованы в виде программ, технических устройств и программно-аппаратных средств.

Система защиты информации является по определению «человеко-машинной» системой и работник является в ней не только основным звеном, но и потенциальной угрозой, потому что чаще несанкционированный доступ и утечка информации обусловлены злоумышленными действиями или же небрежностью персонала и пользователей. Данные факторы практически невозможно локализовать или исключить при помощи программных и аппаратных средств, физической защиты и криптографии. Поэтому совокупность организационных средств, которые применяемы совместно с техническими методами, ставят перед собой цель исключить, уменьшить или полностью устранить потери при действии разных нарушающих факторов.

Абсолютная необходимость создания комплексной системы защиты информации очевидна. Поэтому в следующей главе рассмотрим опыт зарубежных компаний и стран в организации система защиты информации.

Глава 2 Организация систем защиты информации в зарубежных странах

2.1 Система защиты информации в компании IBM

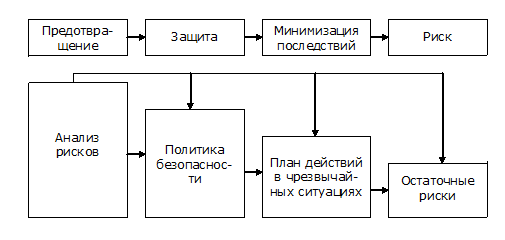

В американской компании IBM считается что, разработка руководящих корпоративных документов в области защиты информации начинаться должна с формирования политики информационной безопасности компании. При этом рекомендуется применять международный стандарт ISO 17799:2005 и рассматривать политику безопасности компании как составную часть процесса управления информационными рисками (рис. 1). Полагается, что разработка политики безопасности причисляется к стратегическим задачам тор-менеджмента компании, который может оценить адекватно стоимость информационных активов компании и принять обоснованные решения по защите информации с учетом задач и целей бизнеса[12].

Рисунок 1. Процесс разработки политики безопасности компании

Компанией IBM выделяются основные этапы разработки политики безопасности такие, как:

- Определение информационных рисков компании, которые способны нанести максимальный ущерб для разработки в дальнейшем мер и процедур по предупреждению возникновения их.

- Разработка политики безопасности, описывающая меры защиты информационных актинов, которые адекватны задачам и целям бизнеса.

- Выработка в чрезвычайных ситуациях планов действий и в случаях, когда избранные меры защиты не могли предупредить и предотвратить инциденты в области безопасности.

- Анализ остаточных информационных рисков и принятие решения о дополнительных вложениях в меры и средства безопасности. На основе анализа остаточных рисков руководство принимает решение.

Политика безопасности – первый стратегический документ, который необходимо создать, и включает минимум технических деталей, являясь настолько неизменяемым актом, насколько возможно это.

В компании IBM выделяют основные этапы разработки политики безопасности компании:

- анализ бизнес-стратегии компании и связанные с этим требования по информационной безопасности;

- анализ ИТ-стратегии, текущие проблемы информационной безопасности и требования по информационной безопасности, которые появятся в будущем;

- создание политики безопасности, которая взаимно увязана с ИТ- и бизнес -стратегиями.

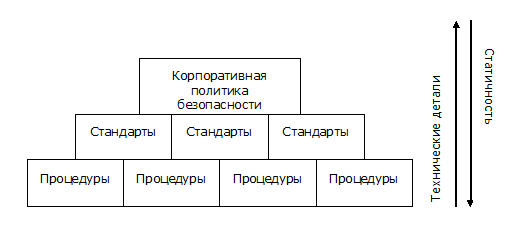

Структура руководящих документов по обеспечению безопасности в сфере защиты информации компании представлена на рисунке 2.

Рисунок 2. Структура руководящих документов безопасности

После корпоративной политики безопасности в компании IBM создается серия стандартов, под которыми понимают документы, описывающие порядок применения корпоративной политики в терминах авторизации, идентификации, аутентификации, контроля доступа и т. д. Стандарты могут часто изменяться, так как на них влияют текущие угрозы и уязвимости информационных технологий.

Политики и стандарты безопасности служат:

- для создания норм и правил безопасности уровня компании;

- для анализа информационных рисков и способов уменьшения их;

- для определения ожиданий со стороны сотрудников и компании;

- для формализации способов защиты, которые должны быть реализованы;

- для четкого определения процедур безопасности, которым надо следовать;

- для обеспечения юридической поддержки в случае возникновения проблем в области информационной безопасности.

Реализуются стандарты с помощью практик и/или процедур. Первые являются практической реализацией стандартов в приложениях, операционных и информационных системах. В них детализируются сервисы, которые устанавливаемы на операционных системах, порядок создания учетных записей и т. д. Процедуры документируют процессы запроса и подтверждения доступа к определенным сервисам, к примеру, VPN.

Таким образом, в компании IBM следуют этапам разработки политики безопасности, имеется структура руководящих документов по обеспечению информационной безопасности: корпоративная политика безопасности, стандарты, процедуры.