Файл: Классификация и характеристика видов, методов и средств защиты информации и их соотношение с объектами защиты (Воздействия вредоносных программ и программного обеспечения. Методы и средства защиты информации).pdf

Добавлен: 12.03.2024

Просмотров: 17

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1. Теоретические основы защиты информации

1.1 Общие сведения об информации и ее свойствах

1.2. Проблемы и особенности защиты информации

1.3. Воздействия вредоносных программ и программного обеспечения

Глава 2. Методы и средства защиты информации

2.1. Классификация мер обеспечения защиты информации

2.2. Классификация средств защиты информации

2.3. Классификация методов защиты информации

- программа идентификации и аутентификации пользователей;

- программа разграничения доступа пользователей к ресурсам;

- программа шифрования информации;

- программа защиты информационных ресурсов (прикладного и системного программного обеспечения, баз данных, компьютерных средств обучения и т. п.) от несанкционированного использования, изменения и копирования.

Под идентификацией, в случае к обеспечению информационной безопасности, подразумевают однозначное распознавание уникального имени субъекта компьютерной сети. Аутентификация обозначает подтверждение того, что предъявленное имя соответствует данному субъекту (подтверждение подлинности субъекта)[10].

Также к программным средствам защиты информации относятся такие программы как:

- программа уничтожения остаточной информации (во временных файлах, блоках оперативной памяти и т. п.);

- программа аудита (ведения регистрационных журналов) событий, которые связаны с информационной безопасностью для обеспечения возможности восстановления и доказательства факта происшествия этих событий;

- программа имитации работы со злоумышленником (отвлечения его на получение якобы конфиденциальной информации);

- программа тестового контроля защищенности компьютерной сети и др.

Перечислим преимущества программных средств защиты информации:

- гибкость (возможность настройки на разные условия применения, которые учитывают специфику угроз информационной безопасности);

- простота тиражирования;

- простота применения — одни программные средства, к примеру, шифрования, работают в «прозрачном» (незаметном для пользователя) режиме, а другие от пользователя не требуют ни каких новых навыков (по сравнению с другими программами);

- практически неограниченные возможности развития их путем внесения изменений для учета новых угроз безопасности информации.

Таким образом, к мерам физической защиты информации относят защиту от огня, от воды, от воровства и кражи, от несанкционированного доступа в помещение и т.д. Аппаратные средства защиты информации – электронные и электронно-механические устройства, которые включены в состав технических средств компьютерной сети и выполняют отдельные функции обеспечения информационной безопасности.

Программными средствами защиты являются специальные программы и программные комплексы, которые предназначены для защиты информации. Основным недостатком таких средств защиты является их доступность для хакеров.

Если есть выбор, то предпочтение отдавать следует аппаратным средствам защиты, потому что исключают они вмешательство в их работу непосредственно из сети. По сравнению с программными средствами защиты аппаратные имеют большую производительность, особенно, при использовании их в устройствах криптографической защиты.

2.3. Классификация методов защиты информации

Управление доступом является методом защиты информации, который регулирует применение всех ресурсов автоматизированной информационной системы организации (программные, временные, технические и др.). Управление доступом обладает такими функциями как:

- идентификация информационной системы ресурсов, персонала и пользователей, то есть присвоение всякому объекту персональный идентификатор;

- аутентификация, то есть установление подлинности объекта или субъекта по предъявленному им идентификатору;

- регистрация или, иными словами, протоколирование обращений к защищаемым ресурсам;

- проверка полномочий, таких как проверка соответствия времени суток, дня недели, запрашиваемых ресурсов и процедур в соответствии с установленным регламентом;

- разрешение и создание условий работы в пределах установленного регламента;

- реагирование при попытках несанкционированных действий (отключение, задержка работ, сигнализация, отказ в запросе).

Препятствием называется такой метод, при котором пути нарушителю к защищаемой информации преграждаются физически, к примеру, к носителям информации, аппаратуре и т.п.

Регламентация состоит в осуществлении системы организационных мероприятий, которая определяет все стороны процесса обработки информации. Данный метод формирует такие условия передачи и хранения информации, автоматизированной обработки, при которых вероятность несанкционированного доступа к ней сводится к минимуму.

Противодействие вирусам (или атакам вредоносных программ) называется такой метод защиты информации, при котором идет комплексное применение антивирусных программ и организационных мер. Целью принимаемых мер является снижение вероятности заражения информационно-вычислительной системы до нуля, локализация или ликвидация вирусов, уменьшение последствий информационных инфекций, восстановление информации.

Маскировкой информации называется такой метод защиты информации, при котором происходит криптографическое закрытие информации. Шифрование все шире используется при хранении и обработке информации на магнитных носителях. Следует отметить, что при передаче информации в сети, по каналам связи большой протяженности только этот метод является единственно надежным.

Побуждением называется такой метод защиты информации, который за счет соблюдения сложившихся этических и моральных норм побуждает пользователей системы не нарушать установленные правила.

Принуждением называется такой метод защиты информации, который вынуждает персонал и пользователей системы следовать правилам передачи, использования и обработки защищаемой информации под угрозой уголовной, материальной или административной ответственности.

Метод привязки программ и данных к конкретному компьютеру (сети или ключу) заключается во включении параметров или характеристик отдельного компьютера в данные или в программу, что ведет к невозможности чтения данных или выполнения программ на ином компьютере. Разнообразные модификации данного метода относительно сети могут требовать или активного соединения сети с конкретным компьютером, или выполнение всех операций на конкретном компьютере. Метод «привязки» может значительно повысить защищенность информации и сети.

Разграничение прав доступа пользователей к ресурсам сети. Данный метод создан на применении наборов таблиц, которые определяют права пользователей. Они построены по правилам «разрешено только» или «разрешено все, кроме». Таблицы по идентификатору или паролю пользователя устанавливают его права доступа к информации, файлам, дискам, операциям чтения, удаления, копирования, записи, и другим сетевым ресурсам. Такое разграничение доступа определяется, как правило, возможностями используемой операционной системой.

Разграничение доступа может быть двух видов:

- Дискреционная модель заключается в назначении каждому объекту списка контроля доступа, элементы которого определяют права доступа, к объекту конкретного субъекта. Право редактирования дискреционного списка контроля доступа обычно имеют администратор безопасности и владелец объекта. Данная модель отличается простотой реализации, но вероятна утечка конфиденциальной информации даже вследствие санкционированных действий пользователей.

- Мандатная модель заключается в назначении объекту метки (грифа) секретности, а субъекту - уровня допуска. Доступ субъектов к объектам определяется на основании правил «не записывать ниже» и «не читать выше». Применение мандатной модели, в отличие от дискреционного управления доступом, предотвращает утечку конфиденциальной информации, но уменьшает производительность компьютерной системы.

Протоколирование и аудит состояния системы безопасности составляют основу обеспечения безопасности корпоративной сети.

Под аудитом понимают анализ накопленной информации, который проводится оперативно, почти в реальном времени, или периодически.

Протоколирование – это сбор и накопление информации о событиях, которые происходят в информационной системе предприятия.

Реализация протоколирования и аудита преследует такие главные цели:

- обеспечить подотчетность администраторов и пользователей. При этом есть возможность не только расследовать случаи нарушения режима безопасности, но и откат некорректных изменений. Тем образом обеспечивается целостность информации;

- обеспечить возможность реконструкции последовательности событий. Дает возможность обнаружить слабости в защите сервисов, оценить масштабы причиненного ущерба, найти виновника вторжения и вернуться к нормальной работе;

- выявить попытки нарушений информационной безопасности;

- предоставить информацию для обнаружения и анализа проблем. Дает возможность помочь улучшить такой параметр безопасности, как доступность. Выявив узкие места, можно попытаться переконфигурировать или перенастроить систему, снова измерить производительность и т.д.

Результаты аудита применяются для формирования стратегии развития системы защиты информации в организации.

Таким образом, имеются следующие методы обеспечения информационной безопасности: регламентация, препятствие, управление доступом, маскировка информации, принуждение, побуждение, противодействие вирусам, метод привязки данных и программ, протоколирование и аудит состояния системы безопасности, разграничение прав доступа пользователей к ресурсам сети.

2.4. Криптографические методы защиты

Криптографией называется наука о методах защиты информации, которые основаны на ее преобразовании с помощью разнообразных шифров и сохранением достоверности семантического содержания.

Так, защита данных при помощи шифрования является одним из надежных решений проблемы безопасности, потому что зашифрованная информация доступна только тем, кто знает, как ее расшифровать, а, значит, ее похищение совершенно бессмысленно для несанкционированных пользователей.

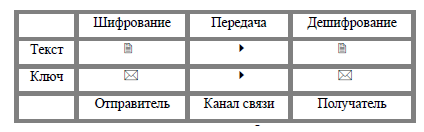

Таким образом, криптография может обеспечить сокрытие смысла сообщения при помощи шифра и открытие его расшифровыванием, которые выполняются по специальным криптографическим алгоритмам с помощью ключей у отправителя и получателя.

Также применяют и криптографический шлюз, который представляет собой аппаратно-программный комплекс криптографической защиты трафика данных, голоса, видео на основе шифрования пакетов.

Шифрованием (зашифровыванием) называется процесс использования шифра к защищаемой информации, т.е. процесс преобразования этой информации в шифрованное сообщение с помощью определенных правил, которые содержатся в шифре[11].

Дешифрованием называется процесс, который противоположен шифрованию, т.е. процесс преобразования уже шифрованной информации в защищаемую также с помощью определенных правил, которые содержатся в шифре.

Классическая схема передачи секретных сообщений криптографическим преобразованием представлена на рисунке 3.

Рисунок 3. Схема передачи секретных сообщений

Отправителем шифруется сообщение с помощью ключа и передается данная шифровка по обычному открытому каналу связи адресату. Ключ же передается адресату по закрытому каналу, который гарантирует секретность. Имея ключ и шифровку, адресат может расшифровать и восстановить исходное сообщение.

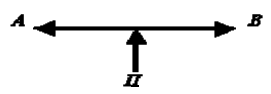

Основной объект криптографии представим схемой на рисунке 4 следующим образом:

Рисунок 4. Схема основного объекта криптографии

Обозначим через A и B удаленных законных пользователей защищаемое сообщение. Они намерены обменяться информацией по общедоступному каналу связи. Обозначим через П злоумышленника, который стремится перехватывать передаваемую по каналу связи интересующую его информацию.

Данную формальную схему считать можно моделью типичных ситуаций, в которых используются криптографические методы защиты информации.

В данное время существует большое количество методов криптографического закрытия информации.

Приведем классификацию методов шифрования (криптоалгоритмов), исходя из:

- типа ключей: симметричные и асимметричные криптоалгоритмы;

- размера блока информации: потоковые и блочные шифры;

- характера воздействий, которые производятся над данными: метод подстановки, метод замены (перестановки), аналитические методы, аддитивные методы (гаммирование), комбинированные методы.

Кодирование информации может быть символьным, смысловым, комбинированным.

Закрытие информации другими способами может происходить с помощью сжатия/расширения, стеганографии, рассечения/разнесения[12].