Файл: Классификация и характеристика видов, методов и средств защиты информации и их соотношение с объектами защиты (Воздействия вредоносных программ и программного обеспечения. Методы и средства защиты информации).pdf

Добавлен: 12.03.2024

Просмотров: 18

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1. Теоретические основы защиты информации

1.1 Общие сведения об информации и ее свойствах

1.2. Проблемы и особенности защиты информации

1.3. Воздействия вредоносных программ и программного обеспечения

Глава 2. Методы и средства защиты информации

2.1. Классификация мер обеспечения защиты информации

2.2. Классификация средств защиты информации

2.3. Классификация методов защиты информации

Содержание:

ВВЕДЕНИЕ

Проблемы защиты информации постоянно усугубляются процессами проникновения во все сферы деятельности общества технических средств обработки и передачи данных. Объектами посягательств могут быть технические средства (периферия и компьютеры) и материальные объекты, базы данных и программное обеспечение, для которых технические средства являются окружением. По мере развития технологий электронных платежей, «безбумажного» документооборота и других, серьезный сбой локальных сетей может просто парализовать работу банков и целых корпораций, что приводит к существенным материальным потерям. Защита данных в компьютерных сетях становится одной из самых острых проблем в современном мире.

В этих условиях защите информации от неправомерного овладения ею отводится весьма значительное место. При этом цели защиты информации можно сформулировать следующим образом:

- предотвратить разглашение, утечку и несанкционированный доступ к охраняемым сведениям;

- предотвратить противоправные действия по уничтожению, искажению, копированию, модификации, блокированию информации;

- предотвратить другие формы незаконного вмешательства в информационные ресурсы и информационные системы;

- обеспечить правовой режим документированной информации как объекта собственности;

- защитить конституционные права граждан на сохранение личной тайны и конфиденциальности персональных данных, которые имеются в информационных системах;

- сохранить государственные тайны, конфиденциальности документированной информации в соответствии с законодательством;

- обеспечить права субъектов в информационных процессах и при их разработке, производстве и применении информационных систем, технологии и средств их обеспечения.

Несмотря на всю актуальность и важность проблематики защиты информации, до сих пор нет единого видения решения данной проблемы в информатике, нет единой исследовательской и теоретической парадигмы, не сложился полноценный концептуальный и терминологический аппарат.

Актуальность рассматриваемой темы определяется тем, что проблема защиты информации распространена во всем мире. Разработка средств и методов, которые способствуют защите информации, а также их применение на практике является одним их актуальнейших вопросов для изучения.

Целью данной работы является попытка изучить классификацию и характеристику видов, методов и средств защиты информации и их соотношение с объектами защиты.

Основными задачами работы являются:

- проанализировать литературу по изучаемому вопросу;

- изучить общие сведения об информации и ее свойствах;

- проанализировать проблемы и особенности защиты информации;

- описать физические, программные, аппаратные и другие средства защиты;

- проанализировать методы защиты информации в сети;

- привести виды защиты информации.

Практическое значение работы заключается в том, что результаты проведенного исследования могут быть использованы при выборе средств и методов защиты информации в сети.

Глава 1. Теоретические основы защиты информации

1.1 Общие сведения об информации и ее свойствах

Под «информацией» будем понимать - сведения о лицах, предметах, событиях, фактах, процессах и явлениях независимо от формы их представления.

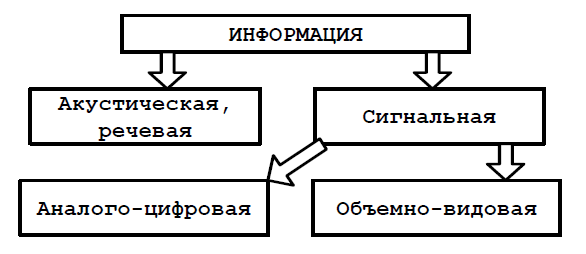

Имеется достаточно много вариантов классификации информации по ее видам, которые отражают различие подходов к проблеме информационной защиты. Особого внимания заслуживает классификация, которая основана на физической форме конечного проявления информации.

Дело в том, что физическая форма (свет, звук и др.) в значительной степени обусловливает характер информационных угроз, технологию и сценарии их развития, а соответственно и способы организационно – технического противодействия.

По физической форме своего проявления информация подразделяется на два основных вида - сигнальную и акустическую (чаще всего речевую). Первая воспринимается органами зрения, вторая – органами слуха. При этом не важно, какие промежуточные преобразования происходят с информацией.

Термин «сигнальная информация» охватывает достаточно широкое множество возможных схем информационного общения, которые существуют на практике. Это, в частности зрительное (видео) наблюдение за обстановкой, буквенно-письменная информация в виде документов (физических или в форме сигналов), чертежные или графические материалы, символьно-цифровая на разных носителях и даже в виде физических образцов изделий, материалов и пр.

В связи с этим необходимо дальнейшее видовое дробление понятия сигнальной информации. Выделим два вида: объемно-видовую и аналого-цифровую (рис.1.).

Рисунок 1. Схема классификации информации по физической форме проявления

Знание физической формы проявления информации в конкретном сценарии информационной угрозы теоретически достаточно для сопоставления однородных по виду информационных угроз в пределах одной и той же обстановки или зоны защиты. Тем не менее, знаний этих мало для сопоставления угроз и возможного ущерба от них применительно к разным условиям или разным зонам защиты.

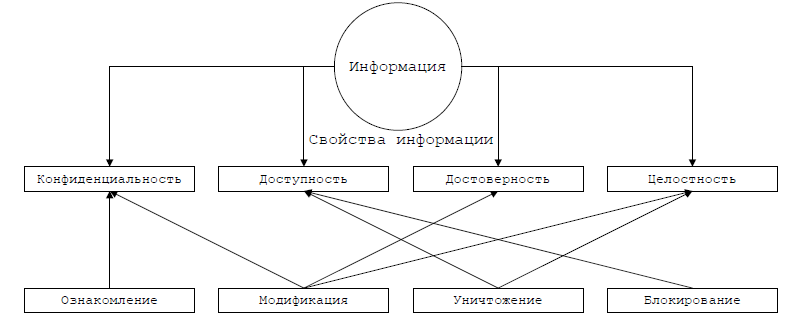

Перечислим основные свойства информации, которые присущи ей.

Ценность информации обусловливается степенью ее полезности для владельца. Если ограничен доступ к информации, то данную информацию принято считать конфиденциальной. Конфиденциальная информация хранить может государственную или коммерческую тайну.

Конфиденциальность информации – субъективно определяемое свойство информации, указывающее на необходимость введения ограничений на круг субъектов, которые обладают доступом к данной информации, и обеспечиваемое способностью системы (среды) сохранять данную информацию в секрете от субъектов, которые не имеют к ней полномочий доступа.

Достоверность информации определяется достаточной для владельца точностью отражать процессы и объекты окружающего мира в определенных пространственных и временных рамках. Информация, которая искажено представляет действительность, может нанести владельцу значительный моральный и материальный ущерб. Дезинформация – информация, которая искажена умышлено.

Своевременность информации – это свойство информации, которое определяется соответствием ценности и достоверности определенному промежутку времени[1].

С появлением компьютеров встает острая проблема защиты информации. Во-первых, компьютеры являются носителями информации и поэтому одним из каналов ее приобретения, как санкционированного, так и несанкционированного. Во-вторых, всякое техническое устройство, в том числе и компьютеры, подвержены ошибкам и сбоям, которые ведут к потере информации.

Опасные воздействия на информационную систему подразделяются на непреднамеренные и преднамеренные.

Наиболее распространенными причинами непреднамеренных воздействий являются:

- аварийные ситуации из-за нарушения электропитания и стихийных бедствий;

- ошибки в работе пользователей;

- отказы и сбои аппаратуры;

- ошибки в программном обеспечении;

- помехи в линиях связи из-за воздействий внешней среды.

Преднамеренными воздействиями называются целенаправленные действия нарушителя, которые обусловлены не только материальными, но и психологическими факторами. К таким факторам относятся, к примеру, любопытство, недовольство служебным положением, конкурентная борьба и т. д[2].

Наиболее распространенными и многообразными видами нарушений в сфере информационных технологий считаются несанкционированный доступ к информации и компьютерные вирусы.

На рисунке 2 показано соответствие свойств и угроз информации.

Рисунок 2. Угрозы информации

Таким образом, информация представляет собой сведения о лицах, предметах, событиях, фактах, процессах и явлениях независимо от формы их представления. Информация имеет следующие свойства: конфиденциальность, ценность, своевременность, достоверность. По мере роста объемов информации, которые хранятся в компьютерах, повышается потребность, необходимость ее защиты. Основной задачей всех операционных систем становится охрана этой информации от несанкционированного использования.

1.2. Проблемы и особенности защиты информации

К защищаемой информации относится та информация, которая является предметом собственности и подлежит защите в соответствии с требованиями, определяемыми собственником информации.

Защита информации представляет собой комплекс мероприятий, которые направлены на обеспечение информационной безопасности[3].

Также под защитой информации подразумевают деятельность, которая направлена на предотвращение утечки защищаемой информации, непреднамеренное и несанкционированное воздействие на защищаемую информацию.

Необходимость в защите данных наиболее остро проявляется при использовании компьютеров для обработки, а также хранения информации частного и секретного характера.

Проблемы, которые появляются в безопасности передачи информации при работе в компьютерных сетях, возникают в следующих случаях:

- при перехвате информации целостность информации остается, но нарушена ее конфиденциальность;

- при модификации информации исходное сообщение меняется либо полностью подменяется другим и посылается адресату;

- при подмене авторства информации. Эта проблема может иметь серьезные последствия. К примеру, кто-то может послать письмо от чужого имени (данный вид обмана принято называть спуфингом) или Web – сервер притворяться может электронным магазином, получать заказы, номера кредитных карт, но не отправлять никаких товаров[4].

Таким образом, проблема обеспечения необходимого уровня защиты информации становится весьма сложной, которая требует для своего решения создания целостной системы организационных мероприятий и применения специфических средств и методов по защите информации. То есть становится актуальна проблема разработки эффективных систем защиты информации.

Поэтому основные проблемы защиты информации при работе в компьютерных сетях, можно поделить на три группы:

- нарушение целостности информации;

- нарушение конфиденциальности информации;

- нарушение работоспособности информационно-вычислительных систем.

1.3. Воздействия вредоносных программ и программного обеспечения

С расширением масштабов практического применения и увеличением функциональных возможностей современных вычислительных машин, сетей связи и автоматизированных систем идет рост опасности преднамеренной дезорганизации их работы или использования в преступных целях.

Полезность или вредоносность соответствующих программ для компьютеров определяется не от их назначения, блокировать, способности уничтожать, модифицировать, копировать, информацию (это - вполне типичные функции абсолютно легальных программ), а тем, что предполагает их действие:

- предварительное сообщение собственнику компьютерной информации или иному добросовестному пользователю о характере действия программы,

- получение согласия собственника или иного добросовестного пользователя на реализацию программой своего назначения.

Если идет нарушение одного из перечисленных требований, то программа для компьютера становится вредоносной.

В настоящее время выделяют два вида вредоносных программ: программы вирусы, программы закладки.

Компьютерная закладка - это программное или аппаратное средство, которое реализует угрозы программным или аппаратным ресурсам компьютера[5].

Можно выделить четыре вида компьютерных закладок:

- Закладка-вирус. Подразумевает распространение вирусов. При этом закладкой хранятся вирусы в виде базы данных со структурой отличной от той, которую иметь будет программа, зараженная вирусом, и поэтому при поверхностном анализе на совпадение сигнатур вирус в базе данных закладки не будет обнаружен.

- Закладка-закладка. То же самое, что и закладка-вирус, но только вторая составляющая – закладка (либо сама, либо другая).

- Вирус-закладка. В качестве одной из функций в вирусе реализована возможность внедрения в вычислительные системы закладки.

- Многокомпонентные закладки. Имеется более двух составляющих. Данные закладки сложные при разработке и в применении, их легче выявить. С позиции нарушителя рационально разработать и применить несложные закладки с небольшим набором функций.