Файл: Защита сетевой инфраструктуры предприятия (Технологии сетевой безопасности и методы их управления).pdf

Добавлен: 13.03.2024

Просмотров: 58

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

1.3 Правовые аспекты защиты информации

1.4 Виды мер обеспечения информационной безопасности

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

2.2 Технологии межсетевого экранирования

2.3 Протоколы защиты на канальном и сеансовом уровнях

2.4 Технологии виртуальных защищенных сетей VPN

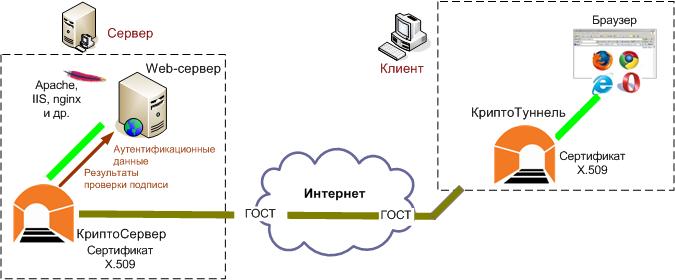

Архитектура программного комплекса отражена на рисунке 1.3.

Рисунок 1.3. Использование криптографических методов шифрования для защиты передачи данных

Использование криптосредств для шифрования канала передачи данных с открытым и закрытым ключом позволяют с большой уверенностью передавать информацию от клиента до сервера с высокой надежностью обеспечения безопасности даже в случае перехвата или потери данных[2].

В Интернете популярны протоколы безопасной передачи данных, а именно SSL, SET, IPSec. Перечисленные протоколы появились в Интернете сравнительно недавно как необходимость защиты ценной информации и сразу стали стандартами де-факто.

1.3 Правовые аспекты защиты информации

Разработка модели защиты информации в организации выполняется в соответствии с требованиями следующих нормативно-правовых и методических документов:

- Международный стандарт по обеспечению информационной безопасности ISO 17799 («Нормы и правила при обеспечении безопасности информации»).

- Международный стандарт ISO/IEC 17799:2005 — «Информационные технологии — Технологии безопасности — Практические правила менеджмента информационной безопасности». Международный стандарт, базирующийся на BS 7799-1:2005;

- Международный стандарт ISO/IEC 27001:2005 — «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования». Международный стандарт, базирующийся на BS 7799-2:2005;

- Международный стандарт ISO 09126:1991. ИТ. Оценка программного продукта. Характеристики качества и руководство по их применению.

- Международный стандарт ISO 09000-3:1991. Общее руководство качеством и стандарты по обеспечению качества. Ч. 3: Руководящие указания по применению ISO 09001 при разработке, поставке и обслуживании программного обеспечения.

- Извещение № 1-2008 о корректировке Специальных требований и рекомендаций по технической защите конфиденциальной информации.

- Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и защите информации».

- Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных»$

- ГОСТ 34.201-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем»;

- ГОСТ 34.003-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения»;

- ГОСТ Р 53109-2008 Система обеспечения информационной безопасности сети связи общего пользования.

ИТ инфраструктура организации разнообразна и включает в себя как программное обеспечение, так и устройства[3].

ИТ инфраструктура обычного офиса объединяет несколько звеньев:

- Серверы:

- серверы общего назначения;

- серверы БД.

- Рабочие станции.

- Сетевые шлюзы:

- Управление сетью и управляющие серверы:

- серверы аутентификации;

- сетевой центр управления.

- Сетевые интерфейсы:

- Сетевые сервисы:

- объединение локальных сетей;

- канал с невысокой пропускной способностью;

- маршрутизация сообщений;

- сетевое хранилище.

- Сервисы общего назначения:

- Internet;

- Телефония.

- Коммуникационные протоколы:

- IP;

- протоколы спутникового обмена информацией.

- Ethernet;

- прочие протоколы.

- Прикладные и общесистемные программные средства.

- Программно-технические компоненты ИС.

- Помещения, здания, сооружения ИТ.

Рассмотренные активы могут иметься на предприятии и для них потребуются адекватные средства защиты от возникающих информационных угроз [17].

1.4 Виды мер обеспечения информационной безопасности

Обязательными элементами, присутствующими в структуре информационной безопасности соответствующие основным направлениям защиты, должны быть следующие:

- Правовая защита - юридическая служба, взаимодействующая с различными подразделениями, в которых производится защита и хранение персональных данных, коммерческой тайны, экономических показателей и показателей учета и вырабатывающая правовые локальные акты по защите интересов организации в области информационной безопасности;

- Организационная защита - службы охраны (комендант, контролеры, пожарные и т.п.) и режима (государственной, служебной тайны, конфиденциальной информации и т.п.), взаимодействующие с отделом кадров, а так же службой безопасности или охраной по пресечению и предотвращению различных угроз информационной безопасности на уровне контроля персонала, прописного режима, порядком работы с документами и их хранением [5, 21].

Инженерно-техническая защита - инженерно-техническая служба (операторы ЭВМ, связисты, криптографы, техники и т.п.), взаимодействующие с функциональными подразделениями фирмы.

Относительно способа реализации методики защиты информации, ее носителей и систем ее обработки классифицируются на:

- правовые;

- морально-этические;

- технологические;

- организационные;

- физические;

- технические [9, 20].

Организационные (административные) меры защиты - это меры, регламентирующие процессы функционирования АСОЭИ, использование ее ресурсов, деятельности персонала, а также порядок взаимодействия пользователей системой таким образом, чтобы максимально затруднить или исключить возможность реализации угроз безопасности информации [3, 11, 12].

- К организационно-административным мероприятиям защиты информации относятся:

- выделение специальных защищенных помещений для размещения ЭВМ и средств связи и хранения носителей информации;

- выделение специальных ЭВМ для обработки конфиденциальной информации;

- организация специального делопроизводства для конфиденциальной информации, устанавливающего порядок подготовки, использования, хранения, уничтожения и учета документированной информации;

- организация регламентированного доступа пользователей к работе на ЭВМ, средствам связи и к хранилищам носителей конфиденциальной информации;

- разработка и внедрение специальных нормативно-правовых и распорядительных документов по организации защиты конфиденциальной информации, которые регламентируют деятельность всех звеньев объекта защиты в процессе обработки, хранения, передачи и использования информации;

- постоянный контроль за соблюдением установленных требований по защите информации [20, 22].

Организационные меры защиты могут, в том числе описывать правила поведения или регламент работы программных средств защиты. Поскольку программная защита это инструмент, организационные меры описывают, каким образом данным инструментом нужно пользоваться в тех или иных случаях. С помощью организационных мер описываются правила работы с программами. Программа, имеет определенный алгоритм работы, но сам алгоритм должен быть описан и утвержден.

Вывод

Произведено рассмотрения понятия защита информации и организация информационной безопасности предприятия, а именно выделения возможных угроз информационным активам, а так же выделение непосредственно информационных активов относящихся к сетевой инфраструктуре и обеспечение защиты их. Рассмотрены стандарты обеспечения сетевой защиты и нормативные акты по обеспечению информационной безопасности на предприятии.

Для организации защиты сетевой инфраструктуры предприятия наиболее подходят программные и технические меры защиты, поскольку сетевая инфраструктура в большей степени относится к настройке и поддержки работы программного и технического обеспечения.

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

Представленная инфраструктура информационных активов организации не заканчивается данным перечнем программного обеспечения и устройств, и может быть намного шире, в зависимости от сферы деятельности организации, ее структуры, направленности деятельности, а так же уровне ее автоматизации.

Необходимо определить, какие угрозы и уязвимости наиболее актуальны, а какие менее значимы, или, другими словами, определить вероятность реализации угрозы через уязвимость [7].

Оценка проводится для активов:

- Серверное оборудование.

- Аппаратные средства (компьютеры, принтеры).

- Документы о деятельности организации, включая научные разработки, относящиеся к категории коммерческая тайна и секреты производства (ноу-хау).

- Документ в электронном виде.

Определены следующие уязвимости для выбранных информационных активов:

- Бесконтрольный доступ к оборудованию.

- Кража и преднамеренная порча оборудования.

- Отсутствие контроля за эффективным изменением конфигурации.

- Бесконтрольный доступ к ОС сервера.

Производится рассмотрение природы уязвимости, ее влияние на другие уязвимости которые могут возникнуть в организации, их взаимосвязь и способность к нанесению ущерба [6].

Каждая уязвимость оценивается, с точки зрения возможного ущерба и дается определенная оценка на текущий момент времени, т.е. исходя их текущих средств защиты каков будет ущерб. Для рассмотрения уязвимостей для активов данные представлены в таблице 2.1.

Таблица 2.1. Результаты оценки уязвимости активов

|

Группа уязвимостей Содержание уязвимости |

Аппаратные средства |

База данных |

Документы о деятельности организации |

Серверное оборудование |

|

Бесконтрольный доступ к оборудованию |

Высокая |

Низкая |

Низкая |

Высокая |

|

Кража и преднамеренная порча оборудования |

Высокая |

Высокая |

Высокая |

Высокая |

|

Отсутствие контроля за эффективным изменением конфигурации (возможна, например, угроза ошибки операторов). |

Средняя |

Низкая |

Низкая |

Высокая |

|

Плохое управление паролями (легко определяемые пароли, хранение в незашифрованном виде, недостаточно частая замена паролей). |

Высокая |

Высокая |

Низкая |

Средняя |

|

Бесконтрольный доступ к ОС сервера |

Низкая |

Низкая |

Высокая |

Высокая |

На основании рассмотрения уязвимостей производится оценка угроз.

Уязвимости активам характеризуют потенциальные возможности нарушителя для получения доступа или возможности применения неправомерных действий, с целью получения данных о деятельности организации и получения в свое распоряжения конфиденциальной информации.

Все множество потенциальных угроз в учете по природе их возникновения можно разделить на два класса: естественные (объективные) и искусственные.

В соответствии со стандартом ГОСТ Р ИСО/МЭК ТО 13335-3-2007 угрозы, обусловленные преднамеренными действиями, обозначены в перечне буквой D, угрозы, обусловленные случайными действиями, - А и угрозы, обусловленные естественными причинами, - Е [1, 7, 12].

Для указанных уязвимостей могут возникать следующие угрозы, таблица 2.2.

Таблица 2.2. Перечень угроз по причинам возникновения

|

Угроза |

Природа возникновения угроз |

|

Кража |

D |

|

Ухудшение состояния носителей данных |

E |

|

Использование ПО несанкционированными пользователями |

D, A |

|

Пожар |

A |

|

Доступ несанкционированных пользователей |

D |

|

НСД к ИС организации |

D |

Все возможные угрозы рассматриваются в контексте имеющихся информационных активов, а так же их ценности. Результат оценки угроз активам должен наглядно представлять откуда могут возникать угрозы информационной безопасности.

Для рассмотрения результата оценки угроз активам производится оценка уровня защиты, для активов данные представлены в таблице 2.3.

Таблица 2.3. Результаты оценки угроз активам

|

Группа угроз Содержание угрозы |

Аппаратные средства |

База данных |

Документы о деятельности организации |

Серверное оборудование |

|

Кража |

Высокая |

Средняя |

Высокая |

Высокая |

|

Ухудшение состояния носителей данных |

Высокая |

Высокая |

Низкая |

Высокая |

|

Использование ПО несанкционированными пользователями |

Низкая |

Высокая |

Низкая |

Средняя |

|

Пожар |

Высокая |

Низкая |

Высокая |

Высокая |

|

Доступ несанкционированных пользователей |

Высокая |

Высокая |

Высокая |

Высокая |

|

НСД к ИС организации |

Высокя |

Высокая |

Низкая |

Высокая |