Файл: Защита сетевой инфраструктуры предприятия (Технологии сетевой безопасности и методы их управления).pdf

Добавлен: 13.03.2024

Просмотров: 48

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

1.3 Правовые аспекты защиты информации

1.4 Виды мер обеспечения информационной безопасности

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

2.2 Технологии межсетевого экранирования

2.3 Протоколы защиты на канальном и сеансовом уровнях

2.4 Технологии виртуальных защищенных сетей VPN

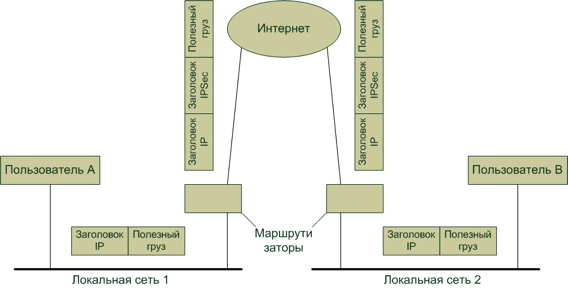

Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей, рисунок 2.6.

Рисунок 2.6. Использование IPSec для передачи информации

Протокол IPSec, практически стал составной частью IPv6, работает на третьем уровне, т. е. на сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом [14, 18].

IPSec за счет работы на более низком уровне модели OSI призван обеспечить низкоуровневую защиту, т.е. не ориентированную на клиентские приложения или используемые программные продукты для обеспечения защиты данных. Поскольку защита будет реализована на уровне использования протоколов, данная деятельность может быть четко формализована и регламентирована в части информационной безопасности.

IPSec поддерживает несколько типов шифрования, в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5).

Защита сетевой инфраструктуры на уровне протоколов позволяет организовать различные уровни защиты информации при передаче по каналам связи.

2.4 Технологии виртуальных защищенных сетей VPN

Существующая сетевая инфраструктура предприятия может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения.

Организацию виртуальной частной сети можно сравнить с «прокладкой кабеля через глобальную сеть». Как правило, непосредственное соединение между удаленным пользователем и оконечным устройством туннеля устанавливается по протоколу PPP.

Наиболее распространенным методом создания туннелей VPN является инкапсуляция сетевых протоколов (IP, IPX, AppleTalk и т.д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования. Данный подход называется туннелированием второго уровня, поскольку «пассажиром» здесь является протокол второго уровня[9].

Доверительные VPN сети используются в случаях, когда передающую среду можно считать надежной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. В этом случае вопросы обеспечения безопасности не столь актуальны.

Организация виртуальных сетей и туннелей позволяет создавать защищенные виртуальные каналы передачи информации, а так же обеспечивать защиту данных при передачи по общедоступным каналам интернет.

Для арендованных каналов связи или каналов интернет данный подход не является применимым, поскольку неизвестно кто может получать доступ к каналу и как его использует. Отсутствие шифрования позволит получить полный доступ к передаваемой информации без ведома пользователя, что для коммерческой организации невозможно [13, 17].

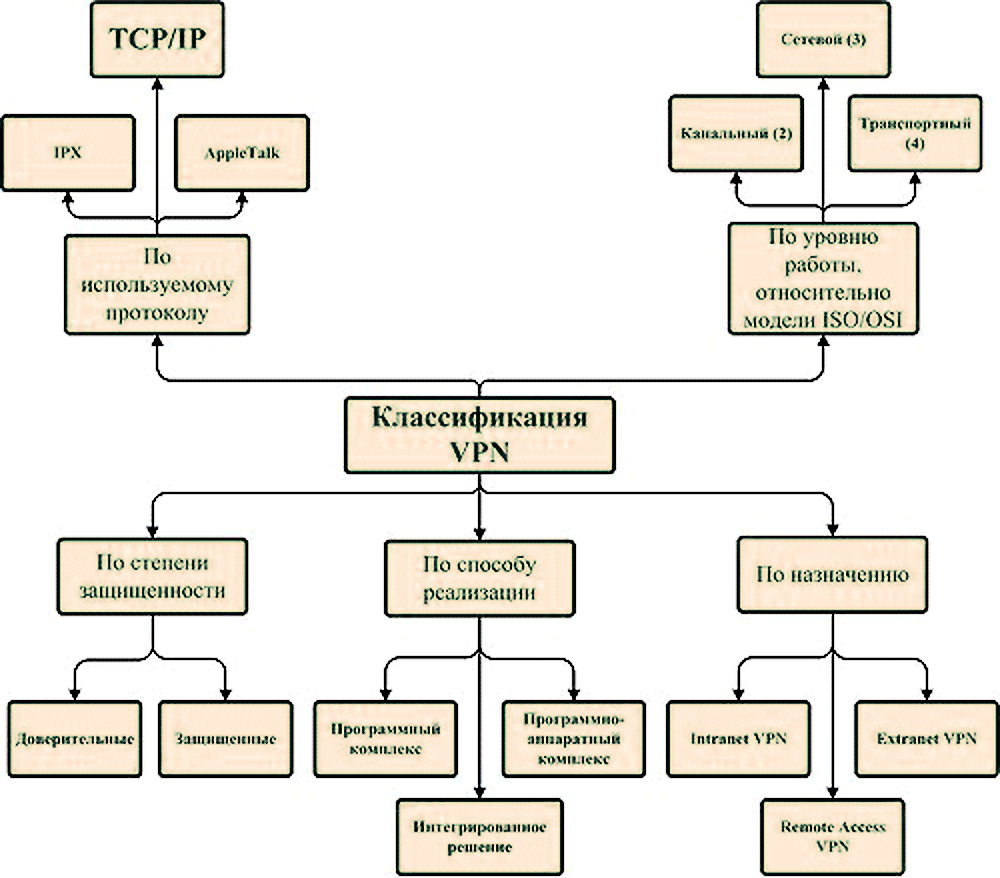

Классификация VPN сетей представлена на рисунке 2.7.

Рисунок 2.7. Классификация VPN решений

В первом случае реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Это позволяет обеспечить высокую производительность и достаточную степень защищенности данных в сети.

Таким образом, определение вида VPN решения может осуществляться на основании разных факторов, обусловленных решением конкретной IT-задачи.

В настоящее время компании могут позволить себе при наличии технической возможности подключать удаленные подразделения по различным каналам связи, начиная от радиосвязи и беспроводной технологии Wi-Fi, до использования кабельных систем, т.к. кабельные системы в настоящее время стали достаточно доступными как для монтажа, так и для использования.

Так же компании могут производить аренду канала связи, т.е. использовать чужие линии передачи. Но необходимым условием является наличие таких каналов связи на территории[10].

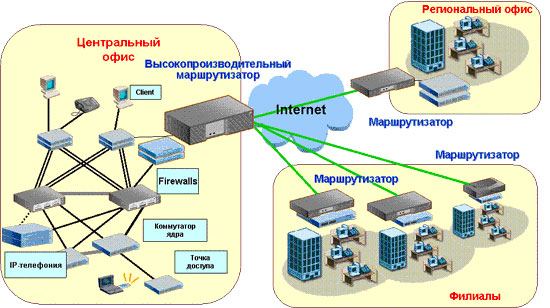

И последний вариант использование сети интернет, как среды передачи данных для своей корпоративной сети. Т.е. сеть интернет, используя специальное программное и техническое обеспечение позволит создавать виртуальную подсеть, которая будет являться структурным элементом ЛВС организации, рисунок 2.8.

Рисунок 2.8. Территориально распределённая сеть на основе различных технологий

Главное отличие территориально распределенных сетей состоит в том, что при их построении используются арендованные линии связи, арендная плата за использование которых составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных.

Виртуальные частные сети позволяют объединить географически распределенные офисы организации в единую сеть и таким образом обеспечить единое адресное пространство ЛВС, единую нумерацию корпоративной телефонной связи, общую базу данных и т.д [11].

Конфиденциальность данных в такой сети обеспечивается за счет использования эффекта туннелирования и иных процедур защиты.

Поэтому более полно VPN определяется как среда для организации процесса шифрования или инкапсулирования информации, безопасным образом передаваемой из одной точки в другую. При этом безопасность передачи через открытую, незащищенную, маршрутизируемую сеть связи может обеспечиваться устойчивой технологией шифрования [11].

Цель VPN-технологий состоит в максимальной степени обособления потоков данных одной компании (предприятия, организации, учреждения, фирмы) от потоков данных всех других пользователей публичной (общедоступной) сети. Уточним, что обособленность должна быть обеспечена как в отношении параметров пропускной способности потоков, так и в отношении конфиденциальности передаваемых данных.

Комплекс разработанных мер по защите сетевой инфраструктуры предприятия на основе организационных средств защиты и использования программно-аппаратного комплекса позволяет свести к минимуму возникновения угроз информации при работе в сети Интернет за счет предотвращения некоторых типов угроз, а так же возможности предупреждения возникающих угроз в сети Интернет и реагирование на них.

2.5 Защита на сетевом уровне - протокол IPSec

Защита с помощью протокола IPSec в операционной системе Windows Server 2016 и Windows 10 производится при настройке соединений. В настоящее время протокол IPSec так же добавлен в стандартный стек протоколов TCP/IP, IPv6 что позволяет настраивать защищённые соединения для обеспечения безопасности передачи данных[12].

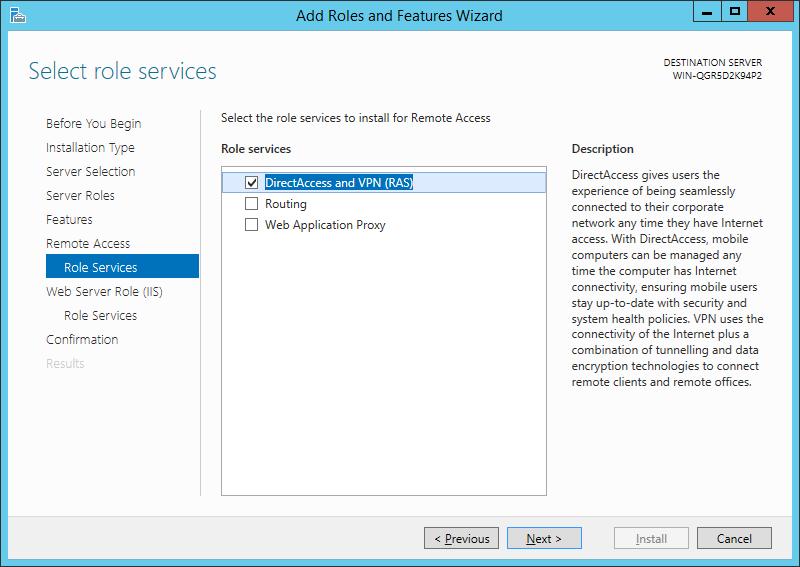

Настройка производится изначально на сервере, для чего так же устанавливаются соответствующие роли и оснастки сервера Windows Server 2016. Для настройки необходимо установить роль «Remote Access» «Удаленной управление». Для роли Remote Access устанавливается служба «DirectAccess and VPN (RAS)» , рисунок 2.9.

Рисунок. 2.9 Установка роли сервера «Удаленное управление»

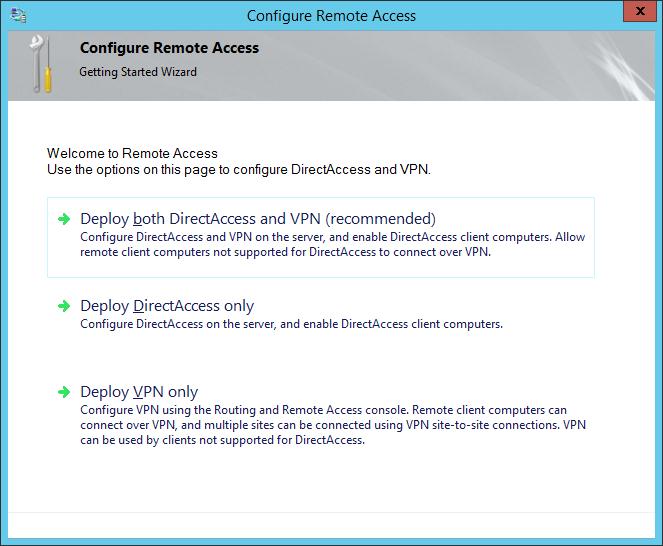

Для создания защищенного канала требуется разворачивать службу Direct Access, нужно установить только сервер VPN (пункт «Deploy VPN only»), рисунок 2.10.

.

Рисунок 2.10 Выбор установки службы

После установки запустится мастер настройки RAS-сервера. В окне мастера производится выбор пункта «Custom configuration», а затем отмечается опция «VPN Access».

После окончания работы мастера система предложит запустить службу Routing and Remote Access [4, 19].

В случае, если между VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к VPN серверу на базе Windows Server 2016 R2:

Для PPTP: TCP — 1723 и Protocol 47 GRE

Для SSTP: TCP 443

Для L2TP over IPSEC: TCP 1701 и UDP 500

Использование службы VPN протоколов обеспечения защиты L2TP с IPsec позволяет создать защищенный контур сетевой безопасности на предприятии для обмена информации, доступа к приложениям и бизнес-функциям Ит-структуры которые подпадают под обеспечение защиты и информационной безопасности[13].

Вывод

В ходе выполнения работы рассмотрены основные виду уязвимостей и угроз на предприятии для сетевой инфраструктуры при работе в составе ЛВС и с доступом к глобальной вычислительной сети.

Производится рассмотрение программно-аппаратных средств защиты сетевой инфраструктуры предприятия основанной на использовании серверной операционной системы Windows Server 2016.

Данный комплекс мер по обеспечению безопасности данных в Windows Server 2016 входит в комплекс программных средств обеспечения информационной безопасности и позволяет обеспечить безопасность данных при реализации политики информационной безопасности организации, не привлекая дополнительные программные средства.

При этом следует отметить, что работа по поддержки системы защиты информации и информационной безопасности должна производиться постоянно, поскольку с каждым днем появляются все новые возможности преодоления имеющихся средств защиты. Для этого должен выполняться аудит информационных активов организации, средств защиты, оценка угроз и уязвимостей в системе защиты.

Заключение

Достигнута цель работы - произведена организация защиты сетевой инфраструткры предприятия.

Выполнен комплекс мероприятий по рассмотрению методов управления средствами сетевой безопасностью, проведен анализ программных средств защиты сетевой инфраструктуры предприятия, а именно серверных операционных систем, сетевых подключений, сетевых протоколов и каналов связи. Обоснована целесообразность их использования в рамках обеспечения информационной безопасности.

Проведено рассмотрение и практическое применение средств обеспечения сетевой безопасности на основе использования межсетевого экрана и штатного брандмауэра MS Windows Server 2016, применение защищенных протоколов передачи данных на канальном и сеансовом уровне, рассмотрено применение VPN для организации защищённых соединений и использование IPSec для шифрования и обеспечения защиты виртуальных соединений.

Разработаны организационные и программно-технические меры по обеспечению защиты структуры ЛВС организации. Существующая информационная структура организации была дополнена дополнительными программными средствами и выполнена настройка серверной операционной системы для обеспечения защиты от возможных угроз сетевой инфраструктуре.

Для достижения цели были решены задачи:

- рассмотрены способы и системы защиты информации;

- рассмотрены стандарты организации сетевой защиты и правовые аспекты организации информационной безопасности;

- произведен анализ уязвимостей и угроз сетевой инфраструктуре предприятия;

- проведено описание технологии защиты сетевой инфраструктуры.

Используя полученные рекомендации, администратор ЛВС может обеспечить доступ к сети интернет с помощью средств маршрутизации и удаленного доступа, а так же регулировать правила работы при сетевом взаимодействии с применением штатного брандмауэра на сервере, тем самым обеспечивая безопасность подключений сетевого взаимодействия.

Применение защищенных протоколов передачи данных позволит обеспечить надежность и сохранность данных при использовании для передачи общедоступные сети и арендованные каналы передачи данных.

Данные рекомендации по организации программных защитных мер в операционной системе Windows Server 2016 могут быть применены в комплексе политики информационной безопасности предприятия, для подготовки регламента по обеспечению работоспособности и безопасности серверной операционной системы предприятия, должностных инструкциях сотрудников, отвечающих за функционирование серверного оборудования.

Список использованных источников

- Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2019. - 432 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 400 c.. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c.

- Васильков, А.В. Безопасность и управление доступом в информационных системах: Учебное пособие / А.В. Васильков, И.А. Васильков. - М.: Форум, 2018. - 384 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 64 c.