Файл: Защита сетевой инфраструктуры предприятия (Технологии сетевой безопасности и методы их управления).pdf

Добавлен: 13.03.2024

Просмотров: 55

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

1.3 Правовые аспекты защиты информации

1.4 Виды мер обеспечения информационной безопасности

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

2.2 Технологии межсетевого экранирования

2.3 Протоколы защиты на канальном и сеансовом уровнях

2.4 Технологии виртуальных защищенных сетей VPN

Содержание:

Введение

Практически все предприятия работающие в различных отраслях используют компьютеры и различные устройства хранения информации. Важной особенностью современного бизнеса является организация коммуникаций с клиентами и партнерами с применением сети Интернет, а так же сетевые устройства и сетевую инфраструктуру предприятия для организации локальных вычислительных сетей. Во всех организациях, как частных, так и государственных используют локальные вычислительные сети (ЛВС) для внутренней оперативной связи между персональными компьютерами сотрудников, использования общих вычислительных ресурсов серверного оборудования, вычислительных и информационных ресурсов.

Сетевая инфраструктура организации может быть подвержена различного рода угрозам информационной безопасности. Сетевая инфраструктура включает в себя как коммуникационные устройства, маршрутизаторы, коммутаторы, серверное вычислительное оборудование, каналы связи, которые должны быть защищены от всех видов возникающих угроз [2, 8].

Возникающие угрозы для сетевой инфраструктуры могут вывести из строя сетевое и серверное оборудование, препятствовать к доступу к веб-сайту организации, привести к утечке или краже данных, составляющих коммерческую тайну. Для решения данной задачи организации разрабатывают модель угроз, политику информационной безопасности, методики защиты.

Актуальность данной темы заключается в том, что организации для обеспечения информационной безопасности для сетевой инфраструктуры необходимо использовать различные способы защиты и обеспечения информационной безопасности, а так же предотвращать угрозы, которые могут возникать при использовании доступа к сети интернет через локальную вычислительную сеть организации.

Объектом исследования данной работы является – сетевая инфраструктура предприятия.

Предметом исследования являются средства защиты и обеспечения информационной безопасности для сетевой инфраструктуры.

Цель работы заключается в организации защиты сетевой инфраструткры предприятия.

Для достижения цели необходимо решить ряд задач:

- рассмотреть способы и системы защиты информации;

- рассмотреть стандарты организации сетевой защиты и правовые аспекты организации информационной безопасности;

- провести анализ уязвимостей и угроз сетевой инфраструктуре предприятия;

- провести описание технологии защиты сетевой инфраструктуры.

Теоретической и методологической основой проведенного исследования послужили труды отечественных и зарубежных ученых в области защиты информации. В работе использованы законодательные акты и нормативные документы Российской Федерации.

Практическая значимость работы заключается в возможности последующего внедрения разработанных рекомендаций по защите сетевой инфраструктуры в организациях.

Структура работы включает в себя введение, две главы, заключение, список литературы.

В первой главе рассмотрены теоретические вопросы сущности и проблем защиты информации в сети, использование стандартов организации безопасности, правовые нормативные акты и документы.

Во второй главе произведено описание мер по организации защиты сетевой инфраструктуры организации, рассмотрена реализация применения программно-технических мер защиты.

В заключении подведены итоги работы. Библиографический список содержит список используемой литературы.

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

В процессе информатизации современного бизнеса возникла потребность в использовании большого количества информационных ресурсов и применения современных вычислительных средств. Роль вычислительной техники и коммуникационных устройств в деятельности организаций возросло и является неотъемлемой частью структуры организации. Сетевая инфраструктура предприятия включает в себя не только устройства связи, но и коммуникационные устройства, сервера, используемое современное сетевое программное обеспечение. Увеличилось количество собственников информационных ресурсов, и для них безопасность этих ресурсов жизненно необходима [7].

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п.

Под угрозой (в общем смысле) обычно понимают потенциально возможное событие (воздействие, процесс или явление), которое может привести к нанесению ущерба чьим-либо интересам, в частности под угрозой безопасности программного обеспечения обработки информации понимается возможность воздействия на ПО, которое прямо или косвенно может нанести ущерб ее безопасности.

Защита информации в сети, подразумевает обеспечение защиты информации при передачи данных по каналам связи, а так же при работе с данными в удаленных терминалах и программном обеспечении, работающем по технологии клиент-сервер.

Поскольку сеть это не только каналы связи и оборудование, которое обеспечивает работоспособность каналов и линий связи на различных уровнях. Промежуточные звенья передают не только цифровой или аналоговый сигнал, но производят расшифровку передаваемых пакетов данных на различных уровнях модели OSI [1].

В сети интернет, поскольку она является общедоступной, имеются различные виды нарушителей и угроз данным. Для защиты данных необходимо защищать данные непосредственно при передаче по каналам связи, при хранении, при предоставлении доступа к системам и пр. Потенциал нарушителей и их возможности приведены в таблице 1.1.

Таблица 1.1. Потенциал и возможности нарушителей

|

Потенциал нарушителей |

Виды нарушителей |

Возможности по реализации УБИ |

|---|---|---|

|

Нарушители с базовым (низким) потенциалом |

Внешние субъекты (физические лица); лица, обеспечивающие функционирование ИС или обслуживающих инфраструктуру |

Имеют возможность получить информацию об уязвимостях отдельных компонент ИС |

|

Нарушители с базовым повышенным (средним) потенциалом |

Террористические, экстремистские группировки; конкурирующие организации; разработчики, производители, поставщики программных, технических и программно-технических средств; администраторы информационной системы и администраторы безопасности |

Обладают всеми возможностями нарушителей с базовым потенциалом. Имеют осведомленность о мерах защиты информации, применяемых в ИС данного типа. Имеют возможность получить информацию об уязвимостях отдельных компонент ИС |

В связи с этим каждое промежуточное звено имеет угрозы несанкционированного доступа или потери данных. В связи с этим необходимо рассмотреть угрозы для каналов связи в сети.

Перехват информационных сигналов по электрическим каналам утечки возможен путем непосредственного подключения к коммуникационным линиям, а также к обеспечивающим системам электропитания и заземления.

Угроза информационной безопасности данных заключается в потенциально возможном действии, которое посредством воздействия на компоненты информационной системы может привести к нанесению ущерба владельцам информационных ресурсов или пользователям системы [2, 5].

Общепринятая классификация вариантов угроз:

- ошибки и упущения персонала;

- мошеннические действия и кража (собственности, интеллектуальной собственности);

- причинение вреда со стороны сотрудников (намеренные, не намеренные);

- износ и выход из строя материальной части информационной инфраструктуры;

- программное обеспечение, используемое злоумышленниками с целью получения доступа к информационным ресурсам организации;

- программное обеспечение, выводящее з строя или нормального функционирования программное обеспечение или аппаратную часть информационной системы;

- использование промышленного шпионажа с целью завладения информационными ресурсами.

Для исключения возможных угроз информационной безопасности необходимо внедрение системы защиты информации, которая связана как контролем доступа, так и с организацией системы фильтрации информации из внешних источников, а так же инженерно-техническая защита физических активов организации [6].

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

Комплекс мероприятий по защите информации при использовании сетевой инфраструктуры для организации не сильно отличается от общепринятого подхода по защите информации, ограниченного доступа. Комплексный подход к защите информации в сети Интернет состоит из следующих этапов:

- разработка актуальной модели угроз для информационных активов;

- оценка существующих рисков активам;

- установка и запуск в эксплуатацию средств защиты информации в соответствии с моделью угроз;

- разработка документации с описанием системы защиты информации и составление карты используемых для информационных активов средств защиты;

- контроль использования средств защиты с проверкой актуальности применяемых средств.

Обычно при разработке системы защиты информации применяются две взаимосвязанных составляющих комплекса мер по защите информации: организационные меры защиты информации (нормативные акты и инструкции) и инженерно-технические средства защиты (аппаратно-программный и технический комплекс мер).

К организационным относят любые правовые и законодательные акты масштабов организации или страны, а так же стандарты и правила работы с защищаемой информацией или объектом [3, 9].

К инженерно-техническим относят все возможные реализации защиты информации связанные с программной или аппаратной защитой, инженерно-техническими сооружениями.

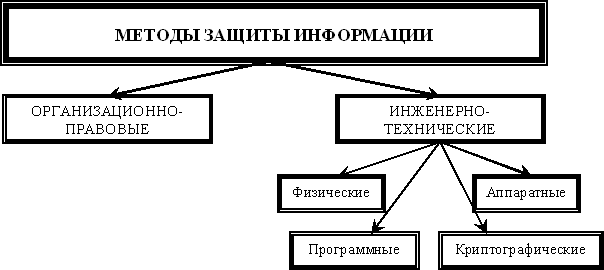

Схематично возможные методы защиты информации представлены на рисунке 1.1.

Рисунок 1.1. Методы защиты информации

Следует отметить, что система защиты информации работает только в том случае, если работают и организационные и инженерные средства защиты. В случае не исполнения организационных мер эффективность применения инженерных средств резко сокращается.

Так же в случае выхода из строя или некачественной работы инженерных средств защиты эффективность организационных мер стремится к нулю[1].

Для выбора средств защиты информации передаваемой через сеть Интернет необходимо определить текущий уровень защиты, а так же определить возможности несанкционированного доступа к информационным активам, использующим сетевую инфраструктуру для доступа к глобальным и локальным информационным ресурсам и разработать поведение модели нарушителя.

Защита от угроз, не являющихся атаками, в основном регламентируется инструкциями, разработанными и утвержденными операторами с учетом особенностей эксплуатации информационных систем и действующей нормативной базы.

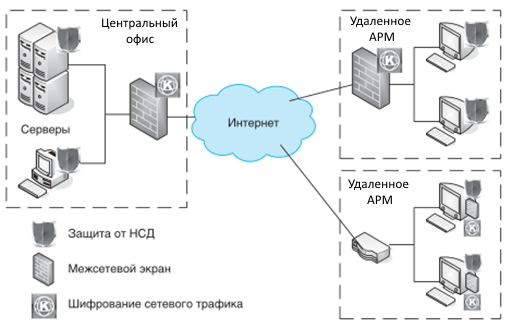

Множество информационных ресурсов современных организаций являются распределенными. Поэтому необходимо обеспечить не только защиту от несанкционированного доступа, но и межсетевое экранирование, и шифрование сообщений, передаваемых по сетям связи [5, 10].

Управляющие организации имеют доступ к данным, для обеспечения полной безопасности просмотра и передачи данных выполняется шифрование и защита соединений, рисунке. 1.2.

Рисунок 1.2. Схема взаимодействия с удаленными пользователями

Существуют специализированные программные средства, которым помогают предотвратить проникновения, утечки, изменения и взлом.

К программным средствам защиты можно отнести:

- межсетевой экран (фильтр);

- Proxy-servers (proxy - доверенность, доверенное лицо);

- антивирусное ПО;

- программы шифрования.

Механизмами шифрования данных для обеспечения информационной безопасности общества является криптографическая защита информации посредством криптографического шифрования. Криптографические методы защиты информации применяются для обработки, хранения и передачи информации на носителях и по сетям связи [11, 17].