Файл: Защита сетевой инфраструктуры предприятия (Технологии сетевой безопасности и методы их управления).pdf

Добавлен: 13.03.2024

Просмотров: 50

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоретические основы безопасности и защиты информации в сети

1.1 Сущность, проблемы, и задачи защиты информации в сети

1.2 Стандарты сетевой безопасности при работе сетевой инфраструктуры

1.3 Правовые аспекты защиты информации

1.4 Виды мер обеспечения информационной безопасности

2. Технологии сетевой безопасности и методы их управления

2.1 Рассмотрение уязвимостей и угроз сетевой инфраструктуре

2.2 Технологии межсетевого экранирования

2.3 Протоколы защиты на канальном и сеансовом уровнях

2.4 Технологии виртуальных защищенных сетей VPN

Ценность используемых активов организации должна определяться на основе оценивания их собственниками и расчета их стоимости. Данные мероприятия могут проводиться специалистами по информационным технологиям и защите информации.

Вычислительная инфраструктура включает:

- автоматизированное рабочее место работника;

- помещения;

- каналы передачи данных.

В качестве защищаемой информации рассматривается:

- служебная информация;

- сведения, вносимые пользователями в базу данных информационной системы, и извлекаемые из нее [14, 18].

Выбор актуальных угроз осуществлялся в соответствии с «Методикой определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденной заместителем директора Федеральной службы по техническому и экспортному контролю 14.02.2008.

Средствами инженерно-технической защиты выступают:

- охранная сигнализация и видеонаблюдение;

- система датчиков к охранной и противопожарной системе;

- инженерные средства препятствия проникновения;

- системы контроля и управления доступом;

Для защиты компьютеров от высокочастотных импульсных помех служат сетевые фильтры оберегающие технику от большинства помех и перепадов напряжения. Кроме того, компьютеры с важной информацией следует обязательно оснащать источником бесперебойного питания (UPS).

К основным аппаратным средствам защиты информации относятся:

- системны контроля доступа (магнитные карты)

- устройства для шифрования информации;

- устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы) [2, 18].

Таким образом, технические методы обеспечения информационной безопасности включают в себя организацию программно-технической защиты сегментов локальной вычислительной сети, обеспечение разграничения доступа из сегментов ЛВС, реализацию установки различных программных средств, обеспечивающих работоспособность пользовательских рабочих мест в случае возникновения угроз и имеющих возможность обеспечить защиту данных, или же предотвратить возможность возникновения угрозы.

Основной защиты сетевой инфраструктуры служит специальное программное обеспечение и сетевые протоколы.

2.2 Технологии межсетевого экранирования

Для исключения возможных угроз информационной безопасности необходимо внедрение системы защиты информации, которая связана как контролем доступа, так и с организацией системы фильтрации информации из внешних источников, а так же инженерно-техническая защита физических активов организации.

С точки зрения обеспечения безопасности сетевой инфраструктуры для работы в глобальной информационной сети является внедрение комплекса технических и программных средств блокирующих несанкционированный доступ в ЛВС.

Межсетевой экран (фильтр) - программное и аппаратное обеспечение, а иногда аппаратно-программный комплекс расположенный между локальной и глобальной сетями в организации предназначенный для фильтрации сетевого трафика сетевого или транспортного уровней. Задачей межсетевого экрана является предотвращение проникновения сетевых пакетов и настройки подключений несанкционированных пользователей и программ. Использование межсетевого экрана позволяет значительно снизить угрозу несанкционированного доступа в локальную сеть извне, но не позволяет в полной мере устранить данную опасность совсем [22].

В целях безопасности полезно контролировать все сетевые устройства (например, брандмауэры, шлюзы, VPN-устройства, беспроводные узлы доступа — AP) на границе сети — периметре безопасности, а также любые серверы, на которых размещаются информация и процессы, требующие конфиденциальности или целостности.

Используемая модель должна учитывать показатели деятельности по следующим направлениям:

- контроль и мониторинг сервисов организации на предмет бесперебойной работы и инцидентов;

- регистрировать факты нарушения работы оборудования и ПО.

- ввод справочной информации о пользователях, компьютерах сети, устройствах, имеющегося ПО;

- ведение статистики по событиям и инцидентам в структуре ЛВС;

- оценка производительности ЛВС и ее сегментов;

- использование сценариев и вариантов реагирования на события.

Для сервера определено взаимодействие и адресация пакетов между сетевыми адаптерами по умолчанию. В случае необходимости для некоторых приложений могут быть разработаны специальные маршруты, по которым будет производиться адресация на прямую, без использования брандмауэра. Так же в таблицах маршрутизации могут быть прописаны доверительные адреса компьютеров, которые могут выполнять подключения к указанным ресурсам. Для этого маршрутизатор получает адреса работающих с ним компьютеров по IP адресам, для фильтрации пакетов информации могут использоваться так же MAC адреса, что позволит исключить проникновения злоумышленников из внешней сети и подключения к сети других устройств. Для внешней сети маршрутизатор получает IP адрес полученный от провайдера[4].

Работа межсетевого экрана или штатного брандмауэра позволяет организовать защиту передаваемых пользовательских данных, а так же регламентировать работу сетевых протоколов для передачи информации.

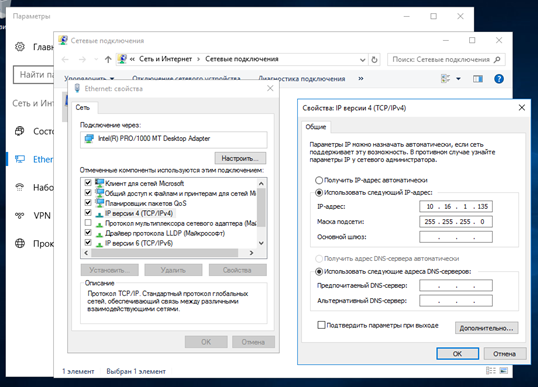

Для пользователей внутренней сети указывается адрес шлюза, который имеет маршрутизатор во внутренней сети, или же производятся настройки получения IP адреса автоматически при подключении. После установки операционной системы Windows Server 2016, она готова к работе, но прежде чем производить настройку ролей сервера необходимо настроить подключение по локальной вычислительной сети. Для адаптера вводятся значения IP адреса подсети используемой для работы в ЛВС 10.16.1.135, маска подсети 255.255.255.0, рисунок 2.1.

Рисунок. 2.1. Настройка сетевого подключения

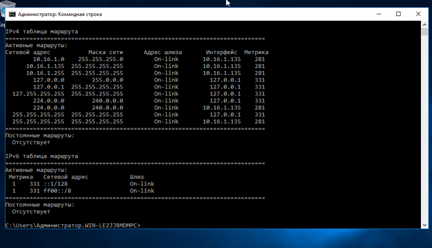

Производится настройка таблиц маршрутизации. Таблицы маршрутизации генерируются автоматически, но могут быть изменены в случае необходимости. Для проверки производится чтение таблицы маршрутизации на сервере, где будет указано перенаправление и адресация в сетевых подключениях, рисунок 2.2.

Рисунок 2.2. Таблица маршрутизации сервера при стандартном подключении

Для работы сервера в сети интернет и использование его как прокси-сервера производится установка соответствующих ролей Windows Server 2016 и настройку соответствующих компонентов.

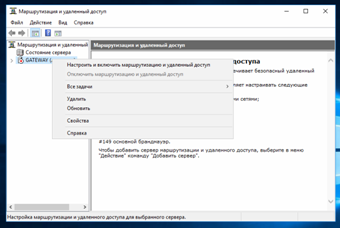

Для работы операционной системы Windows Server производится настройка соответствующей оснастки и роли, для этого для сервера настраивается соответствующая компонента «маршрутизация и удаленный доступ». После запуска службы «Маршрутизация и удаленный доступ» необходимо создать таблицы маршрутизации и указать хост, на который будет производиться перенаправление запросов в сеть интернет. Служба представлена на рисунке 2.3.

Рисунок 2.3. Служба администрирования «Маршрутизация и удаленный доступ»

После запуска команды «Настроить и включить маршрутизацию и удаленный доступ» запускается мастер настройки. В данном мастере необходимо пошагово выполнить настройку маршрутизации. Для обеспечения переадресации выбирается конфигурация «Преобразование сетевых адресов (NAT)» [15].

Компонент NAT обеспечивает совместное использование подключения к Интернету посредством одного интерфейса с одним общим IP-адресом. Компьютеры в частной сети используют частные не маршрутизируемые адреса. Данная маршрутизация оформляется в виде таблиц маршрутизации и работает на сервере, который выполняет роль маршрутизатора[5].

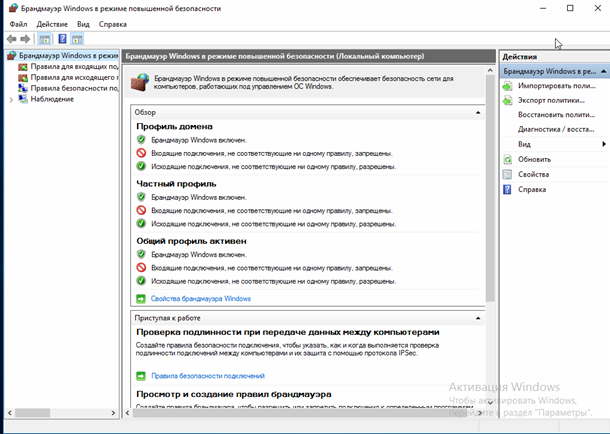

Наряду с антивирусными программами и правилами и политиками безопасности брандмауэр позволяет защитить компьютер от нежелательных программ, соединений и потенциальных угроз как со стороны интернет соединений, так и во внутренней сети, рисунок 2.4.

Рисунок 2.4. Брандмауэр Windows Server 2016

После того как правила созданы, они применятся для групп пользователей, отдельных пользователей или всех пользователей, в зависимости от применяемой политики безопасности. Использование штатного брандмауэра Windows Server 2016 позволяет создать надежную защиту от внешних угроз, угроз проникновения и получения из внешней среды неблагоприятной информации и вредоносных программ и кода.

В ходе эксплуатации локальной вычислительной сети возникает необходимость в сборе статистических данных о состоянии сети и пропускной способности некоторых ее сегментов. Данный вид мониторинга и анализ логов устройств и оборудования может быть рассмотрен в специальной программе – «Системный монитор»[6].

При мониторинге локальной вычислительной сети необходимо знать пропускную способность каналов связи в различные периоды времени (в зависимости от расписания работы некоторых служб), задержки, возникающие при обработке различных запросов, частота возникновения событий и других характеристик [16].

Использование штатных оснасток и ролей Windows Server 2016 позволяет обеспечить защиту передаваемых данных как внутри ЛВС, так и обеспечивать защиту трафика. Для более полноценной защиты передаваемых данных могут использоваться протоколы безопасности на канальном и сеансовом уровне, которые позволяют осуществлять шифрование передаваемого трафика как внутри ЛВС, так и в сети интернет, где защита данных передаваемых по общественным сетям не гарантирована.

2.3 Протоколы защиты на канальном и сеансовом уровнях

Для организации защиты информации передаваемой через локальную вычислительную сеть, а так же сегменты глобальной сети интернет могут использоваться протоколы защиты на канальном и сеансовом уровне сетевой модели OSI.

В настоящее время существует несколько протоколов, которые обеспечивают защиту данных при передачи, производят шифрование информации. Протоколы формирования защищенных каналов на канальном уровне представлены следующим набором протоколов, распространённых в современных операционных системах, а именно протоколы РРТР, L2F и L2TP.

Протоколы РРТР (Point-to-Point Tunneling Protocol), L2F (Layer-2 Forwarding) и L2TP (Layer-2 Tunneling Protocol) — это протоколы туннелирования канального уровня модели OSI. Общим свойством этих протоколов является то, что они используются для организации защищенного многопротокольного удаленного доступа к ресурсам корпоративной сети через открытую сеть, например через Интернет.

Все три протокола — РРТР, L2F и L2TP — обычно относят к протоколам формирования защищенного канала, однако этому определению точно соответствует только протокол РРТР, который обеспечивает туннелирование и шифрование передаваемых данных [12, 13].

Протоколы L2F и L2TP поддерживают только функции туннелирования. Для защиты туннелируемых данных в этих протоколах необходимо использовать некоторый дополнительный протокол, в частности IPSec. Используемое клиентское программное обеспечение обычно использует для удаленного доступа стандартный протокол канального уровня PPP (Point-to-Point Protocol). Протоколы РРТР, L2F и L2TP основываются на протоколе РРР и являются его расширениями.

Другим типом протоколов обеспечивающего защиту данных при передачи является протокол IPsec.[7]

IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP. Позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. В основном, применяется для организации VPN-соединений.

Данный протокол предназначен для создания гарантированного соединения, с возможностью авторизации и аутентификации, на основании используемых ключей и методов шифрования. Кроме этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES, рисунок 2.5.

Рисунок. 2.5. – Архитектура IPSec

Гарантии целостности и защищенности передаваемых данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно.

Использование алгоритмов шифрования в свою очередь, основано на предварительном согласовании сторонами информационного обмена т.н. «контекста безопасности» – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров. Т.е. для использования протокола с возможность шифрования, стороны производят согласование и обмен информацией, необходимо для шифрования и дешифрования полученной информации, т.е. обмен ключами[8].