Добавлен: 16.03.2024

Просмотров: 41

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство образования и науки Мурманской области

Министерство образования и науки Мурманской областиГАПОУ МО «МКЭиИТ»

Отделение: дневное

Специальность: 09.02.06 «Сетевое и системное администрирование»

ОТЧЁТ

по Учебной практике

профессионального модуля ПМ-03

«ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ»

Разработал

Студенты группы 4СА1

М. И. Мацокин

Проверил

Преподаватель

А. А. Сорокина

Оценка:

2021

Содержание

Введение…………………………………………………………………………...3

1 Модуль C…………………………………………………………….......……….4

-

Базовая настройка………………………………………………………..……4 -

Настройка коммутации………………………………………………………..8 -

Настройка подключений к глобальным сетям……………………………...13 -

Настройка маршрутизации…………………………………………..………16 -

Настройка служб……………………………………………………………..19 -

Настройка механизмов безопасности……………………………………….20 -

Конфигурация частных виртуальных сетей………………………….…….23

2 Модуль B………………………………………………………………………..26

2.1 Настройка DC1……………………………………………………………….26

2.2 Настройка SRV1……………………………………………………………...36

2.3 Настройка DCA………………………………………………………………42

2.4 Настройка CLI1………………………………………………………………46

2.5 Настройка DC2……………………………………………………………….48

2.6 Настройка SRV2……………………………………………………………...53

2.7 Настройка CLI2………………………………………………………………54

2.8 Настройка R2…………………………………………………………………55

2.9 Настройка R1…………………………………………………………………55

3 Модуль A……………………………………………………………………….58

3.1 Конфигурация хостов и сетевой инфраструктуры…………………………58

3.2 Службы централизованного управления и журналирования……………...99

3.3 Конфигурация служб удаленного доступа………………………………….99

3.4 Конфигурация веб-служб……………………………………………………99

3.5 Конфигурация служб хранения данных…………………………………….99

3.6 Конфигурация параметров безопасности и служб аутентификации……...99

Приложение А…………………………………………………………………..222

Приложение Б…………………………………………………………………..222

Введение

Практика выполнена в среде виртуализации VMware Workstation Pro 16.0. Модуль С выполнен на виртуальной машине Emulated Virtual Environment Next Generation версии 2.0.3-112 и состоит из:

-

трёх виртуальных свитчей Cisco с образом версии i86bi_LinuxL2-AdvEnterpriseK9-M_152_May_2018; -

двух виртуальных маршрутизаторов Cisco с образом версии i86bi_LinuxL3-AdvEnterpriseK9-M2_157_3_May_2018.bin; -

одного виртуального сервера Debian с образом версии 9.0; -

одного виртуального брандмауэра Cisco ASA с образом версии asav-981; -

двух виртуальных клиентских машин Microsoft Windows 10 с образом версии 2004.

Топология сети изображена на рисунке А.1.

Модуль B выполнен с использованием:

-

семи виртуальных серверов Microsoft Windows Server 2022 c образом версии «Build 20285.fe_release.210116-1100»; -

двух виртуальных клиентских машин Microsoft Windows 10 с образом версии 2004.

Модуль A выполнен с использованием:

-

семи виртуальных машин Debian с версией образа 11; -

пяти виртуальных машин CentOS с версией образа 7.

1 Модуль C

1.1 Базовая настройка

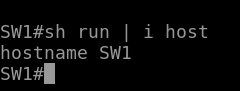

Первым делом было заданно имя для всех устройств в соответствии с топологией. Осуществлялось вводом команды hostname <Имя>, где <Имя> - имя устройства. На пример для коммутатора номер 1 команда была hostname SW1.

Рисунок 1 — Проверка назначения имени устройства

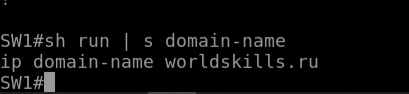

Далее для всех устройств было заданно доменное имя worldskills.ru. Осуществлялось вводом команды ip domain-name worldskills.ru для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом domain-name worldskills.ru.

Рисунок 2 — Проверка присвоения доменного имени

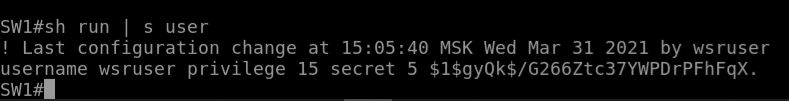

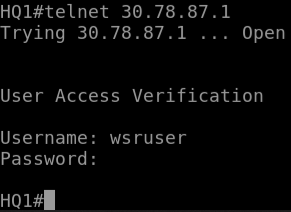

После этого на всех устройствах был создан пользователь wsruser с паролем network. Осуществлялось вводом команды username wsruser privilege 15 secret network для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом username wsruser password network priv 15.

Рисунок 3 — Проверка созданного пользователя

Следующим действием было установка пароля wsr на вход в привилегированный режим на всех устройствах. Осуществлялось вводом команды enable secret wsr на всех сетевых устройствах.

Рисунок 4 — Проверка назначенного пароля

Далее был настроен режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. Осуществлялось вводом команды service password-encryption для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом password encryption aes.

Рисунок 5 — Проверка режима шифрования паролей

После этого для всех устройств была реализована модель AAA. Осуществлялось вводом команд, изображённых в таблице 1.

Таблице 1 — Команды для реализации модели AAA

| На маршрутизаторах и коммутаторах | На ASA |

| aaa new-model | aaa authentication enable console LOCAL |

| aaa authentication login default local | aaa authentication ssh console LOCAL |

| aaa authorization exec default local | aaa authentication telnet console LOCAL |

| aaa authorization console | aaa authorization exec LOCAL |

Рисунок 6 — Проверка входа в привилегированный режим

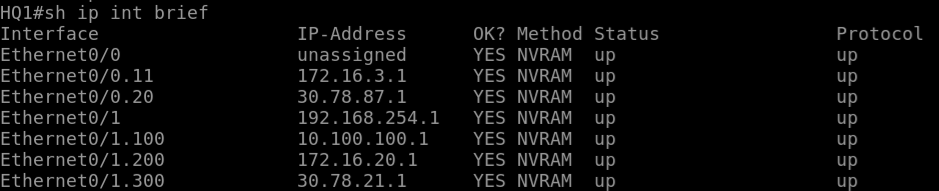

После этого на устройствах были созданы виртуальные интерфейсы, под интерфейсы и интерфейсы типа петля, а также назначены IP-адреса.

Для создания виртуального интерфейса на маршрутизаторе необходимо выполнить следующие команды:

Int e 0/0.100 - создание виртуального интерфейса;

encapsulation dot1q 100 - Указание типа инкапсуляции;

Ip address 10.100.100.1 255.255.255.0 - Установка виртуальному интерфейсу IP;

по необходимости можно задать и Ipv6 адрес введя ipv6 address и запрашиваемый адрес.

Для создания петлевого интерфейса на маршрутизаторе необходимо выполнить следующие команды:

int loopback 0

ip address 1.1.1.1 255.255.255.255

ipv6 address 2001:A:B:1::1/64

Рисунок 7 — Созданные интерфейсы на роутере

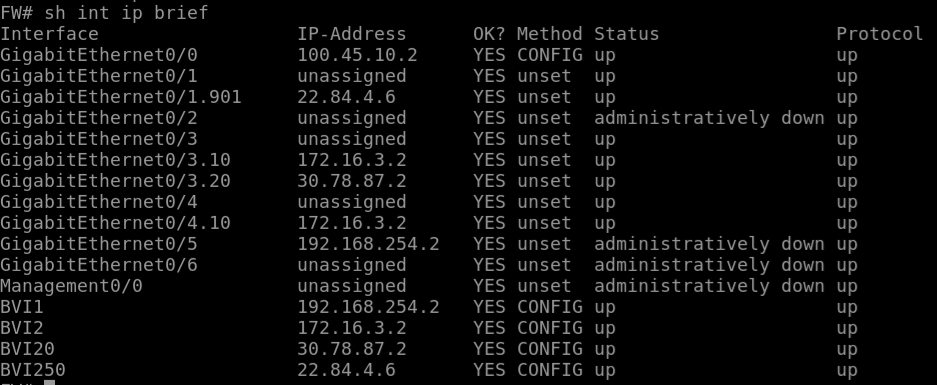

Для создания виртуальных интерфейсов на брандмауэре ASA изначально необходимо создать виртуальный интерфейс группы мостов введя следующие команды:

Int bvi 20

No nameif

ip address 30.78.87.2 255.255.255.248

ipv6 address 2001:3::2/64

nameif HQDOWN

security-level 100

exit

same-security-traffic permit inter-interface

same-security-traffic permit intra-interface

После этого необходимо зайти на запрашиваемый виртуальный интерфейс и ввести следующие команды:

No nameif

Vlan 20

bridge-group 20

nameif HQDOWN11

security-level 100

Рисунок 8 — Созданные интерфейсы на ASA

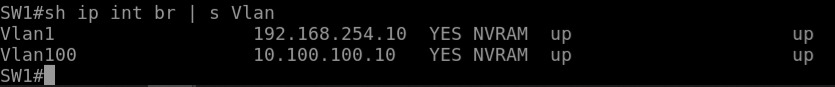

В примере ниже показаны команды для настройки SW1. Они будут одинаковы для всех коммутаторов.

Int vlan 100

Ip address 10.100.100.10 255.255.255.0

Рисунок 9 — Созданные интерфейсы на коммутаторах

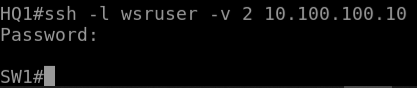

Далее на всех устройствах был настроен доступ для управления по протоколу SSH версии 2. Осуществляется вводом команд изображённых в таблице 2.

Таблице 2 — Команды для реализации SSH v2

| На маршрутизаторах и коммутаторах | На ASA |

| crypto key generate rsa modulus 1024 | crypto key generate rsa modulus 1024 |

| ip ssh ver 2 | ssh ver 2 |

| line vty 0 15 | ssh 0.0.0.0 0.0.0.0 <ИМЯ_ИНТЕРФЕЙСА> <ИМЯ_ИНТЕРФЕЙСА> - название интерфейса ASA, откуда ожидается подключение |

| transport input all | |

Рисунок 10 — Проверка подключения по SSH

1.2 Настройка коммутации

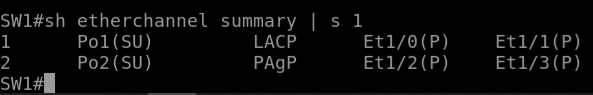

Первым делом было настроено агрегирование каналов связи между коммутаторами. Для этого на устройствах необходимо указать команды отображённые в таблице 3.

Таблице 3 — Команды для реализации агрегирования

| SW1 | SW2 | SW3 |

| int range e 1/0-1 | int range e 1/0-1 | int range e 1/2-3 |

| channel-group 1 mode active | channel-group 1 mode passive | channel-group 2 mode auto |

| int range e 1/2-3 | | |

| channel-group 2 mode desirable | | |

Рисунок 11 — Проверка каналов агрегирования

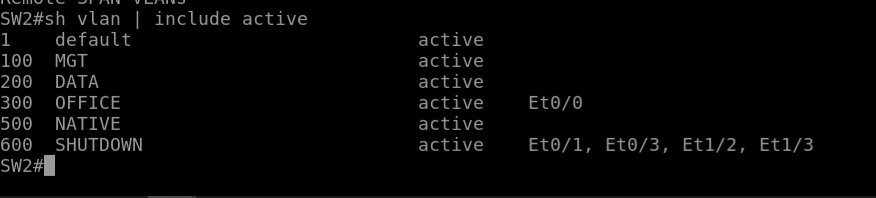

Далее для централизованного конфигурирования VLAN в коммутируемой сети предприятия был настроен протокол VTP. Для настройки необходимо было на свитче создать все запрашиваемые VLAN. Пример создания VLAN:

vlan 100

name Management

exit

Рисунок 12 — Созданные VLAN

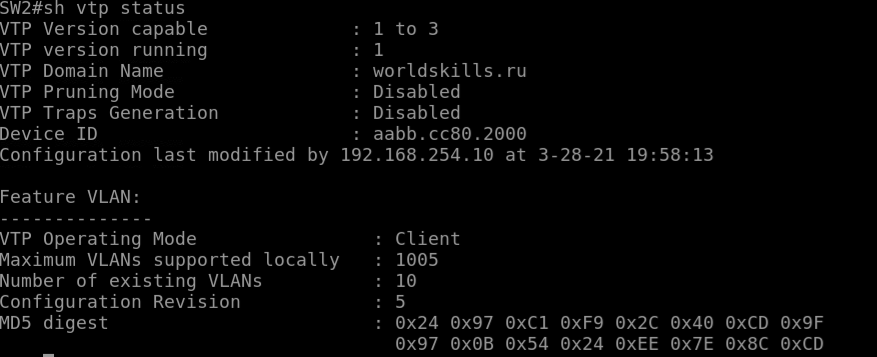

После этого было необходимо сконфигурировать VTP Server указав домен для VTP (vtp domain wsr). И VTP клиентов этой же командой.

Рисунок 13 — VTP клиент на SW2

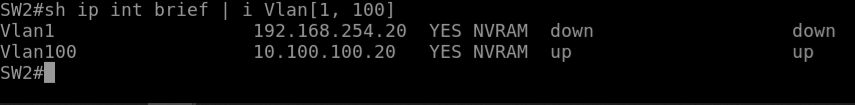

Следующим шагом было задание сетевых адресов VLAN согласно топологиям. На пример задание ip для 100 VLAN на 2 коммутаторе:

Int vlan 100

Ip address 10.100.100.20 255.255.255.0

Рисунок 14 — Сетевые адреса VLAN на SW2

После этого требовалось между всеми коммутаторами настроить транки с использованием протокола IEEE 802.1q. Для этого было необходимо:

Во-первых, порты e0/0 коммутаторов должны были работать без использования согласования. А также требовалось отключить протокол DTP явным образом;

Во-вторых, требовалось настроить транк между коммутаторами SW2 и SW3 без использования согласования. А также отключить протокол DTP явным образом;

В-третьих, требовалось настроить транки между коммутаторами SW1 и SW2, а также между SW1 и SW3 чтобы они согласовывались по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа;

В-четвёртых, для всех магистральных каналов был назначен native vlan 500;

В-пятых, была запрещена пересылка по магистральным каналам всех неиспользуемые VLAN.

Конфигурируется вводом команд расположенных в таблице 4.

Таблице 4 — Команды для настройки транков между устройствами

| SW1 | SW2 | SW3 |

| int r port-channel 1-2, e 0/0 | Int e0/0 | Int e0/0 |

| switchport mode trunk | Swi mode access | Swi mode access |

| switchport trunk native vlan 500 | Swi nonegotiate | Swi nonegotiate |

| switchport trunk allowed vlan except 1 | int r e 0/2, port-channel 1 | int r e 0/2, port-channel 2 |

Продолжение таблицы 4

| SW1 | SW2 | SW3 |

| int r port-channel 1-2 | switchport mode trunk | switchport mode trunk |

| switchport mode dynamic desirable | switchport trunk native vlan 500 | switchport trunk native vlan 500 |

| | switchport nonegotiate | switchport nonegotiate |

| | int port-channel 1 | int port-channel 2 |

| | switchport mode dynamic auto | switchport mode dynamic auto |