Добавлен: 16.03.2024

Просмотров: 43

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Рисунок 36 — Проверка прав пользователя user1

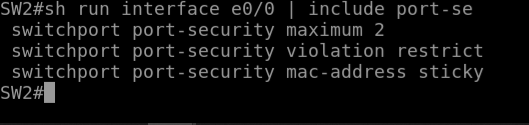

Далее на порту e0/0 коммутатора SW2 был настроен Port Security со следующими параметрами:

-

не более 2 адресов на интерфейсе; -

адреса должны динамически определяться, и сохраняться в конфигурации; -

при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт не должен быть отключен.

Осуществляется вводом приведённых ниже команд.

int e0/0

switchport port-security mac-address sticky

switchport port-security maximum 2

switchport port-security violation restrict

Рисунок 37 — Состояние работы порта e0/0

1.7 Конфигурация частных виртуальных сетей

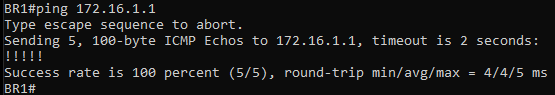

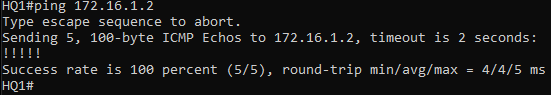

Первоначально между HQ1 и BR1 был настроен GREPtP туннель c интерфейс-источниками в виде Loopback-интерфейсов на каждом маршрутизаторе. Осуществлялось путём ввода команд расположенных в таблице 11.

Таблица 11 — Команды для реализации GREPtP

| BR | HQ |

| int tun 1 | int tun 1 |

| ip address 172.16.1.2 255.255.255.0 | ip address 172.16.1.1 255.255.255.0 |

| tunnel source 3.3.3.3 | tunnel source 1.1.1.1 |

| tunnel destination 1.1.1.1 | tunnel destination 3.3.3.3 |

| no sh | no sh |

Рисунок 38 — Проверка связи между устройствами с помощью ICMP

Рисунок 39 — Проверка связи между устройствами с помощью ICMP

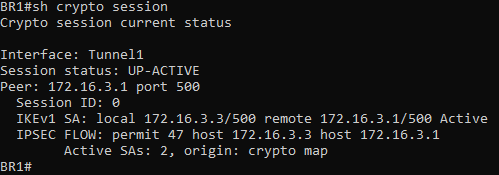

Далее было осуществлена защита туннеля между BR1 и FW1 с помощью IPsec.

Для этого использовались команды из таблицы 12.

Таблица 12 — Команды для реализации Ipsec

| HQ | BR |

| crypto isakmp policy 1 | crypto isakmp policy 1 |

| hash sha256 | hash sha256 |

| encryption 3des | encryption 3des |

| authentication pre-share | authentication pre-share |

| group 5 | group 5 |

| crypto isakmp key networksupersecretkey address 3.3.3.3 | crypto isakmp key networksupersecretkey address 1.1.1.1 |

| crypto ipsec transform-set vpn esp-3des esp-sha256-hmac | crypto ipsec transform-set vpn esp-3des esp-sha256-hmac |

| mode tunnel | mode tunnel |

| crypto ipsec profile vpnp | crypto ipsec profile vpnp |

| set transform-set vpn | set transform-set vpn |

| int tun 1 | int tun 1 |

| tunnel protection ipsec profile vpnp | tunnel protection ipsec profile vpnp |

| end | end |

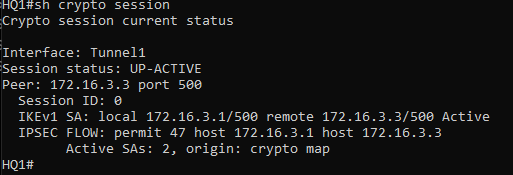

Рисунок 40 — Проверка состояния подключения на BR1

Рисунок 41 — Проверка состояния подключения на HQ1

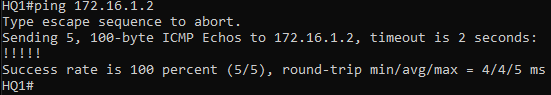

Рисунок 42 — Проверка связи между устройствами с помощью ICMP

Рисунок 43 — Проверка связи между устройствами с помощью ICMP

2 Модуль B

2.1 Настройка DC1

Первоначально было необходимо провести базовую настройку сервера, в неё входило:

-

переименование устройства; -

конфигурация Ip адреса; -

обеспечение работоспособности ICMP.

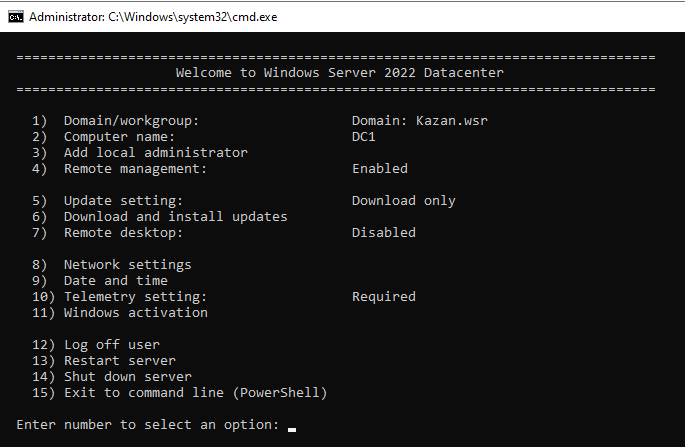

Изменение имени устройства и конфигурирование ip адреса осуществлялось посредством использования консольной утилиты Sconfig.

Для изменения имени было необходимо зайти во вторую кладку и заменить изначальное имя устройства на требуемое.

Рисунок 44 — Окно консоли после замены имени

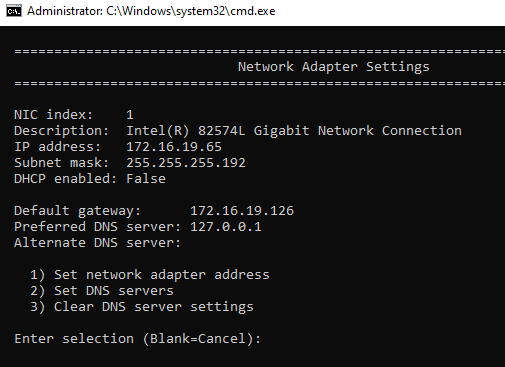

Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.

Рисунок 44 — Окно консоли с изменённым ip адресом

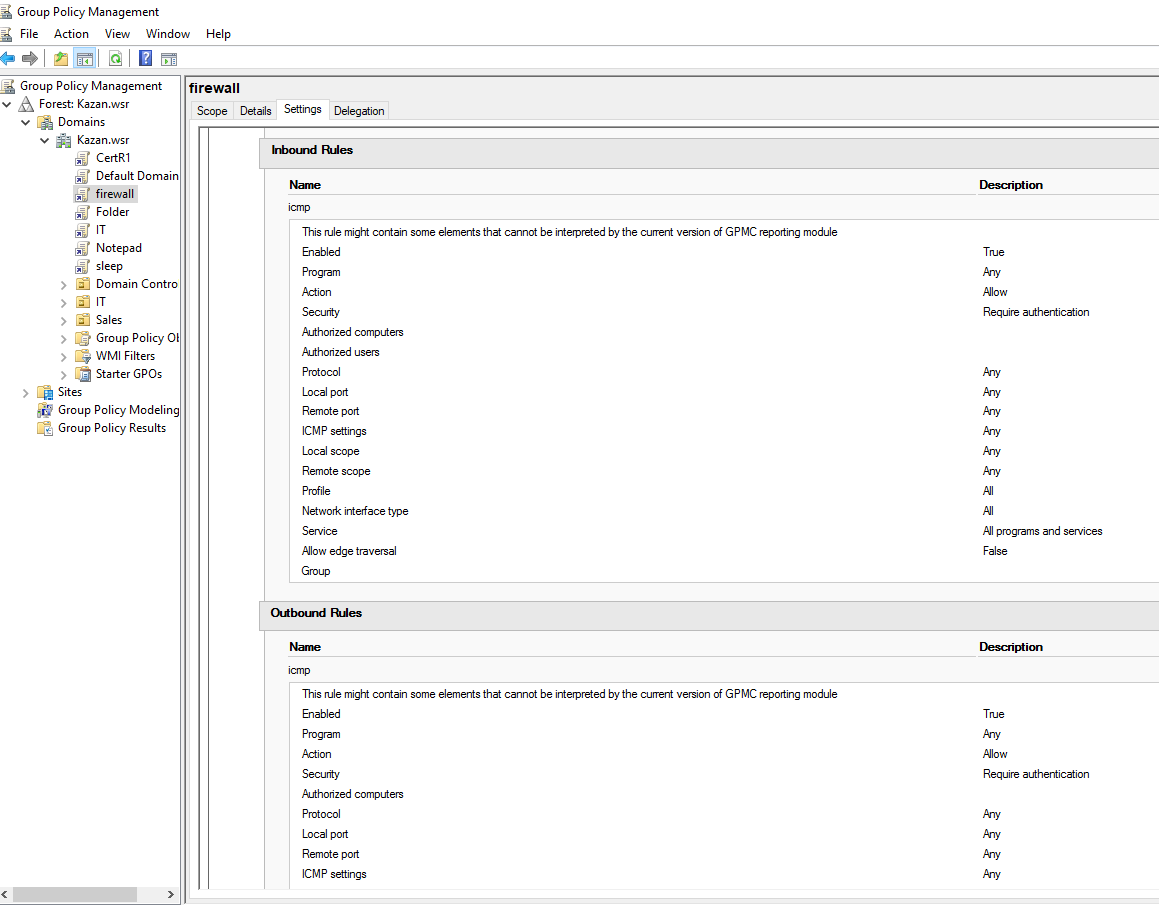

Для разрешения ICMP запросов была создана специальная групповая политика в которой находятся два одинаковых разрешающих правила для брандмауэра разрешающие весь трафик между устройствами.

Рисунок 45 — GPO для ICMP

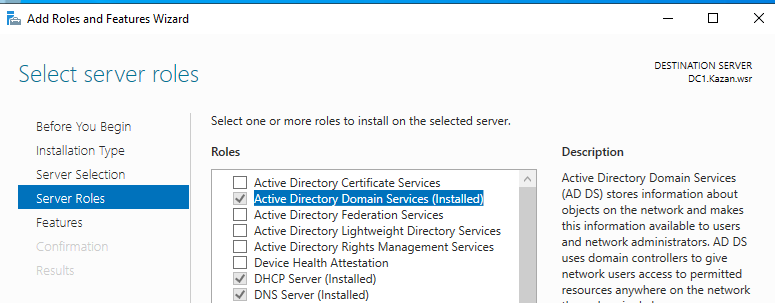

Далее требовалось настроить доменные службы, DNC и DHCP. Чтобы это сделать изначально требовалось установить данные модули посредством панели добавления компонентов.

Рисунок 46 — Добавленные модули запрашиваемых служб

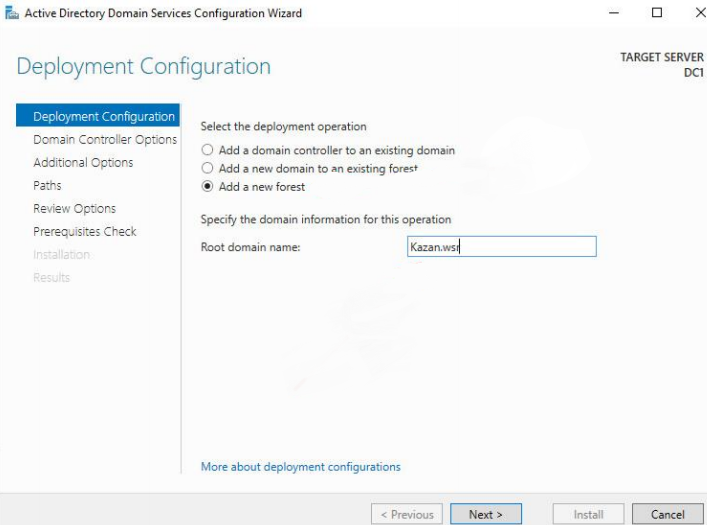

После установки всех модулей необходимо зайти в окно первичной конфигурации AD и настроить сервер в качестве контроллера домена. Для этого требовалось указать имя создаваемого домена.

Рисунок 47 — Имя создаваемого домена

На следующем окне было задан пароль для восстановления домена, а на всех поселяющих окнах была нажата кнопка далее.

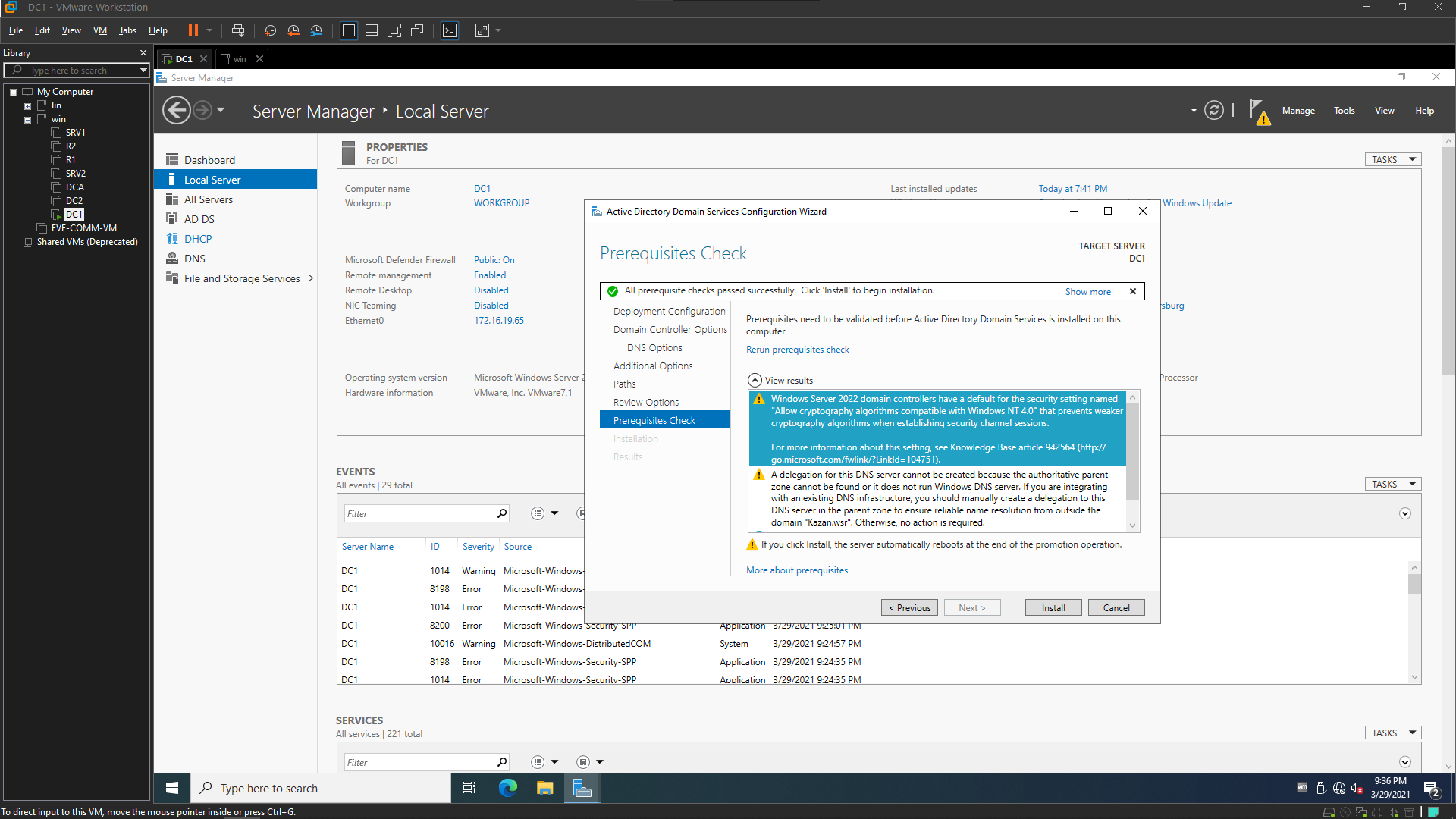

В конце установки было выведено окно, оповещающее о завершении установки служб AD.

Рисунок 48 — Окно, оповещающее о завершении всех проверок и готовности к установке

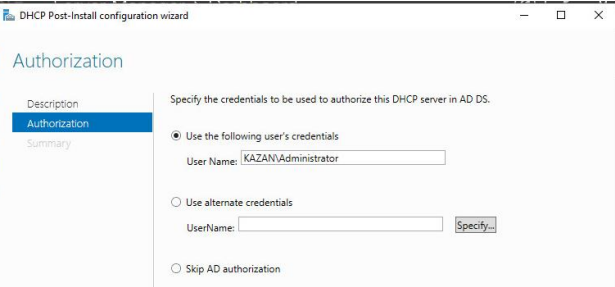

Далее было необходимо провести конфигурирование DHCP, но перед этим было необходимо авторизовать службы.

Рисунок 49 — Окно авторизации службы DHCP

После этого была создана ipv4 область для раздачи ip адресов. Также были заданы адреса DNS серверов и основной шлюз.

Рисунок 50 — Созданная зона DHCP

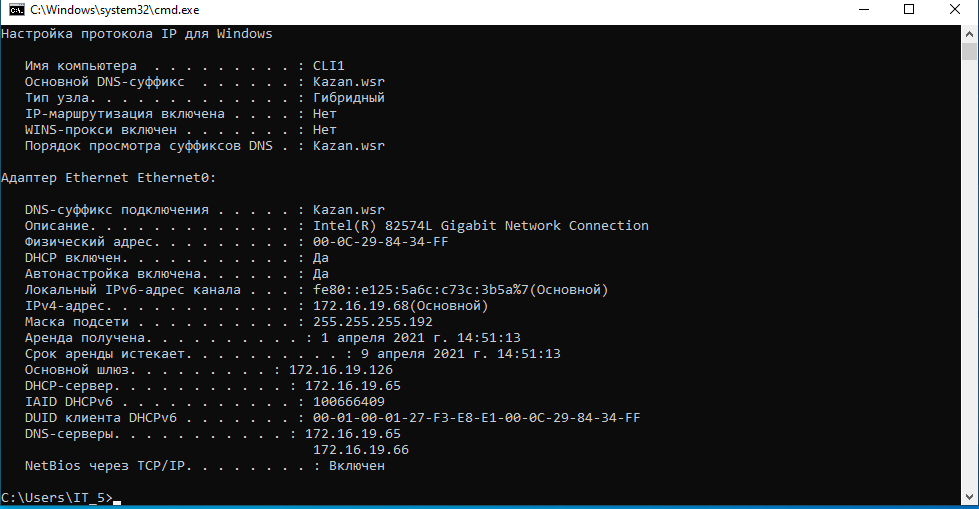

После этого на клиенте появился розданный адрес.

Рисунок 51 — Полученный адрес на клиенте

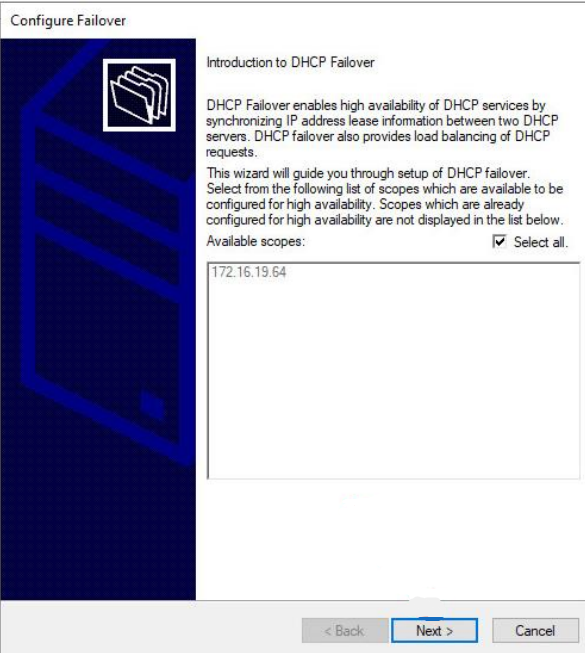

Далее требовалось настроить балансировку нагрузки между DC1 и SRV1. Для этого было необходимо установить службы DHCP на SRV1. После этого в меню DHCP необходимо выбрать меню конфигурации.

Рисунок 52 — Меню балансировщика

После этого в него было необходимо добавить сервер SRV1.

Рисунок 53 — Меню балансировщика

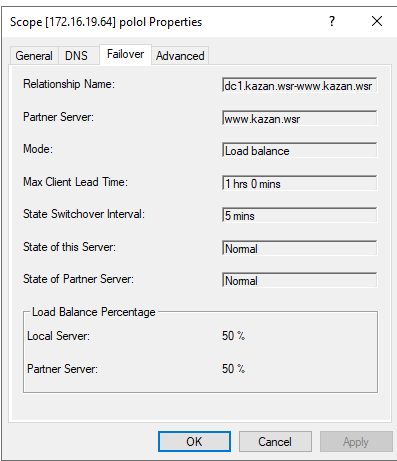

Так же было необходимо задать интервал времени, по истечении которого партнер считается недоступным и установить пароль.

Рисунок 54 — Созданный балансировщик

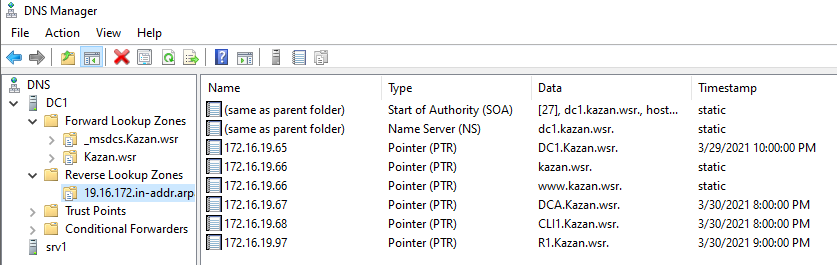

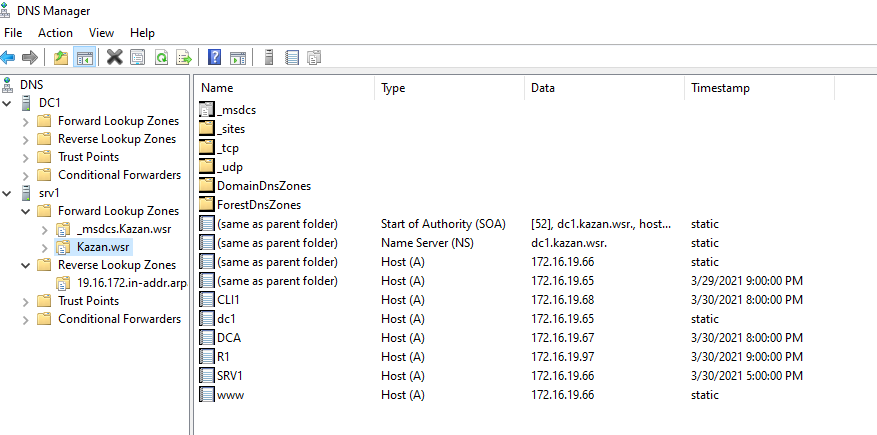

Далее Были настроены Службы DNS. Первым делом была создана зона обратного просмотра и записи PTR.

Рисунок 55 — Созданная обратная зона и её записи

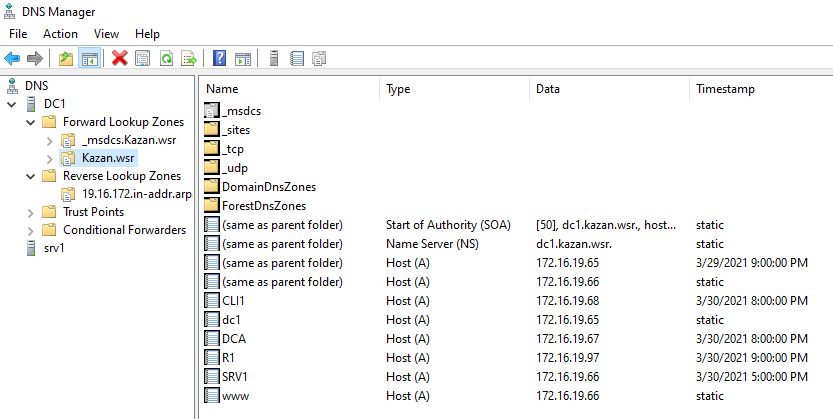

После этого были созданы все требуемые A записи в основной зоне.

Рисунок 56 — Созданные A записи

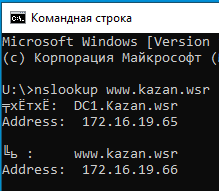

В конце была выполнена проверка с помощью командной строки и команды nslookup.

Рисунок 57 — Запрос со стороны клиента

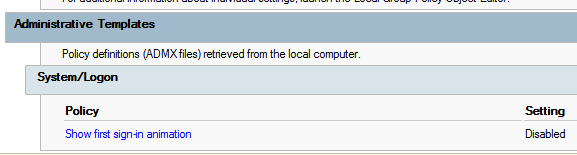

После этого были сконфигурированы требуемые групповые политики:

-

запрещена анимация при первом входе пользователей в систему на всех клиентских компьютерах домена; -

члены группы IT должны быть членами группы локальных администраторов на всех клиентских компьютерах домена; -

в браузерах IE Explorer и Microsoft Edge должна быть настроена стартовая страница – www.kazan.wsr.

Первой групповой политикой был сконфигурирован запрет на показ первичной анимации.

Рисунок 58 — GPO на запрет анимации при первом входе

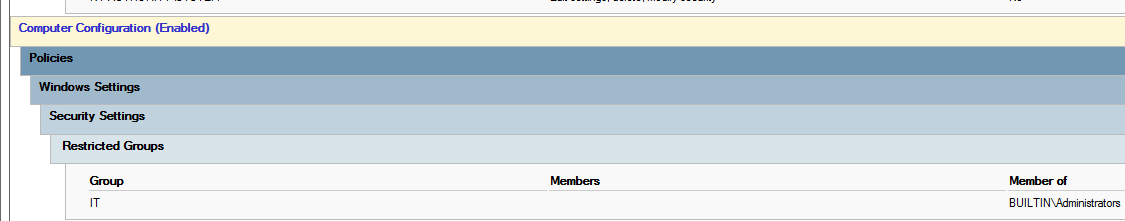

Второй групповой политикой было сконфигурировано делегирование прав администратора группе IT.

Рисунок 59 — GPO на делегирование прав администратора группе IT

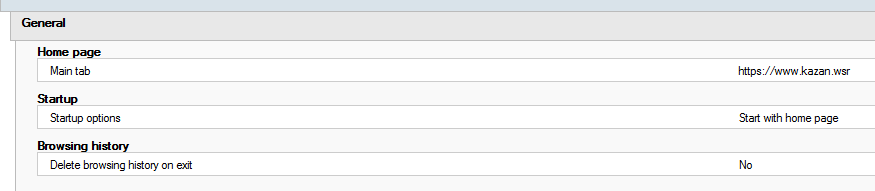

Третьей групповой политикой было задана стартовая страница www.kazan.wsr в браузерах IE Explorer и Microsoft Edge.

Рисунок 59 — GPO на установление стартовой страницы в браузерах

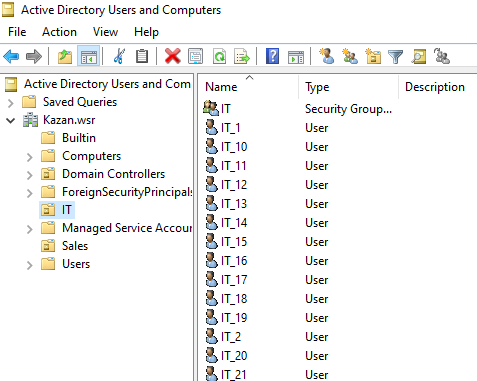

Далее Были настроены элементы доменной инфраструктуры. Первым действием было создание OU и запрашиваемых групп пользователей.

Далее с помощью скриптов PowerShell, изображённых на рисунках Б.1 и Б.2, были созданы тридцать пользователей в данные группы.

Рисунок 60 — Группа IT и её пользователи в своей OU

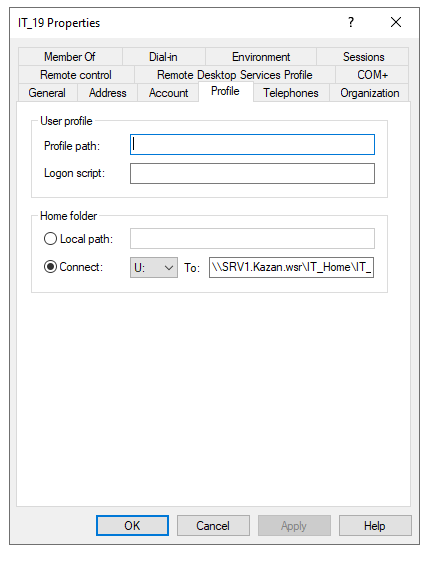

Следующим было то, что для каждого пользователя, члена группы IT, была создана автоматически подключаемая в качестве диска U:\ домашняя папка.

Рисунок 61 — Домашняя папка в профиле участника IT группы

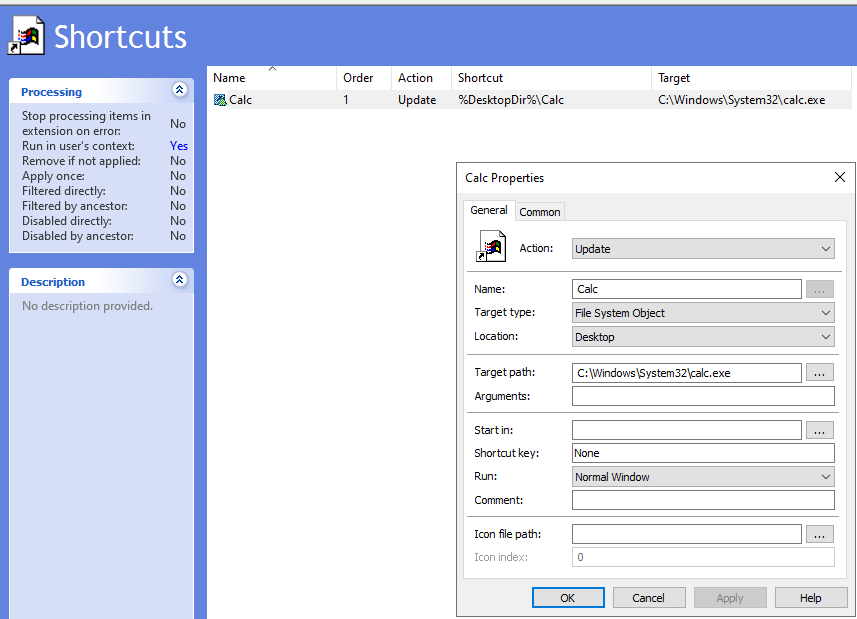

В конце была сформирована GPO для добавления на рабочий стол ярлыка калькулятора.

Рисунок 62 — GPO для ярлыка калькулятора

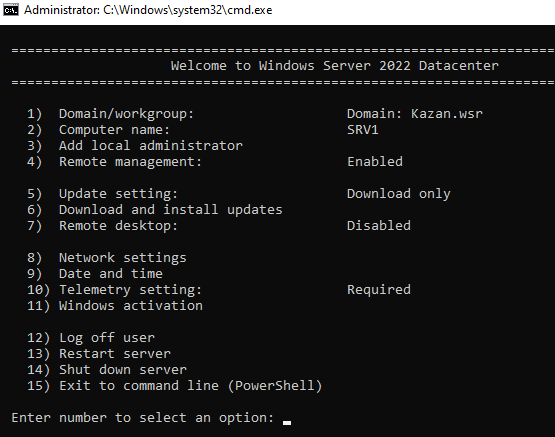

2.2 Настройка SRV1

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.

Рисунок 63 — Окно консоли после смены имени

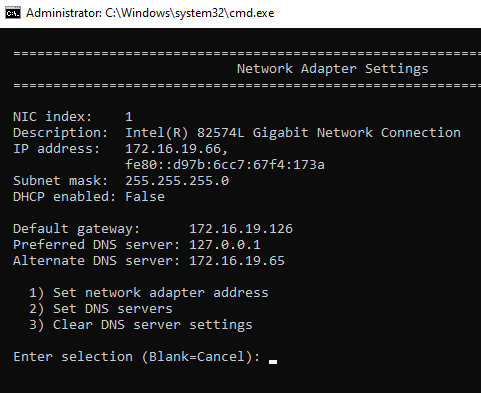

Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.

Рисунок 64 — Заданные параметры IP

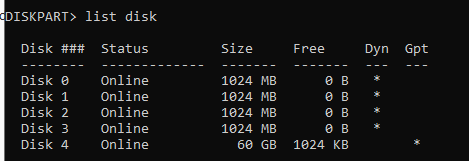

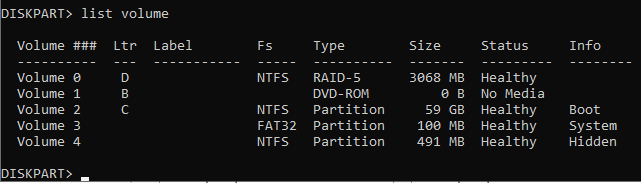

Далее из дополнительных дисков был сконфигурирован Raid 5 массив посредством утилиты diskpart. Выполнялось по средству ввода следующих команд для всех частей кластера, чтобы подготовить диски к объединению:

select disk 1

attrib disk clear readonly

online disk

convert dynamic

Рисунок 65 — Подготовленные к объединению диски

После этого из этих дисков был сформирован массив, присвоена ему буква тома и изменена файловая система на NTFS. Осуществлялось вводом следующих команд:

select volume 0

assign letter=D

format fs=ntfs

Рисунок 66 — Созданный Raid 5 массив

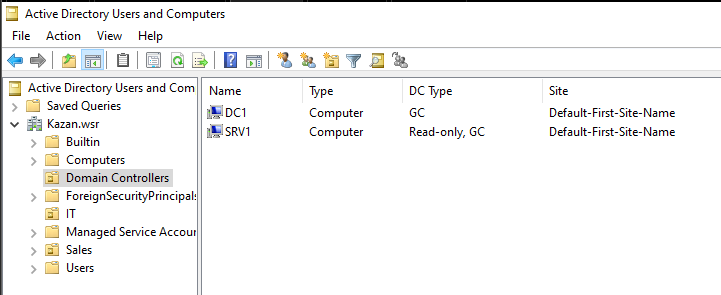

После этого были установлены службы домена и сконфигурирован дополнительный контролер домена для чтения.

Рисунок 67 — Все контролеры домена

Также были перенесены записи и зоны прямого и обратного просмотра на сервер.

Рисунок 68 — Все перенесённые зоны

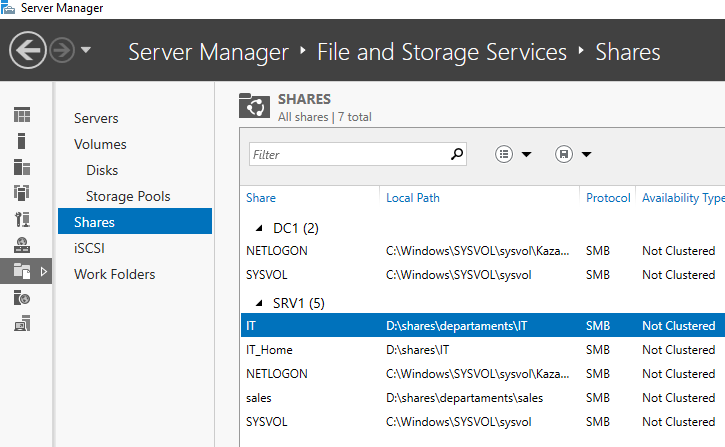

Далее были созданы общие папки для ранее созданных подразделений.

Рисунок 69 — Созданные общие папки

А также были выданы соответствующие права на папки, основанные на принадлежности к группам пользователей.