Добавлен: 16.03.2024

Просмотров: 45

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

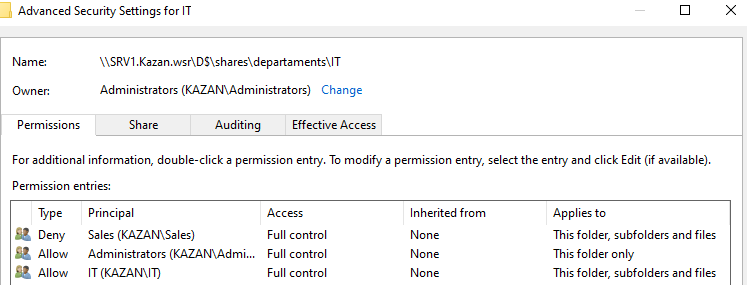

Рисунок 70 — Права на общую папку IT

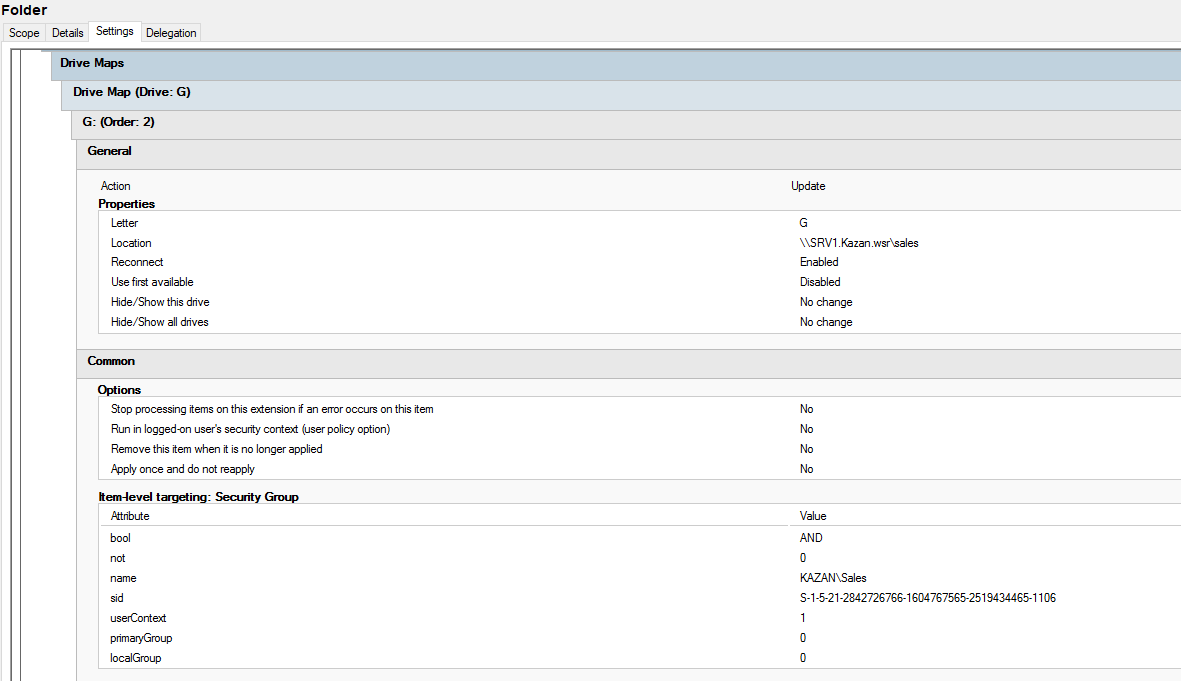

После этого данные общие папки были перемонтированы как сетевые диски к своим группам посредством GPO.

Рисунок 71 — Привязка общей папки посредством GPO

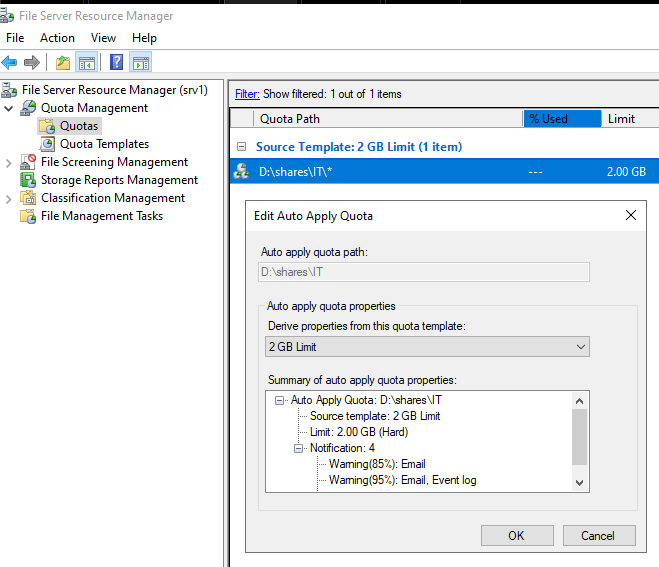

Далее на домашние папки была установлена квота в размере 2 Gb.

Рисунок 72 — Установленная квота на общие папки

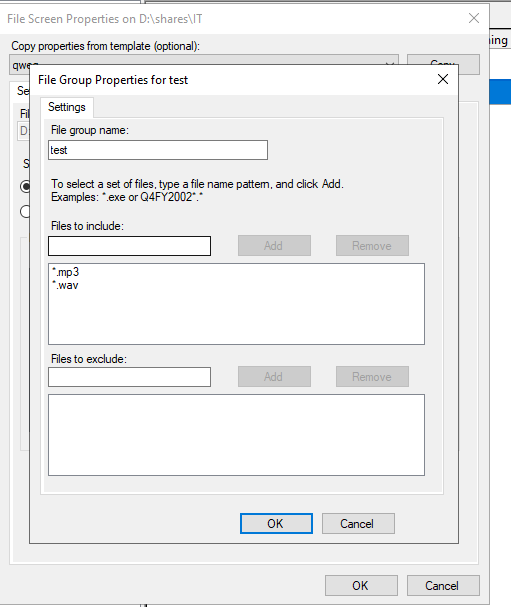

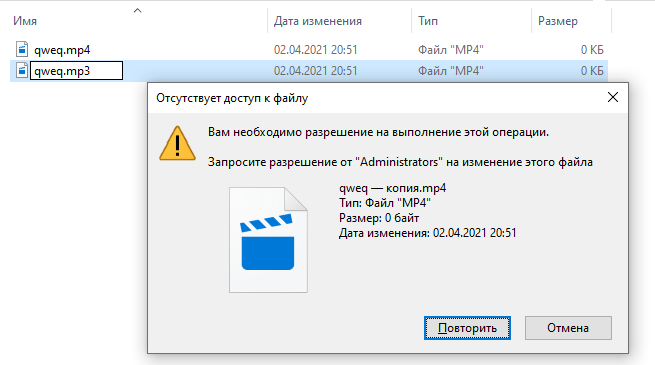

Также был применён запрошенный список запрещённых файлов.

Рисунок 72 — Установленная квота на общие папки

После этих настрое был сконфигурирован IIS. Первоначально было заданно тело сайта с помощью файла следующего содержания:

Welcome to Kazan!

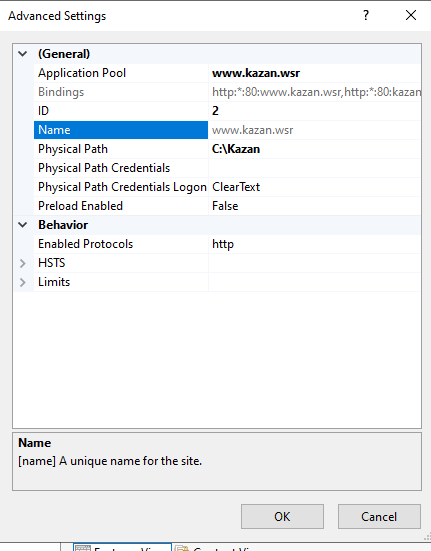

После создания файла с этим содержанием в панели IIS был создан сайт.

Рисунок 73 — Свойства созданного сайта

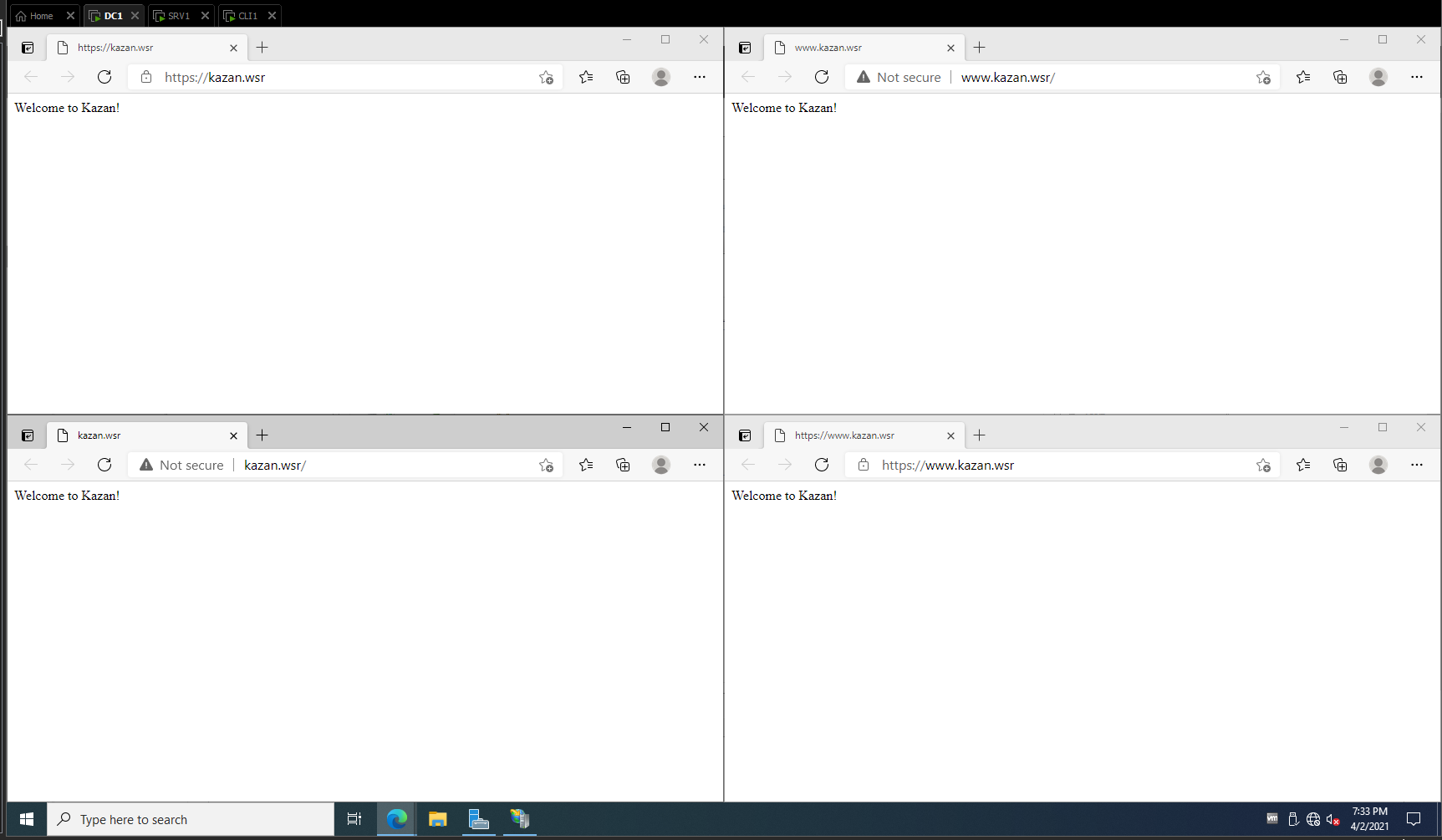

Впоследствии были заданы все необходимые alias для данного сайта как для протокола http, так и для протокола https.

Рисунок 74 — Работоспособность сайта по всем запрашиваем именам

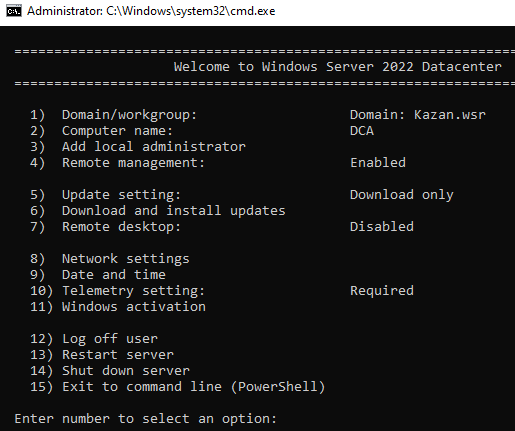

2.3 Настройка DCA

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.

Рисунок 75 — Окно вывода после смены имени и ввода в домен

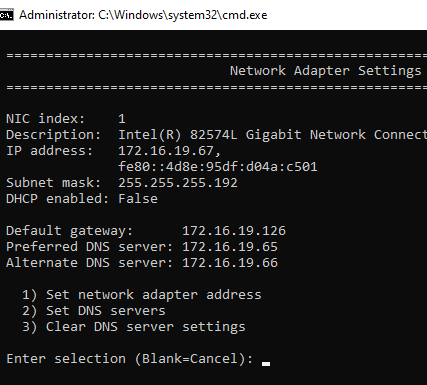

Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.

Рисунок 76 — Заданные параметры IP

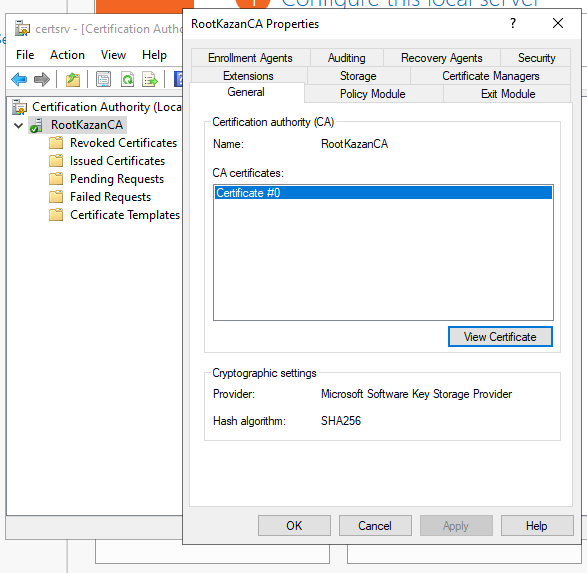

Далее были настроены службы сертификации. Первым были установлены службы сертификации через меню компонентов. Далее центр был сконфигурирован как корневой центр сертификации и выдан сертификат сроком на восемь лет.

Рисунок 76 — Сконфигурированный центр сертификации

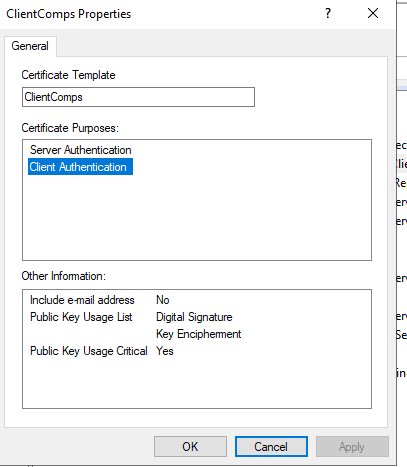

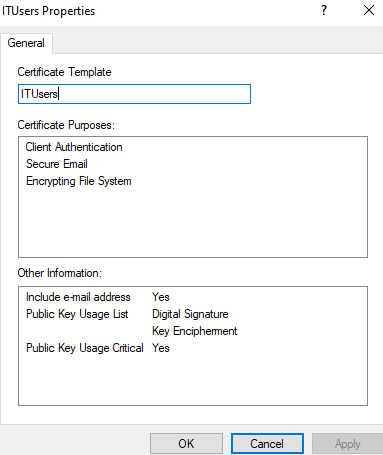

После этого было создано два шаблона и на их основы выпущены сертификаты, один для клиентской машины R1 и ещё один для всех членов группы IT.

Рисунок 77 — Сертификат для сервера R1

Рисунок 78 — Сертификат для группы IT

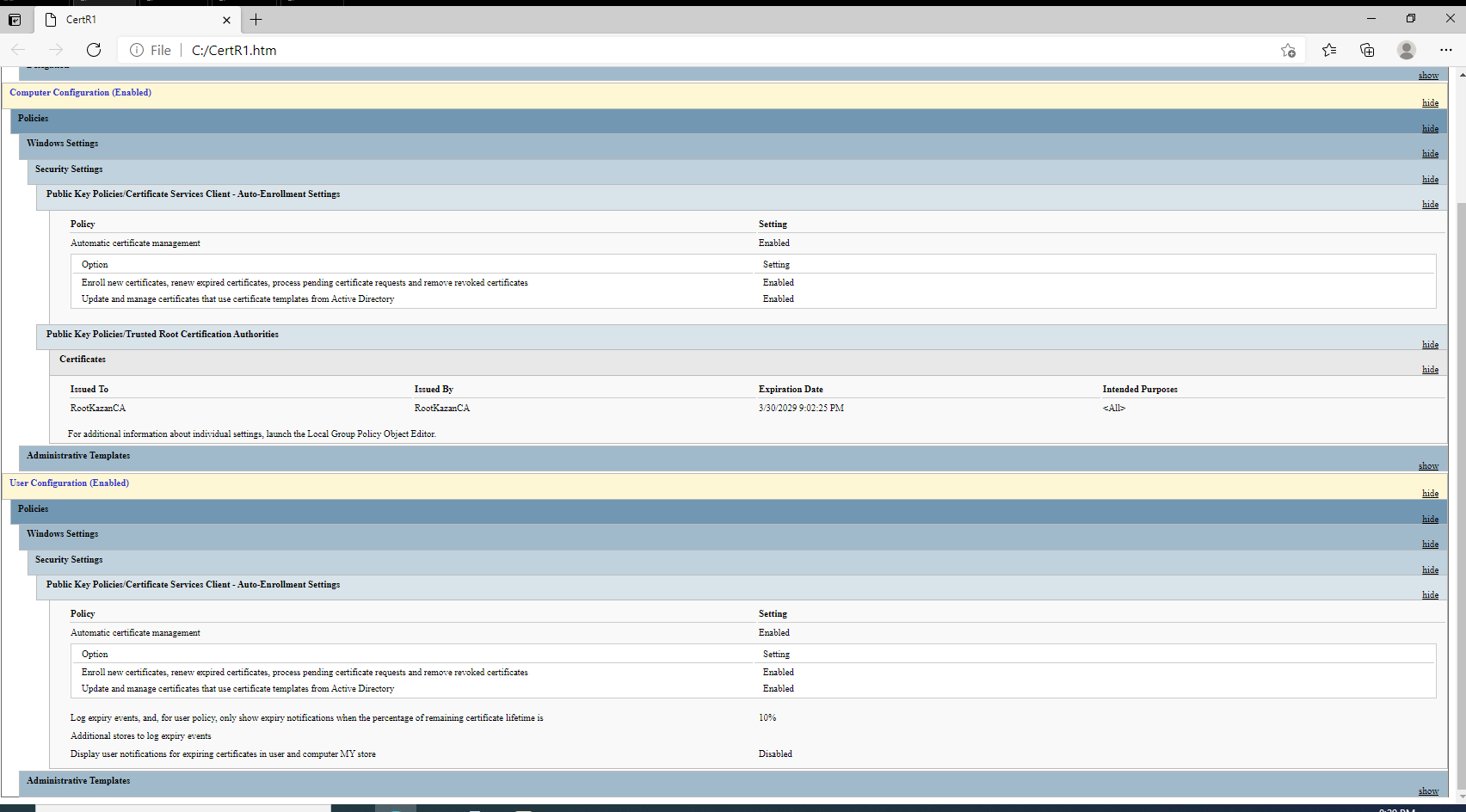

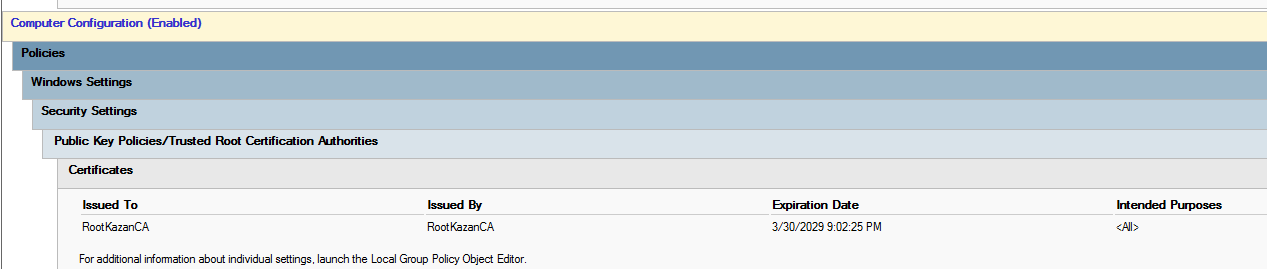

Послы выпуска сертификатов требовалось транспортировать сертификат центра CA на сервер контролера доменных служб. Для этого посредством манипуляции службами экспорта был получен образец сертификата центра СА. И посредством групповой политики данный сертификат был поставлен на раздачу.

Рисунок 79 — Сертификат для группы IT

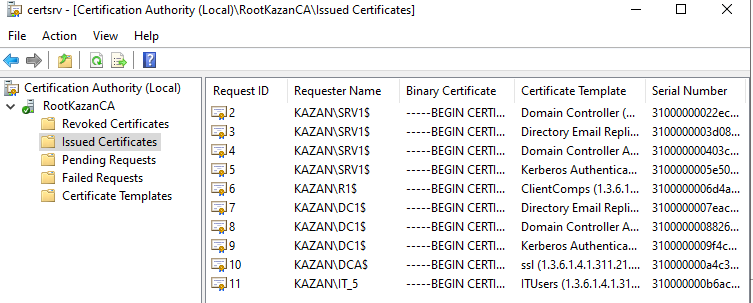

После выдачи в оснастке появился список выданных сертификатов центром CA.

Рисунок 80 — Список выданных сертификатов

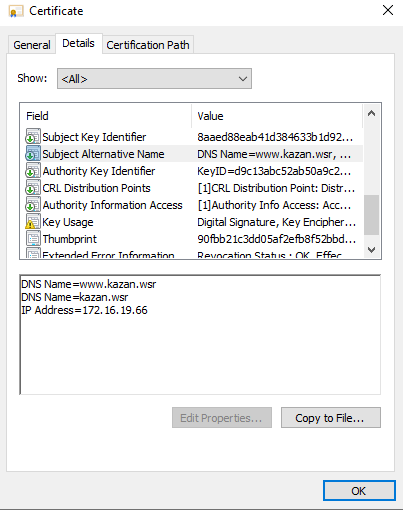

Также для обеспечения работы центра IIS и протокола HTTPS был создан и выпущен сертификат SSL. Далее он был транспортирован на сервер SRV1, где и располагается центр сертификации.

Рисунок 81 — SSL сертификат

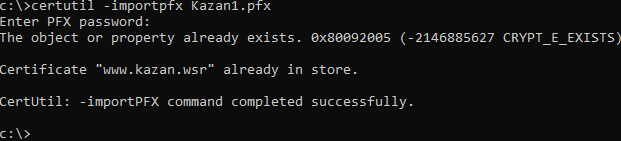

На сервере SRV1 были выполнена команда certutil -importpfx Kazan1.pfx для принятия данного сертификата.

Рисунок 82 — Активация сертификата на сервере SRV1 посредством утилиты certutil

2.4 Настройка CLI1

Первоначально клиентскому компьютеру было заменено имя, а также он был введён в домен.

Рисунок 83 — Показатели устройства после проведения базовой настройки

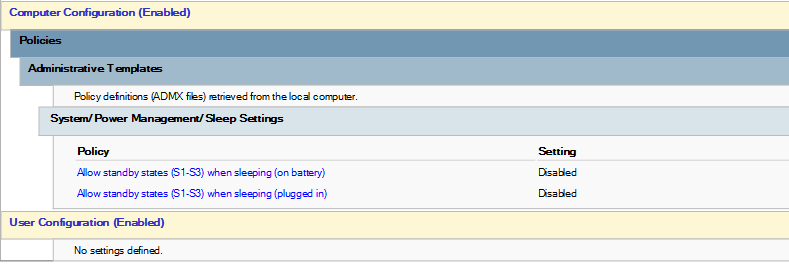

Для ограничения доступа к спящему режиму была применена GPO ограничивающая доступ к данной функции.

Рисунок 84 — GPO для отключения опции перевода ПК в спящий режим

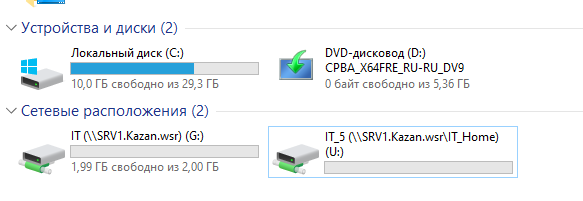

В проводнике отображены ранее созданные общие папки и квоты на них, и соблюдается режим блокировки по типу файла.

Рисунок 85 — Созданные общие папки для группы IT

Рисунок 86 — Блокировка на файлы с расширением mp3

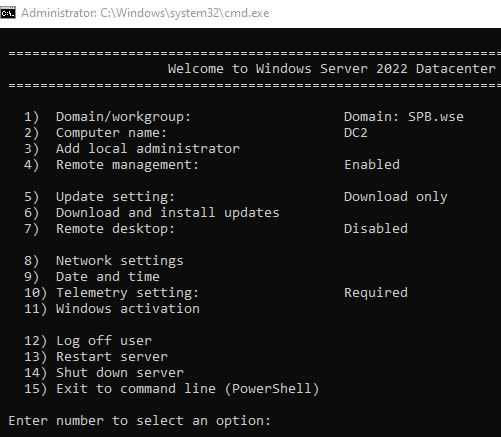

2.5 Настройка DC2

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.

Рисунок 87 — Окно вывода после смены имени и ввода в домен

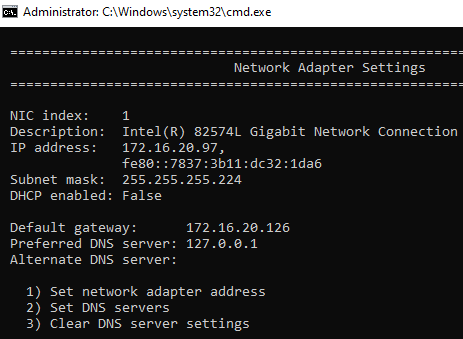

Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.

Рисунок 88 — Заданные параметры IP

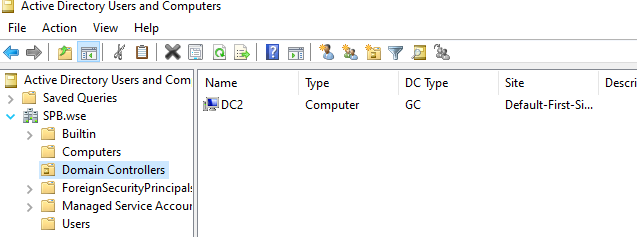

Далее были сконфигурированы службы AD, DHCP и DNS. Первоначально были настроены службы AD и лес Spb.wse.

Рисунок 89 — Созданный домен и его контроллер

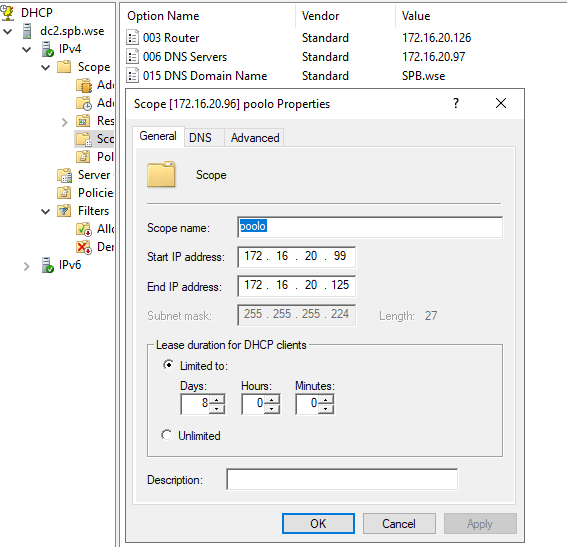

Далее был авторизован и сконфигурирован DHCP, а также была создана зона для раздачи ip адресов.

Рисунок 90 — Созданная зона для раздачи ip

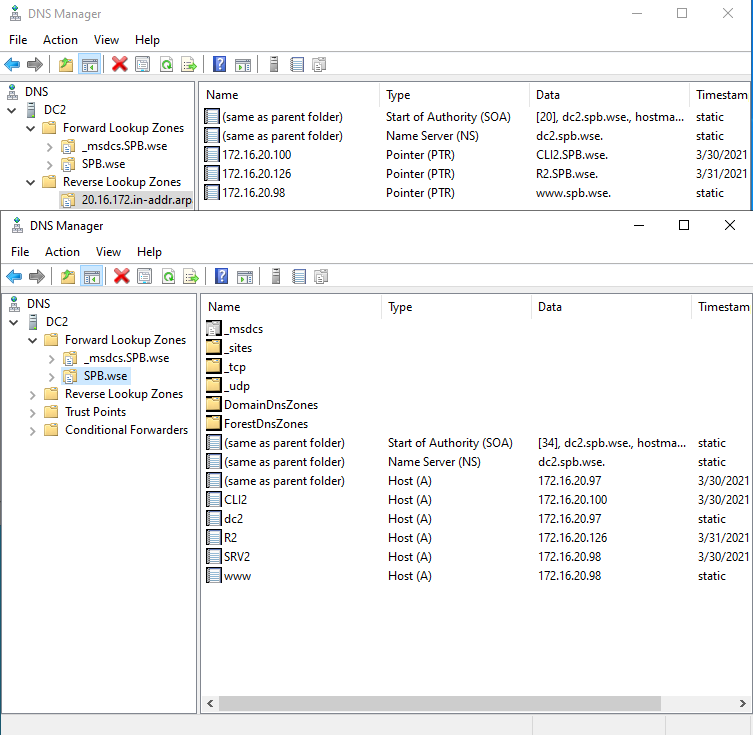

Последним были сконфигурированы DNS службы. Созданы зоны обратного и прямого просмотра, а также их записи типа A и PTR.

Рисунок 91 — Созданные зоны и записи

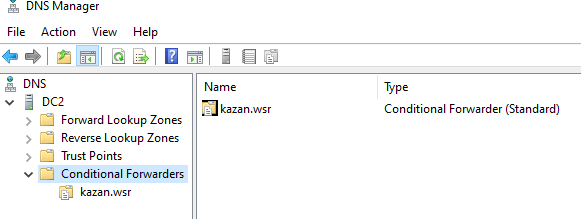

Далее было обеспечено разрешение имен сайтов обеих компаний. Для начала это было реализовано на DC2.

Рисунок 92 — Созданная зона на DC2

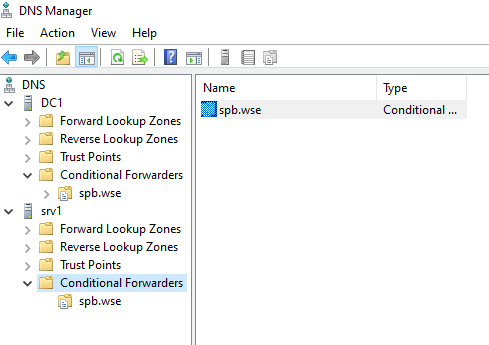

После этого зеркальная зона была создана уже на SRV1.

Рисунок 93 — Созданная зона на SRV1

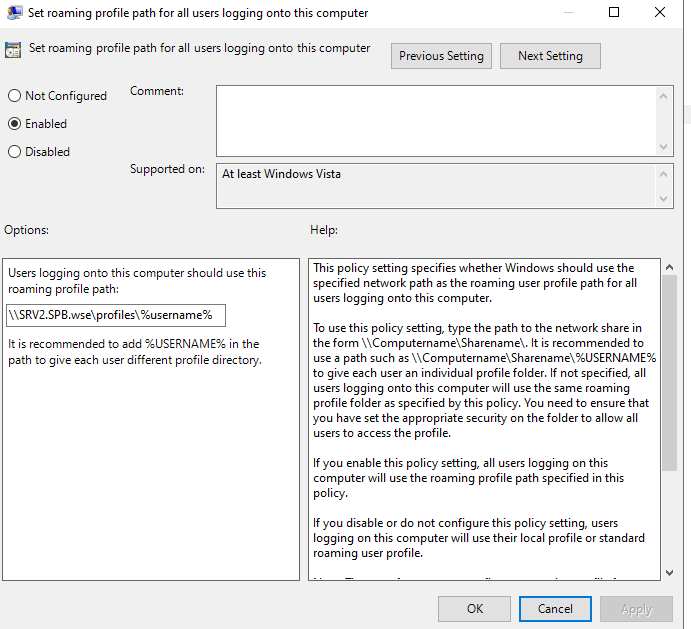

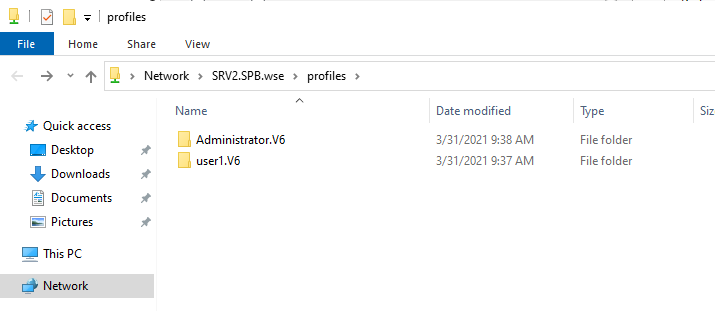

Далее были настроены элементы доменной инфраструктуры. Первым делом была создана учётная запись User1, для учётных записей было применено перемещаемые профиля, для хранения профилей использовалась сетевая папка profiles. Осуществлялось посредством создания GPO.

Рисунок 94 — GPO для перемещаемых профилей

Рисунок 95 — Созданные папки для профилей

Далее была настроена GPO для использования сервера DCA.kazan.wsr в качестве доверенного центра сертификации. Для этого сертификат корневого CA был транспортирован на DC2 и создана GPO для применения данного сертификата.

Рисунок 96 — GPO для распространения сертийфиката центра CA

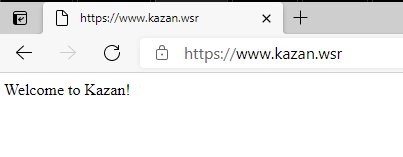

После этого при заходе на сайт по протоколу https не выдал ошибок отсутствия сертификата и создал защищённое соединение.

Рисунок 97 — Сайт домена kazan работающий по потоколу Https

2.6 Настройка SRV2

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.

Рисунок 98 — Базовая конфигурация SRV2

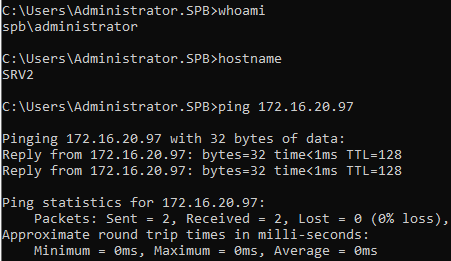

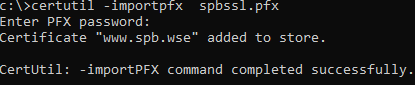

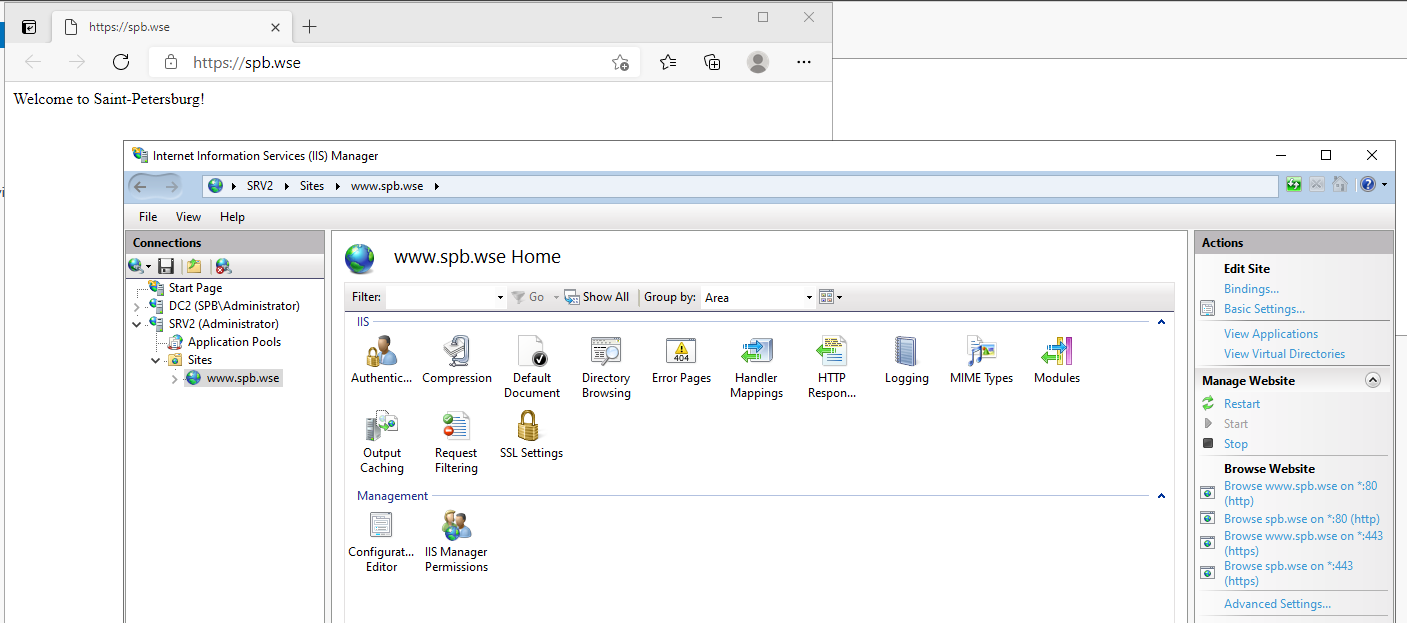

Далее был сформирован центр IIS на SRV2 для домена spb.wse на протоколах http и https. Для принятия сертификата SSL выпущенного и транспортированного на SRV2 была выполнена команда certutil -importpfx spb1.pfx.

Рисунок 99 — Активация SSL сертификата

Рисунок 100 — Доступный сайт с использованием Https

2.7 Настройка CLI2

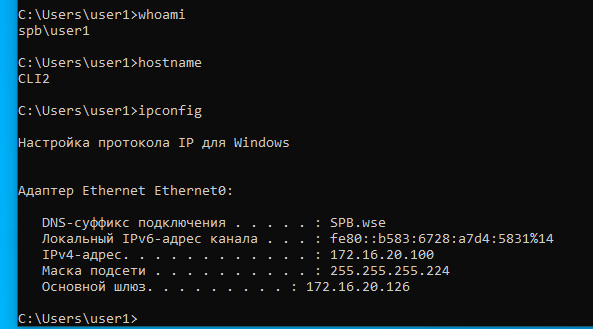

Первоначально клиентскому компьютеру было заменено имя, а также он был введён в домен.

Рисунок 101 — Показатели устройства после проведения базовой настройки

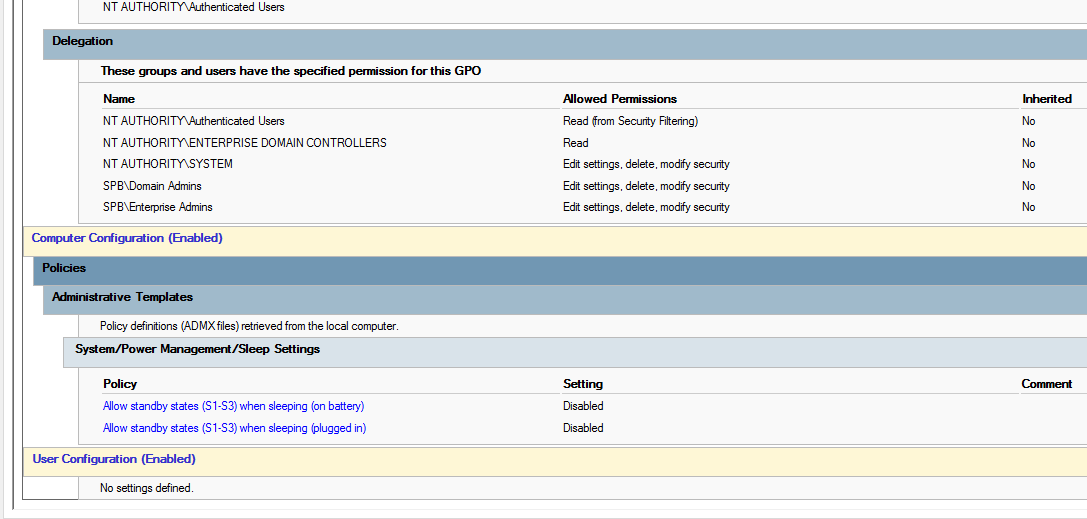

Для ограничения доступа к спящему режиму была применена GPO ограничивающая доступ к данной функции.

Рисунок 102 — GPO для отключения возможности перевода ПК в спящий режим

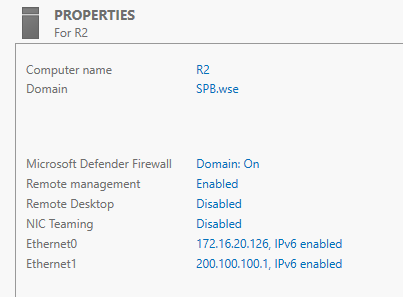

2.8 Настройка R2

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.

Рисунок 103 — Базовая конфигурация R2

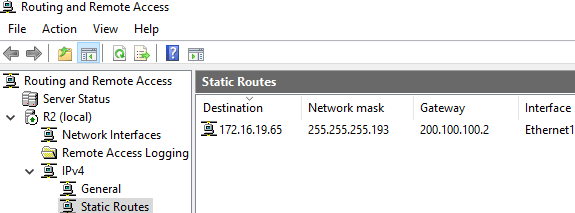

Далее были установлены службы RRAS и настроен статический маршрут между офисами.

Рисунок 104 — Статический маршрут

2.9 Настройка R1

Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.