Добавлен: 16.03.2024

Просмотров: 44

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

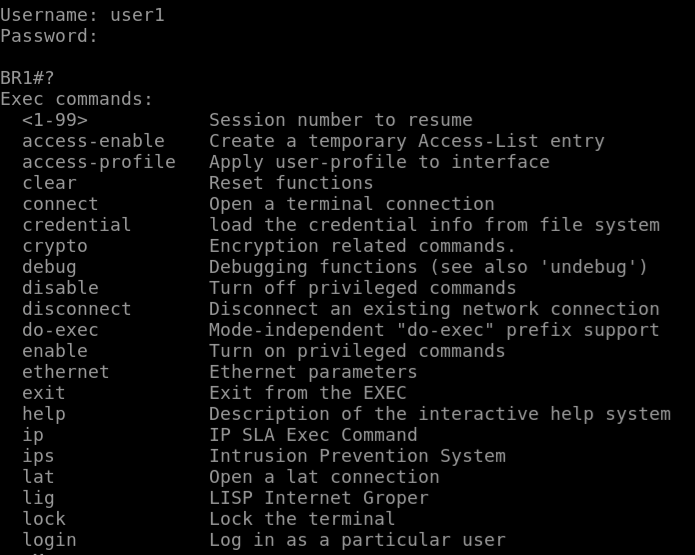

Рисунок 15 — Режим транков в SW1

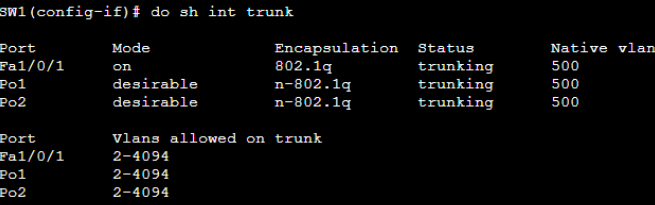

Рисунок 16 — Режим транков в SW3

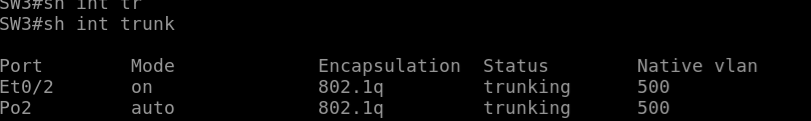

Рисунок 17 — Режим транков в SW2

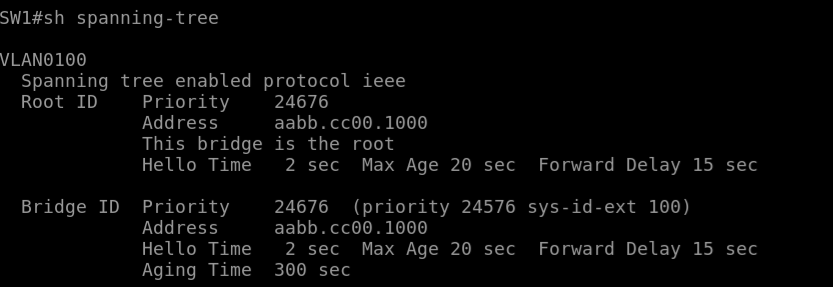

Далее было необходимо сконфигурировать протокол остовного дерева с использованием протокола PVST.

Осуществлялось вводом команд расположенных на таблице 5.

Таблица 5 — Команды для реализации PVST

| SW1 | SW2 |

| spanning-tree mode pvst | spanning-tree mode pvst |

| spanning-tree vlan 100,200,300 root primary | spanning-tree vlan 100,200,300 root secondary |

| int f 0/1 | |

| spanning-tree portfast trunk | |

Рисунок 18 — Сконфигурированное остовное дерево

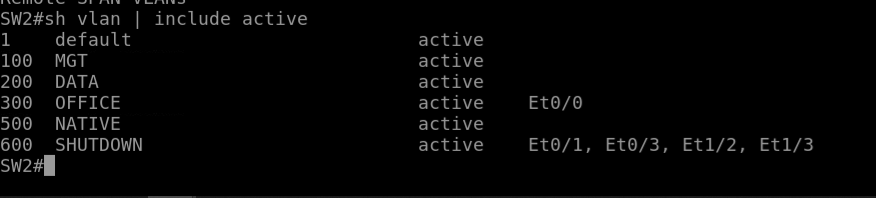

Далее требовалось настроить порты e0/0 коммутаторов SW2 и SW3 в режим доступа. Осуществляется вводом команд с таблицы 6.

Таблица 6 — Команды для настройки портов в режим доступа

| SW2 | SW3 |

| e 0/0 | e 0/0 |

| switchport access vlan 300 | switchport access vlan 200 |

Рисунок 19 — Установленный VLAN на порт

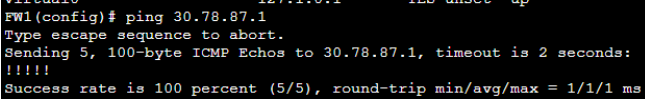

После этого между HQ1 и FW1 было настроено взаимодействие по протоколу IEEE 802.1Q. Осуществлялось созданием виртуального интерфейса как было описано ранее на маршрутизаторе и созданием BVI на ASA в сторону маршрутизатора.

Рисунок 20 — Проверка связи между устройствами с помощью ICMP

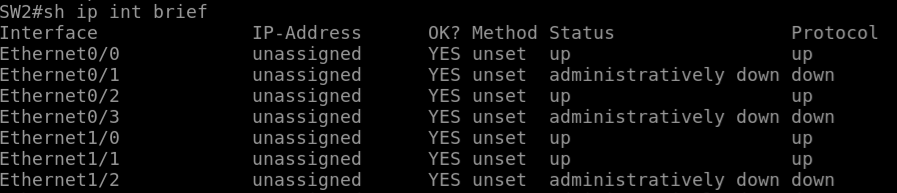

В конце были выключены все не используемые интерфейсы на сетевом оборудовании, а также на коммутаторах все не задействованные порты переведены в 600 VLAN. Для этого использовались команды:

int range e0/7-24

sh

switchport access vlan 600

Рисунок 21 — Статус портов на устройстве SW2 после проделанных действий

1.3 Настройка подключений к глобальным сетям

Первым делом была налажена связь между FW1 и ISP1\2 с помощью IPoE. Осуществлялось с помощью команд, изображённых на таблице 7.

Таблица 7 — Команды для настройки портов в режим доступа

| FW to ISP1 | FW to ISP2 |

| Int bvi 2 | Int bvi 250 |

| Nameif ISP1 | Nameif ISP2 |

| ip address 100.45.10.2 255.255.255.252 | ip address 22.84.4.6 255.255.255.252 |

| Int g0/0.2 | Int g0/1.2 |

Продолжение таблицы 7

| FW to ISP1 | FW to ISP2 |

| No Nameif | No Nameif |

| Vlan 2 | Vlan 901 |

| bridge-group 2 | bridge-group 250 |

| nameif FW to ISP1 | nameif FW to ISP2 |

| security-level 100 | security-level 100 |

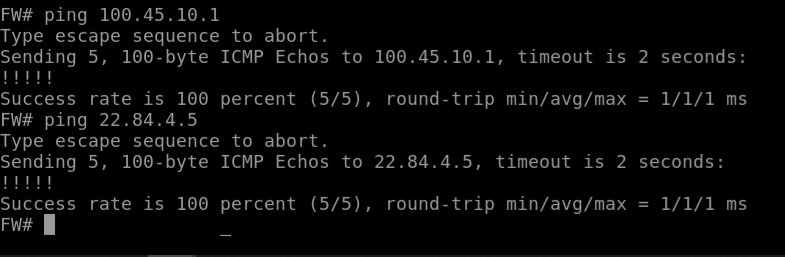

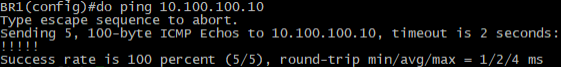

Рисунок 22 — Проверка связи между устройствами с помощью ICMP

Далее настроено L2 VPN между офисами HQ и BR1. Осуществлялось с помощью команд, изображённых на таблице 8.

Таблица 8 — Команды для реализации L2 VPN

| FW to HQ | FW to BR | HQ | BR |

| Int bvi 10 | Int bvi 10 | int g0/0.10 | int g0/0.10 |

| Nameif VPN | Nameif VPN | encapsulation dot1q 10 | encapsulation dot1q 10 |

| ip address 172.16.3.2 255.255.255.0 | ip address 172.16.3.2 255.255.255.0 | ip address 172.16.3.1 255.255.255.0 | ip address 172.16.3.3 255.255.255.0 |

| ipv6 address 2001:4::2/64 | ipv6 address 2001:4::2/64 | ipv6 address 2001:4::1/64 | ipv6 address 2001:4::3/64 |

| Int g0/3.11 | Int g0/4.10 | | |

| No Nameif | No Nameif | | |

| Vlan 11 | Vlan 10 | | |

| bridge-group 10 | bridge-group 10 | | |

| nameif FW to HQ | nameif FW to BR | | |

| security-level 100 | security-level 100 | | |

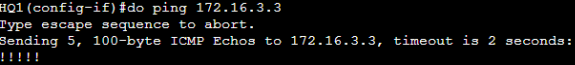

Рисунок 23 — Проверка связи между устройствами с помощью ICMP

После этого было налажено соединение между BR1 и ISP1 с помощью протокола PPP. Для этого был настроен Multilink PPP с использованием двух Serial-интерфейсов без использования аутентификации. Команды для реализации подключения находятся в таблице 9.

Таблица 9 — Команды для реализации Multilink PPP

| int Multilink 1 | int s 0/0 | int s 0/1 |

| ip address negotiated | encapsulation ppp | encapsulation ppp |

| ppp multilink group 1 | ppp multilink group 1 | ppp multilink group 1 |

| | no shutdown | no shutdown |

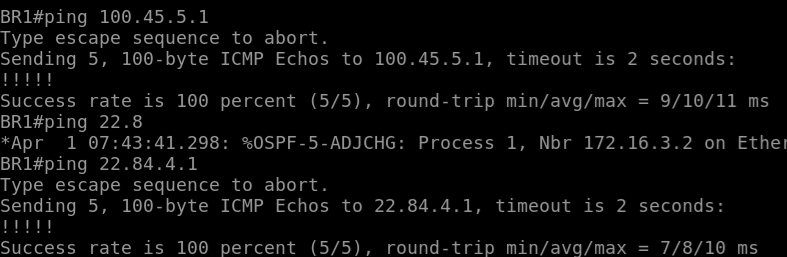

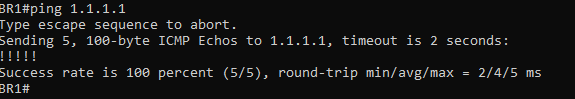

Рисунок 24 — Проверка связи между устройствами с помощью ICMP

Далее было настроено подключение BR1 к провайдеру ISP2 с помощью протокола HDLC. Для конфигурирования соединения были использованы следующие команды:

int s0/2

ip address 22.84.4.2 255.255.255.252

encapsulation hdlc

no sh

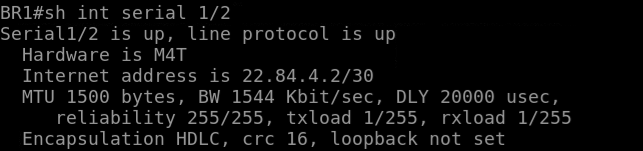

Рисунок 25 — Проверка состояния инкапсуляции на порту

1.4 Настройка маршрутизации

Первоначально требовалось настроить протокол динамической маршрутизации OSPF на устройствах HQ1 и FW1, а после и на BR1. Использованные команды изображены в таблице 10.

Таблица 10 — Команды для реализации OSPF

| FW1 | HQ1 | BR |

| router ospf 1 | router ospf 1 | router ospf 1 |

| network 172.16.3.0 255.255.255.0 area 0 | network 10.100.100.0 0.0.0.255 area 51 | network 172.16.3.0 0.0.0.255 area 0 |

| | network 172.16.20.0 0.0.0.255 area 51 | network 172.16.1.0 0.0.0.255 area 0 |

| | network 172.16.3.0 0.0.0.255 area 0 | network 192.168.2.0 0.0.0.255 area 1 |

| | network 172.16.1.0 0.0.0.255 area 0 | passive-interface default |

| | passive-interface default | no passive-interface tun1 |

| | no passive-interface tun1 | no passive-interface e0/0.10 |

| | no passive-interface e0/0.11 | |

Рисунок 26 — Проверка связи между устройствами с помощью ICMP

Далее был настроен протокол BGP в офисах HQ и BR1 для взаимодействия с ISP1\2. Для этого были использованы команды расположенные в таблице 11.

Таблица 10 — Команды для реализации BGP

| BR1 | FW1 | HQ1 |

| router bgp 65010 | router bgp 65000 | router bgp 65000 |

| neighbor 22.84.4.1 remote-as 65002 | address-family ipv4 | neighbor 30.78.87.2 remote-as 65000 |

| neighbor 100.45.5.1 remote-as 65001 | neighbor 100.45.10.1 remote-as 65001 | network 1.1.1.1 mask 255.255.255.255 |

| network 3.3.3.3 mask 255.255.255.255 | neighbor 30.78.87.1 remote-as 65000 | network 30.78.87.0 mask 255.255.255.248 |

| network 100.45.5.0 mask 255.255.255.252 | neighbor 22.84.4.5 remote-as 65002 | network 30.78.21.0 mask 255.255.255 |

| network 22.84.4.0 mask 255.255.255.252 | network 100.45.10.0 mask 255.255.255.252 | |

| | network 30.78.87.0 mask 255.255.255.248 | |

| | network 22.84.4.4 mask 255.255.255.252 | |

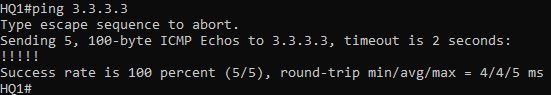

Рисунок 27 — Проверка связи между устройствами с помощью ICMP

Рисунок 28 — Проверка связи между устройствами с помощью ICMP

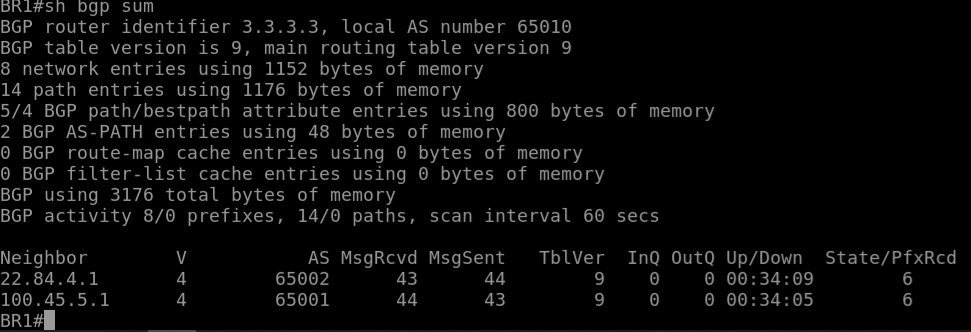

Рисунок 29 — Проверка состояния BGP на BR1

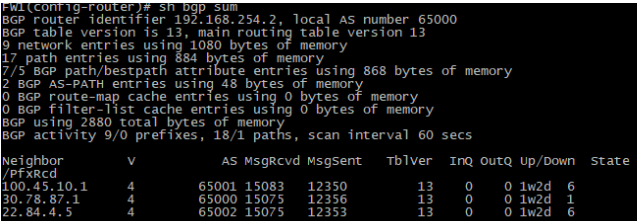

Рисунок 30 — Проверка состояния BGP на FW1

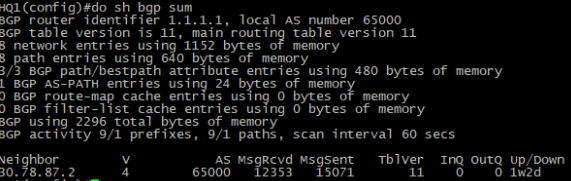

Рисунок 31 — Проверка состояния BGP на HQ1

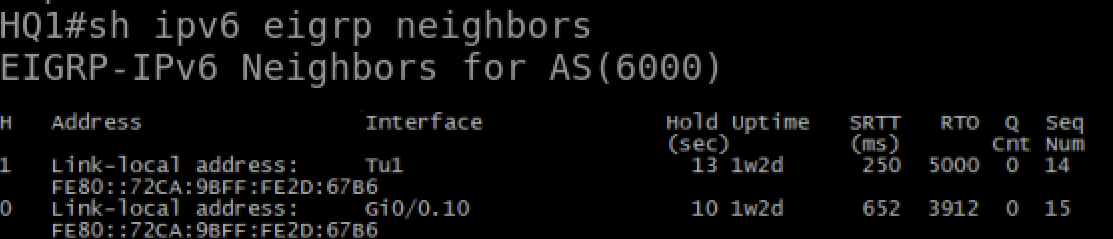

Последним был настроен протокол EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1. Для его настройки было необходимо на всех интерфейсах с Ipv6 прописать команду ipv6 eigrp 6000.

Рисунок 32 — Проверка состояния eigrp на HQ1

1.5 Настройка служб

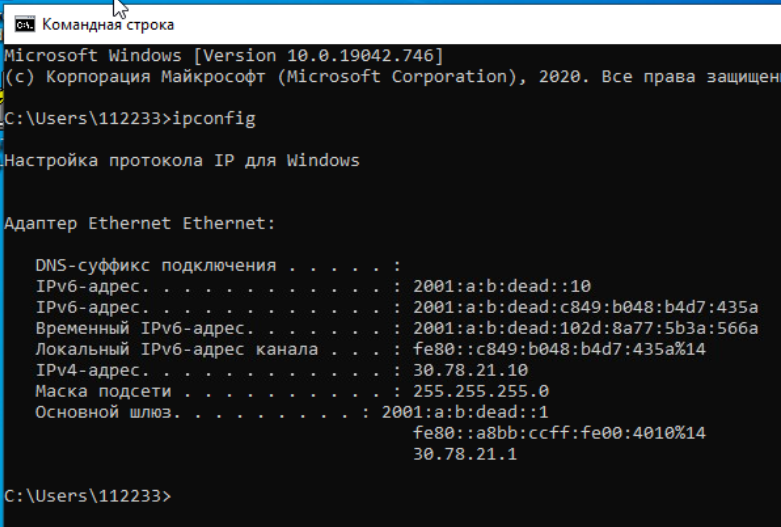

Первоначально была настроена служба DHCP для клиентского компьютера. Осуществлялось с использованием следующих команд:

ip dhcp pool CLIENTS

host 30.78.21.10 255.255.255.0

client-identifier 0000.0c29.9e27.df

default-router 30.78.21.1

Рисунок 33 — Проверка работы DHCP

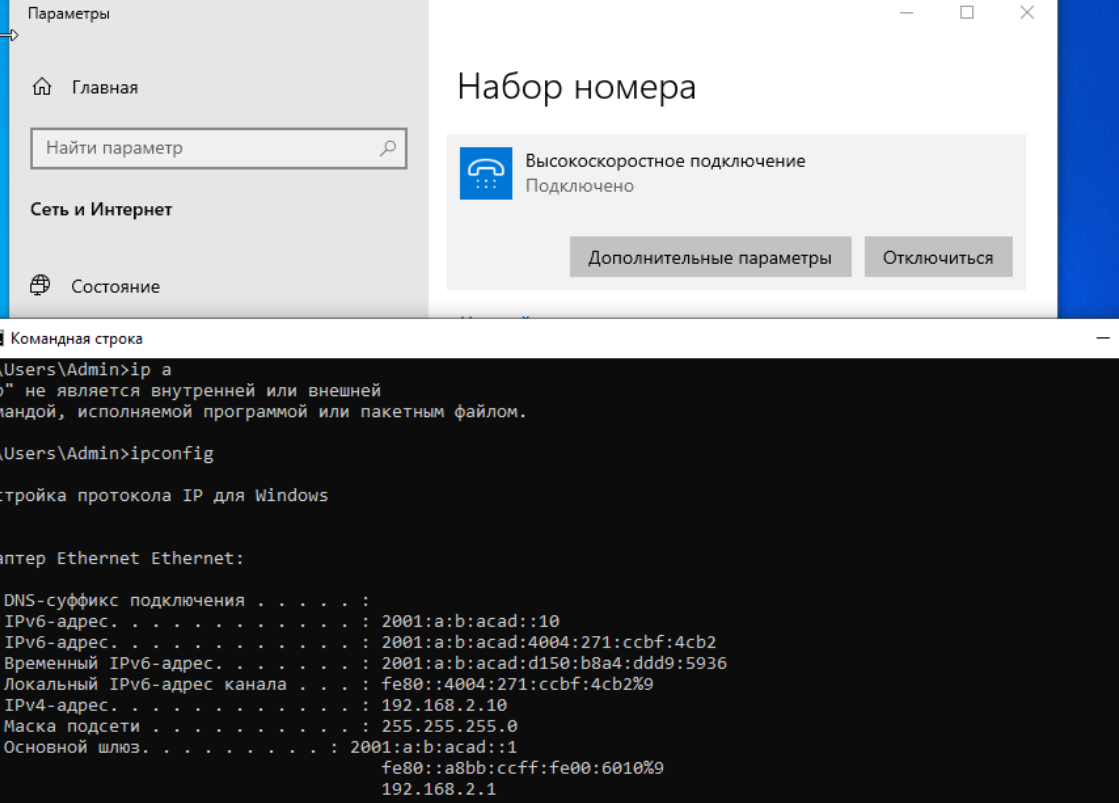

Далее было настроена аутентификация клиентов с помощью протокола PPPoE в офисе BR1. Для этого использовались следующие команды:

int e0/1

ip address 192.168.2.1 255.255.255.0

exit

ip local pool PC2 192.168.2.10

int virtual-templ 1

mtu 1492

encaps ppp

peer default ip addres pool PC2

ppp authe chap ms-chap ms-chap-v2

ip unnumbered e0/1

bba-group pppoe global

virtual-template 1

int g 0/1

pppoe enable group global

exit

username pc2user password pc2pass

Рисунок 34 — Проверка работы PPPoE

1.6 Настройка механизмов безопасности

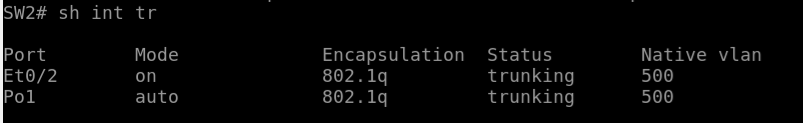

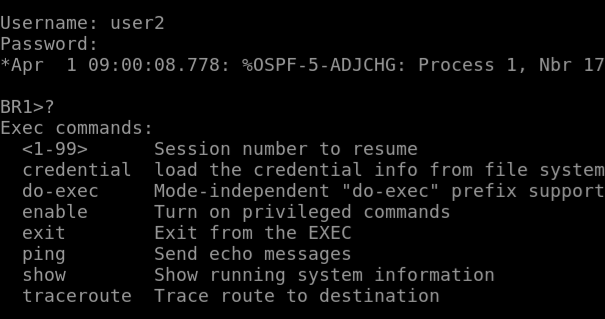

Изначально на маршрутизаторе BR1 были настроены пользователи с ограниченными правами.

Пользователь user1 с возможностью выполнять все команды пользовательского режима, а также выполнять перезагрузку и включать, и отключать отладку с помощью команд debug.

Пользователь user2 с назначением view-контекста, в него входят:

-

команда show cdp neighbor; -

все команды show ip *; -

команду ping; -

команду traceroute.

Для создания данных условий были применены команды, находящиеся в таблице 11.

Таблица 10 — Команды для реализации разграничения прав

| sh_view | Level 5 |

| parser view sh_view | privilege exec level 5 debug |

| secret cisco | privilege exec level 5 reload |

| command exec include show cdp nei | privilege exec level 5 undebug |

| command exec include all show ip | username user1 privilege 5 password cisco |

| command exec include ping | |

| command exec include traceroute | |

| username user2 view sh_view password cisco | |

Рисунок 35 — Проверка прав пользователя user2