Файл: Администрирование и управление ресурсами Windows Server.docx

Добавлен: 03.05.2024

Просмотров: 59

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Вывод: в данном пункте были соотнесены различные варианты разрешений доступа к каталогам и файлам с допустимыми и запрещенными действиями над объектами файловой системы, разобраны неочевидные случаи и по итогу составлена таблица сопоставлений действий к разрешениям.

-

Цель: рассмотреть свойства наследования разрешений доступа и опробовать варианты. Придумать примеры целесообразного и нецелесообразного применения наследования. На примере привилегии «Обход перекрестной проверки» показать преобладание привилегий над разрешениями.

Под наследованием разрешений доступа понимается процесс установления разрешений доступа для объекта (файла, каталога) – родителя, которые будут распространяться на дочерний объект (файл, каталог). Отключение наследуемых разрешений было опробовано в предыдущих пунктах работы. Наследование разрешений упрощает и автоматизирует настройку доступа. При задании разрешений у корневого объекта – появляется возможность унаследовать эти разрешения у дочерних объектов. По умолчанию наследование разрешений доступа включено. Если же дочерний объект наследует разрешения от родительского каталога, но имеет также набор явно заданных разрешений, то явно заданные будут иметь приоритет перед унаследованными правами. Если отключить наследование у верхнего объекта-каталога (родительского), то на нижние объекты-каталоги (дочерние) данные разрешения не распространяются.

Целесообразно наследование разрешений при создании сложных иерархий каталогов, где каждый верхнеуровневый каталог определяет какую-либо группу или учетную запись. Таким образом, наследование обеспечит автоматизацию процесса дальнейшей работы пользователя в данных каталогах. С другой стороны, если каталог является статическим и не подразумевается дальнейшее создание в нем подкаталогов каким-либо пользователем, например, такой каталог используется для хранения каких-либо данных, получаемых автоматически раз в период времени для дальнейшего использования пользователями, то наследование здесь неуместно.

Как рассматривалось выше при копировании и перемещении наследование разрешений не одинаково. Так, при копировании объекта разрешения наследуются от целевого каталога, а предыдущие сбрасываются. При перемещении – сохраняются. Однако стоит учитывать копирование и перемещение между томами. При перемещении объекта в другой том – разрешения наследуются от целевого каталога (как при копировании).

Рассмотрю на практике перемещение каталога между томами, так как копирование и перемещение в пределах одного тома уже было рассмотрено в предыдущих пунктах.

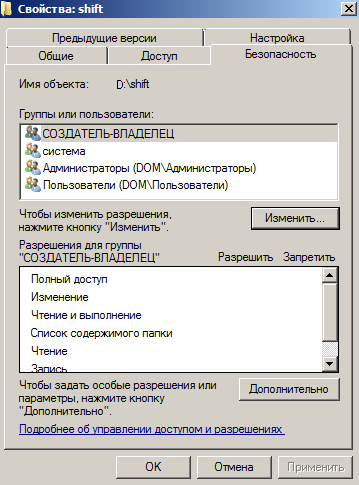

Добавлю учетную запись customer_1 с полным доступом в список (рис. 37).

Рис. 37 «Тестирование перемещения разрешений каталога между томами»

Р

азрешения действительно поменялись – были унаследованы разрешения целевого тома.

азрешения действительно поменялись – были унаследованы разрешения целевого тома.

Рис. 38 «Проверка главенствования привилегий над разрешениями на примере обхода перекрестной проверки»

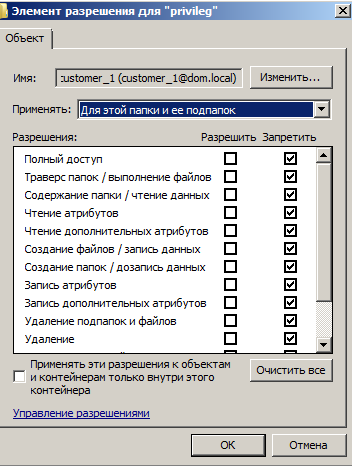

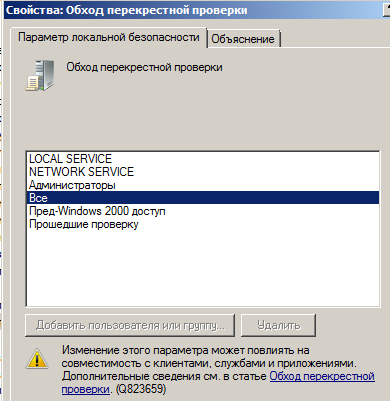

Привилегии главенствуют над разрешениями. Проверить данный факт можно на привилегии «Обход перекрестной проверки». Создам каталог и подкаталог с файлом. Структура отображена ниже (рис. 38). А также установлю полный запрет customer_1. При этом дадим привилегию customer_1 «Обход перекрестной проверки».

Обход перекрестной проверки по умолчанию установлен для LOCAL SERVICE, NETWORK SERVICE, Администраторы, Все, Пред-Windows 2000 доступ и Прошедшие проверку.

Протестирую привилегию перекрестной проверки (рис. 39).

Рис. 39 «Запрет на чтение содержимого папки»

Из -под оболочки командной строки выполню команду more <путь к файлу> (рис. 39, снизу). Как видно, содержимое файла было прочитано, а значит привилегии имеют первенство над разрешениями.

Вывод: были изучены свойства наследования разрешений объектов, рассмотрены неоднозначные ситуации (копирование и перемещение как в пределах одного тома, так и в разные тома), изучен интерфейс управления наследованием разрешений. Проведен эксперимент по проверке главенствования привилегий над разрешениями на примере обхода перекресной проверки.

-

-

Цель: обосновать необходимость применения свойства владения объектом. Опробовать смену владельца объекта.

-

Возможность назначить владельцем какого- либо объекта предоставляется не только владельцам этого объекта, но и администраторам, а также пользователям с полным доступом. Администраторы могут стать владельцем любого объекта. Владельцы объекта могут свобода изменять разрешения на нем.

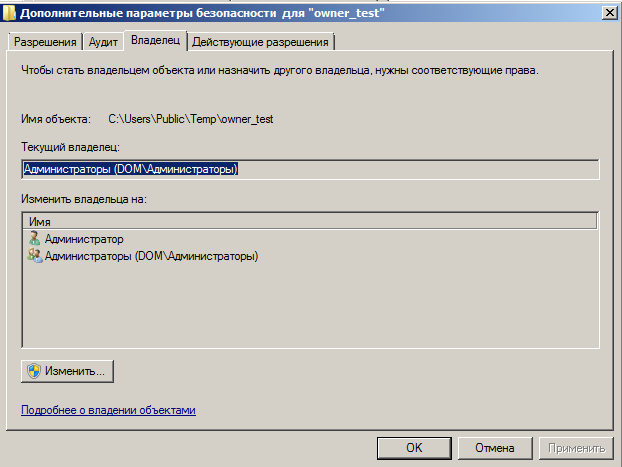

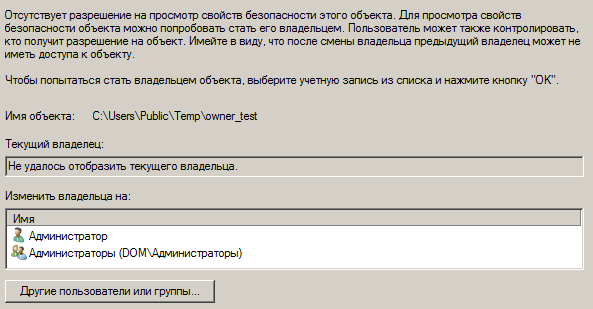

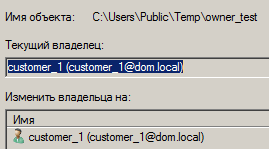

Опробую смену владельца объекта, предварительно создам каталог от имени Администратора и передам его во владение customer_1 (рис. 40).

Рис. 40 «Смена владельца с customer_1 на Администратор»

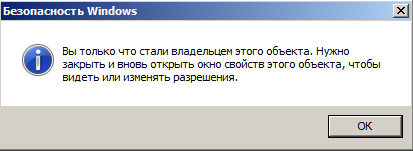

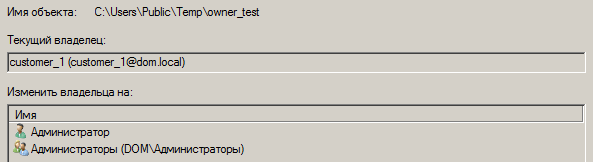

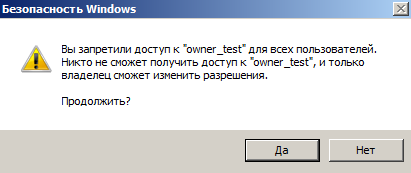

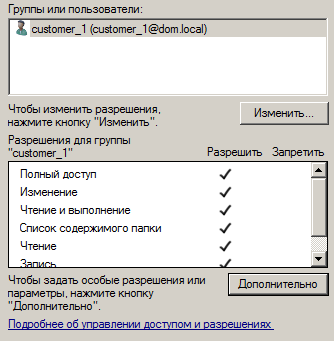

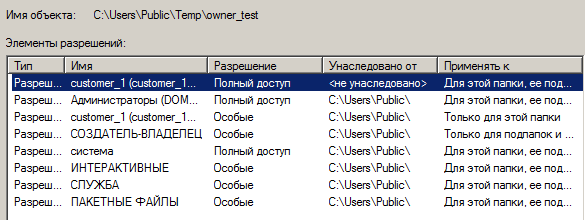

Запретим доступ к папке owner_test для всех пользователей (рис. 41) и восстановим через учетную запись нового владельца customer_1 (рис. 42).

Рис. 41 «Администратор может стать владельцем»

Рис. 42 «Восстановление разрешений через учетную запись нового владельца»

Передать права владения можно двумя способами:

-

Текущий владелец может предоставить другим пользователям разрешение «Смена владельца», после чего те смогут в любой момент стать владельцами объекта. Пользователь, имеющий разрешение «Смена владельца», может сам стать владельцем объектов или назначать владельцем любую группу, членом которой он является. -

Пользователь, у которого есть право Восстановление файлов и каталогов может дважды щелкнуть Другие пользователи и группы и выбрать любого пользователя или группу, которым нужно присвоить владение. [справка]

Вывод: разобран интерфейс управления владельцами. Рассмотрены учетные записи, которые могут изменять владельца (владелец, Администратор, учетные записи с правом «Восстановление файлов и каталогов»). Опробовано изменение владельца, удаление всех разрешений от старого владельца и установка разрешений новым владельцем.

-

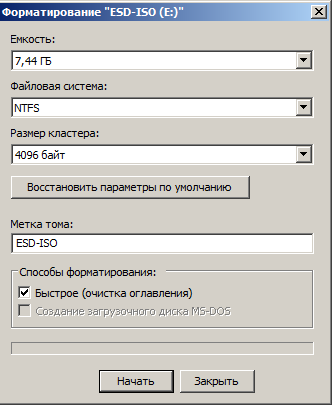

Цель: отформатировать сменный флэш-носитель в файловую систему NTFS, создать два каталога, на один назначить доступ группе Пользователи, на другой – конкретной учетной записи. Проверить и обосновать возможность доступа к каталогам на другом компьютере.

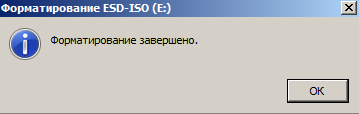

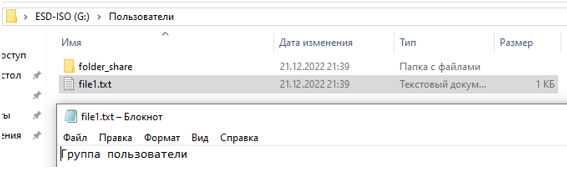

Подключу сменный флэш-носитель к виртуальной машине с WS2008R2 и отформатирую его, затем создам два каталога с файлами и назначу разрешения на один группе Пользователи, а на другой учетной записи customer_1 (рис. 43).

Рис. 43 «Создание каталогов на флэш-носителе и назначение разрешений»

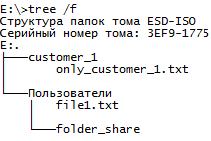

Проверю наличие доступа на основной машине. Доступ к папке, на которую назначен полный доступ для членов группы «Пользователи», разрешен (рис. 44).

Рис. 44 «Доступ к папке Пользователи, на которую назначен полный доступ для группы Пользователи»

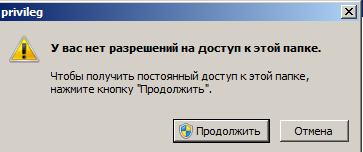

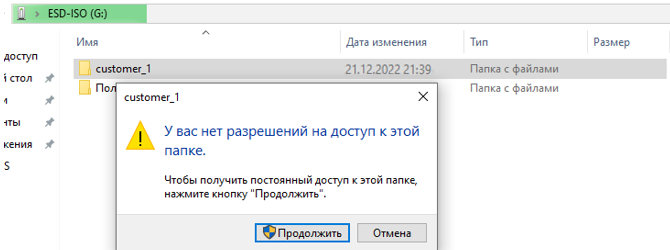

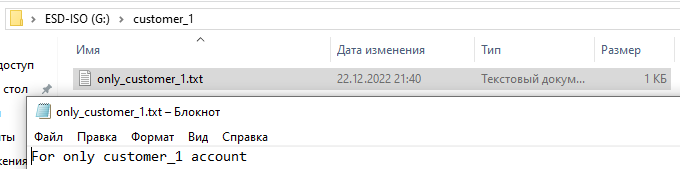

Доступ к папке, на которую назначены разрешения только для учетной записи customer_1 – запрещен (рис. 45). Это связано с тем, что данной учетной записи нет на системе. Однако можно попробовать получить доступ от имени администратора (рис. 46).

Рис. 45 «Запрещен доступ к папке customer_1»

Рис. 46 «Доступ получен от имени администратора»

От имени администратора доступ получен.

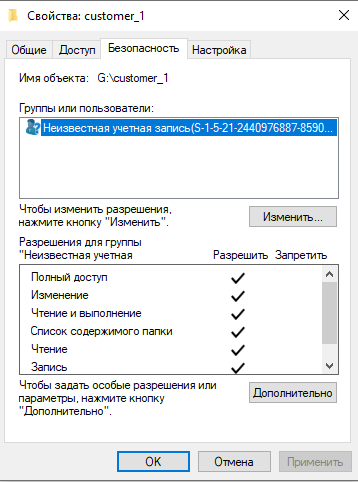

Учетная запись customer_1 имеет имя «Неизвестная учетная запись» с расшифровкой в виде SID (рис. 47).

Рис. 47 «Отображение имени customer_1 в другой системе»

Вывод: системная группа «Пользователи» есть на всех системах, поэтому удалось получить доступ к папке, доступ к которой имеют только члены группы «Пользователи». Предположу, что система проверят наличие SID в базе данных, и так как SID customer_1 на другом компьютере не нашлось – значит и доступ предоставлять нельзя. SID группы «Пользователи» совпадает на всех системах.

Вывод: системная группа «Пользователи» есть на всех системах, поэтому удалось получить доступ к папке, доступ к которой имеют только члены группы «Пользователи». Предположу, что система проверят наличие SID в базе данных, и так как SID customer_1 на другом компьютере не нашлось – значит и доступ предоставлять нельзя. SID группы «Пользователи» совпадает на всех системах.-

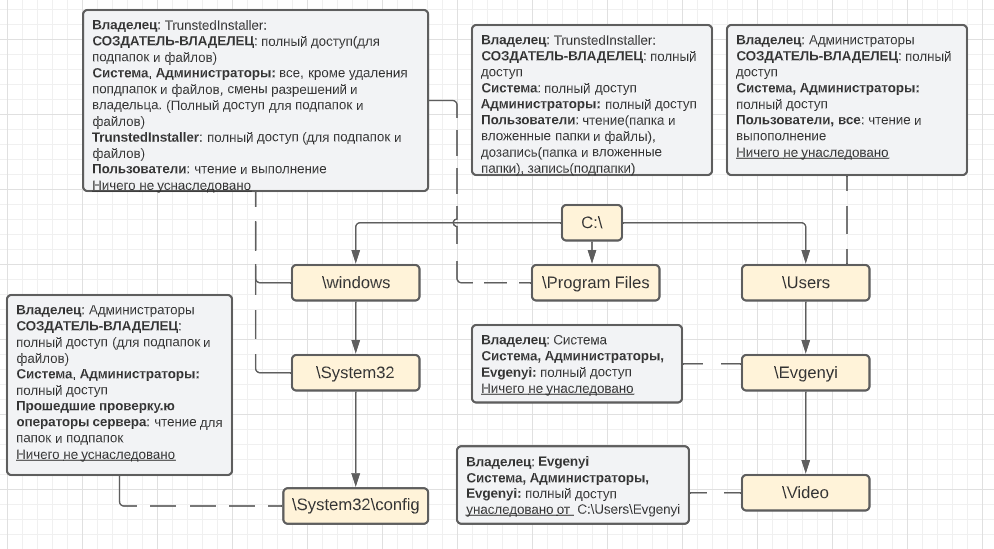

Цель: изучить настройки разрешений на системные каталоги Windows, установленные по умолчанию. Для корневого каталога (C:\), каталогов \Windows, \ProgramFiles, \Users с некоторыми показательными подкаталогами рассмотреть владельца, назначенные разрешения и передачу наследования. Составить иерархическую схему каталогов с приписанными в краткой форме действующими разрешениями NTFS. Объяснить общий механизм защиты системы. Сопоставить роли в Windows субъектов безопасности Администратор и TrustedInstaller.

Рис. 48 «Иерархическая схема каталогов с приписанными в краткой форме свойствами безопасности»

Как можно заметить (на рис. 48), одним и тем же пользователям выставлены разные права на разную область объектов — кому-то на папку, кому-то на под-папки и файлы. Это необходимо для грамотного наследования прав доступа. Когда в папке с выставленными параметрами безопасности создаётся папка или файл, в случае, если в корневой папке заданы параметры безопасности с наследованием, то папке задаются те же параметры. В ином случае автоматически присваивается полный доступ для групп SYSTEM и Администраторы, а также неопределённому пользователю с именем S-1-5-5-0-180966.