ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 616

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

Механізм оцінки часу реалізується через реєстрацію часу для кожного повідомлення. У цьому випадку кожен користувач мережі може визначити, наскільки "застаріло" повідомлення, що прийшло, і вирішити не приймати його, оскільки воно може бути помилковим.

В обох випадках для захисту механізму контролю варто застосовувати шифрування, щоб бути впевненим, що відповідь послана не зловмисником.

При використанні оцінок часу виникає проблема припустимого тимчасового інтервалу затримки для підтвердження істинності сеансу. Адже повідомлення з "тимчасовою печаткою" у принципі не може бути передане миттєво. Крім того, комп’ютерні годинники одержувача й відправника не можуть бути абсолютно синхронізовані. Тому важко визначити, яке запізнювання "печатки" є підозрілим.

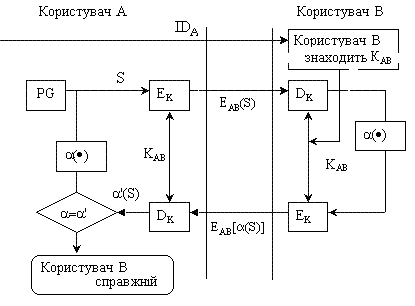

Для взаємної перевірки істинності, як правило, використовують процедуру рукостискання. Ця процедура базується на зазначених вище механізмах контролю і полягає у взаємній перевірці ключів, які використовуються сторонами. Інакше кажучи, сторони визнають один одного законними партнерами, якщо доведуть один одному, що мають правильні ключі. Процедуру рукостискання звичайно застосовують у комп’ютерних мережах при організації сеансу зв’язку між користувачами, користувачем і хост- комп’ютером, між хост-комп’ютерами і т. ін. Розглянемо як приклад процедуру рукостискання для двох користувачів А і В.

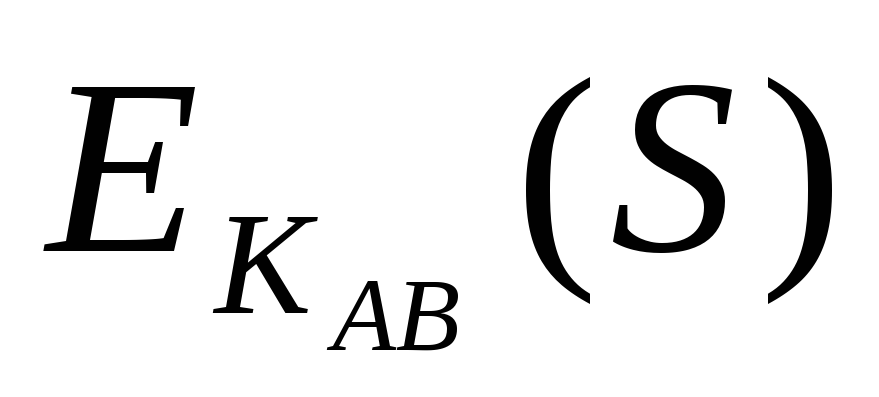

Припустимо, що застосовується

симетрична

криптосистема.

Користувачі

А і В

використовують однаковий таємний

ключ![]() .

Уся процедура

показана на рис. 19.

.

Уся процедура

показана на рис. 19.

-

Користувач

ініціює

процедуру

рукостискання,

відправляючи

користувачеві

ініціює

процедуру

рукостискання,

відправляючи

користувачеві

свій

ідентифікатор

свій

ідентифікатор

у відкритій

формі.

у відкритій

формі.

-

Користувач

,

одержавши

ідентифікатор

,

одержавши

ідентифікатор

,

знаходить

у базі

даних

таємний

ключ

,

знаходить

у базі

даних

таємний

ключ

і вводить

його у

свою

криптосистему.

і вводить

його у

свою

криптосистему.

-

Тим часом користувач

генерує

випадкову

послідовність

генерує

випадкову

послідовність

за допомогою

псевдовипадкового

генератора

за допомогою

псевдовипадкового

генератора

й відправляє

її

користувачеві

й відправляє

її

користувачеві

у вигляді

криптограми

у вигляді

криптограми

Користувач

![]() розшифровує

цю криптограму

й розкриває

вихідний

вид

послідовності

S.

розшифровує

цю криптограму

й розкриває

вихідний

вид

послідовності

S.

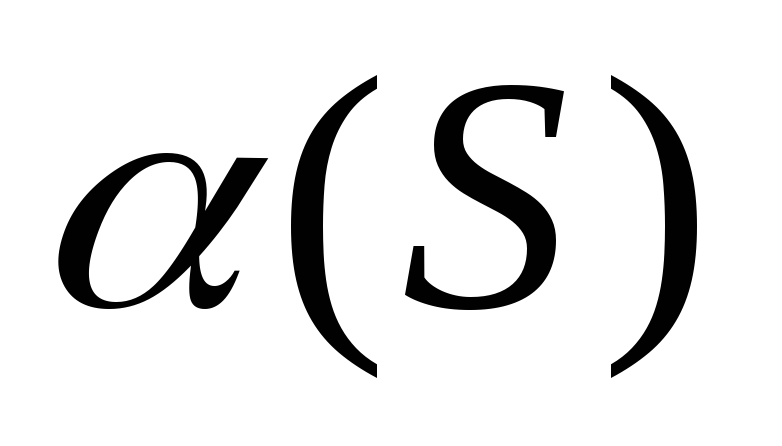

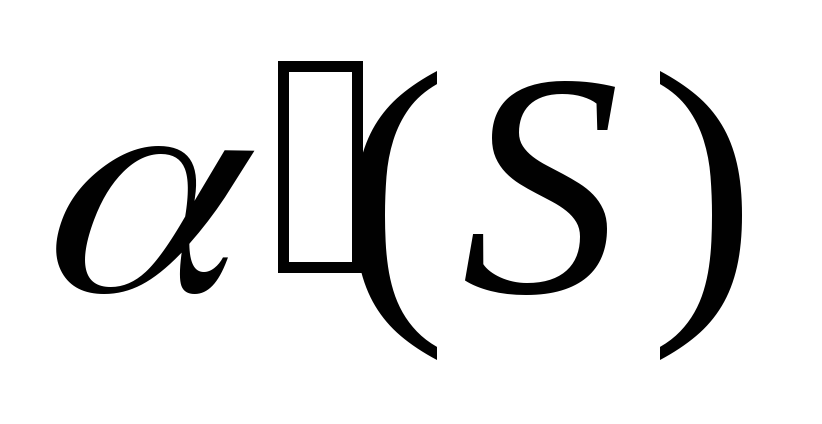

Потім користувачі

![]() і

і

![]() перетворюють

послідовність

перетворюють

послідовність

![]() ,

використовуючи

відкриту

однобічну

функцію

(·).

,

використовуючи

відкриту

однобічну

функцію

(·).

-

Користувач

шифрує

повідомлення

шифрує

повідомлення

й відправляє

цю криптограму

користувачеві

й відправляє

цю криптограму

користувачеві

.

.

-

Користувач

розшифровує

цю криптограму

й порівнює

отримане

повідомлення

розшифровує

цю криптограму

й порівнює

отримане

повідомлення

з

вихідним

з

вихідним

.

Якщо ці

повідомлення

однакові,

користувач

.

Якщо ці

повідомлення

однакові,

користувач

визнає

дійсність

користувача

визнає

дійсність

користувача

.

.

Очевидно, користувач B перевіряє істинність користувача A таким самим способом. Обидві ці процедури утворюють процедуру рукостискання, що,як правило, виконується на самому початку будь-якого сеансу зв’язку між будь-якими двома сторонами в комп’ютерних мережах.

Рисунок 19 – Схема процедури рукостискання (користувач A перевіряє дійсність користувача В)

Перевага моделі рукостискання полягає в тому, що жоден з учасників сеансу зв’язку не одержує ніякої секретної інформації під час процедури підтвердження істинності.

5 Проблема аутентифікації даних і електронний цифровий підпис

Метою аутентифікації електронних документів є захист документів від можливих видів злочинних дій, до яких відносять:

-

активне перехоплення – порушник, що підключився до мережі, перехоплює документи (файли) і змінює їх;

-

маскарад – абонент C посилає документ абоненту B від імені абонента A;

-

ренегатство – абонент A заявляє, що не посилав повідомлення абоненту B, хоча насправді послав;

-

підміна – абонент B змінює або формує новий документ і заявляє, що одержав його від абонента A;

-

повтор – абонент C повторює раніше переданий документ, що абонент A посилав абонентові В.

Ці види злочинних дій можуть завдати істотної шкоди банківським і комерційним структурам, державним підприємствам та організаціям, приватним особам, що застосовують у своїй діяльності комп’ютерні інформаційні технології.

Після того, як з’єднання встановлене, необхідно забезпечити виконання вимог захисту при обміні повідомленнями:

1) одержувач повинен бути впевнений у істинності джерела даних;

2) одержувач повинен бути впевнений у істинності переданих даних;

3) відправник повинен бути впевнений у доставці даних одержувачу;

4) відправник повинен бути впевнений у істинності доставлених даних.

Для виконання вимог 1-2 засобом захисту є цифровий підпис. Для виконання вимог 3-4 відправник повинен одержати за допомогою пошти повідомлення, що засвідчує вручення (certified mail). Засобами захисту в такій процедурі є цифровий підпис повідомлення, що підтверджує доставку повідомлення, яке у свою чергу є доказом пересилання вихідного повідомлення.

Якщо ці чотири вимоги реалізовані в криптосистемі, то гарантується захист даних при передачі каналом зв’язку і забезпечується функція захисту, яку називають функцією підтвердження (незаперечності) передачі. У цьому випадку відправник не може заперечувати ні факту посилки повідомлення, ні його змісту, а одержувач не може заперечувати ні факту одержання повідомлення, ні істинності його змісту.

При обробці документів в електронній формі зовсім непридатні традиційні способи встановлення істинності по рукописному підпису й відбитках пальців на паперовому документі. Принципово новим рішенням є електронний цифровий підпис (ЕЦП).

Електронний цифровий підпис використовується для аутентифікації текстів, що передаються по телекомунікаційних каналах. Функціонально ЕЦП аналогічний звичайному рукописному підпису і володіє її основними перевагами:

-

засвідчує, що підписаний текст виходить від особи, яка поставила підпис;

-

не дає особі, яка відправила повідомлення, можливості відмовитися від зобов’язань, пов’язаних з підписаним текстом;

-

гарантує цілісність підписаного тексту.

Цифровий підпис являє собою відносно невелику кількість додаткової цифрової інформації, яка передається разом з текстом, що підписується.

Система ЕЦП враховує дві процедури:

-

процедуру підписання;

-

процедуру перевірки підпису.

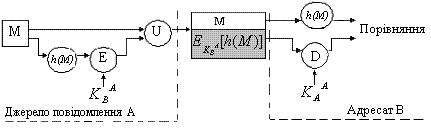

У процедурі підписання використовується таємний ключ відправника повідомлення, у процедурі перевірки підпису - відкритий ключ відправника (рис 20 ).

Рисунок 20 – Схема реалізації ЕЦП

При формуванні

ЕЦП відправник

насамперед

обчислює

хеш-функцію

![]() тексту

тексту

![]() ,

який необхідно підписати. Дайджест

,

який необхідно підписати. Дайджест

![]() являє собою

один короткий

блок

інформації,

що характеризує

весь текст

являє собою

один короткий

блок

інформації,

що характеризує

весь текст

![]() у цілому.

Потім

дайджест m

шифрується

таємним

ключем

відправника

у цілому.

Потім

дайджест m

шифрується

таємним

ключем

відправника

![]() .

Шифрований дайджест і є ЕЦП

для даного

тексту М.

.

Шифрований дайджест і є ЕЦП

для даного

тексту М.

При перевірці

ЕЦП одержувач

повідомлення

знову

обчислює

хеш-функцію

![]() прийнятого

тексту

прийнятого

тексту

![]() ,

після чого

за допомогою

відкритого

ключа

відправника

,

після чого

за допомогою

відкритого

ключа

відправника

![]() перевіряє,

чи відповідає

отриманий

підпис

обчисленому

значенню

m

хеш-функції.

перевіряє,

чи відповідає

отриманий

підпис

обчисленому

значенню

m

хеш-функції.

Принциповим моментом у системі ЕЦП є неможливість підробки ЕЦП користувача без знання його таємного ключа.

Як документ, що підписується ЕЦП, може бути використаний будь-який файл. Підписаний файл створюється з вихідного файлу шляхом додавання до нього однієї або більше електронних підписів.

Кожен підпис містить таку інформацію: дату підпису; строк закінчення дії ключа даного підпису; інформацію про особу, що підписала файл (П. І. П/б, посада, коротка назва фірми); ідентифікатор, що підписав (ім’я відкритого ключа); цифровий підпис.

До цифрового підпису ставляться такі вимоги:

-

підпис повинен бути двійковим кодом, який залежить від повідомлення, що підписується;

-

підпис повинен використовувати якусь інформацію, унікальну для відправника, щоб запобігти фальсифікації й відмову від авторства;

-

простота виконання цифрового підпису;

-

цифровий підпис повинен досить легко розпізнаватися та перевірятися;

-

з погляду обчислень нереально фальсифікувати цифровий підпис ні за допомогою наявного повідомлення, ні за допомогою створення фальшивого цифрового підпису для наявного повідомлення;

-

екземпляр цифрового підпису зручно зберігати на запам’ятовувальному пристрої.

Алгоритм цифрового підпису

1 Вибираються три числа, які можуть бути відомими групі користувачів:

q – просте число довжиною в 160 бітів ;

p – просте

число довгої між 512 й 1024 бітами, (тобто

512

L

1024, 2L-1<p<2L),

таке, що q ділить (p-1),

тобто

![]() ;

;

g – число

вигляду

![]() ,

де h –

будь-яке ціле число таке, що 1<h<(p-1)

і

,

де h –

будь-яке ціле число таке, що 1<h<(p-1)

і

![]() >1.

>1.

2 Маючи числа q, p, g, кожен законний учасник вибирає особистий ключ X і генерує відкритий ключ Y :

X – випадкове число, таке що 0<X<q;

Y=g mod p.

3 Створюється цифровий підпис (r, s), де

![]()

де k – випадкове або псевдовипадкове число, 0<k<q.

4 У пункті призначення адресат

одержує повідомлення

![]() й виконує верифікацію.

й виконує верифікацію.

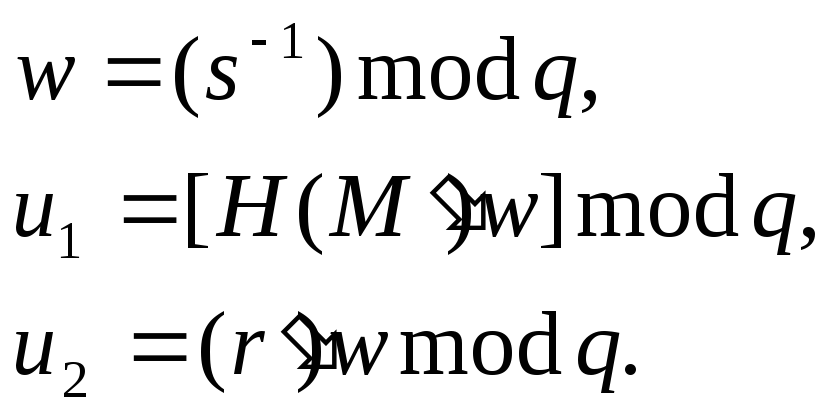

4.1 Генерує величину

![]()

де

4.2 Перевіряє

![]()

Контрольні питання

-

Дайте визначення поняттям “ідентифікація”, “аутентифікація”, “авторизація”.

-

У чому полягає різниця понять “аутентифікація” та “ідентифікація”?

-

Назвіть існуючі типи порушень захисту.

-

Назвіть функції, які породжують аутентифікатор.

-

З якою метою використовують код розпізнавання помилок?

-

У чому полягає недолік використання зовнішнього коду розпізнавання помилок?

-

Дайте визначення поняття “код автентичності повідомлення”.

-

Назвіть як і у яких випадках використовується код автентичності повідомлення.

-

Назвіть способи використання дайджесту повідомлення для його аутентифікації.

-

Назвіть вимоги, що ставляться до функції хешування.

-

Назвіть варіанти застосування пароля для аутентифікації користувача.

-

У чому полягає мета аутентифікації електронних документів?

-

Назвіть види можливих злочинних дій, що застосовуються відносно електронних документів.

-

Назвіть основні переваги ЕЦП.

-

Поясніть схему реалізації ЕЦП.