ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 549

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

Контрольні запитання

-

Дайте визначення поняття “протокол”.

-

Назвіть головні характеристики протоколу.

-

У чому полягає відмінність понять “протокол” та “криптографічний протокол”?

-

Назвіть і поясніть загальне правило криптографічних протоколів.

-

У чому полягає формалізація протоколів?

-

Назвіть основні типи протоколів.

-

Дайте визначення поняття “посередник у криптографічному протоколі”.

-

Дайте визначення поняття “арбітр у криптографічному протоколі”.

-

Поясніть, у чому полягає різниця протоколів з посередником та з арбітром?

-

Наведіть приклади протоколів з арбітром, з посередником, самодостатніх протоколів.

-

Поясніть, у чому полягає метод “пасивної атаки”?

-

Що таке активна атака?

-

Дайте визначення поняттям “пасивний” та “активний” шахрай.

-

Поясніть як за допомогою симетричної (асиметричної) криптографії виконується організація зв’язку?

-

Поясніть поняття “змішані криптосистеми” або “гібридні криптосистеми”.

Задачі

-

Розробити протокол чесного поділу будь-якого предмета на дві частини.

-

Розробити можливі варіанти розв’язання задачі запобігання зловживань доказами ідентичності з нульовим розголошенням.

-

Розробити програмну реалізацію алгоритму підпису наосліп з використанням алгоритму RSA.

Список літератури

-

Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

-

Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

-

Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

-

Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

-

Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

-

Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

-

Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.

Ідентифікація та перевірка істинності План

1 Основні поняття та концепції

2 Функції аутентифікації

2.1 Шифрування повідомлення

2.2 Код автентичності повідомлення

2.3 Функції хешування

3 Застосування пароля для підтвердження істинності користувача

4 Взаємна перевірка істинності користувачів

5 Проблема аутентифікації даних і електронний цифровий підпис

Ідентифікація та перевірка істинності

1 Основні поняття та концепції

З кожним об’єктом комп’ютерної системи (КС) пов’язана деяка інформація, що однозначно ідентифікує його. Це може бути число, рядок символів, алгоритм, що визначає даний об’єкт. Цю інформацію називають ідентифікатором об’єкта. Якщо об’єкт має деякий ідентифікатор, зареєстрований у мережі, він називається законним (легальним) об’єктом; інші об’єкти належать до незаконних (нелегальних).

Ідентифікація об’єкта – одна з функцій підсистеми захисту. Ця функція виконується в першу чергу, коли об’єкт робить спробу ввійти в систему. Якщо процедура ідентифікації завершується успішно, даний об’єкт вважається законним для даної системи.

Наступний крок - аутентифікація об’єкта (перевірка істинності об’єкта). Ця процедура встановлює, чи є даний об’єкт саме тим, за кого він себе подає.

Після того, як об’єкт ідентифікований і підтверджена його істинність, можна встановити сферу його дії та доступні йому ресурси КС. Таку процедуру називають наданням повноважень (авторизацією).

Наведені процедури ініціалізації є процедурами захисту і належать до одного об’єкта КС.

У випадку захисту каналів передачі даних підтвердження істинності (аутентифікація) об’єктів означає взаємне встановлення істинності об’єктів, що зв’язуються між собою по лініях зв’язку. Процедура підтвердження істинності виконується звичайно на початку сеансу в процесі встановлення з’єднання абонентів. (Термін "з’єднання" вказує на логічний зв’язок (потенційно двосторонній) між двома об’єктами системи. Мета даної процедури – забезпечити впевненість, що з’єднання встановлене із законним об’єктом і вся інформація дійде до місця призначення.

У контексті мережних комунікацій можна виділити такі типи порушення захисту:

-

розкриття вмісту (передача інформації особі, яка не має права на інформацію);

-

аналіз потоку даних (встановлення логічної структури з’єднання, довжин повідомлень, їх кількості, кількості учасників і т. ін.);

-

імітація. Впровадження в потік повідомлень від помилкового джерела. Тобто зловмисник видає свої повідомлення за повідомлення істинного учасника;

-

модифікація вмісту. Зміна вмісту (зміна, вставка, видалення, реорганізація частини або цілого повідомлення);

-

модифікація послідовності повідомлень;

-

модифікація тимчасових характеристик. Затримка й наступне відтворення характеристик;

-

зречення.

Міри, прийняті у зв’язку з пунктами (1) і (2), були розглянуті в традиційному шифруванні.

Міри, прийняті відносно пунктів (3) – (6) належать до питань аутентифікації повідомлень.

Міри, прийняті відносно пункту (7) – питання цифрового підпису.

2 Функції аутентифікації

В аутентифікації повідомлень можна виділити два рівні:

-

низький. Виконується функція що породжує аутентифікатор;

-

високий. Протокол аутентифікації, у якому адресат одержує можливість перевірити достовірність повідомлення.

Функції, які породжують аутентифікатор, можна поділити на три класи:

-

шифрування повідомлення;

-

код автентичності повідомлення;

-

функції хешування.

2.1 Шифрування повідомлення

Шифрування повідомлення саме по собі може виконувати функції аутентифікації повідомлення.

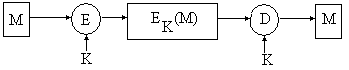

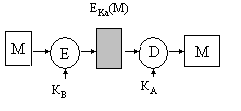

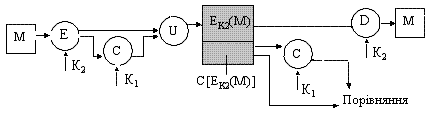

Традиційне шифрування

Рисунок 1 – Конфіденційність й аутентифікація

Так, у традиційному шифруванні (рис 1) адресат B буде впевнений у тому, що відправником повідомлення був A. Чому? Тому, що ключ повідомлення був відомий тільки їм двом. Крім того, якщо повідомлення М відновлюється, це доводить одержувачеві, що ніякий з бітів не був змінений. Це твердження справедливе тільки у тому випадку, якщо відкритим текстом був цілком осмислений текст, у протилежному випадку, адресату B необхідно мати додаткову інформацію для автоматичного встановлення істинності прийнятого повідомлення (набір символів, що зберігає частотну характеристику мови, двійковий об’єктний файл і т. ін.).

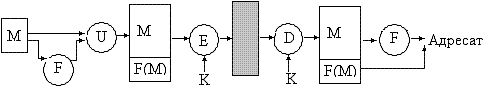

Часто звертаються за допомогою до коду розпізнавання помилок (контрольна послідовність кадру – функція F, що обчислює контрольну суму) рис. 2, 3.

Рисунок 2 – Внутрішній контроль помилок

Рисунок 3 – Зовнішній код контролю помилок

У випадку внутрішнього коду контролю забезпечується і конфіденційність, і аутентифікація, у випадку зовнішнього – зловмисник одержує можливість доступу до контрольних сум, і незважаючи на те, що до інформації доступ залишається закритим, зловмисник може створювати помилкові й перекручені повідомлення.

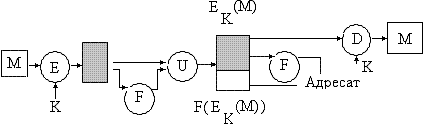

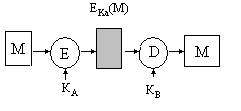

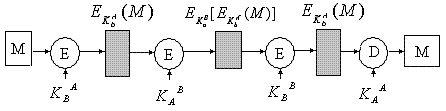

Асиметричне шифрування

У випадку шифрування з

відкритим ключем конфіденційність

забезпечується самим алгоритмом, але

автентичність втрачається, оскільки

зловмисник, знаючи відкритий ключ

![]() ,

з легкістю може

зашифрувати й відправити будь-яке

повідомлення.

,

з легкістю може

зашифрувати й відправити будь-яке

повідомлення.

Рисунок 4 – Шифрування з відкритим ключем: конфіденційність

Для забезпечення автентичності,

відправник шифрує повідомлення своїм

таємним ключем

![]() ,

а одержувач розкриває повідомлення

відкритим ключем

,

а одержувач розкриває повідомлення

відкритим ключем

![]() .

При цьому втрачається конфіденційність,

оскільки всі мають доступ до відкритого

ключа

.

При цьому втрачається конфіденційність,

оскільки всі мають доступ до відкритого

ключа

![]() .

.

Рисунок 5 – Шифрування з відкритим ключем: автентичність

Щоб забезпечити і таємність,

і автентичність виконують наступну

процедуру: відправник A

шифрує повідомлення своїм таємним

ключем

![]() (це забезпечує аутентифікацію), потім

шифрує отриманий на попередньому етапі

шифр відкритим ключем

(це забезпечує аутентифікацію), потім

шифрує отриманий на попередньому етапі

шифр відкритим ключем

![]() одержувача B

(забезпечується таємність), а одержувач

у свою чергу, для розшифрування

повідомлення використає свій таємний

ключ

одержувача B

(забезпечується таємність), а одержувач

у свою чергу, для розшифрування

повідомлення використає свій таємний

ключ

![]() ,

а потім відкритий ключ

,

а потім відкритий ключ

![]() .

.

Рисунок 6 – Шифрування з відкритим ключем: конфіденційність й автентичність

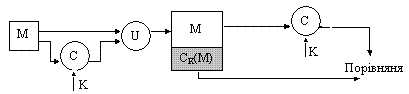

2.2 Код автентичності повідомлення

Альтернативна техніка аутентифікації припускає приєднання до повідомлення невеликого блоку даних, створеного з використанням таємного колюча. Приєднаний блок має фіксований розмір і, як правило, називається криптографічною контрольною сумою або кодом автентичності повідомлення (MAC).

При цьому вважається, що

користувачі A

та B

володіють таємним ключем K.

Щоб послати повідомлення адресату B

відправник A

обчислює код автентичності повідомлення

як функцію ключа

![]() .

Повідомлення з доданим до нього значенням

MAC

пересилається адресату. Одержувач

виконує аналогічні обчислення і одержує

своє значення MAC.

Отримані результати порівнюються. У

випадку збігу, можна стверджувати:

.

Повідомлення з доданим до нього значенням

MAC

пересилається адресату. Одержувач

виконує аналогічні обчислення і одержує

своє значення MAC.

Отримані результати порівнюються. У

випадку збігу, можна стверджувати:

-

одержувач може бути впевнений, що повідомлення не було змінено;

-

одержувач може бути впевнений, що повідомлення автентично, оскілки нікому не відомий ключ K;

-

якщо повідомленню привласнено порядковий номер, як наприклад, у протоколі TCP, то одержувач може бути впевнений у правильній послідовності одержуваних даних.

Рисунок 7 – Аутентифікація повідомлень із використанням MAC

Необхідно зазначити, що функція MAC, може не мати властивість оберненості, що робить її більш стійкою відносно атак.

Конфіденційність може бути забезпечена в цьому випадку шляхом шифрування повідомлення або перед обчисленням функції MAC (рис. 8), або після її обчислення (рис. 9).

Рисунок 8 – Аутентифікація й конфіденційність повідомлень із використанням MAC (код зв’язується з відкритим текстом)

Варто звернути увагу, що

використання функції MAC

приводить до автентичності повідомлення,

але не забезпечує цифрового підпису,

оскільки ключ

![]() знають обидва учасника.

знають обидва учасника.

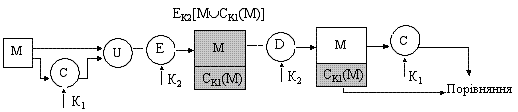

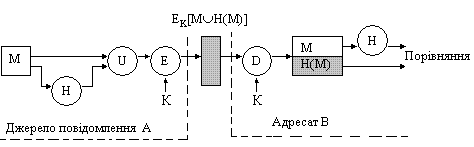

2.3 Функції хешування

Однією з варіацій кодів автентичності повідомлень є однобічна функція хешування. Як у випадку кодів автентичності повідомлень, функція хешування одержує на вхід повідомлення М довільної довжини, а на вихід видає хеш-код H(M) фіксованого розміру, що називають профілем або дайджестом. Дайджест є функцією всіх бітів повідомлення та забезпечує можливість контролю помилок: зміна будь-якого числа бітів у повідомленні приводить до зміни дайджесту.

Рисунок 9 - Аутентифікація та конфіденційність повідомлень із використанням MAC (код зв’язується з шифротекстом)

Способи застосування дайджесту для аутентифікації повідомлень:

1 Повідомлення разом із приєднаним до нього дайджестом шифрується методами традиційного шифрування (рис. 10).

Рисунок 10

Аргументація автентичності

полягає в такому: тільки джерелу А

і адресату B відомий

ключ K, отже повідомлення

напевно прийшло від А

і не могло бути змінено за

шляхом проходження. Дайджест

![]() забезпечує структуризацію і надмірність,

необхідну для аутентифікації. Оскільки,

шифрування забезпечується стосовно

всього повідомлення разом з дайджестом,

забезпечується й конфіденційність.

забезпечує структуризацію і надмірність,

необхідну для аутентифікації. Оскільки,

шифрування забезпечується стосовно

всього повідомлення разом з дайджестом,

забезпечується й конфіденційність.