ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 603

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

Наприклад, при шифруванні за допомогою таблиці (рис. 2) повідомлення “МАГІСТРАЛЬ ЗРУЙНОВАНО”, одержимо шифротекст, записаний блоками по п’ять букв

ЧВКУЩ ЮЗВШЇ СЗЯХГ ИЙВГИ.

Такі табличні шифри називаються монограмними, тому що шифрування виконується по одній букві.

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз системи одноалфавітної заміни, аналогічно шифру Цезаря, починається з підрахунку частот появи символів: визначається число появ кожної букви в шифротексті. Потім отриманий розподіл частот букв у шифротексті порівнюється з розподілом частот букв в алфавіті вихідних повідомлень, наприклад, в українському. Буква з найвищою частотою появи в шифротексті замінюється на букву з найвищою частотою появи в українській мові і т.д. Імовірність успішного розкриття системи шифрування підвищується зі збільшенням довжини шифротексту.

6 Біграмний шифр Плейфейра

Шифр Плейфейра (1854 р.), є найбільш відомим біграмним шифром заміни. Він застосовувався Великобританією під час Першої світової війни.

Основою шифру Плейфейра є таблиця, що шифрує, з випадково розміщеними буквами алфавіту вихідних повідомлень.

Для зручності запам'ятовування таблиці, що шифрує, відправник та одержувач повідомлень використовують ключове слово (або фразу) при заповненні початкових рядків таблиці. Загалом структура таблиці для шифрування системи Плейфейра повністю аналогічна структурі таблиці, що шифрує, Трисемуса. Тому для пояснення процедур шифрування й розшифрування в системі Плейфейра скористаємося таблицею шифрування Трисемуса (рис 2).

Процедура шифрування вміщує такі кроки:

-

Відкритий текст вихідного повідомлення розбивається на пари букв (біграми). Текст повинен мати парну кількість букв та не повинен містити біграми, що мають дві однакові букви. Якщо ці вимоги не виконані, то текст модифікується навіть через незначні орфографічні помилки.

-

Послідовність біграм відкритого тексту перетворюється за допомогою таблиці, що шифрує, у послідовність біграм шифротексту за такими правилами:

-

якщо обидві літери біграми відкритого тексту не стоять в одному рядку або стовпці, наприклад, літери А і П (рис. 2), тоді знаходять літери в кутах прямокутника, обумовленого вихідною парою літер. У нашому прикладі це букви АЙПЕ. Пара літер АП відображається в пару ЙЕ. Послідовність літер у біграмі шифротексту повинна бути дзеркально розміщеною щодо послідовності літер у біграмі відкритого тексту;

-

якщо обидві літери біграми відкритого тексту належать одному стовпцю таблиці, то за літери шифротексту беруть літери, які лежать під ними. Наприклад, біграма НК (рис 2) дає біграму шифротексту ГЦ. Якщо при цьому літера відкритого тексту стоїть в нижньому рядку, то для шифротексту береться відповідна літера з верхнього рядка того самого стовпця. Наприклад, біграма НЦ дає біграму шифротексту ГН;

-

якщо обидві літери біграми відкритого тексту належать одному рядку таблиці, то літерами шифротексту вважаються букви, які знаходяться праворуч від них. Наприклад, біграма НО дає біграму шифротексту ДЛ. Якщо при цьому літера відкритого тексту знаходиться в крайньому правому стовпці, то для шифру беруть відповідну літеру з лівого стовпця у тому самому рядку. Так біграма ЕЛ дає біграму шифротексту РБ).

Виконаємо зашифрування тексту

ВСЕ ТАЄМНЕ СТАЄ ЯВНИМ.

Розіб’ємо текст на біграми

ВС ЕТ АЄ МН ЕС ТА ЄЯ ВН ИМ.

Дана послідовність біграм відкритого тексту перетворюється за допомогою таблиці для шифрування (рис. 2) в таку послідовність біграм шифротексту:

ЗЙ ОП ДВ КД РП ЙО ІЧ ГА ЄТ.

При розшифруванні застосовується зворотний порядок дій.

Слід зазначити, що шифрування біграмами різко підвищує стійкість шифрів до розкриття.

7 Криптосистема Хілла

Алгебраїчний метод, що узагальнює афінну підстановку Цезаря:

![]()

,

,

![]() ,

,

![]()

для визначення n-грам, був сформульований Лестером С. Хіллом.

Множина

цілих чисел

![]() ,

для яких визначені операції додавання,

віднімання та множення за модулем m,

є кільцем.

,

для яких визначені операції додавання,

віднімання та множення за модулем m,

є кільцем.

Множина

всіх n-грам

![]() =(x0,

x1,

x2,

…, xn-1)

з

компонентами кільця

=(x0,

x1,

x2,

…, xn-1)

з

компонентами кільця

![]() утворить

векторний простір

утворить

векторний простір

![]() над кільцем

над кільцем

![]() .

Кожна

n-грама

.

Кожна

n-грама

![]() називається

вектором.

У векторному просторі

називається

вектором.

У векторному просторі

![]() для

векторів

для

векторів

![]() визначені

операції додавання та віднімання за

модулем m,

а також скалярне множення вектора на

елемент t

кільця

визначені

операції додавання та віднімання за

модулем m,

а також скалярне множення вектора на

елемент t

кільця

![]() .

Додавання

і скалярне множення є операціями, що

задовольняють комутативний, асоціативний

та дистрибутивний закони.

.

Додавання

і скалярне множення є операціями, що

задовольняють комутативний, асоціативний

та дистрибутивний закони.

Вектор

![]() є

лінійною

комбінацією векторів

є

лінійною

комбінацією векторів

![]() ,

якщо

,

якщо

![]() . (3.1)

. (3.1)

Лінійне

перетворення

![]() є

відображенням

є

відображенням

![]()

,

,

![]() ,

(3.2)

,

(3.2)

яке задовольняє умову лінійності

![]()

для

всіх s,

t

![]()

![]() та

та

![]()

![]()

![]() .

.

Лінійне

перетворення

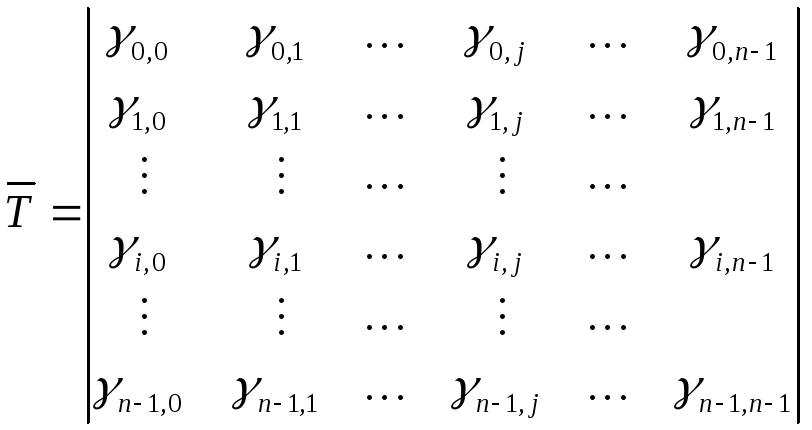

![]() може

бути представлене матрицею розміром

nn

вигляду

може

бути представлене матрицею розміром

nn

вигляду

, (3.3)

, (3.3)

причому

![]()

або

![]() .

.

Базисом

для векторного простору

![]() є набір

векторів з

є набір

векторів з

![]() ,

які

лінійно незалежні і породжують

,

які

лінійно незалежні і породжують

![]() .

Кожен

базис для

.

Кожен

базис для

![]() містить

n

лінійно незалежних векторів. Довільний

набір з n

векторів, які лінійно незалежні над

містить

n

лінійно незалежних векторів. Довільний

набір з n

векторів, які лінійно незалежні над

![]() ,

є базисом.

,

є базисом.

Нехай

![]() є лінійним

перетворенням, що описується матрицею

(3.3), причому

є лінійним

перетворенням, що описується матрицею

(3.3), причому

![]() .

.

Якщо

вектори

![]() лінійно незалежні над

лінійно незалежні над

![]() ,

тоді їх

образи

,

тоді їх

образи

![]() лінійно

незалежні над

лінійно

незалежні над

![]() тільки

в тому випадку, якщо визначник матриці

тільки

в тому випадку, якщо визначник матриці

![]()

![]() не ділиться

на будь-яке просте p,

що ділить

m. У

цьому випадку перетворення

не ділиться

на будь-яке просте p,

що ділить

m. У

цьому випадку перетворення

![]() називається

невиродженим

лінійним перетворенням, що має зворотне

перетворення

називається

невиродженим

лінійним перетворенням, що має зворотне

перетворення

![]()

![]() ,

,

![]() ,

(3.4)

,

(3.4)

де

![]() -

одинична

матриця. Крім того,

-

одинична

матриця. Крім того,

![]() також

є лінійним перетворенням.

також

є лінійним перетворенням.

Для

розшифрування n-грам

![]() шифротексту

відновлення n-грам

шифротексту

відновлення n-грам

![]() відкритого

тексту необхідно виконати зворотне

перетворення

відкритого

тексту необхідно виконати зворотне

перетворення

![]() відповідно

до рівняння

відповідно

до рівняння

![]() . (3.5)

. (3.5)

Приклад. Виконати шифрування відкритого тексту DETERMINANT.

Маємо

алфавіт ,

що складається із символів латинського

алфавіту. Встановимо взаємно однозначну

відповідність між алфавітом

і множиною цілих чисел

![]() .

.

|

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

||||||||||

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

||||||||||

|

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

||||||||||

|

|

|

|

|

|

|

|

|||||||||||||

|

U |

V |

W |

X |

Y |

Z |

|

|||||||||||||

|

20 |

21 |

22 |

23 |

24 |

25 |

|

|||||||||||||