Файл: Предмет безопасности жизнедеятельности, его цель и задачи. Цель изучения.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 17.10.2024

Просмотров: 50

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Сегодня можно утверждать, что рождается новая современная технология - технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ

71. Объектами и субъекты информационной безопасности.

Объектом информационного противоборства является любой объект, в отношении которого возможно осуществление информационного воздействия (в том числе — применение информационного оружия) либо иного воздействия (силового, политического, экономического и т. д.), результатом которого будет модификация его свойств как информационной системы. Объектом информационного противоборства может стать любой компонент или сегмент информационно-психологического пространства, в том числе — следующие виды[6]: массовое и индивидуальное сознание граждан; социально-политические системы и процессы; информационная инфраструктура; информационные и психологические ресурсы.

К субъектам информационного противоборства относят: государства, их союзы и коалиции; международные организации; негосударственные незаконные (в том числе — незаконные международные) вооруженные формирования и организации террористической, экстремистской, радикальной политической, радикальной религиозной направленности; транснациональные корпорации; виртуальные социальные сообщества; медиа-корпорации (контролирующие средства массовой информации и массовой коммуникации — СМИ и МК); виртуальные коалиции.

72. Принципы обеспечения информационной безопасности.

Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов автоматизированных систем, которые в соответствии с принципом доступа следует разделять между пользователями.

Используется для предупреждения нарушения безопасности информации, при записи секретной информации на несекретные носители и в несекретные файлы, при передаче секретной информации по незащищенным каналам и линиям связи.

Данный принцип заключается в очистке ресурсов, содержащих конфиденциальную информацию.

Каждый пользователь должен нести персональную ответственность за свою деятельность в системе, включая любые операции с конфиденциальной информацией и возможные нарушения ее защиты, (т.е. какие-либо случайные или умышленные действия, которые приводят или могут привести к несанкционированному ознакомлению с конфиденциальной информацией, ее искажению или уничтожению, или делают такую информацию недоступной для законных пользователей).

Он подразумевает, что средства защиты информации в автоматизированных системах должны точно выполнять свои функции и быть изолированными от пользователей, иметь для контроля, сигнализации о попытках нарушения защиты информации в системе.

73. Источники информационных опасностей.

Рассмотрим внешние и внутренние источники информационных опасностей и угроз. Источниками внутренних угроз являются:

1. Сотрудники организации.

2. Программное обеспечение.

3. Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

- ошибки пользователей и системных администраторов;

- нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

- ошибки в работе программного обеспечения;

- отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

1. Компьютерные вирусы и вредоносные программы.

2. Организации и отдельные лица.

3. Стихийные бедствия.

Формами проявления внешних угроз являются:

- заражение компьютеров вирусами или вредоносными программами;

- несанкционированный доступ к корпоративной информации;

- информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

- действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

- аварии, пожары, техногенные катастрофы, стихийные бедствия.

Все перечисленные выше виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:

- несанкционированный доступ к информационным ресурсам;

- незаконное копирование данных в информационных системах;

- хищение информации из библиотек, архивов, банков и баз данных;

- нарушение технологии обработки информации;

- противозаконный сбор и использование информации;

- использование информационного оружия.

К программным угрозам относятся:

- использование ошибок и «дыр» в программном обеспечении;

- компьютерные вирусы и вредоносные программы;

- установка «закладных» устройств.

К физическим угрозам относятся:

- уничтожение или разрушение средств обработки информации и связи;

- хищение носителей информации;

- хищение программных или аппаратных ключей и средств криптографической защиты данных;

- воздействие на персонал.

К радиоэлектронным угрозам относятся:

- внедрение электронных устройств перехвата информации в технические средства и помещения;

- перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

- нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере;

- закупки несовершенных или устаревших информационных технологий и средств информатизации. Информатизация - организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов.

74. Виды угроз информационной безопасности России.

Угрозы информационной безопасности – это возможные действия или события, которые могут вести к нарушениям ИБ.

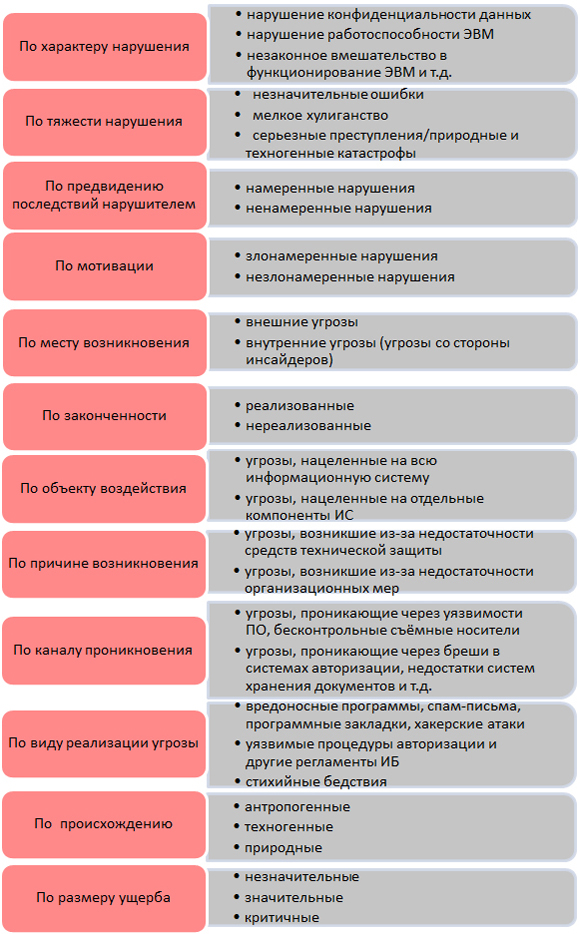

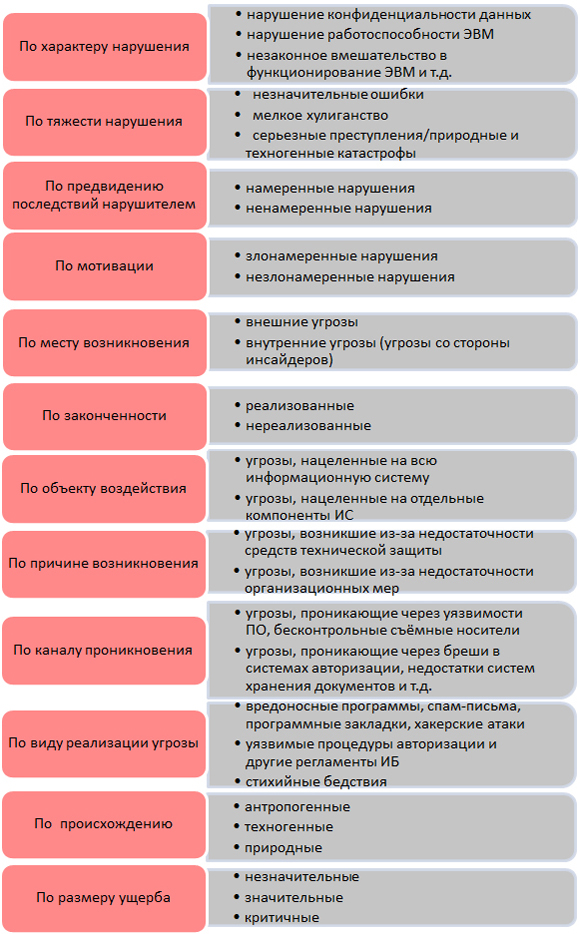

Виды угроз информационной безопасности очень разнообразны и имеют множество классификаций: Угрозы ИБ являются целями/конечными результатами деятельности нарушителей информационной безопасности

Различные виды угроз информационной безопасности

75. Источники угроз информационной безопасности.

Угрозы информационной безопасности можно классифицировать по различным признакам.

По аспекту информационной безопасности, на который направлены угрозы, выделяют:

• Угрозыконфиденциальности. Они заключаются в неправомерном доступе к конфиденциальной информации.

• Угрозыцелостности. Эти угрозы означают любое преднамеренное преобразование данных, содержащихся в информационной системе.

• Угрозыдоступности. Их осуществление приводит к полной или временной невозможности получения доступа к ресурсам информационной системы.

По степени преднамеренности действий угрозы делят на:

• Случайные. Эти угрозы не связаны с умышленными действиями правонарушителей; осуществляются они в случайные моменты времени. Источниками этих угроз могут служить стихийные бедствия и аварии, ошибки при разработке информационной системы, сбои и отказы систем, ошибки пользователей и обслуживающего персонала. Согласно статистическим данным, эти угрозы наносят до 80 % от всего ущерба, наносимого различными видами угроз. Однако следует отметить, что этот тип угроз довольно хорошо изучен, и имеется весомый опыт борьбы с ними. Снизить потери от реализации угроз данного класса помогут такие меры, как: использование современных технологий для разработки технических и программных средств, эффективная эксплуатация информационных систем, создание резервных копий информации.

• Преднамеренные. Они, как правило, связаны с действиями какого-либо человека, недовольного своим материальным положением или желающего самоутвердиться путём реализации такой угрозы. Эти угрозы можно разделить на пять групп: шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, модификация структуры информационных систем, вредительские программы. В отличие от случайных, преднамеренные угрозы являются менее изученными за счет их высокой динамичности и постоянного пополнения новыми угрозами, что затрудняет борьбу с ними.

Сегодня можно утверждать, что рождается новая современная технология - технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ

71. Объектами и субъекты информационной безопасности.

Объектом информационного противоборства является любой объект, в отношении которого возможно осуществление информационного воздействия (в том числе — применение информационного оружия) либо иного воздействия (силового, политического, экономического и т. д.), результатом которого будет модификация его свойств как информационной системы. Объектом информационного противоборства может стать любой компонент или сегмент информационно-психологического пространства, в том числе — следующие виды[6]: массовое и индивидуальное сознание граждан; социально-политические системы и процессы; информационная инфраструктура; информационные и психологические ресурсы.

К субъектам информационного противоборства относят: государства, их союзы и коалиции; международные организации; негосударственные незаконные (в том числе — незаконные международные) вооруженные формирования и организации террористической, экстремистской, радикальной политической, радикальной религиозной направленности; транснациональные корпорации; виртуальные социальные сообщества; медиа-корпорации (контролирующие средства массовой информации и массовой коммуникации — СМИ и МК); виртуальные коалиции.

72. Принципы обеспечения информационной безопасности.

-

Принцип обоснованности доступа. Заключается в обязательном выполнении 2-х основных условий: пользователь должен иметь достаточную "форму допуска" для получения информации требуемого им уровня конфиденциальности, и эта информация необходима ему для выполнения его производственных функций.

-

Принцип достаточной глубины контроля доступа

Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов автоматизированных систем, которые в соответствии с принципом доступа следует разделять между пользователями.

-

Принцип разграничения потоков информации

Используется для предупреждения нарушения безопасности информации, при записи секретной информации на несекретные носители и в несекретные файлы, при передаче секретной информации по незащищенным каналам и линиям связи.

-

Принцип чистоты повторно используемых ресурсов

Данный принцип заключается в очистке ресурсов, содержащих конфиденциальную информацию.

-

Принцип персональной ответственности

Каждый пользователь должен нести персональную ответственность за свою деятельность в системе, включая любые операции с конфиденциальной информацией и возможные нарушения ее защиты, (т.е. какие-либо случайные или умышленные действия, которые приводят или могут привести к несанкционированному ознакомлению с конфиденциальной информацией, ее искажению или уничтожению, или делают такую информацию недоступной для законных пользователей).

-

Принцип целостности средств защиты

Он подразумевает, что средства защиты информации в автоматизированных системах должны точно выполнять свои функции и быть изолированными от пользователей, иметь для контроля, сигнализации о попытках нарушения защиты информации в системе.

73. Источники информационных опасностей.

Рассмотрим внешние и внутренние источники информационных опасностей и угроз. Источниками внутренних угроз являются:

1. Сотрудники организации.

2. Программное обеспечение.

3. Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

- ошибки пользователей и системных администраторов;

- нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

- ошибки в работе программного обеспечения;

- отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

1. Компьютерные вирусы и вредоносные программы.

2. Организации и отдельные лица.

3. Стихийные бедствия.

Формами проявления внешних угроз являются:

- заражение компьютеров вирусами или вредоносными программами;

- несанкционированный доступ к корпоративной информации;

- информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

- действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

- аварии, пожары, техногенные катастрофы, стихийные бедствия.

Все перечисленные выше виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:

- несанкционированный доступ к информационным ресурсам;

- незаконное копирование данных в информационных системах;

- хищение информации из библиотек, архивов, банков и баз данных;

- нарушение технологии обработки информации;

- противозаконный сбор и использование информации;

- использование информационного оружия.

К программным угрозам относятся:

- использование ошибок и «дыр» в программном обеспечении;

- компьютерные вирусы и вредоносные программы;

- установка «закладных» устройств.

К физическим угрозам относятся:

- уничтожение или разрушение средств обработки информации и связи;

- хищение носителей информации;

- хищение программных или аппаратных ключей и средств криптографической защиты данных;

- воздействие на персонал.

К радиоэлектронным угрозам относятся:

- внедрение электронных устройств перехвата информации в технические средства и помещения;

- перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

- нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере;

- закупки несовершенных или устаревших информационных технологий и средств информатизации. Информатизация - организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов.

74. Виды угроз информационной безопасности России.

Угрозы информационной безопасности – это возможные действия или события, которые могут вести к нарушениям ИБ.

Виды угроз информационной безопасности очень разнообразны и имеют множество классификаций: Угрозы ИБ являются целями/конечными результатами деятельности нарушителей информационной безопасности

Различные виды угроз информационной безопасности

75. Источники угроз информационной безопасности.

Угрозы информационной безопасности можно классифицировать по различным признакам.

По аспекту информационной безопасности, на который направлены угрозы, выделяют:

• Угрозыконфиденциальности. Они заключаются в неправомерном доступе к конфиденциальной информации.

• Угрозыцелостности. Эти угрозы означают любое преднамеренное преобразование данных, содержащихся в информационной системе.

• Угрозыдоступности. Их осуществление приводит к полной или временной невозможности получения доступа к ресурсам информационной системы.

По степени преднамеренности действий угрозы делят на:

• Случайные. Эти угрозы не связаны с умышленными действиями правонарушителей; осуществляются они в случайные моменты времени. Источниками этих угроз могут служить стихийные бедствия и аварии, ошибки при разработке информационной системы, сбои и отказы систем, ошибки пользователей и обслуживающего персонала. Согласно статистическим данным, эти угрозы наносят до 80 % от всего ущерба, наносимого различными видами угроз. Однако следует отметить, что этот тип угроз довольно хорошо изучен, и имеется весомый опыт борьбы с ними. Снизить потери от реализации угроз данного класса помогут такие меры, как: использование современных технологий для разработки технических и программных средств, эффективная эксплуатация информационных систем, создание резервных копий информации.

• Преднамеренные. Они, как правило, связаны с действиями какого-либо человека, недовольного своим материальным положением или желающего самоутвердиться путём реализации такой угрозы. Эти угрозы можно разделить на пять групп: шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, модификация структуры информационных систем, вредительские программы. В отличие от случайных, преднамеренные угрозы являются менее изученными за счет их высокой динамичности и постоянного пополнения новыми угрозами, что затрудняет борьбу с ними.