Добавлен: 12.03.2024

Просмотров: 19

Скачиваний: 0

Скиба, О. Защита документа в системе электронного документооборота / О. Скиба // Секретарское дело. 2007. – № 12. – С. 25.

- Соловяненко, Н. Заключение договоров с использованием электронных документов в системах электронной торговли / Н. Соловяненко // Хозяйство и право. 2005. № 3. С. 50–58.

- Способы авторизации [Электронный ресурс]: Электронное издание. – HackZone Ltd 07.01.2009. – Режим доступа: http://www.hackzone.ru/articles/view/id/4078/.

- Стародымов, А. Пелепец, М. Стираем память. Быстро, дистанционно [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 23 июля 2009г. – Режим доступа: http://www.computerra.ru/443845/?phrase_id=10718685.

- Теория информационной безопасности [Электронный ресурс]: Электронное издание. – HackZone Ltd 14.07.2009. – Режим доступа: http://www.hackzone.ru/articles/view/id/5961/.

- Федосеева, Н.Н. Сущность и проблемы электронного документооборота / Н.Н. Федосеева // Юрист: Научн.–практ. Журн / Изд. гр. «Юрист». – М. 2008. № 6 С. 61–64.

Федотов, Н.Н. Защита информации [Электронный ресурс]: Учебный курс (HTML–версия). / «ФИЗИКОН», 2001–2004. – Режим доступа: http://www.college.ru/UDP/texts/index.html#ogl.

- Фриман И.М. Оценка уровня устойчивости развития человеческого капитала как фактор повышения экономической безопасности промышленного предприятия // Бизнес информ. 2012. № 6. С. 219-222.

- «Google’s Gatekeepers» by Jeffrey Rosen // The NYT Magazine, November 28, 2008, «Googling Security: How Much Does Google Know About You?» by Gregory Conti, Addison–Wesley Professional, 2008.

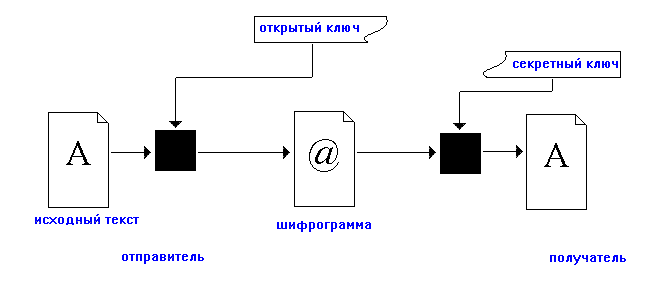

Шифровка с открытым ключом

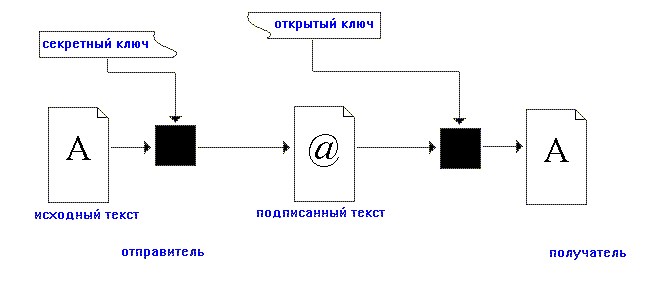

Электронная цифровая подпись

Анкета «Оценка обеспечения защиты электронного документа в ОАО «Газпромнефть-Урал»

Данный тест является частью исследовательской работы. Цель исследования – оценить ситуацию в области обеспечения безопасности электронного документа в ОАО «Газпромнефть-Урал». Полученные данные будут подвергнуты статанализу.

- Сфера деятельности вашей организации:

_______________________________________________________________________________________________________________________________________________________________________________________

- Организацонно-правовая форма:

__________________________________________

- Масштаб организации:

а) малый;

б) средний;

в) крупный.

- Численность сотрудников организации:

_____________________________________________________________

- Как Вы оцениваете уровень компьютерной безопасности в вашей организации:

а) Достаточен, но существует риск утечки информации;

б) Слишком высок (нет необходимости столь строгих ограничений);

в) недостаточен;

г) какая бы ни была защита – кто захочет, тот найдет способ ее нарушить.

6. Со стороны кого, по Вашему мнению, наиболее реальна угроза информационной безопасности:

а) со стороны работников;

б) внешние атаки.

- Наиболее опасные, на Ваш взгляд, угрозы внутренней информационной безопасности:

а) утечка данных;

б) искажение данных;

в) кража оборудования;

г) саботаж;

д) утрата информации;

е) сбои в работе информационных систем;

ж) hack-атаки;

з) вредоносное ПО (вирусы, черви);

и) Спам;

к) другие (указать какие)

_________________________________________________________________________________________________________________________________________________________________________________________________

- Наиболее подвержена утечке информация:

а) персональные данные;

б) финансовые отчеты;

в) детали конкретных сделок;

г) интеллектуальная собственность;

д) бизнес-планы;

е) другая (указать)

_________________________________________________________________________________________________________________________________________________________________________________________________

- Укажите наиболее действенные, на Ваш взгляд, средства защиты информации:

а) антивирус;

б) межсетевой экран;

в) контроль доступа;

г) IDS/IPS;

д) VPN;

е) шифрование данных при хранении;

ж) другое

_________________________________________________________________________________________________________________________________________________________________________________________________

- Планы организации по наращиванию систем информационной безопасности в ближайшие 3 года:

а) система защиты от утечек;

б) шифрование данных при хранении;

в) системы контроля идентификации и доступа;

г) ИТ-системы физической безопасности;

д) защита от внешних вторжений (IDS/IPS);

е) система резервного копирования;

ж) другое

_________________________________________________________________________________________________________________________________________________________________________________________________

11. Можете ли вы пользоваться с работы электронной почтой?

а) только корпоративной почтой (внутри организации);

б) только корпоративной почтой (в том числе переписываться с внешними абонентами);

в) почтовыми ящиками любых сайтов;

г) внутрикорпоративный ящик и внешняя почта разделены, доступ к внешней почте с отдельного рабочего места.

12. Перлюстрация электронной почты – это:

а) Нормальная практика;

б) Нарушение прав человека;

в) Бесполезное занятие.

13. Доступ в Интернет в вашей организации:

а) свободный для всех без ограничений по ресурсам;

б) свободный за исключением некоторых сайтов;

в) разрешен только руководителям и некоторым специалистам.

14. Телефонные разговоры по личным вопросам на работе:

а) запрещены и контролируются;

б) запрещены и не контролируются;

в) не ограничены.

15. Брать работу на дом:

а) невозможно;

б) обычная практика;

в) запрещено формально.

16. Лично для Вас ограничения, связанные с обеспечением информационной безопасности:

а) несущественны;

б) неприятно, но терпимо;

в) причиняют значительные неудобства, и при этом часто бессмысленны;

г) причиняют значительные неудобства, но без этого не обойтись;

д) у меня нет никаких ограничений.

-

Калугин, Е. Создание электронного государства России / Е. Калугин // Проблемы теории и практики управления: Междунар. журн/Междунар. науч.–иссл. ин–т проблем упр. – М. – 2007. – № 1. – С. 63-74. ↑

-

Киви Берд Простые истины [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 07 марта 2008г. – Режим доступа: http://www.computerra.ru/think/kiwi/350683/. ↑

-

Ковалева, Н.Н. Информационное право России: учеб. Пособие / Н.Н. Ковалева. – М.: Дашков и К, 2007. – 360 с. ↑

-

Крупин А. Тонкости анонимного серфинга в Сети [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 17 ноября 2008г. – Режим доступа: http://www.computerra.ru/381931/?phrase_id=10718681. ↑

-

Лукацкий А. Управление зоопарком безопасности [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 28 января 2009г. – Режим доступа: http://www.computerra.ru/397075/?phrase_id=10718682. ↑

-

Майстрович, Т.В. Электронный документ в библиотеке: науч.–метод. Пособие / Т.В. Майстрович. – М.: Либерея–бибинформ, 2007. – 144 с. ↑

-

Максимович, Г.Ю. Комплексный подход к внедрению информационных технологий во все сферы документационного обеспечения управления / Г.Ю. Максимович В.И. Берестова // Секретарское дело. 2006. № 11. С. 50–56. ↑

-

Скиба, О. Защита документа в системе электронного документооборота / О. Скиба // Секретарское дело. 2007. № 12. С. 23–26. ↑

-

Соловяненко, Н. Заключение договоров с использованием электронных документов в системах электронной торговли / Н. Соловяненко // Хозяйство и право. 2005. № 3. С. 50–58. ↑

-

Стародымов, А. Пелепец, М. Стираем память. Быстро, дистанционно [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 23 июля 2009г. – Режим доступа: http://www.computerra.ru/443845/?phrase_id=10718685. ↑

-

Федосеева, Н.Н. Сущность и проблемы электронного документооборота / Н.Н. Федосеева // Юрист: Научн.–практ. Журн / Изд. гр. «Юрист». – М. 2008. № 6 С. 61–64. ↑

-

Федотов, Н.Н. Защита информации [Электронный ресурс]: Учебный курс (HTML–версия). / «ФИЗИКОН», 2001–2004. – Режим доступа: http://www.college.ru/UDP/texts/index.html#ogl. ↑

-

«Google’s Gatekeepers» by Jeffrey Rosen // The NYT Magazine, November 28, 2008, «Googling Security: How Much Does Google Know About You?» by Gregory Conti, Addison–Wesley Professional, 2008. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 20. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 20. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 21. ↑