Файл: Методика защиты информации в системах электронного документооборота (Анализ бухгалтерской информационной системы предприятия).pdf

Добавлен: 13.03.2024

Просмотров: 15

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1 Анализ системы электронного документооборота как объекта защиты информации

1.1 Анализ бухгалтерской информационной системы предприятия

1.2 БИС как объект защиты информации

1.3 Анализ уязвимостей бухгалтерской информационной системы

Глава 2 Анализ угроз безопасности и определение требований к защите информации в БИС

8) установлением правил доступа к ПДн, обрабатываемым в ИСПДн, и обеспечением регистрации и учета действий, совершаемых с ПДн в ИСПДн;

9) контролем за принимаемыми мерами по обеспечению безопасности ПДн и уровня защищенности ИСПДн.

Взяв во внимание степень возможного вреда субъекту ПДн, объем и содержание обрабатываемых ПДн, вид деятельности, при осуществлении которого обрабатываются ПДн, актуальность угроз безопасности ПДн, Правительством Российской Федерации были установлены:

1) уровни защищенности ПДн при их обработке в ИСПДн в зависимости от угроз безопасности этих данных;

2) требования к защите ПДн при их обработке в ИСПДн, исполнение которых обеспечивает установленные уровни защищенности ПДн.

Перед началом обработки персональных данных оператор обязан уведомить уполномоченный орган по защите прав субъектов ПДн о своем намерении осуществлять обработку ПДн, за исключением случаев, предусмотренных частью 2 статьи 22 закона «О персональных данных».

Оператор также вправе поручить обработку ПДн другому лицу с согласия субъекта ПДн на основании заключаемого с этим лицом договора. Лицо, осуществляющее обработку ПДн по поручению оператора, обязано соблюдать принципы и правила обработки ПДн, предусмотренные настоящим Федеральным законом. Содержание сведений, которые необходимо указать в поручении оператора, приведено в пункте 3 статьи 6 рассматриваемого закона.

Операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять ПДн без согласия субъекта ПДн, если иное не предусмотрено федеральным законом.

В статье 22.1 изложены сведения о лицах, ответственных за организацию обработки персональных данных в организациях. Оператор, являющийся юридическим лицом, назначает лицо, которое будет нести ответственность за организацию обработки ПДн. Это лицо получает указания непосредственно от исполнительного органа организации - оператора и подотчетно ему.

Основные требования к мерам по обеспечению безопасности ПДн при неавтоматизированной обработке, а также особенности организации таковой в России установлены Положением об особенностях обработки ПДн, осуществляемой без использования средств автоматизации (далее - Положение). Постановление Правительства РФ от 15.09.2008 N 687 "Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации". Положение содержит условия, которые необходимо соблюдать при использовании типовых форм документов, которые предполагают или допускают включение в них персональных данных.

Постановление правительства РФ № 1119 выдвигает требования по защите персональных данных, в зависимости от того, какой уровень защищённости ИСПДн из четырёх, предложенных нормативным актом, необходимо обеспечить. Определение этого уровня должно основываться на типе актуальных угроз, категории обрабатываемых персональных данных, определении субъектов ПДн, и количестве этих субъектов.

Приказ Федеральной службы по техническому и экспортному контролю от 18 февраля 2013 г. N 21 "Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Рекомендует для обеспечения безопасности ПДн применять в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности ПДн.

В документе приводится состав и содержание мер по обеспечению безопасности ПДн, необходимых для обеспечения каждого из уровней защищенности ПДн. В состав мер по обеспечению безопасности персональных данных, реализуемых в рамках системы защиты персональных данных с учетом актуальных угроз безопасности персональных данных и применяемых информационных технологий, входят:

- идентификация и аутентификация субъектов доступа и объектов доступа;

- управление доступом субъектов доступа к объектам доступа;

- ограничение программной среды;

- защита машинных носителей информации, на которых хранятся и (или) обрабатываются персональные данные (далее - машинные носители персональных данных);

- регистрация событий безопасности;

- антивирусная защита;

- обнаружение (предотвращение) вторжений;

- контроль (анализ) защищенности персональных данных;

- обеспечение целостности информационной системы и персональных данных;

- обеспечение доступности персональных данных;

- защита среды виртуализации;

- защита технических средств;

- защита информационной системы, ее средств, систем связи и передачи данных;

- выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных, и реагирование на них;

- управление конфигурацией информационной системы и системы защиты персональных данных.

Требования Приказа №21 устанавливают, для обеспечения 4 уровня защищенности персональных данных применяются:

- средства вычислительной техники не ниже 6 класса;

- системы обнаружения вторжений и средства антивирусной защиты не ниже 5 класса;

- межсетевые экраны 5 класса.

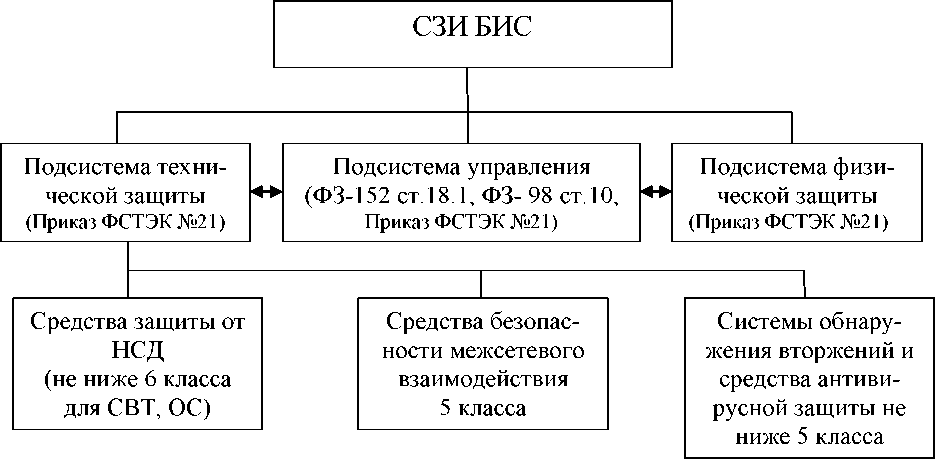

С учётом приведенных сравнений можно представить концептуальную модель системы защиты БИС как совокупность взаимосвязанных компонентов - подсистем и средств.

Рисунок 5 – Концептуальная модель системы защиты

В соответствие с пунктом 13 Постановления Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» для обеспечения четвёртого уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

а) организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения;

б) обеспечение сохранности носителей персональных данных;

в) утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей;

г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

ЗАКЛЮЧЕНИЕ

В процессе выполнения работы были последовательно выполнены поставленные задачи, направленные на всестороннее изучение различных аспектов безопасности систем электронного документооборота.

В первом разделе работы выполнен анализ БИС как объекта защиты информации. В ходе анализа определен состав защищаемой информации, уязвимости программных платформ БИС и помещений в которых они расположены. Сделан вывод о том, что ПМБ должны оценивать БИС как объект информатизации, а основу защищаемой информации составляют персональные данные.

Второй раздел посвящен разработке модели угроз безопасности персональных данных обрабатываемых в БИС и определению требований к системе их защиты. Установлено, что определение требований ПМБ к БИС необходимо формировать с учётом законодательства о персональных данных и о коммерческой тайне. Сформирована концептуальная модель требований к СЗИ, определены её подсистемы, с учётом того, что в БИС обрабатываются ПДн. Сделан вывод о том, что требования к СЗИ БИС должны определятся, исходя из требований по защите ПДн в ИСПДн.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

Нормативно-правовые акты

- Автоматизированные системы бухгалтерского учета: Конспект лекций. - Пенза: Изд-во Пенз. гос. ун-та, 2002. - 108 с.

- Гражданский кодекс РФ (часть первая) от 30.11.1994 г. № 51 - ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/document/ cons_doc_LAW_5142

- О бухгалтерском учёте: федеральный закон от 06.12.2011 г. № 402 - ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/document/ cons_doc_LAW_122855

- О коммерческой тайне: федеральный закон от 29 июля 2004 года №98- ФЗ http://www.consultant.ru/document/cons_doc_LAW_48699

- О персональных данных: федеральный закон от 27 июля 2006 года № 152-ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/ document/cons_doc_LAW_61801

- О предельных значениях дохода, полученного от осуществления предпринимательской деятельности, для каждой категории субъектов малого и среднего предпринимательства: Постановление Правительства РФ от 04 апреля 2016 г. № 265 [Электронный ресурс]: Режим доступа: http://www.consultant.ru/ document/cons_doc_LAW_196415

- О развитии малого и среднего предпринимательства в Российской Федерации: федеральный закон от 24 июля 2007 г. № 209 - ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_ 52144

- Об информации, информационных технологиях и о защите информации: федеральный закон от 27 июля 2006 г. № 149-ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_ 61798

- Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных: приказ ФСТЭК от 18 февраля 2013 г. № 21 [Электронный ресурс]: Режим доступа: http://fstec.ru/normotvorcheskaya/akty/53-prikazy/691-prikaz-fstek-rossii-ot-18- fevralya-2013-g-n-21

- Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах: приказ ФСТЭК от 11 февраля 2013 г. № 17 [Электронный ресурс]: Режим доступа: http://fstec.ru/normotvorcheskaya/akty/53-prikazy/702-prikaz-fstek- rossii-ot-11 -fevralya-2013 -g-n-17

- Трудовой кодекс РФ от 30.12.2001 г. № 197-ФЗ [Электронный ресурс]: Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_34683

Учебная литература

- Ахметбекова Б.К., Сейдахметова Ф.С. Отдельные вопросы защиты бухгалтерских данных в информационных систем учета. Economics. 26_NII_2GG9 [Электронный ресурс]: Режим доступа: http://www.rusnauka. com/26_NII_2009/Economics/52026.doc.htm

- Банк данных угроз безопасности информации [Электронный ресурс]: Режим доступа: http://bdu.fstec.ru/vul

- ГОСТ Р 51275-2006 «Объект информатизации. Факторы, воздействующие на информацию. Общие положения» [Электронный ресурс]: Режим доступа: http://www.altell.ru/legislation/standards/51275-2006.pdf

- ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем» [Электронный ресурс]: Режим доступа: http://docs.cntd.ru/document/1200123702

- Загинайлов Ю. Н., Шлионская Ю. Д. Анализ бухгалтерской информационной системы как объекта защиты информации [Текст] // Научные исследования и разработки в эпоху глобализации: сборник статей Международной научно-практической конференции (25 ноября 2016 г., г. Пермь) В 7 ч. Ч.3/ - Пермь: АЭТЕРНА, 2016. - 239 с. (стр.199-202)

- Загинайлов Ю. Н., Шлионская Ю. Д. Разработка рекомендаций предприятиям малого бизнеса по организации защиты информации в бухгалтерских информационных системах [Текст] // Развитие науки и техники: механизм выбора и реализации приоритетов: сборник статей Международной научно-практической конференции (15 июня 2017 г., г. Екатеринбург) В 3 ч. Ч.3/ - Уфа: АЭТЕРНА, 2017. - 248 с. (стр.148-150)

- Информационная технология - Методы и средства обеспечения безопасности - Менеджмент риска информационной безопасности: международный стандарт ISO/IEC 27005:2011 [Электронный ресурс]: Режим доступа: https://exebit.files.wordpress.com/2013/11/iso-27005-2011-ru-v1.pdf

- Информационная технология - Методы и средства обеспечения безопасности - Кодекс установившейся практики для менеджмента информационной безопасности: международный стандарт ISO/IEC 27002:2014 [Электронный ресурс]: Режим доступа: http://pqm-online.com/assets/files/pubs/translations/std/ iso-mek-27000-2014.pdf

- Информационные технологии - Методы защиты - Системы менеджмента информационной безопасности - Требования: международный стандарт ISO/IEC 27001:2013 [Электронный ресурс]: Режим доступа: http://www.pqm- online.com/assets/files/pubs/translations/std/iso-mek-27001-2013(rus).pdf

- Шлионская Ю.Д. Рекомендации предприятиям малого бизнеса по организации защиты информации в бухгалтерских информационных системах: методическое пособие [Текст] / Ю. Д. Шлионская, Ю. Н. Загинайлов; Алт. гос. техн. ун-т им. И. И. Ползунова. - Барнаул: АлтГТУ, 2017. - 109 с.