Файл: Методика защиты информации в системах электронного документооборота (Анализ бухгалтерской информационной системы предприятия).pdf

Добавлен: 13.03.2024

Просмотров: 16

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1 Анализ системы электронного документооборота как объекта защиты информации

1.1 Анализ бухгалтерской информационной системы предприятия

1.2 БИС как объект защиты информации

1.3 Анализ уязвимостей бухгалтерской информационной системы

Глава 2 Анализ угроз безопасности и определение требований к защите информации в БИС

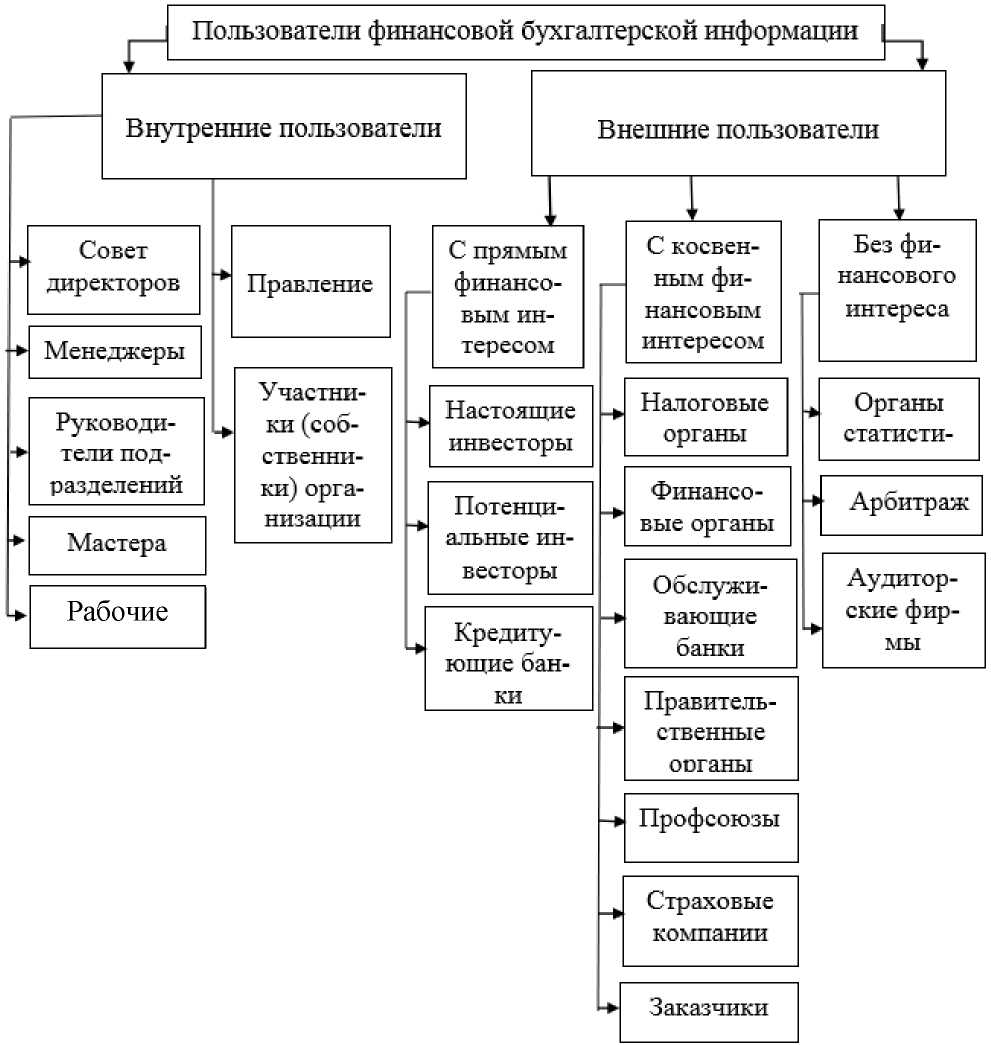

Рисунок 3 – Пользователи финансовой бухгалтерской информации

Таким образом, бухгалтерская информация содержит или может содержать информацию ограниченного доступа в соответствии с законом «Об информации, информационных технологиях и о защите информации» № 149- ФЗ от 27 июля 2006 г. Такой информацией являются:

- во-первых, персональные данные работников, клиентов и контрагентов предприятия, обязательность защиты которых оператором информационной системы, в которой они обрабатываются, установлена федеральным законом № 152-ФЗ «О персональных данных» и Трудовым кодексом (глава 14);

- во-вторых, секрет производства и информация, составляющая коммерческую тайну (ИСКТ), право на защиту которых, установлено Гражданским кодексом РФ и Федеральным законом № 98-ФЗ «О коммерческой тайне».

Бухгалтерская информация включает бухгалтерскую (финансовую) отчетность. В отношении бухгалтерской (финансовой) отчетности не может быть установлен режим коммерческой тайны.

1.2 БИС как объект защиты информации

Предприятия крупного и среднего бизнеса решают задачу безопасности БИС в рамках обеспечения информационной и экономической безопасности путём создания и внедрения систем обеспечения безопасности централизованно, привлекая для этого специализированные организации и имея в своём штате специалиста по защите информации. А вот предприятия малого бизнеса, в том числе индивидуальные предприниматели испытывают определённые затруднения, так как содержание специалиста по защите информации для них несёт большую финансовую нагрузку. Поэтому для руководителей малых предприятий и индивидуальных предпринимателей, ИТ - специалистов их обслуживающих, может быть предложен подход к оценке бухгалтерской ИС (БИС) как объекта защиты информации.

Суть его заключается в комплексном анализе информации и систем их обработки (БИС), основанном на исследовании информационных потоков между объектами защиты информации и субъектами, создающими и использующими её. С учётом этого подхода, БИС как объект защиты информации, необходимо рассматривать как объект, состоящий из следующих элементов (объектов):

1) Информация (информация ограниченного доступа; бухгалтерская отчётность, которую необходимо защитить от уничтожения и модификации; конфиденциальная информация, связанная с реквизитами доступа в БИС уполномоченных субъектов, к клиенту Банка, клиенту ФНС).

2) Аппаратная платформа (компьютеры и средства связи).

3) Программное обеспечение - непосредственно программный комплекс, реализующий информационную технологию.

С учётом такого подхода был выполнен комплексный анализ большинства БИС представленных на российском рынке: «Парус» (корпорация «Парус»), «КомТех» (ООО «КомТех»), «1С: Предприятие» (фирма «1С»), и других, а также ряд бухгалтерских систем, входящих в состав корпоративных информационных систем (КИС) SAP R3 (SAP ERP), BAAN, «Галактика». Результаты анализа свидетельствуют: практически все современные БИС реализуются в сетевом варианте, т. е., связывают несколько автоматизированных рабочих мест, распределённых по подразделениям, или даже несколько предприятий (несколько филиалов одной компании). При этом все рабочие станции настраиваются на одни и те же базы данных, а обработка информации (ввод, редактирование, удаление) проводится на каждой станции.

Поскольку для предприятий малого бизнеса и индивидуальных предпринимателей, организующих предприятие, наиболее распространённой является БИС «1С: Предприятие», исследование состава информации в базе данных сделано на её основе. Эта система может использоваться для ведения практически любых разделов бухгалтерского учёта: учёта операций по кассе и банку; учёта валютных операций; учёта ОС и НМА; учёта материалов, товаров, услуг, производства продукции; учёта взаиморасчетов с дебиторами, кредиторами, организациями и подотчётными лицами; учёта расчётов по заработной плате; расчёта с бюджетом.

Как показал анализ, БИС решают различные задачи и выполняют различные функции, в связи с чем, состав персональных данных в этих БИС может различаться, что в соответствии с ФЗ № 152 и Постановлением Правительства РФ № 1119 потребует различных уровней защищённости (УЗ) для защиты ПДн в БИС. Вариант классификации приведен в таблице 1.

Таблица 1

Классификация БИС по назначению

|

Категория ПДн |

Принадлежность ПДн |

Состав ПДн |

Цель обработки ПДн |

Правовое основа ние |

|||

|

1. ИС ведения бухгалтерского учёта |

|||||||

|

Иные |

Контрагенты - индивидуальные предприниматели |

Ф.И.О. индивидуального предпринимателя, ИНН, место регистрации, дата регистрации, телефон, e-mail, номер расчётного счёта |

Совершение сделок и расчёты по ним |

Устав организации |

|||

|

2. ИС расчёта заработной платы |

|||||||

|

Иные |

Сотрудники |

Ф.И.О., паспортные данные, адрес места жительства (по паспорту, фактический), количество детей, находящихся на иждивении, ИНН, СНИЛС, сведения о размере оклада и общей заработной платы, номер расчётного счёта |

Оплата труда |

Глава 14 ТК РФ |

|||

|

3. ИС взаимодействия с банком |

|||||||

|

Иные |

Клиенты, контрагенты |

Ф.И.О. (или наименование организации), ИНН, номер расчётного счёта |

Оплата товаров, работ и услуг |

Устав организации |

|||

|

4. ИС предоставления отчётности |

|||||||

|

Иные |

Сотрудники |

Ф.И.О., СНИЛС |

Предоставление информации в Пенсионный фонд |

Федеральный закон №27-ФЗ |

|||

|

Ф.И.О., ИНН, СНИЛС, паспортные данные, номер расчётного счёта |

Предоставление информации федеральной налоговой службе |

Налоговый кодекс РФ (ст. 31) |

|||||

Анализ защищаемых свойств информации в БИС для рассматриваемых классов ИС показал, что необходимо защищать: конфиденциальность, целостность и доступность ПДн, обрабатываемых в БИС.

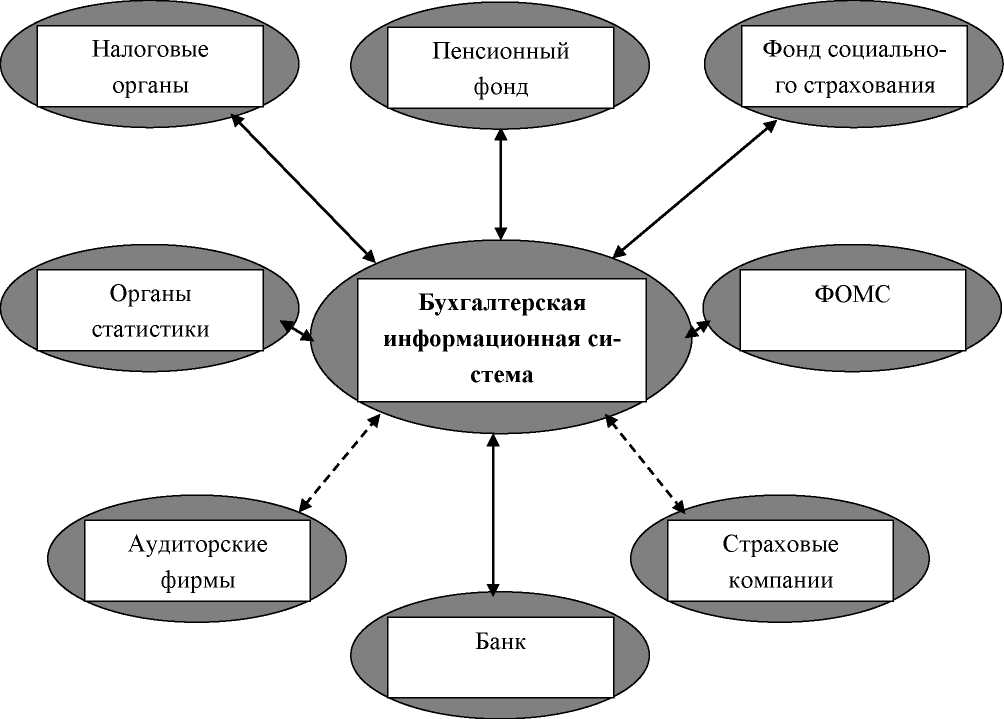

В процессе своей деятельности малые предприятия взаимодействуют с различными учреждениями: налоговыми органами, пенсионным фондом, фондом социального страхования, фондом обязательного медицинского страхования, а также банком, в котором у организации открыт расчётный счёт. Статьёй 18 федерального закона «О бухгалтерском учёте» устанавливается обязательность представления одного экземпляра годовой бухгалтерской (финансовой) отчетности экономического субъекта, обязанного составлять бухгалтерскую (финансовую) отчетность, в орган государственной статистики по месту государственной регистрации. Кроме этого предприятия могут взаимодействовать с аудиторскими фирмами и страховыми компаниями, предоставляя им данные бухгалтерской отчётности. Это взаимодействие предусмотрено через удалённый доступ с использованием сети Интернет.

С целью защиты системы «банк - клиент» сейчас активно применяется автоматическая генерация случайных ключей для каждого сообщения. Также применяется электронная подпись.

Рисунок 4 – Взаимосвязь БИС с ИС различных структур

1.3 Анализ уязвимостей бухгалтерской информационной системы

Одной из основных характеристик БИС обрабатывающих ПДн и других объектов защиты обеспечивающих функционирование объектов информатизации являются их уязвимости. Для определения уязвимостей были использованы стандарты по определению уязвимостей, для ИС ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем» [16], для объекта информатизации ГОСТ Р 51275-2006 «Объект информатизации. Факторы, воздействующие на информацию. Общие положения» [15], а также база уязвимостей сайта ФСТЭК России.

Были проанализированы следующие классификации уязвимостей ИС:

1) уязвимости ИС по области происхождения;

2) уязвимости ИС по типам недостатков ИС;

3) уязвимости ИС по месту возникновения (проявления).

Уязвимости обусловливают угрозы безопасности информации.

Применительно к БИС предприятий малого бизнеса актуальны уязвимости:

- организационные уязвимости;

- недостатки, связанные с неправильной настройкой параметров ПО;

- недостатки, приводящие к утечке/раскрытию информации ограниченного доступа;

- недостатки, связанные с управлением полномочиями (учетными данными);

- недостатки, связанные с управлением разрешениями, привилегиями и доступом;

- недостатки, связанные с аутентификацией.

Анализ базы уязвимостей ПО размещённой на сайте ФСТЭК России, показал, что при использовании системы автоматизации деятельности предприятия 1С: Предприятие версии 8.2.18.96, уязвимости будут следующие:

- уязвимости, позволяющие злоумышленнику вызвать отказ в обслуживании;

- уязвимости, позволяющие получить доступ к зашифрованным данным без знания ключа шифрования;

- уязвимости, позволяющие выполнить произвольный код.

Устранение выявленных уязвимостей возможно в том числе организационными мерами защиты информации, включающими разработку и внедрение документов, которые будут регламентировать управление доступом, привилегии различных категорий участников функционального процесса. Однако для решения этой задачи необходимо оценить существующие угрозы и требования нормативных правовых актов, регулирующих этот процесс.

Наиболее доступными и уязвимыми компонентами БИС являются сетевые рабочие станции - автоматизированные рабочие места (АРМ) сотрудников бухгалтерии. Именно с них могут быть предприняты наиболее многочисленные попытки несанкционированного доступа к информации (НСД) в сети и попытки совершения несанкционированных действий (непреднамеренных и умышленных). С рабочих станций осуществляется управление процессами обработки информации (в том числе на серверах), запуск программ, ввод и корректировка данных, на дисках рабочих станций могут размещаться важные данные и программы обработки. На мониторы и печатающие устройства рабочих станций выводится информация при работе пользователей (операторов), выполняющих различные функции и имеющих разные полномочия по доступу к данным и другим ресурсам системы. Нарушения конфигурации аппаратно-программных средств рабочих станций и неправомерное вмешательство в процессы их функционирования могут приводить к блокированию информации, невозможности своевременного решения важных задач и выходу из строя отдельных АРМ и подсистем.

В особой защите нуждаются файловые серверы, серверы баз данных и серверы приложений. Здесь злоумышленники, прежде всего, могут искать возможности получения доступа к защищаемой информации и оказания влияния на работу различных подсистем серверов, используя недостатки протоколов обмена и средств разграничения удаленного доступа к ресурсам серверов. При этом могут предприниматься попытки как удаленного (со станций сети), так и непосредственного (с консоли сервера) воздействия на работу серверов и их средств защиты.

Мосты, шлюзы, маршрутизаторы, коммутаторы и другие сетевые устройства, каналы и средства связи также нуждаются в защите. Они могут быть использованы нарушителями для реструктуризации и дезорганизации работы сети, перехвата передаваемой информации, анализа трафика и реализации других способов вмешательства в процессы обмена данными.

Детальный анализ организационных уязвимостей применительно к объекту информатизации с учетом требований к расположению мониторов в части исключения их просмотра неуполномоченными лицами (посторонними), пребывания неуполномоченных (посторонних) лиц в помещении, проникновения в помещение в период отсутствия персонала (в нерабочее время) и других требований к организации защиты технических средств установленных стандартами [20, 15] и нормативными документами по защите ПДн [19] позволил определить следующие уязвимости объекта информатизации:

- расположение мониторов компьютеров, позволяющее осуществлять просмотр конфиденциальной информации неуполномоченными лицами, находящимися в помещении бухгалтерии, или через окно внешними нарушителями (неправильное расположение мониторов);

- отсутствие прочных дверей (средств физической укреплённости) на входе в бухгалтерию и (или) в здание, принадлежащее ПМБ;

- отсутствие жалюзи или других средств, препятствующих просмотру мониторов компьютеров через окно;

- отсутствие охраны и средств охранной сигнализации, средств контроля и управления доступом, видеонаблюдения, т.е. средств контроля физического доступа.

Наличие этих уязвимостей зависит от конкретных условий размещения БИС в помещениях и в зданиях.

Глава 2 Анализ угроз безопасности и определение требований к защите информации в БИС

2.1 Разработка модели угроз

Как показал анализ БИС как объекта защиты информации, в состав защищаемой информации ограниченного доступа будут входить ПДн и ИСКТ или секрет производства. Законодательство в области персональных данных содержит обязательные требования по защите ПДн в ИСПДн, а законодательство в области коммерческой тайны и секрета производства не содержит обязательных требований по защите такой информации в ИС. Поэтому для БИС, в контексте защиты информации, обязательными являются требования по защите информации в ИСПДн. Следовательно, модель угроз безопасности должна разрабатываться для ПДн в ИСПДн.