Файл: Методические указания к практическим работам по дисциплине Вычислительные системы и сети Специальность 5В070200 Автоматизация и управление.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 29.04.2024

Просмотров: 30

Скачиваний: 0

СОДЕРЖАНИЕ

Представление информации в вычислительных комплексах

1.4 Представление звуковой информации

Память. Конвейерная и многопроцессорная обработка информации в ЭВМ

Принципы систолической обработки информации

Операция поиска вхождений с помощью линейной систолической структуры

Операция умножения квадратных матриц с помощью прямоугольной систолической матрицы.

Получение информации о сетевых настройках локального компьютера

Использование основных команд протокола TCP/IP, применяемых в ОС Windows

Использование утилит ping и tracert

8. Оформить отчет по лабораторной работе.

Организация файлового обмена в сетях Microsoft Windows

Доступ к удаленному компьютеру по протоколу telnet

Практическая работа№11

Средства анализа защищенности сетевых сервисов на примере следующих программ Shadow Security Scanner, LANguard Network Security Scanner, xShares scannerЦель работы: изучить основные приемы работы с сетевыми сканерами на примере Shadow Security Seamier, LANguard Network Security Seamier, xSharez seamier

Задание:

-

Установить программы на локальный компьютер: -

Изучить основные возможности и настройки программы (см. ниже): -

Просканировать какой-либо IP-адрес (компьютер в сети) на наличие:

-

открытых активных портов: -

общих (share) ресурсов; -

пользователей системы.

4. Создать отчет в электронном виде, содержащий:

-

титульный лист; -

содержание (объем>10 листов); -

ключевые слова: -

введение (описание основных возможностей программ, функций, методов); -

основная часть («фото экрана» во время выполнения лабораторной работы); -

заключение (выводы о сканированном хосте, описать найденные «бреши» и пути их устранения); -

список используемых источников.

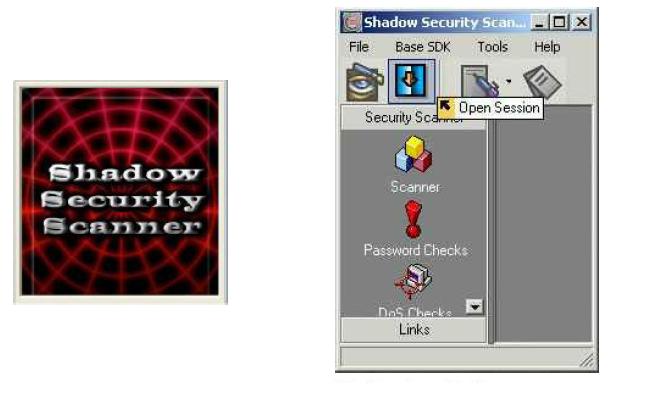

Краткое описание программы Shadow Security Scanner

Shadow Security Seamier - это сканер с модульной архитектурой от создателя Shadow Scan. Shadow Security Scanner (SSS) на сегодняшний день признан как самый быстрый и качественный сканер безопасности на рынке аналогичных продуктов на сегодняшний день, не уступающий по возможностям, а в некоторых случаях превосходящий такие известные сканеры как ISS, Retina, Nessus! SSS сканер создан для быстрого и надежного обнаружения брешей в системе безопасности как известных так и не известных на момент выпуска новой версии продукта.

Рисунок 10 - Главное окно программы Shadow Security Seamier

При сканирования системы, SSS производит анализ данных, выявляет уязвимые места, возможные ошибки в настройке сервера и предложит возможные пути исправления недочетов и уязвимых мест в системе. SSS имеет уникальную технологию обнаружения возможных дыр в системе, используя систему основанную на интеллектуальном ядре собственной разработки. SSS сканирует систему с такой быстротой и точностью, на какую способны только профессиональные службы безопасности или хакеры, пытающиеся взломать вашу сеть.

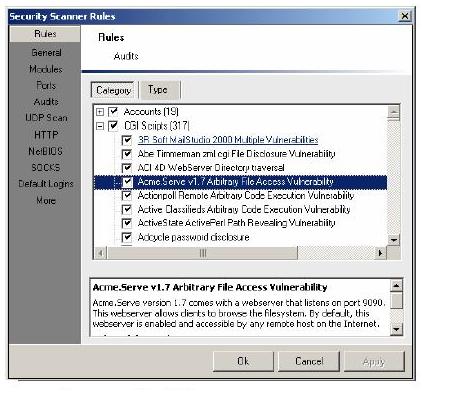

Рисунок 11 - Рабочее окно программы

При сканировании SSS выявляет бреши в системе безопасности серверов построенных как на платформе Unix (Linux, FreeBSD, OpenBSD, NetBSD, Solaris и на Windows 95/9S/ME/NT/2000/XP/.NET). Это единственный в мире сканер, который проверяет больше 2000 аудитов в системе.

На данный момент производиться проверка следующих основных сервисов:

-

FTP -

SSH -

Telnet -

SMTP -

DNS -

Finger -

HTTP -

POP3 -

IMAP -

NetBios -

NFS -

NNTP -

SNMP -

Squid (SSS единственный сканер в мире, который проверяет прокси сервера на предмет аудитов - остальные сканеры просто определяют наличие порта) -

LDAP (SSS единственный сканер в мире который проверяет LDAP сервера на предмет аудитов - остальные сканеры просто определяют наличие порта) -

HTTPS -

SSL -

ТСР/IР -

UDP -

Registry: -

Сервисы.

Имея полностью открытую архитектуру (построенную на ActiveX) любой программист, который знаком с VC++,C++ Builder. Delphi может без проблем и в кратчайшее время расширить возможности SSS. Также благодаря технологии ActiveX специалист по компьютерной безопасности или системный администратор - может интегрировать SSS любой продукт поддерживающий ActiveX.

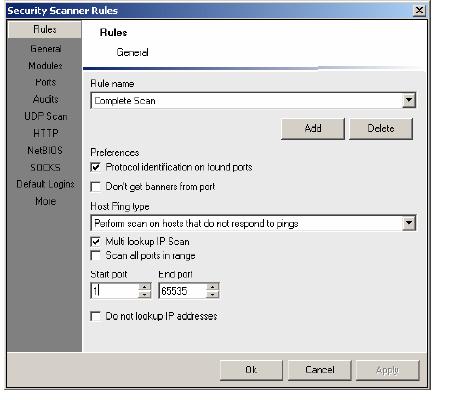

Рисунок 12 - Рабочее окно программы

Используя Редактор Правил и установки, пользователи могут выбрать для сканирования только те порты и сервисы, которые он считает нужным, и не тратить время на сканирование других сервисов. Гибкость настройки позволяет администратору управлять как полнотой, так и глубиной сканирования, что позволяет ускорить сканирование сети не в ущерб качеству.

В качестве повышения быстродействия введена функция одновременного множественного сканирования Вашей сети (до 10 хостов одновременно). После окончания сканирования Вы имеете возможность сохранения детального отчета по результатам сканирования.

При разработке интерфейса SSS было проведено большое исследование различных типов и был выбран MS Outlook стиль, который хорошо знаком пользователю. Дружественный и простой интерфейс максимально оптимизирован для удобства использования

SSS.

Мастер Обновлений позволяет оперативно обновлять базу данных уязвимостей системы и исполняемые модули тем самым, обеспечивая крепкую защиту системы и достаточно высокой стойкостью к различным атакам злоумышленников. База данных обновляется практический каждый день, что позволяет Администратору не опасаться появления новых брешей в системе, найденных после выпуска последней версии SSS. так как он всегда будет иметь полностью защищенный сервер, а так же оперативно иметь методы исправления всех новейших уязвимостей.

Системные требования:

-

Windows 95/98/ME/NT/2000/XP/.Net: -

Internet Explorer версии 4.01 или выше; -

64 MB памяти; -

20 MB свободного дискового пространства -

cвязь c Internet (для удаленного сканирования).

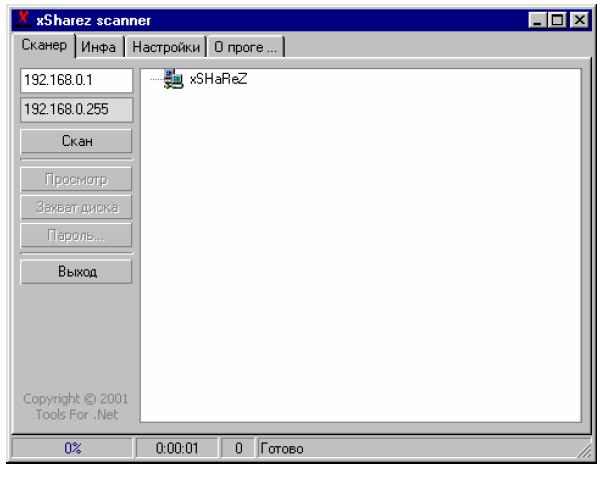

Краткое_описание_сканнера_xSharez'>Краткое описание сканнера xSharez

Программа позволяет:

-

Сканировать диапазоны IP адресов (классы В и С) на наличие разделяемых ресурсов; -

Подключать найденные ресурсы в качестве сетевых дисков или просто просматривать их в Windows Explorer ("Проводник"); -

Получать дополнительную информацию о сканируемых компьютерах -NetBIOS name. Workgroup, User name, Mac address; -

Эффективно подбирать пароли к ресурсам с помощью дополнительной, подключаемой программы - xlntruder.

Рисунок 13 - Внешний вид программы xSharez

Работа с этим сканером ничем не отличается от работы с любым другим share-сканером. Вводим диапазон IP-адресов, нажимаем кнопку Скан, и ждем пока сканер найдет компьютер с открытым диском. На вкладке «Инфа» можно узнать дополнительную информацию о найденном компьютере. Найденный диск можно открыть в Проводнике или подключить как Сетевой диск.

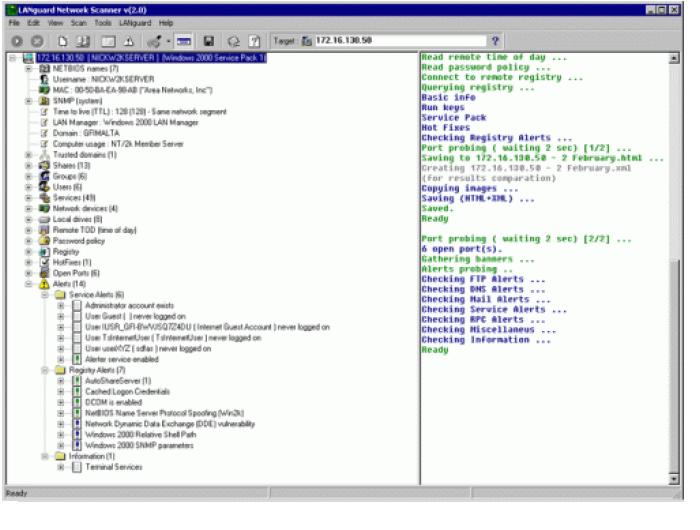

Краткоеописаниепрограммы LANguard Network Security Scanner

GFI LANguard Network Security Scanner - это утилита, которая может проверить вашу локальную сеть или сервер в Интернете на наличие уязвимостей и потенциальных возможностей для взлома. Собирая информацию об операционной системе удаленной машины и запушенных на ней приложений, программа сама идентифицирует возможные пробелы в защите.

Рисунок 14 – Рабочее окно программы

Практическая работа№12

Разработка локальной вычислительной сети

Цель работы: закрепление знаний, полученных студентом.

Задание состоит в разработке корпоративной ЛВС и включает:

-

описание области применения ЛВС; -

план и размеры помещений 3 х этажного здания для размещения ЛВС; -

число рабочих станций в каждом помещении.

При разработке проекта ЛВС студенту предоставляются возможности:

-

Выбора места размещения серверов (при необходимости отделения серверов от остальных помещений спланировать перегородки). -

Выбора места для размещения принтеров. -

Выбора программного обеспечения (ОС и набора прикладных программ), наиболее соответствующего области применения ЛВС.

Отчет должен содержать:

-

обоснование выбора конфигурации серверов и рабочих станций, сетевого оборудования, топологии сети; -

обоснование выбора операционных систем для серверов и рабочих станций; -

расчет стоимости оборудования и программных средств; -

схему размещения и соединения рабочих станций, серверов, принтеров, повторителей, концентраторов и прочего необходимого оборудования (для оформления схемы можно использовать пакет MS Visio).

Выбор варианта осуществляется студентом самостоятельно и формируется как совокупность вариантов плана помещений, области применения ЛВС и количества рабочих станций. Например, вариант A-II-9: план помещений – вариант A; область использования – вариант II (дизайн-студия); количество рабочих станций – вариант 9.

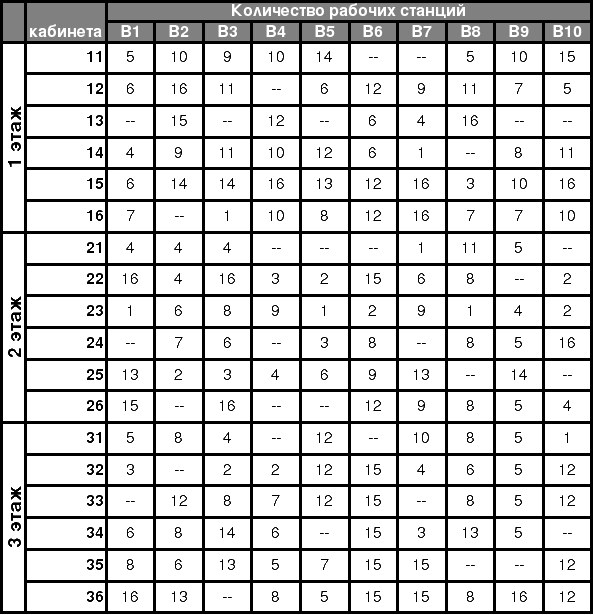

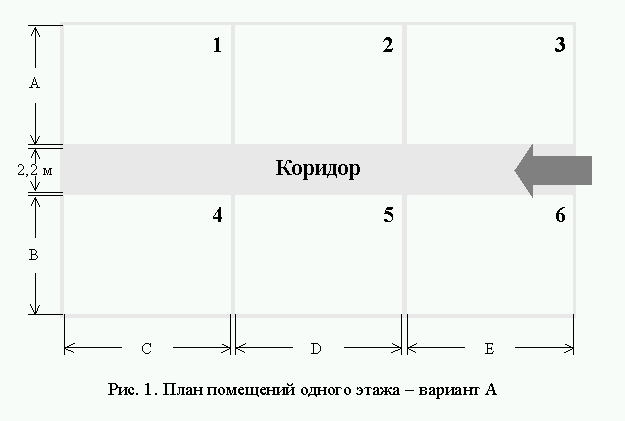

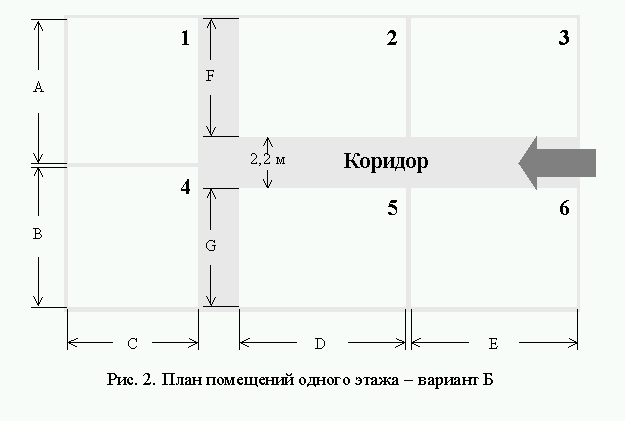

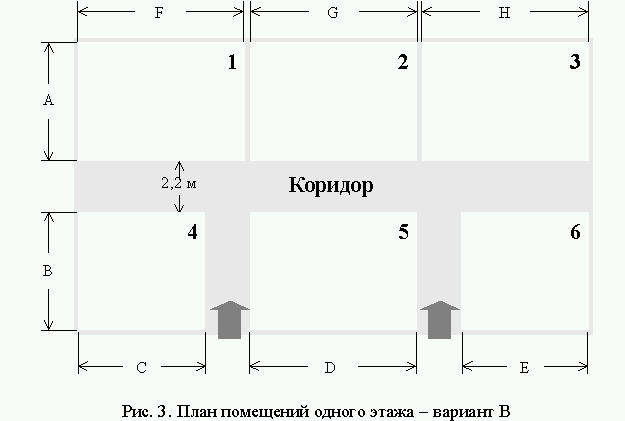

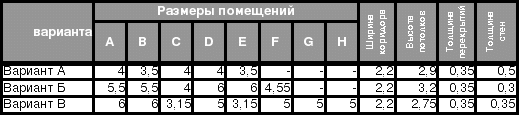

Планировка одного этажа приведена на рисунке 15 - 17, а размеры помещений – в таблице 9.

Рисунок 15 – План помещений одного этажа – вариант А

Рисунок 16 – План помещений одного этажа – вариант Б

Рисунок 17 – План помещений одного этажа – вариант В

Области использования ЛВС определены в таблице 10.

Количество рабочих станций в помещениях указано в таблице 11 (первая цифра в номере кабинета - номер этажа).

Таблица 9

Размеры помещений 3 х этажного здания

Таблица 10

Области использования ЛВС

| Области использования | |

| Вариант I | Редакция популярного журнала (редколлегия, корректоры, машинопись, компьютерная верстка и графика, препринт). |

| Вариант II | Дизайн-студия (изготовление аудио-видео рекламы, Web-дизайн, разработка фирменных стилей, малотиражная и широкоформатная печать). |

| Вариант III | Администрация промышленного предприятия (включая бухгалтерию, отдел кадров, отдел снабжения и отдел продаж). |

| Вариант IV | Конструкторское бюро (подготовка технической документации, выполнение чертежей, широкоформатная печать). |

| Вариант V | Фирма, занимающаяся разработкой кросс-платформенного программного обеспечения. |

Таблица 11

Количество рабочих станций в кабинетах