ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 628

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

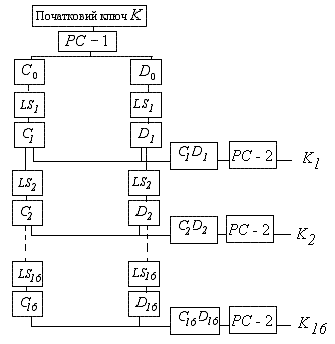

Обчислення значень ключів

Ще раз відзначимо, що на кожній

ітерації використовується нове значення

ключа

![]() ,

яке обчислюється із початкового значення

ключа

,

яке обчислюється із початкового значення

ключа

![]() .

Ключ K –

64-бітний блок з вісьмома бітами контролю

парності, що розміщені в позиціях 8, 16,

24, 32, 40, 48, 56, 64.

.

Ключ K –

64-бітний блок з вісьмома бітами контролю

парності, що розміщені в позиціях 8, 16,

24, 32, 40, 48, 56, 64.

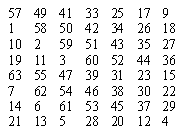

Для видалення контрольних

бітів і підготовки ключа до роботи

використовується матриця

![]() (рис. 9).

(рис. 9).

Рисунок 9 – Матриця попередньої

підготовки ключа

![]()

Результат перетворення

![]() розбивається на дві половини

розбивається на дві половини

![]() та

та

![]() по 28 бітів кожна. Після цього блоки

по 28 бітів кожна. Після цього блоки![]() та

та

![]() на кожній ітерації послідовно зміщуються

вліво. Нехай

на кожній ітерації послідовно зміщуються

вліво. Нехай

![]() та

та

![]() позначають значення, які отримані в

результаті i-ї

операції:

позначають значення, які отримані в

результаті i-ї

операції:

![]()

де

![]() – i-й

елемент матриці здвигу

– i-й

елемент матриці здвигу

![]() (рис. 10).

(рис. 10).

|

і |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

|

|

1 |

1 |

2 |

2 |

2 |

2 |

2 |

2 |

1 |

2 |

2 |

2 |

2 |

2 |

2 |

1 |

Рисунок 10 –

Матриця здвигу

![]() для обчислення ключа

для обчислення ключа

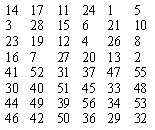

Отримане значення

![]() знову “перемішується” у відповідності

до матриці

знову “перемішується” у відповідності

до матриці

![]() (рис. 11).

(рис. 11).

Рисунок 11 –

Матриця кінцевої обробки ключа

![]()

Схема алгоритму обчислення ключа наведена на рисунку 12.

Рисунок 12 – Схема алгоритму генерації ключа

Відзначимо, що відновлення

вихідного тексту виконується за допомогою

такої самої послідовності дій, що й при

шифруванні, але (!) спочатку використовують

ключ

![]() і т.д.

і т.д.

Аналіз ефективності алгоритму des

Оскільки довжина блоків вихідного тексту дорівнює 64, підтримка каталогів частот використання блоків є для зловмисника завданням, що виходить за межі сучасних технічних можливостей.

Однак даний алгоритм має ряд недоліків. За час, що пройшов після створення DES, комп'ютерна техніка розвинулася настільки швидко, що виявилося можливим здійснювати вичерпний перебір ключів і тим самим розкривати шифр. Вартість цієї атаки постійно знижується. В 1998 р. була побудована машина вартістю близько 100 тис. доларів, здатна по даній парі (вихідний текст, шифрований текст) відновити ключ за середній час 3 доби. Таким чином, при стандартному використанні алгоритм DES став далеко не оптимальним вибором для задоволення вимогам таємності даних.

Була висунута велика кількість пропозицій по вдосконаленню алгоритму DES, які частково компенсують зазначені недоліки.

Задачі

-

Порівняйте таблицю початкової перестановки IP (рис. 2 ) з матрицею попередньою перестановкою ключа PC-1 (рис. 9 ). Чи подібні структури цих перестановок? Якщо так, то в чому полягає їх подібність? Яки висновки можна зробити з цього аналізу?

-

Реалізувати алгоритм генерації ключів для алгоритму DES.

-

Виконати шифрування довільного тексту, довжина якого не менша 16 символів, а потім розшифрувати одержану криптограму, виконуючи програмну реалізацію алгоритму DES.

Список літератури

-

Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

-

Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

-

Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

-

Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

-

Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

-

Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

-

Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.

Асиметричні криптосистеми План

1 Концепція криптосистеми з відкритим ключем

2 Односпрямовані функції

3 Криптосистема шифрування даних RSA

4 Схема шифрування Поліга - Хеллмана

5 Алгоритм шифрування Ель Гамаля

6 Схема шифрування Рабіна

1 Концепція криптосистеми з відкритим ключем

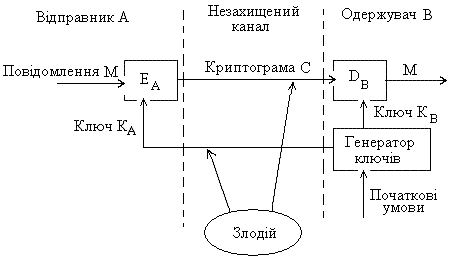

Ефективними системами криптографічного захисту даних є асиметричні криптосистеми, які називають також криптосистемами з відкритим ключем. У таких системах для зашифрування даних використовується один ключ, а для розшифрування – інший ключ (звідси й назва – асиметричні). Перший ключ є відкритим і може бути опублікований для використання всіма користувачами системи, які зашифровують дані. Розшифрувати дані за допомогою відкритого ключа неможливо.

Для розшифрування даних одержувач зашифрованої інформації використовує другий ключ, що є таємним. Зрозуміло, таємний ключ не може бути визначений, виходячи з відкритого ключа.

Узагальнена схема криптосистеми

з відкритим ключем показана на рисунку

1. В цій криптосистемі застосовують два

різних ключі:

![]() – відкритий ключ відправника A;

– відкритий ключ відправника A;

![]() – таємний ключ одержувача В.

– таємний ключ одержувача В.

Генератор ключів доцільно

розташовувати на стороні одержувача

B, щоб

не пересилати таємний ключ

![]() незахищеним каналом. Значення ключів

незахищеним каналом. Значення ключів

![]() і

і

![]() залежать від початкового стану генератора

ключів.

залежать від початкового стану генератора

ключів.

Розкриття таємного ключа

![]() за значенням відомого відкритого ключа

за значенням відомого відкритого ключа

![]() повинно бути обчислювально нерозв’язаною

задачею.

повинно бути обчислювально нерозв’язаною

задачею.

Рисунок 1 – Узагальнена схема асиметричної криптосистеми

Характерні риси асиметричних криптосистем:

-

Відкритий ключ

і криптограма C

можуть бути відправлені по незахищених

каналах, тобто зловмиснику відомі

значення

і криптограма C

можуть бути відправлені по незахищених

каналах, тобто зловмиснику відомі

значення

та C.

та C. -

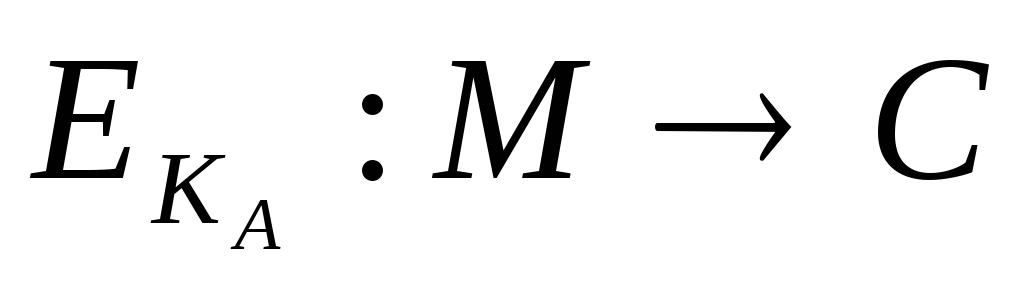

Алгоритми шифрування (

)

і розшифрування

)

і розшифрування

є відкритими.

є відкритими.

Захист інформації в асиметричній

криптосистемі засновано на таємності

ключа

![]() .

.

У.Діффі та М.Хеллман сформулювали вимоги, які забезпечують безпеку асиметричної криптосистеми:

-

Обчислення пари ключів (

,

,  )

одержувачем B

на основі початкової умови повинно

бути простим.

)

одержувачем B

на основі початкової умови повинно

бути простим. -

Відправник A, знаючи відкритий ключ

і повідомлення М,

може легко обчислити криптограму

і повідомлення М,

може легко обчислити криптограму

![]() . (4.1)

. (4.1)

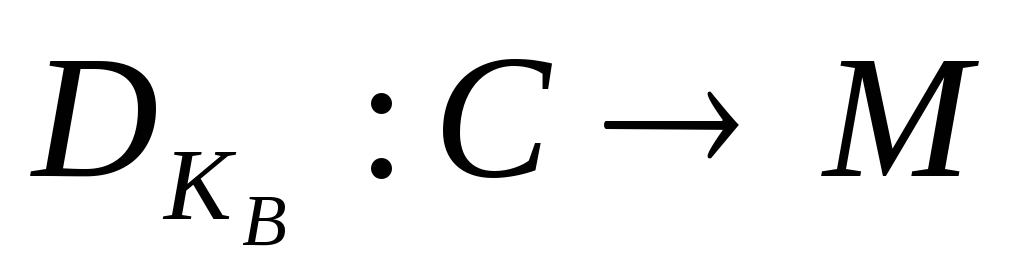

3 Одержувач В,

використовуючи таємний ключ

![]() і криптограму C,

може легко відновити вихідне повідомлення

і криптограму C,

може легко відновити вихідне повідомлення

![]() . (4.2)

. (4.2)

4 Зловмисник, знаючи відкритий

ключ

![]() ,

при спробі обчислити таємний ключ

,

при спробі обчислити таємний ключ

![]() натрапляє на непереборну обчислювальну

проблему.

натрапляє на непереборну обчислювальну

проблему.

5 Зловмисник, знаючи пари

(![]() , C),

при спробі обчислити вихідне повідомлення

M

натрапляє на непереборну обчислювальну

проблему.

, C),

при спробі обчислити вихідне повідомлення

M

натрапляє на непереборну обчислювальну

проблему.