ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 630

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

Зловмиснику відомі лише

значення

![]() та N.

Якби він зміг розкласти число N

на множники P

й Q, то

він довідався б "потаємний хід" –

трійку чисел

та N.

Якби він зміг розкласти число N

на множники P

й Q, то

він довідався б "потаємний хід" –

трійку чисел

![]() ,

обчислив значення функції Ейлера

,

обчислив значення функції Ейлера

![]() та визначив значення таємного ключа

та визначив значення таємного ключа

![]() .

.

Однак, як було відзначено раніше, розкладання дуже великого числа N на множники не здійсненно обчислювальними методами (за умови, що довжини обраних Р и Q становлять не менше 100 десяткових знаків).

Процедури шифрування та розшифрування в криптосистемі RSA

Припустимо, що користувач A хоче передати користувачеві B повідомлення в зашифрованому вигляді, використовуючи криптосистему RSA. У такому випадку користувач A є в ролі відправника повідомлення, а користувач B – у ролі одержувача. Як відзначалося вище, криптосистему RSA повинен сформувати одержувач повідомлення, тобто користувач В. Розглянемо послідовність дій користувача В і користувача A.

-

Користувач B вибирає два довільних великих простих числа P й Q.

-

Користувач B обчислює значення модуля N згідно з (4.5).

-

Користувач B обчислює функцію Ейлера

й вибирає значення відкритого ключа

й вибирає значення відкритого ключа

з

урахуванням виконання умов (4.6) і (4.7).

з

урахуванням виконання умов (4.6) і (4.7). -

Користувач B обчислює значення таємного ключа

за формулою (4.8),

використовуючи розширений алгоритм

Евкліда.

за формулою (4.8),

використовуючи розширений алгоритм

Евкліда. -

Користувач B пересилає незахищеним каналом користувачу A пару чисел (N,

).

).

Якщо користувач A має бажання передати користувачу B повідомлення М, він виконує такі кроки.

-

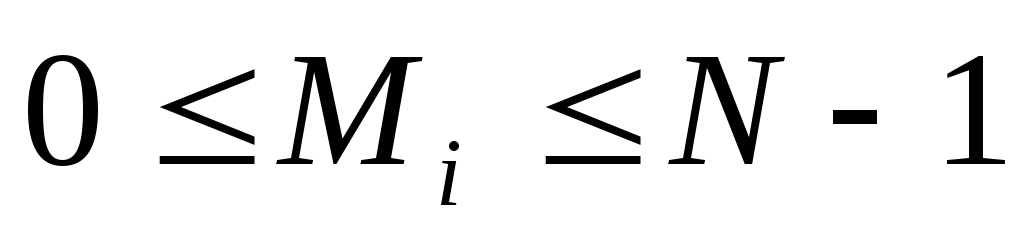

Користувач A розбиває вихідний відкритий текст М на блоки, кожний з яких може бути поданий у вигляді числа

,

, .

. -

Користувач A шифрує текст, поданий у вигляді послідовності чисел М, за формулою

![]()

і відправляє користувачеві В криптограму

![]() .

.

-

Користувач B розшифровує прийняту криптограму

,

використовуючи таємний ключ

,

використовуючи таємний ключ

,

за формулою

,

за формулою

![]() .

.

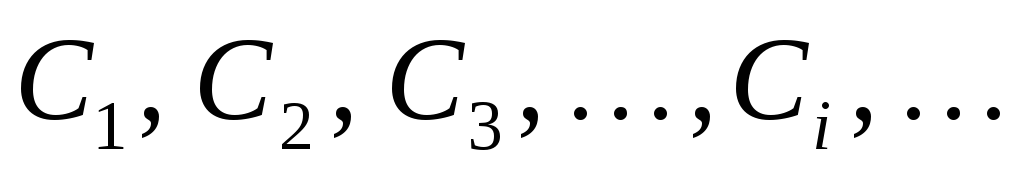

У результаті буде отримана

послідовність чисел

![]() ,

які являють собою вихідне повідомлення

М. Щоб

алгоритм RSA мав практичну

цінність, необхідно мати можливість

без істотних витрат генерувати великі

прості числа, вміти оперативно обчислювати

значення ключів

,

які являють собою вихідне повідомлення

М. Щоб

алгоритм RSA мав практичну

цінність, необхідно мати можливість

без істотних витрат генерувати великі

прості числа, вміти оперативно обчислювати

значення ключів

![]() та

та

![]() .

.

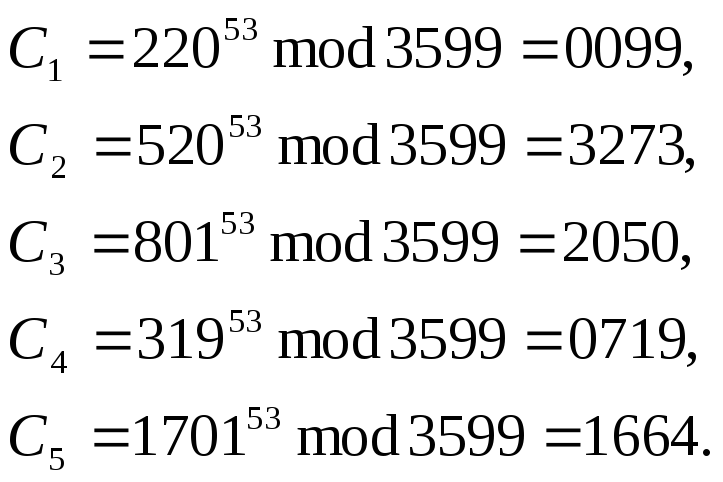

Наприклад, виконаємо шифрування повідомлення “Буду завтра”.

Нехай P=59,

Q=61. Тоді

![]() ,

а

,

а

![]() .

Виберемо як відкритий ключ

.

Виберемо як відкритий ключ

![]() довільне число з урахуванням виконання

умов (4.6) і (4.7).

Нехай

довільне число з урахуванням виконання

умов (4.6) і (4.7).

Нехай![]() . Згідно (4.8) таємний ключ

. Згідно (4.8) таємний ключ

![]() .

.

Подамо повідомлення як послідовність цілих чисел у діапазоні від 1 до 32. Нехай A – 01, Б – 02, В – 03, ..., Я – 32.

Тоді повідомлення “Буду завтра” буде подано у вигляді

02 20 05 20 08 01 03 19 17 01.

Розбиваємо повідомлення на блоки по чотири цифри

0220 0520 0801 0319 1701

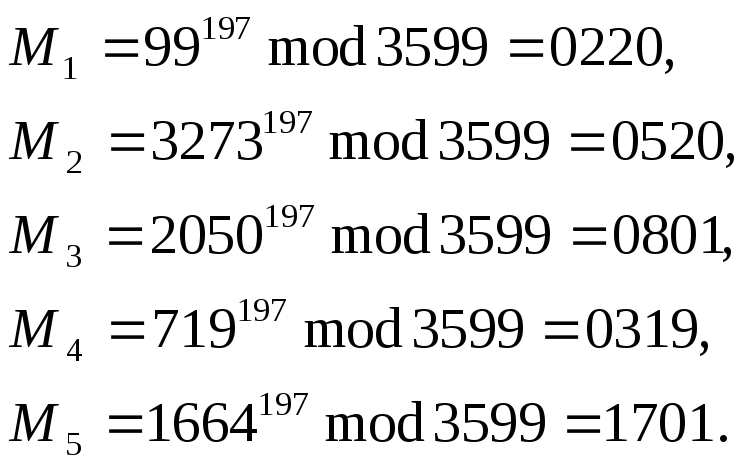

і кодуємо кожен блок:

У результаті одержимо шифр 0099 3273 2050 0719 1664.

Для відновлення вихідного

тексту необхідно обчислити модульну

експоненту, підвівши зашифроване

значення

![]() в степінь

в степінь

![]() за модулем N:

за модулем N:

Таким чином, отримали відновлене вихідне повідомлення

0220 0520 0801 0319 1701.

Криптосистеми RSA реалізуються як апаратним, так і програмним шляхом.

Для апаратної реалізації операцій зашифрування та розшифрування RSA розроблені спеціальні процесори. Ці процесори, реалізовані на надвеликих інтегральних схемах, дозволяють виконувати операції RSA, пов’язані з піднесенням великих чисел у колосально великий ступінь за модулем N, за відносно короткий час.

Слід відзначити, що і апаратна, і програмна реалізації алгоритму RSA в декілька сот разів повільніші від реалізацій симетричних криптосистем. Мала швидкодія криптосистеми RSA обмежує сферу її застосування, але не перекреслює її цінність.

Безпека й швидкодія криптосистеми RSA

Безпека алгоритму RSA базується

на труднощах розв’язання задачі

факторизації великих чисел, що є добутками

двох великих простих чисел. Дійсно,

крипостійкість алгоритму RSA визначається

тим, що після формування таємного ключа

![]() й відкритого ключа

й відкритого ключа

![]() "стираються" значення простих

чисел P

й Q, і

тоді винятково важко визначити таємний

ключ

"стираються" значення простих

чисел P

й Q, і

тоді винятково важко визначити таємний

ключ

![]() за відкритим ключем

за відкритим ключем

![]() ,

оскільки для цього необхідно розв’язати

задачу знаходження дільників P

та Q

модуля N.

,

оскільки для цього необхідно розв’язати

задачу знаходження дільників P

та Q

модуля N.

Розкладання величини N

на прості множники Р

і Q

дозволяє обчислити функцію

![]() ,

а потім визначити таємне значення

,

а потім визначити таємне значення

![]() ,

використовуючи рівняння (4.8).

,

використовуючи рівняння (4.8).

Іншим можливим способом

криптоаналізу алгоритму RSA є безпосереднє

обчислення або підбір значення функції

![]() .

Якщо встановлено значення

.

Якщо встановлено значення

![]() ,

то співмножники P

й Q

обчислюються досить просто. Справді,

нехай

,

то співмножники P

й Q

обчислюються досить просто. Справді,

нехай

![]()

Знаючи (N), можна визначити х і потім y; знаючи х та y, можна визначити числа P і Q з таких співвідношень:

![]() .

.

Однак ця атака не простіша задачі факторизації модуля N.

Задача факторизації є задачею, яка важко розв’язується для великих значень модуля N.

Спочатку автори алгоритму RSA пропонували для обчислення модуля N вибирати прості числа P й Q випадковим чином, по 50 десяткових розрядів кожне. Вважалося, що такі великі числа N дуже важко розкласти на прості множники. Один з авторів алгоритму RSA, Р.Райвест, вважав, що розкладання на прості множники числа з майже 130 десяткових цифр, наведеного в їхній публікації, зажадає більше 40 квадрильйонів років машинного часу. Однак цей прогноз не виправдався через порівняно швидкий прогрес обчислювальної потужності комп’ютерів, а також поліпшення алгоритмів факторизації.

Один з найбільш швидких алгоритмів, відомих у цей час, алгоритм NFS (Number Field Sieve) може виконати факторизацію великого числа N (із числом десяткових розрядів більше 120) за число кроків, оцінюваних величиною

![]()

У 1994 р. було факторизовано число з 129 десятковими цифрами. Це вдалося здійснити математикам А.Ленстра й М.Манассі за допомогою організації розподілених обчислень на 1600 комп’ютерах, об’єднаних мережею, протягом восьми місяців. На думку А.Ленстра та М.Манассі, їхня робота компрометує криптосистеми RSA і створює більшу погрозу їхнім подальшим застосуванням. Тепер розроблювачам криптоалгоритмів з відкритим ключем на базі RSA доводиться уникати застосування чисел довжиною менше 200 десяткових розрядів. Останні публікації пропонують застосовувати для цього числа довжиною не менше 300 десяткових розрядів.

4 Схема шифрування Поліга - Хеллмана

Схема шифрування Поліга - Хеллмана подібна RSA. Розглянута схема не є симетричним алгоритмом, оскільки використовуються різні ключі для шифрування та розшифрування. З іншого боку її не можна віднести й до класу криптосистем з відкритим ключем, тому що ключі шифрування та розшифрування легко виходять один з одного. Обидва ключі (відкритий і таємний) необхідно тримати в таємниці.

Аналогічно схемі RSA криптограма C і відкритий текст M визначаються зі співвідношень:

![]() , (4.14)

, (4.14)

![]() , (4.15)

, (4.15)

де

![]() . (4.16)

. (4.16)

На відміну від алгоритму RSA

у цій схемі число N

не визначається через два великих

простих числа; число N

повинне залишатися частиною таємного

ключа. Якщо хто-небудь довідається

значення

![]() та N,

він зможе обчислити значення

та N,

він зможе обчислити значення

![]() .

.

Не знаючи значень

![]() або

або

![]() ,

зловмисник буде змушений обчислювати

значення

,

зловмисник буде змушений обчислювати

значення

![]() .

.

Відомо, що це є важкою задачею. Схема шифрування Поліга - Хеллмана запатентована в США [9] і Канаді.

5 Алгоритм шифрування Ель Гамаля

Алгоритм Ель Гамаля, розроблено в 1985 р., може бути використаний як для шифрування, так і для цифрових підписів. Безпека схеми Ель Гамаля обумовлена складністю обчислення дискретних логарифмів у кінцевому полі.

Для того щоб генерувати пари

ключів (відкритий ключ

![]() і таємний ключ

і таємний ключ![]() ), спочатку вибирають

деяке велике просте число P

і велике ціле число G

степені якого за модулем

P

породжують велику кількість елементів

множини

), спочатку вибирають

деяке велике просте число P

і велике ціле число G

степені якого за модулем

P

породжують велику кількість елементів

множини

![]() ,

причому

,

причому

![]() .

Числа P

й G

можуть бути поширені серед групи

користувачів.

.

Числа P

й G

можуть бути поширені серед групи

користувачів.

Потім вибирають випадкове

ціле число

![]() ,

причому

,

причому

![]() .

Число

.

Число

![]() є таємним ключем і повинне зберігатися

в секреті.

є таємним ключем і повинне зберігатися

в секреті.

Далі обчислюють відкритий

ключ

![]()

![]() . (4.17)

. (4.17)

Для того, щоб зашифрувати

повідомлення М,

вибирають випадкове ціле число

![]() ,

що задовольняє такі

умови:

,

що задовольняє такі

умови:

![]() , (4.18)

, (4.18)

![]() . (4.19)

. (4.19)

Потім обчислюють числа

![]() (4.20)

(4.20)

![]() (4.21)

(4.21)

Пари чисел (а,b) є шифротекстом. Помітимо, що довжина шифротексту вдвічі більша довжини вихідного відкритого тексту М.