ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 621

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

В іншому випадку зловмисник може спробувати змінити протокол до власної вигоди. Із цією метою він може видавати себе за іншу людину, вводити до протоколу нові повідомлення, заміняти одне повідомлення іншим, повторно передавати старі повідомлення, розривати лінію зв’язку або модифікувати інформацію, що зберігається в комп’ютері. Такі дії називаються активною атакою, оскільки вимагають активного втручання. Форми таких атак залежать від стандарту мережі.

Пасивні зловмисники намагаються одержати інформацію про учасників протоколу. Вони збирають передані різними сторонами повідомлення та намагаються піддати їх криптоаналізу. Спроби активного втручання переслідують більш широкі цілі. Зловмисник може бути зацікавлений в одержанні інформації, зниженні швидкодії системи або несанкціонованому доступі до ресурсів.

Активні атаки набагато небезпечніші пасивних. Особливо це стосується протоколів, у яких сторони не обов’язково довіряють один одному. Зловмисник не завжди стороння людина. Їм може бути зареєстрований користувач системи або системний адміністратор, або група зловмисників, що працюють спільно. Роль активного зловмисного відіграє Мелорі.

Зловмисником може бути й один з учасників протоколу. Виконуючи протокол, він може обманювати партнерів або зовсім не додержуватися протоколу. Такого зловмисника називають шахраєм. Пасивні шахраї протокол виконують, однак намагаються одержати інформації більше, ніж передбачається протоколом. Активні шахраї, намагаючись схитрувати, порушують нормальне виконання протоколу.

Якщо більшість учасників протоколу – активні шахраї, надійність протоколу підтримувати нелегко. Однак іноді законні учасники можуть виявити факти активного шахрайства. Зрозуміло, протоколи варто захищати й від пасивного шахрайства.

6 Типи організації зв’язків у криптографічних протоколах

Організація зв’язку за допомогою симетричної криптографії

Яким чином дві сторони можуть обмінюватися секретною інформацією? Звичайно ж, шифруючи інформацію. Подивимося, що відбудеться, якщо Аліса перешле Бобу шифроване повідомлення.

-

Аліса й Боб вибирають криптосистему.

-

Аліса й Боб вибирають ключ.

-

Аліса створює шифротекст повідомлення, використовуючи алгоритм шифрування й ключ.

-

Аліса посилає шифротекст Бобу.

-

Боб, знаючи алгоритм і ключ, розшифровує шифротекст.

Розглянемо можливі варіанти атак на дану схему організації зв’язку.

У випадку пасивної атаки Єва, перебуваючи між Алісою й Бобом, може, підслухати передачу на етапі 4, отримати шифротекст і піддати його криптоаналізу. Якщо ж Єві вдасться підслухати етапи 1 й 2, а потім перехопити шифротекст, розшифрування повідомлення не викличе ніяких складнощів.

Відомо, що безпека криптосистеми повністю залежить від знання ключа і абсолютно не залежить від знання алгоритму. Саме тому в криптографії величезна увага приділяється проблемі керування ключами. Використовуючи симетричний алгоритм, Аліса й Боб можуть, не ховаючись, виконати етап 1, але етап 2 вони повинні виконати таємно. Ключ повинен зберігатися в таємниці до, після й під час роботи протоколу, доти, поки повинна зберігатися в таємниці інформація, що передається. У протилежному разі інформація буде негайно розкрита.

У разі активної атаки Мелорі, активний зловмисник, на етапі 4 може спробувати порушити лінію зв’язку, після чого Аліса взагалі не зуміє передавати інформацію Бобу. Крім того, Мелорі може перехопити повідомлення Аліси й замінити його власним. Якщо Мелорі вдасться довідатися ключ (перехопленням інформації на етапі 2 або зломом криптосистеми), Мелорі може зашифрувати своє повідомлення й відправити його Бобу замість перехопленого. У Боба немає ніякої можливості розпізнати, що повідомлення відправлене не Алісою. Якщо Меллорі не знає ключа, він може тільки створити фальшиве повідомлення, що при розшифровці перетвориться в нісенітницю. Боб, думаючи, що повідомлення відправлене Алісою, може вирішити, що в мережі або в Аліси, з’явилися серйозні проблеми.

Перелічимо недоліки симетричних криптосистем:

-

Оскільки знання ключа дозволяє розкрити всі повідомлення, поширення ключів повинне виконуватися в таємниці. Ключі цінні настільки, наскільки цінні всі повідомлення, зашифровані ними.

-

Якщо ключ буде скомпрометовано (вкрадено, вгадано, випитано, куплено за хабар і т. д.), Мелорі може розшифрувати всі повідомлення, зашифровані цим ключем. Більше того, вона зможе буди однією із сторін і створювати помилкові повідомлення, ошукуючи іншу сторону.

-

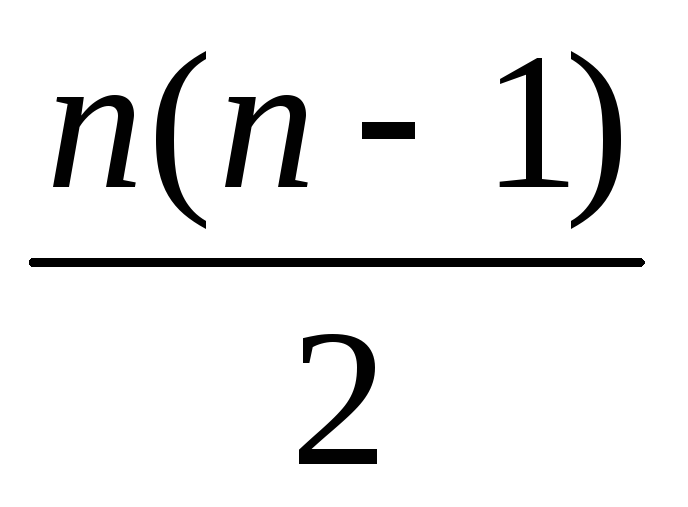

Якщо допустити, що кожна пара користувачів мережі буде використовувати окремий ключ, загальне число ключів швидко зростає з ростом числа користувачів. Дійсно, у мережі з п користувачів необхідні

ключів. Таким чином, для спілкування

між собою 10 користувачів необхідні

45 різних ключів, для 100 користувачів

- 4950 ключів. Для рішення проблеми можна

зменшити число користувачів, однак

це не завжди можливо.

ключів. Таким чином, для спілкування

між собою 10 користувачів необхідні

45 різних ключів, для 100 користувачів

- 4950 ключів. Для рішення проблеми можна

зменшити число користувачів, однак

це не завжди можливо.

Організація зв’язку за допомогою криптографії з відкритим ключем

Симетричний алгоритм можна уявити собі чимось на зразок сейфа. Ключем до нього є числова або буквена комбінація. Людина, що знає цю комбінацію, може відкрити сейф, покласти в нього документ і знову закрити. Інша людина за допомогою тієї самої комбінації може відкрити сейф і забрати документ. Той, хто не знає комбінацію, змушений зламувати сейфи.

При використанні криптографії з відкритим ключем, хто завгодно може зашифрувати повідомлення, але розшифрувати його – ні. Розшифрувати таке повідомлення може тільки власник закритого ключа. У нашій аналогії із сейфом це нагадує перетворення закритого сейфа в поштову скриньку. Шифрування з відкритим ключем аналогічно опусканню листа в поштову скриньку – це може зробити будь-хто, просто відкривши паз й опустивши в нього лист. Розшифрування із закритим ключем при цьому подібно діставанню пошти з поштової скриньки. Розкрити такий ящик набагато складніше – може знадобитися зварювальний апарат або пилка. Однак, якщо знати секрет (тобто мати ключ від поштової скриньки), витягти листа неважко.

Як неважко помітити, криптографія з відкритим ключем усуває хворобливу для симетричних криптосистем проблему поширення ключів. Колись Аліса й Боб повинні були таємно домовитися про ключ. Аліса могла вибрати будь-який ключ, але його потрібно було якось передати Бобу. Криптографія з відкритим ключем спрощує задачу. Аліса може відправити Бобу таємне повідомлення без будь-якої попередньої підготовки. У Єви, що підслуховує всі переговори, є відкритий ключ Боба й повідомлення, зашифровані цим ключем, але вона не зможе одержати закритий ключ Боба, а отже, і відновити текст повідомлення.

Відзначимо, що криптосистема, яка найчастіше використовується, повинна узгоджуватися з цілою мережею користувачів. У кожного користувача є відкритий і закритий ключі, причому відкриті ключі користувачів є в будь-якій загальнодоступній базі даних. Тоді протокол стає ще простішим:

-

Аліса бере відкритий ключ Боба з бази даних.

-

Аліса шифрує своє повідомлення, використовуючи відкритий ключ Боба, і посилає його Бобу.

-

Боб розшифровує повідомлення Аліси, використовуючи свій закритий ключ.

У першому протоколі Боб повинен був послати Алісі її відкритий ключ, і тільки після цього Аліса могла відправити йому повідомлення. Другий протокол нагадує звичайну пошту. Боб не бере участь у протоколі доти, поки не вирішить прочитати повідомлення.

Змішані (гібридні) криптосистеми

На практиці алгоритми з відкритим ключем не замінюють симетричні алгоритми. Вони використовуються для шифрування не самих повідомлень, а ключів. Цьому є дві причини:

-

Алгоритми з відкритим ключем виконуються повільно. Симетричні алгоритми принаймні в 1000 разів швидші алгоритмів з відкритим ключем. Завжди буде необхідність шифрувати дані швидше, ніж це може забезпечити криптографія з відкритим ключем.

-

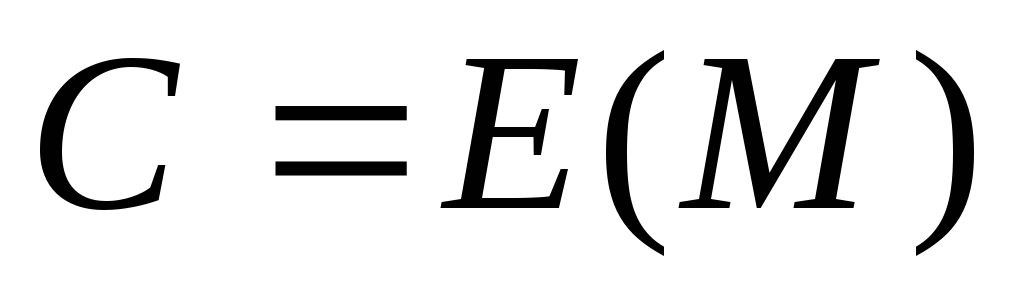

Криптосистеми з відкритим ключем вразливі до атак на основі підібраного відкритого тексту. Якщо

,

де

,

де

— відкритий текст із

множини

— відкритий текст із

множини

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим). Він не

зможе таким шляхом відновити ключ

розшифрування, але зуміє визначити

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим). Він не

зможе таким шляхом відновити ключ

розшифрування, але зуміє визначити

.

.

У більшості практичних реалізацій криптографія з відкритим ключем використовується для засекречування й поширення сеансових ключів. Сеансові ключі використовуються симетричними алгоритмами для захисту трафіка повідомлень. Іноді такі реалізації називають змішаними (гібридними) криптосистемами.

-

Боб посилає Алісі свій відкритий ключ

.

. -

Аліса генерує випадковий сеансовий ключ

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

![]() .

.

-

Використовуючи свій закритий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

![]() .

.

-

Обидві сторони шифрують свої повідомлення за допомогою однакового сеансового ключа

.

.

Використання криптографії з відкритим ключем для поширення ключів вирішує цю дуже важливу проблему. У симетричній криптографії ключ шифрування даних, навіть якщо не використовується, однаково повинен зберігатися в певному місці. Якщо Єва дістане його, вона зможе розшифрувати всі повідомлення, закриті цим ключем. При використанні протоколу, наведеного вище, за необхідності зашифрувати повідомлення створюється сеансовий ключ, що на завершення сеансу зв’язку знищується. Це різко знижує небезпеку компрометації сеансового ключа. Звичайно, закритий ключ теж уразливий до компрометації, але ризик значно менший, тому що під час сеансу цей ключ використовується одноразово - для шифрування сеансового ключа.