ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 623

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

До криптографічного протоколу належить деякий криптографічний алгоритм; однак, як правило, протоколи призначені не тільки для забезпечення таємності. Так учасникам протоколу може знадобитися:

-

розділити на частини свої секрети для розрахунку будь-якого значення;

-

спільно згенерувати випадкову послідовність;

-

упевнитися в істинності один одного;

-

одночасно підписати контракт.

Ідея використання в протоколі криптографії полягає в запобіганні або виявленні фактів підслуховування й шахрайства. Загальне правило протоколів говорить про те, що: «Неможливо зробити або довідатися більше, ніж визначено протоколом».

Це правило набагато жорсткіше, ніж може здатися на перший погляд. У деяких протоколах один з учасників може ошукати іншого. В інших протоколах зловмисник може зруйнувати протокол або довідатися секретну інформацію. Ряд протоколів провалюється, оскільки їх розробники недостатньо продумали вимоги до протоколу. Інші провалюються через те, що їх розробники недостатньо ретельно проаналізували свої протоколи. Як і для алгоритмів, довести ненадійність протоколу набагато простіше, ніж його надійність.

2 Призначення та учасники протоколів

У повсякденному житті неформальні протоколи використовуються практично всюди:

-

для замовлення товарів по телефону;

-

при грі в покер;

-

при голосуванні на виборах і т.п.

Люди не замислюються над цими протоколами. Протоколи еволюціонували протягом тривалого часу, усі знають, як ними користуватися і вони працюють досить надійно.

Сьогодні все більше й більше людей віддають перевагу комп’ютерній мережі, ніж особистому спілкуванню. Однак комп’ютерам потрібні формальні протоколи щоб робити те, що люди роблять, не замислюючись.

Багато протоколів особистого спілкування для забезпечення чесності й таємності покладаються на людську присутність. Чи можливо дати незнайомцеві пачку грошей, щоб він купив для вас що-небудь у бакалійній крамниці? Чи сядете ви грати в покер, якщо не бачите, як ваш партнер тасує й здає карти? Чи відправите поштою свій виборчий бюлетень без деякої гарантії анонімності?

Наївно розраховувати на чесність користувачів комп’ютерних мереж. Наївно покладатися на чесність адміністраторів і проектувальників комп’ютерних мереж. Звичайно, більшість із них – чесні люди, але навіть декілька шахраїв можуть завдати великої шкоди. Формалізація протоколів дозволяє виявити методи, які використовуються зловмисниками для руйнування протоколів, і надає можливість розробити протоколи, стійкі до руйнування.

Крім формалізації дій, протоколи дозволяють відокремити процес розв’язання задачі від механізму рішення.

3 Учасники протоколів

Для полегшення демонстрації роботи протоколів, як правило, беруть участь декілька учасників (табл. 1). Основні діючі особи – Аліса (Alice) і Боб (Bob). Вони виконують всі загальноприйняті двосторонні протоколи. Як правило, всі протоколи ініціює Аліса, а Боб відповідає. Якщо протокол вимагає участі третьої або четвертої сторін, у гру вступають Керол (Carol) і Дейв (Dave). Інші учасники відіграють спеціальні допоміжні ролі; вони виходять на сцену за потреби.

Таблиця 1 – Діючі особи протоколів

|

Учасник |

Роль |

|

Аліса |

Перший учасник всіх протоколів |

|

Боб |

Другий учасник всіх протоколів |

|

Керол |

Учасник у трьох- і чотирибічних протоколах |

|

Дейв |

Учасник у чотирибічних протоколах |

|

Єва |

Перехоплювач повідомлень |

|

Мелорі |

Зловмисний активний зломщик |

|

Трент |

Довірений посередник |

|

Уолте |

Наглядач, який стереже Алісу й Боба |

|

Пеггі |

Претендент, намагається довести щось |

|

Віктор |

Верифікатор, перевіряє Пеггі |

4 Типи протоколів

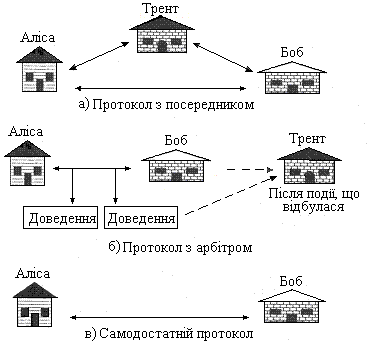

Розрізняють три основні типи протоколів (рис. 1):

-

протокол з посередником;

-

протокол з арбітром;

-

самодостатні протоколи.

Рисунок 1 - Типи протоколів

Протоколи з посередником

Посередником називають незацікавлену третю сторону, якій довірено довести до кінця виконання протоколу.

«Незацікавленість» посередника означає, що йому байдужі як результат виконання протоколу, так і будь-який учасник протоколу.

Слово «довірене» означає, що всі учасники протоколу сприймають слова посередника за істину, всі його дії визнають правильними, а крім того, впевнені, що посередник виконає свою частину протоколу. Посередники допомагають виконувати протоколи двом сторонам, що взаємно не довіряють один одному.

У реальному житті посередниками часто є адвокати. Наприклад, Аліса продає незнайомому Бобу автомобіль. Боб хоче заплатити чеком, але Аліса не має можливості перевірити платоспроможність чека. Тому перш ніж передати право власності Бобу, Аліса хоче одержати гроші по чеку. Боб вірить Алісі нітрохи не більше, ніж вона йому і не хоче передавати чек, не діставши права власності.

Участь адвоката у цій справі влаштовує обидві сторони. Його допомога дозволяє Алісі й Бобу виконати наступний протокол, що гарантує, що вони не зможуть ошукати один одного:

-

Аліса передає право власності адвокату.

-

Боб передає чек Алісі.

-

Аліса депонує чек.

-

Через точно заданий період, необхідний для оплати чека, адвокат передає право власності Бобу. Якщо протягом певного часу чек не буде оплачено, Аліса доводить цей факт адвокату, і Боб повертає право власності Алісі.

У цьому протоколі Аліса вірить, що до сплати чека адвокат не передасть право власності Бобу та поверне право власності Алісі, якщо чек не буде сплачено. Боб вірить, що поки чек не буде оплачений, право власності залишиться в адвоката, і негайно по оплаті чека він передасть право власності Бобу. Адвоката не цікавить оплата чека. У будь-якому випадку він виконає свою частину протоколу, оскільки одержить свій гонорар незалежно від результату справи.

У цьому прикладі адвокат відіграє роль посередника.

Як посередник у протоколі, що розглядається, може бути й банк. Для купівлі автомобіля у Аліси Боб може використати гарантований чек:

-

Боб виписує чек і передає його в банк.

-

Зарезервувавши на рахунку Боба суму грошей, достатню для погашення чека, банк підтверджує чек і повертає його Бобу.

-

Аліса передає право власності Бобу, а Боб передає Алісі гарантований чек.

-

Аліса депонує чек.

Цей протокол працює тому, що Аліса вірить банківським гарантіям. Аліса вірить, що банк утримає гроші Боба для неї, а не скористається ними, наприклад, для фінансування ризикованих.

Схему протоколу з посередником можна перенести і на світ комп’ютерів. Однак з комп’ютерними посередниками існує ряд проблем.

Неважко знайти нейтральну довірену третю сторону, якщо ви знаєте людину й можете особисто побачити її обличчя. Але дві сторони, що підозріло ставляться одна до одної, з однаковою підозрою віднесуться і до безликого посередника, прихованого десь у мережі.

Власники комп’ютерної мережі мають витрати на підтримку посередника. Всі ми знаємо, скільки коштують адвокати; кому ж захочеться сплачувати ще й ці витрати?

Всім протоколам з посередником властива «уроджена» затримка.

Посередник повинен брати участь у кожній транзакції. Він – вузьке місце у великомасштабних реалізаціях будь-якого протоколу. Цю проблему може пом’якшити реалізація з більшим числом посередників, але це підвищить вартість послуги.

Посередник являє собою ласий шматочок для будь-якого хакера тому, що посередникові повинен довіряти кожен користувач мережі.

Не зважаючи на усі недоліки протоколів з посередником, посередництво все ще грає свою роль.

У протоколах, що використовують довірену особу, роль посередника виконує Трент.

Протоколи з арбітром

Через високу вартість посередників, протоколи за їх участю можна розбити на два підпротоколи більш низького рівня:

-

протокол без посередника, який виконується в тих випадках, коли сторони мають намір виконувати протокол;

-

протокол з посередником, який виконується тільки у виняткових обставинах – коли між сторонами виникають розбіжності. В таких вмпадках бере участь посередник особливого типу - арбітр.

Арбітр, як і посередник, являє собою незацікавлену, довірену третю сторону протоколу. На відміну від посередника він не обов’язково бере участь у виконанні кожного протоколу. Арбітр запрошується тільки для перевірки чесності виконання протоколу.

Як приклад професійних арбітрів можна назвати суддів. На відміну від адвокатів до суддів звертаються тільки з появою розбіжностей. Аліса й Боб можуть укласти контракт і без участі судді, і якщо жодна із сторін не подасть на іншу в суд, суддя ніколи не довідається про контракт.

Протокол підписання контракту можна формалізувати в такий спосіб:

Підпротокол без посередника (виконується завжди):

-

Аліса й Боб погоджуються з умовами контракту.

-

Аліса підписує контракт.

-

Боб підписує контракт.

Підпротокол з використанням арбітра (виконується тільки з появою розбіжностей):

-

Аліса й Боб з’являються перед судом.

-

Аліса наводить свої докази.

-

Боб наводить свої докази.

-

Спираючись на докази, суддя виносить вирок.

Розбіжність понять посередника й арбітра полягає в тому, що втручання арбітра не завжди обов’язково. Сторони звертаються в суд тільки з появою розбіжностей. Якщо розбіжності відсутні, суддя не потрібний.

Відомі також арбітражні комп’ютерні протоколи. Ці протоколи спираються на припущення про чесність сторін. Однак якщо хто-небудь підозрює шахрайство, третя довірча сторона може викрити обман на основі існуючого масиву даних. Крім того, надійний арбітражний протокол дозволяє арбітрові встановити й особистість шахрая. Таким чином, арбітражні протоколи не запобігають, а виявляють шахрайство. У цьому випадку невідверненість виявлення є попереджувальною мірою, що збентежує шахрая.

Самодостатні протоколи

Самодостатні протоколи (self-enforcing) - кращий тип протоколів. Чесність сторін гарантується самим протоколом. Для виконання протоколу не потрібний посередник, а для дозволу розбіжностей - арбітр. Відсутність суперечок забезпечує сама конструкція протоколу. Якщо одна зі сторін спробує схитрувати, інша сторона негайно виявить обман, і виконання протоколу припиниться. Не відбудеться нічого з того, на що міг би сподіватися ошуканець.

В ідеалі самодостатнім повинен бути будь-який протокол. Але, на жаль, такі протоколи є не для всіх ситуацій.

5 Атаки на протоколи

Криптографічні атаки можуть бути спрямовані на:

-

криптографічні алгоритми, які використовуються в протоколах;

-

криптографічні методи, що використовуються для реалізації алгоритмів і протоколів;

-

самі протоколи.

Припустимо, що криптографічні алгоритми й методи, що застосовуються в протоколах, надійні. Розглянемо атаки тільки на протоколи.

Для атаки на протокол люди можуть використовувати безліч способів. Деякі зловмисники, які особисто не беруть участь у протоколі, можуть частково або повністю «підслухати» протокол. Цей метод називається пасивною атакою, тому що зловмисник ніяк не впливає на протокол. Він може тільки стежити за протоколом і намагатися добути інформацію. Цей тип атаки відповідає атаці на основі тільки шифротексту, коли необхідно добути ключ шифру. Пасивні розкриття виявити важко, саме тому протоколи намагаються запобігати, а не виявляти їх. Роль «слухача» відіграє Єва.