Файл: Контроль доступа к данным (Планирование работ по защите информации и порядок отчетности).pdf

Добавлен: 12.03.2024

Просмотров: 27

Скачиваний: 0

СОДЕРЖАНИЕ

ГЛАВА 1. ОРГАНИЗАЦИОННЫЕ АСПЕКТЫ КОНТРОЛЯ ДОСТУПА К ДАННЫМ

1.2 Выбор средств контроля доступа к данным

ГЛАВА 2. ОРГАНИЗАЦИЯ КОНТРОЛЯ К БАЗАМ ДАННЫХ

2.1. Планирование работ по защите информации и порядок отчетности

2.2. Контроль состояния защиты информации

2.3. Взаимодействие с учреждениями по вопросам защиты информации

Данный список уточняется OWASP в соответствии с развитием модели поведения нарушителя и актуальности той или иной проблемы безопасности WEB-приложений. Но к сожалению некоторые уязвимости (например, SQL-инъекции) находятся на вершине списка долгое время, хотя уже давно разработаны методы, закрывающие данную уязвимость. Это связано с тем, что не всегда разработчики уделяют достаточно внимания безопасности WEB-приложений.

В результате можно сформировать рекомендации для повышения безопасности WEB-приложений:

- необходимо ознакомиться и следить за обновлениями документов OWASP;

- использовать методологии тестирования WEB-приложений, направленные на поиск уязвимостей (например, OWASP Testing Project);

- регулярно обновлять программное обеспечение WEB-сервера;

- следить за корректной настройкой сетевых устройств, служб и программного обеспечения;

- следить за обновлениями используемых в приложении фреймворков и библиотек, и своевременно устранять найденные в них уязвимости;

- использование протоколов с шифрованием (HTTPS);

- повсеместное использование средств обнаружения атак, мониторинга активности, журналирования и системы транзакций.

Данные рекомендации позволят значительно повысить уровень безопасности WEB-приложений, что приведет к снижению рисков компаний при использовании WEB-приложений.

ГЛАВА 2. ОРГАНИЗАЦИЯ КОНТРОЛЯ К БАЗАМ ДАННЫХ

2.1. Планирование работ по защите информации и порядок отчетности

Данная работа базируется на ряде правовых актов, частью советских, продолжающих действовать в части, не противоречащей современному законодательству. Они регулируют отдельные правоотношения, касающиеся сферы экономической защиты.

Конституция закрепляет право на информацию и на защиту информации. Например, в ней предусмотрено наложение ареста на почтово-телеграфную корреспонденцию, ее осмотр и выемку только в интересах раскрытия преступлений по определению или постановлению суда.

Таким образом, Конституция создает предпосылки для правовой защиты информации.

Уголовный кодекс устанавливает ответственность за несанкционированное преодоление установленной защиты. Глава 28 УК «Преступления в сфере компьютерной информации» содержит три статьи: «Неправомерный доступ к компьютерной информации», «Создание, использование и распространение вредоносных программ для ЭВМ» и «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети».

Признаки преступлений, предусмотренных в статьях 272 и 274 УК, с технической точки зрения весьма похожи. Различие заключается в правомерности или неправомерности доступа к ЭВМ, системе ЭВМ или их сети. Статья 274 УК отсылает к правилам эксплуатации компьютерной системы, но в статье 272 в качестве одного из последствий указано нарушение работы компьютерной системы, что, с технической точки зрения, является отступлением от правил и режима эксплуатации. Поэтому имеет смысл эти преступления законодательно объединить.

Федеральный закон (ФЗ) «Об электронной цифровой подписи» от 2002 г. закрепляет основные понятия в области защиты информации: «электронный документ», «электронная цифровая подпись», «владелец сертификата ключа подписи», «средства электронной цифровой подписи», «сертификат средств электронной цифровой подписи», «закрытый ключ электронной цифровой подписи», «открытый ключ электронной цифровой подписи», «сертификат ключа подписи», «подтверждение подлинности электронной цифровой подписи в электронном документе», «пользователь сертификата ключа подписи», «информационная система общего пользования», «корпоративная информационная система».

В ФЗ «Об информации, информационных технологиях и о защите информации» от 2006 г. дается понятие защиты информации, требования о защите информации, обязанности обладателя информации по ее защите.

В ФЗ «О лицензировании отдельных видов деятельности» от 2001 г. фактически указано, что деятельность, связанная с различными типами информации ограниченного доступа подлежит лицензированию, что придает особый статус таким видам деятельности, например, как: деятельность, связанная с защитой государственной тайны, деятельность в области связи, биржевая деятельность, нотариальная деятельность, деятельность профессиональных участников рынка ценных бумаг, осуществление внешнеэкономических операций, использование результатов интеллектуальной деятельности, частная детективная (сыскная) деятельность.

ФЗ «О коммерческой тайне» от 2004 г. закрепляет перечень информации, не относящийся к коммерческой тайне и, следовательно, не являющейся объектом защиты. В законе описывается порядок предоставления информации, составляющей коммерческую тайну и охрана такой информации.

Постановление от 26 июня 1995 г. № 608 «О Сертификации средств защиты информации» устанавливает порядок сертификации средств защиты информации в Российской Федерации и ее учреждениях за рубежом. В нем перечислены учреждения, обладающие правом сертифицировать средства защиты информации (ЗИ). Естественно, речь идет о государственных органах. То, что этих учреждений несколько, а не одно, обусловлено тем, что все они обладают правом создавать технические средства ЗИ. Для координации деятельности этих учреждений по сертификации создана Межведомственная комиссия по защите государственной тайны.

В Постановлении от 26 июня 1995 г. № 608 «О Сертификации средств защиты информации» описывается алгоритм, в котором производится сертификация средств защиты информации. Также представляется список учреждения, имеющих право сертифицировать средства защиты информации.

ГОСТ Р 51141–98. Делопроизводство и архивное дело. Термины и определения отражает терминологическую систему понятий в области делопроизводства и архивного дела, в том числе ЗИ. Например, гриф ограничения доступа к документу – реквизит официального документа, свидетельствующий об особом характере информации, ограничивающий круг пользователей документа.

В ГОСТ Р ИСО 15489-1-2007 даются рекомендации по выбору носителя информации, средств их физической защиты, процедуры обработки и системы хранения.

В ГОСТ Р 53114-2008 перечисляются основные термины защиты информации их определения. Термины применяются при проведении работ по стандартизации в области обеспечения информационной безопасности в организации.

ИСО/МЭК 27001 Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования. Этот стандарт является правовой основой: разработки; внедрения; функционирования; мониторинга; анализа; поддержки; улучшения системы менеджмента информационной безопасности (СМИБ).

Несомненно, скорость развития информационных технологий очень велика, поэтому в этот стандарт часто вносятся изменения.

Источником обеспечения экономической безопасности организации выступает Закон РФ от 11 марта 1992 г. “О частной детективной и охранной деятельности в Российской Федерации” № 2487-1. Ст. 14 данного правового акта закрепляет, что предприятия, независимо от своих организационно-правовых форм, и располагающиеся на территории Российской Федерации, вправе создавать в составе своих структур подразделения безопасности для осуществления охранно-сыскной деятельности в интересах собственной безопасности учредителя.

Таким образом, данная сфера регулируется рядом документов - нормативно-правовых актов.

2.2. Контроль состояния защиты информации

Организация защиты информации на предприятии была рассмотрена путем проведения опроса. Цель исследования – оценить ситуацию в области обеспечения безопасности электронного документа в организации.

Полученные данные были подвергнуты статанализу. Были опрошены 41 человек (приложение 2).

Что касается отношения пользователей к состоянию информационной защиты организации – вопрос анкеты «Как Вы оцениваете уровень компьютерной безопасности в Вашей организации» отражает субъективную оценку респондентов системы защиты своей организации. Результаты: а) достаточен, но существует риск утечки информации – 29%; слишком высок (нет необходимости столь строгих ограничений) – 8 %; в) недостаточен – 27 %; г) какая бы ни была защита – кто захочет, тот найдет способ ее нарушить – 36 %. Как видим, большинство респондентов справедливо полагают, что защиту можно нарушить.

В 8 случаях из 10 дыры в системе безопасности обусловлены тем, что пользователи пренебрегают базовыми принципами защиты информации. То есть метауровнем контроля над системой. Пренебрегают, потому что считают принципы банальными, очевидными и поэтому не заслуживающими внимания. Рядовой пользователь ошибочно полагает: «если просто, значит, неэффективно». Это стандартное умозаключение, свойственное новичкам в любой области знаний и умений. Они просто не принимают в расчет тот факт, что в основе работы любой системы лежат именно «банальные» принципы.

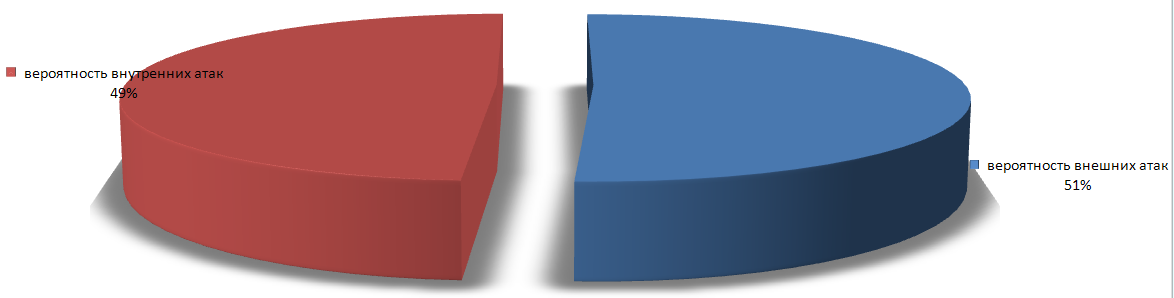

В шестом вопросе анкеты оценивалось доверие респондентов к сотрудникам. Вероятность атак со стороны работников организаций, по мнению респондентов, составила 49 %, вероятность внешних атак – 51 %. Опрос показал, что ненамного, но все же, больше сотрудники опасаются внешних атак.

Рисунок 3 - Наибольшая опасность атак – внешних или внутренних

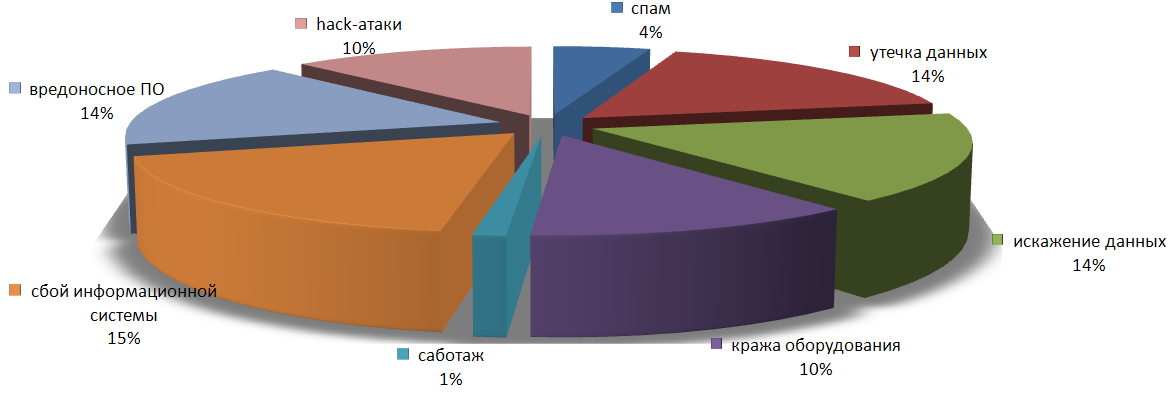

Согласно результатам исследования спама опасаются 4 % респондентов, утечки данных – 14 %, искажения данных – 14 %, кражи оборудования – 10 %, саботажа – 1 %, сбоев информационных систем – 15 %, заражения вредоносным ПО (вирусы, черви) – 14 % опрошенных, за опасность hack-атак было отдано 10 % голосов. Отдельно была отмечена опасность атак на сервер и взлом ISQ, опасность низкоуровневых DDOS-атак, т.е. атак нарушающих работу системы.

Рисунок 4 - Наиболее опасные угрозы внутренней информационной безопасности

Спам (англ. – Spam) – рассылка по электронной почте сообщений какого-либо характера без согласия на это получателя. Периодически повторяющийся спамминг может нарушить работу пользователей из-за перегрузки сервера электронной почты, вызвать переполнение почтовых ящиков, что приведет к невозможности получения и отправки обычных сообщений, увеличит время нахождения получателя «на линии», а это дополнительные расходы времени и трафика.

Hack – класс атак, используемые для исследования операционных систем, приложений или протоколов с целью последующего анализа полученной информации на предмет наличия уязвимостей, например, Ports scan, который можно также отнести к малоэффективной DOS-атаке. Выявленные уязвимости могут быть использованы хакером для осуществления несанкционированного доступа к системе либо для подбора наиболее эффективной DOS-атаки.

Следует помнить, что антивирусные программы, как и любое другое программное обеспечение, не застраховано от ошибок, троянских программ и др. Также не следует преувеличивать надежность защиты с помощью антивирусных программ.

Как и в большинстве других случаев организации защиты, оптимальной стратегией защиты от компьютерных вирусов является многоуровневая. Такую защиту обеспечивают современные профессиональные пакеты антивирусного программного обеспечения. Такие пакеты содержат резидентную программу-страж, выполняющую роль ревизора системы и главную программу-антибиотик для тотальной очистки от вирусов. Характерной чертой этих пакетов является наличие программы оперативного обновления антивирусных баз с использованием локальной или глобальной компьютерной сети. Такой антивирусный пакет должен быть установлен на каждый компьютер локальной сети. Компьютер-сервер же снабжается специализированным антивирусным пакетом для серверов. Такой пакет программ дополнен программным межсетевым экраном, что обеспечивает улучшенную комплексную защиту.

Самой же надежной защитой от известных вирусов для изолированного от сети компьютера следует считать терапию – тотальную проверку на вирусы всех файлов, в том числе архивов, системных и текстовых файлов, на данном компьютере. Программы-антибиотики производят проверку, лечение, а при невозможности лечения – удаление зараженных всеми известными вирусами файлов.

Выполнять тотальную проверку и лечение необходимо часто и систематически, а также перед каждым резервированием и архивированием.

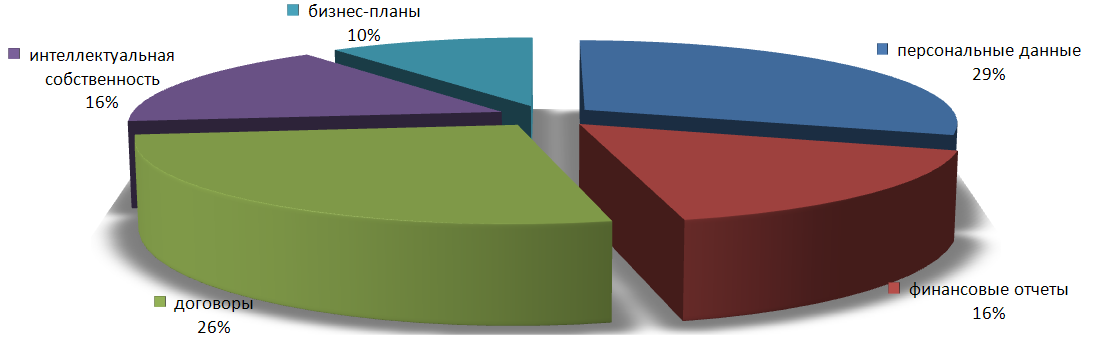

На мнение респондентов о наиболее подверженной утечке информации в организации, несомненно, оказала влияние специфика организации. Финансовые отчеты, согласно ФЗ «О коммерческой тайне», таковой не являются. Здесь респонденты дополнительно выделили информацию о клиентах и поставщиках: а) персональные данные – 29 %; б) финансовые отчеты – 16 %; в) детали конкретных сделок – 26 %; г) интеллектуальная собственность – 16 %; д) бизнес-планы – 10 %.