Файл: Контроль доступа к данным (Планирование работ по защите информации и порядок отчетности).pdf

Добавлен: 12.03.2024

Просмотров: 35

Скачиваний: 0

СОДЕРЖАНИЕ

ГЛАВА 1. ОРГАНИЗАЦИОННЫЕ АСПЕКТЫ КОНТРОЛЯ ДОСТУПА К ДАННЫМ

1.2 Выбор средств контроля доступа к данным

ГЛАВА 2. ОРГАНИЗАЦИЯ КОНТРОЛЯ К БАЗАМ ДАННЫХ

2.1. Планирование работ по защите информации и порядок отчетности

2.2. Контроль состояния защиты информации

2.3. Взаимодействие с учреждениями по вопросам защиты информации

Таким образом, большинство отраслевых компаний и ведомств не желают раскрывать вопросы, описывающие архитектуру, схемы и детали построения существующей СИБ: есть ли концепция и политика ИБ; как оценивается защищенность; регулярно ли проводится аудит ИБ; и т.д.

Исключения составляют лишь отечественные лучшие практики («best practice») реализации СИБ, например, РАО «ЕЭС России», Федеральная таможенная служба и т.д.

ЗАКЛЮЧЕНИЕ

Процесс обеспечения экономической безопасности предприятия, несомненно, творческий. В этом выражается вечная борьба с преступностью, которая, как известно неискоренима. Естественно, творчество здесь не является самоцелью. Основной задачей является защита документа.

По итогам проведенного исследования можно сделать следующие выводы: наиболее подвержены атакам злоумышленников документы, содержащие условия отдельных сделок и персональную информацию.

Наиболее опасные угрозы информационной безопасности: сбой информационной системы; утечка информации; саботаж; заражение вредоносными программами; атаки злоумышленников; перлюстрация почты; искажение данных.

Наиболее действенными средствами защиты электронных документов является: резервное копирование; организационные меры защиты.

ОАО «Газпромнефть-Урал» характеризуются высоким уровнем сознания в области информационной безопасности документов, но на деле в целях ее повышения делается сравнительно немного.

С целью совершенствования информационной защиты предприятия было предложено разработать инструкцию специалиста по информационной безопасности, разделами которой будет являться: Общие положения; Должностные обязанности; Права; Ответственность.

СПИСОК ЛИТЕРАТУРЫ

- Конституция (Основной Закон) Российской Федерации – России: принята Государственной Думой 12 декабря 1993 года (с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ) // Российская газета - № 7 - 21.01.2009.

- «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 05.04.2013) // Российская газета - № 256 - 31.12.2001.

- УК РФ от 13.06.1996 N 63-ФЗ. Принят Государственной Думой 24 мая 1996 года (в редакции от 07.03.2011) // Собрание законодательства РФ. - 17.06.1996. - № 25. - ст. 2954.

- ФЗ от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации». Принят Государственной Думой 8 июля 2006 года (в редакции от 06.04.2011) // Российская газета. - № 165. - 29.07.2006.

- ФЗ от 29.07.2004 N 98-ФЗ «О коммерческой тайне». Принят Государственной Думой 09 июля 2004 года (в редакции от 24.07.2007) // Парламентская газета. - № 144. - 05.08.2004.

- ФЗ от 10.01.2002 № 1-ФЗ «Об электронной цифровой подписи». Принят Государственной Думой 13 декабря 2001 года (в редакции от 08.11.2007) // Парламентская газета. - № 17. - 08-14.04.2011.

- Федеральный закон от 25.06.2002 N 73-ФЗ «Об объектах культурного наследия (памятниках истории и культуры) народов Российской Федерации» (в редакции от 30.11.2010) // Парламентская газета. - № 120-121. - 29.06.2002.

- Федеральный закон от 08.08.2001 N 128-ФЗ «О лицензировании отдельных видов деятельности» (принят ГД ФС РФ 13.07.2001) (в редакции от 29.12.2010) // Российская газета. - № 97. - 06.05.2011.

- Закон РСФСР от 15.12.1978 «Об охране и использовании памятников истории и культуры» (в редакции от 25.06.2002) // Свод законов РСФСР», т. 3, с. 498.

- Постановление Совмина СССР от 16.09.1982 № 865 «Об утверждении положения об охране и использовании памятников истории и культуры» (в редакции от 29.12.1989, с изменениями от 25.06.2002) // Документ опубликован не был. Информационная система «Консультантплюс».

- Постановление от 26 июня 1995 г. № 608 «О Сертификации средств защиты информации» (в редакции от 21.04.2010) // Российская газета. - № 145. - 28.06.1995.

- Квалификационный справочник должностей руководителей, специалистов и других служащих (утвержден постановлением Минтруда РФ от 21 августа 1998 г. N 37) // Минтруд РФ, М., 1998.

- ГОСТ Р 51141-98. Делопроизводство и архивное дело. Термины и определения. М.: Госстандарт России, 1998 // ГОСТ Р 51141-98. Делопроизводство и архивное.

- ГОСТ Р ИСО 15489-1-2007. Управление документами. Общие требования // М., Стандартинформ, 2007.

- ГОСТ Р 53114-2008. Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения // Документ опубликован не был. Информационная система «Консультантплюс».

- ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты.

- Авдеев В.В. Должностные инструкции работников организации // Бухгалтерский учет в издательстве и полиграфии. 2009. № 1. С. 42-47.

- Безруков, Н.Н. Компьютерная вирусология / Н.Н. Безруков. – Киев: Книга, 1990. – 28 с.

- Бехтер Л.А. Методический подход для получения интегральной оценки экономической безопасности сельскохозяйственных предприятий на основе метода энтропии // Бизнес информ. 2013. № 2. С. 83-87.

Богатко А.Н. Основы экономического анализа хозяйствующего субъекта. М.: Финансы и статистика. 2008.

- Ваганова Л.В. Оценка интерфейсной составляющей экономической безопасности машиностроительных предприятий // Экономика развития. 2013. № 2. С. 81-85.

- Вестник Кузбасского государственного технического университета. 2006. № 2. С. 97-101.

- Вестник Саратовского госагроуниверситета им. Н.И. Вавилова. 2012. № 02. С. 80-82.

- Власенко И.В. Информационное обеспечение эколого-экономической безопасности в аграрном секторе // Экономика и предпринимательство. 2013. № 10. С. 480-484.

- Воротынская А.М. Особенности оценки уровня экономической безопасности на современном предприятии // Известия Санкт-Петербургского университета экономики и финансов. 2013. № 2. С. 98-100.

- Гознак [Электронный ресурс]: Официальный сайт. URL: http://www.goznak.ru/.

- Гончаренко, Л. Экономическая безопасность предприятия [Электронный ресурс]. Режим доступа: http://psj.ru/saver_magazins/detail.php?ID=8445&PAGEN_1=1&ID=8445&saver_magazins=235#review_anchor.

- Гришко Н.Е., Маслак М.В. Механизм управления экономической безопасностью машиностроительного предприятия в контексте развития трансфера технологий // Современные проблемы науки и образования. 2013. № 2. С. 388-388.

- Демьянов, Б.С. Современный электронный документооборот (достоинства и недостатки) / Б.С. Демьянов // Вестник Тверского государственного университета. Сер.: Управление. – 2005. – № 3 (9). С. 42-47.

- Довбня С.Б., Гулик Т.В. К вопросу о диагностике перспективной экономической безопасности предприятия // Крымский экономический вестник. 2013. Т. 1. № 2. С. 136-139.

- Ерошкин С.Ю., Михалко Е.Р. Обоснование методологии анализа инновационного потенциала и экономической безопасности промышленных предприятий // Автоматизация и современные технологии. 2011. № 09. С. 40-46.

- Зиновьев, П.В. К вопросу повышения защищенности существующих и перспективных автоматизированных систем электронного документооборота / П.В. Зиновьев // Вестник Воронежского государственного технического университета. – 2010. Т. 6. – № 12. – С. 174.

- Калугин, Е. Создание электронного государства России / Е. Калугин // Проблемы теории и практики управления: Междунар. журн/Междунар. науч.–иссл. ин–т проблем упр. – М. – 2007. – № 1. – С. 63-74.

- Киви Берд Конфликт криптографии и бюрократии [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 09 июля 2010 г. – Режим доступа: http://www.computerra.ru/own/kiwi/546005/.

- Киви Берд Паспорт в дивный новый мир [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» №16 от 28 апреля 2005 года Режим доступа: http://offline.computerra.ru/2005/588/38750/.

- Киви Берд Простые истины [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 07 марта 2008г. – Режим доступа: http://www.computerra.ru/think/kiwi/350683/.

- Климова Н.В. Ресурсообеспеченность сельского хозяйства - квинтэссенция экономической безопасности и конкурентоспособности АПК России // Национальные интересы: приоритеты и безопасность. 2012. № 28. С. 56-60.

- Ковалева, Н.Н. Информационное право России: учеб. Пособие / Н.Н. Ковалева. – М.: Дашков и К, 2007. – 360 с.

- Котлер, Ф. Основы маркетинга: Краткий курс. М., 2007. С. 327.

- Крупин А. Тонкости анонимного серфинга в Сети [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 17 ноября 2008г. – Режим доступа: http://www.computerra.ru/381931/?phrase_id=10718681.

- Лукацкий А. Управление зоопарком безопасности [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 28 января 2009г. – Режим доступа: http://www.computerra.ru/397075/?phrase_id=10718682.

- Лукацкий, А. Управление зоопарком безопасности [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 28 января 2009 г. – Режим доступа: http://www.computerra.ru/397075/?phrase_id=10718682.

- Майстрович, Т.В. Электронный документ в библиотеке: науч.–метод. Пособие / Т.В. Майстрович. – М.: Либерея–бибинформ, 2007. – 144 с.

- Максимович, Г.Ю. Комплексный подход к внедрению информационных технологий во все сферы документационного обеспечения управления / Г.Ю. Максимович В.И. Берестова // Секретарское дело. 2006. № 11. С. 50–56.

- Михалева Е.П., Алампиев А.В. Критерий обоснования управленческих решений при обеспечении экономической безопасности предприятия // Известия Тульского государственного университета. Экономические и юридические науки. 2013. № 2-1. С. 197-202. 0

- Навроцкая Н.А., Сопилко Н.Ю. Трансформация инвестиционно-производственного пространства как условие экономической интеграции // Вопросы региональной экономики. 2013. Т. 2. № 15. С. 63-69.

- Нечаев Д.Ю. Критерии и показатели экономической безопасности предприятий. Правовая и финансовая составляющие // Вестник Российского государственного торгово-экономического университета (РГТЭУ). 2010. № 2. С. 111-117.

- Нечта, И.В., Фионов, А.Н. Цифровые водяные знаки в программах на С/С++ / И.В. Нечта, А.Н. Фионов А.Н. // Известия Южного федерального университета. Технические науки. – 2010. – Т. 112. – № 11. С. 175.

- Никитина А.В. Методический инструментарий оценки уровня экономической безопасности предприятий на основе использования методов факторного анализа // Бизнес информ. 2013. № 8. С. 139-144.

- Показатели оценки эффективности внедрения мероприятий по улучшению условий и охраны труда на предприятиях АПК

- Практика сферы ИТ [Электронный ресурс]: Электронное издание от 7 апреля 2011. URL: http://ithappens.ru/story/5896.

- Предотвращение сетевых атак: технологии и решения [Электронный ресурс]: Электронное издание. – HackZone Ltd 14.07.2009. – Режим доступа: http://www.hackzone.ru/articles/view/id/5962/.

Скиба, О. Защита документа в системе электронного документооборота / О. Скиба // Секретарское дело. 2007. – № 12. – С. 25.

- Соловяненко, Н. Заключение договоров с использованием электронных документов в системах электронной торговли / Н. Соловяненко // Хозяйство и право. 2005. № 3. С. 50–58.

- Способы авторизации [Электронный ресурс]: Электронное издание. – HackZone Ltd 07.01.2009. – Режим доступа: http://www.hackzone.ru/articles/view/id/4078/.

- Стародымов, А. Пелепец, М. Стираем память. Быстро, дистанционно [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 23 июля 2009г. – Режим доступа: http://www.computerra.ru/443845/?phrase_id=10718685.

- Теория информационной безопасности [Электронный ресурс]: Электронное издание. – HackZone Ltd 14.07.2009. – Режим доступа: http://www.hackzone.ru/articles/view/id/5961/.

- Федосеева, Н.Н. Сущность и проблемы электронного документооборота / Н.Н. Федосеева // Юрист: Научн.–практ. Журн / Изд. гр. «Юрист». – М. 2008. № 6 С. 61–64.

Федотов, Н.Н. Защита информации [Электронный ресурс]: Учебный курс (HTML–версия). / «ФИЗИКОН», 2001–2004. – Режим доступа: http://www.college.ru/UDP/texts/index.html#ogl.

- Фриман И.М. Оценка уровня устойчивости развития человеческого капитала как фактор повышения экономической безопасности промышленного предприятия // Бизнес информ. 2012. № 6. С. 219-222.

- «Google’s Gatekeepers» by Jeffrey Rosen // The NYT Magazine, November 28, 2008, «Googling Security: How Much Does Google Know About You?» by Gregory Conti, Addison–Wesley Professional, 2008.

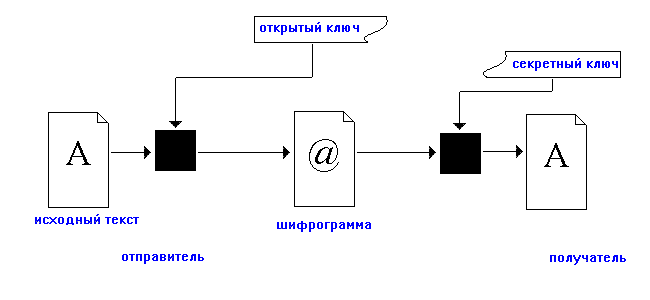

Шифровка с открытым ключом

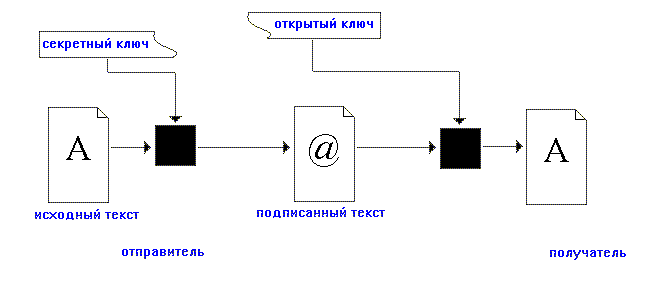

Электронная цифровая подпись

Анкета «Оценка обеспечения защиты электронного документа в ОАО «Газпромнефть-Урал»

Данный тест является частью исследовательской работы. Цель исследования – оценить ситуацию в области обеспечения безопасности электронного документа в ОАО «Газпромнефть-Урал». Полученные данные будут подвергнуты статанализу.

- Сфера деятельности вашей организации:

_______________________________________________________________________________________________________________________________________________________________________________________

- Организацонно-правовая форма:

__________________________________________

- Масштаб организации:

а) малый;

б) средний;

в) крупный.

- Численность сотрудников организации:

_____________________________________________________________

- Как Вы оцениваете уровень компьютерной безопасности в вашей организации:

а) Достаточен, но существует риск утечки информации;

б) Слишком высок (нет необходимости столь строгих ограничений);

в) недостаточен;

г) какая бы ни была защита – кто захочет, тот найдет способ ее нарушить.

6. Со стороны кого, по Вашему мнению, наиболее реальна угроза информационной безопасности:

а) со стороны работников;

б) внешние атаки.

- Наиболее опасные, на Ваш взгляд, угрозы внутренней информационной безопасности:

а) утечка данных;

б) искажение данных;

в) кража оборудования;

г) саботаж;

д) утрата информации;

е) сбои в работе информационных систем;

ж) hack-атаки;

з) вредоносное ПО (вирусы, черви);

и) Спам;

к) другие (указать какие)

_________________________________________________________________________________________________________________________________________________________________________________________________

- Наиболее подвержена утечке информация:

а) персональные данные;

б) финансовые отчеты;

в) детали конкретных сделок;

г) интеллектуальная собственность;

д) бизнес-планы;

е) другая (указать)

_________________________________________________________________________________________________________________________________________________________________________________________________

- Укажите наиболее действенные, на Ваш взгляд, средства защиты информации:

а) антивирус;

б) межсетевой экран;

в) контроль доступа;

г) IDS/IPS;

д) VPN;

е) шифрование данных при хранении;

ж) другое

_________________________________________________________________________________________________________________________________________________________________________________________________

- Планы организации по наращиванию систем информационной безопасности в ближайшие 3 года:

а) система защиты от утечек;

б) шифрование данных при хранении;

в) системы контроля идентификации и доступа;

г) ИТ-системы физической безопасности;

д) защита от внешних вторжений (IDS/IPS);

е) система резервного копирования;

ж) другое

_________________________________________________________________________________________________________________________________________________________________________________________________

11. Можете ли вы пользоваться с работы электронной почтой?

а) только корпоративной почтой (внутри организации);

б) только корпоративной почтой (в том числе переписываться с внешними абонентами);

в) почтовыми ящиками любых сайтов;

г) внутрикорпоративный ящик и внешняя почта разделены, доступ к внешней почте с отдельного рабочего места.

12. Перлюстрация электронной почты – это:

а) Нормальная практика;

б) Нарушение прав человека;

в) Бесполезное занятие.

13. Доступ в Интернет в вашей организации:

а) свободный для всех без ограничений по ресурсам;

б) свободный за исключением некоторых сайтов;

в) разрешен только руководителям и некоторым специалистам.

14. Телефонные разговоры по личным вопросам на работе:

а) запрещены и контролируются;

б) запрещены и не контролируются;

в) не ограничены.

15. Брать работу на дом:

а) невозможно;

б) обычная практика;

в) запрещено формально.

16. Лично для Вас ограничения, связанные с обеспечением информационной безопасности:

а) несущественны;

б) неприятно, но терпимо;

в) причиняют значительные неудобства, и при этом часто бессмысленны;

г) причиняют значительные неудобства, но без этого не обойтись;

д) у меня нет никаких ограничений.

-

Калугин, Е. Создание электронного государства России / Е. Калугин // Проблемы теории и практики управления: Междунар. журн/Междунар. науч.–иссл. ин–т проблем упр. – М. – 2007. – № 1. – С. 63-74. ↑

-

Киви Берд Простые истины [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 07 марта 2008г. – Режим доступа: http://www.computerra.ru/think/kiwi/350683/. ↑

-

Ковалева, Н.Н. Информационное право России: учеб. Пособие / Н.Н. Ковалева. – М.: Дашков и К, 2007. – 360 с. ↑

-

Крупин А. Тонкости анонимного серфинга в Сети [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 17 ноября 2008г. – Режим доступа: http://www.computerra.ru/381931/?phrase_id=10718681. ↑

-

Лукацкий А. Управление зоопарком безопасности [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 28 января 2009г. – Режим доступа: http://www.computerra.ru/397075/?phrase_id=10718682. ↑

-

Майстрович, Т.В. Электронный документ в библиотеке: науч.–метод. Пособие / Т.В. Майстрович. – М.: Либерея–бибинформ, 2007. – 144 с. ↑

-

Максимович, Г.Ю. Комплексный подход к внедрению информационных технологий во все сферы документационного обеспечения управления / Г.Ю. Максимович В.И. Берестова // Секретарское дело. 2006. № 11. С. 50–56. ↑

-

Скиба, О. Защита документа в системе электронного документооборота / О. Скиба // Секретарское дело. 2007. № 12. С. 23–26. ↑

-

Соловяненко, Н. Заключение договоров с использованием электронных документов в системах электронной торговли / Н. Соловяненко // Хозяйство и право. 2005. № 3. С. 50–58. ↑

-

Стародымов, А. Пелепец, М. Стираем память. Быстро, дистанционно [Электронный ресурс]: Электронный журнал. – опубликовано в журнале «Компьютерра» 23 июля 2009г. – Режим доступа: http://www.computerra.ru/443845/?phrase_id=10718685. ↑

-

Федосеева, Н.Н. Сущность и проблемы электронного документооборота / Н.Н. Федосеева // Юрист: Научн.–практ. Журн / Изд. гр. «Юрист». – М. 2008. № 6 С. 61–64. ↑

-

Федотов, Н.Н. Защита информации [Электронный ресурс]: Учебный курс (HTML–версия). / «ФИЗИКОН», 2001–2004. – Режим доступа: http://www.college.ru/UDP/texts/index.html#ogl. ↑

-

«Google’s Gatekeepers» by Jeffrey Rosen // The NYT Magazine, November 28, 2008, «Googling Security: How Much Does Google Know About You?» by Gregory Conti, Addison–Wesley Professional, 2008. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 20. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 20. ↑

-

ИСО/МЭК 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования // ИСО/МЭК 27001. Информационные технологии. Методы защиты. – С. 21. ↑