Файл: Контроль доступа к данным (Планирование работ по защите информации и порядок отчетности).pdf

Добавлен: 12.03.2024

Просмотров: 28

Скачиваний: 0

СОДЕРЖАНИЕ

ГЛАВА 1. ОРГАНИЗАЦИОННЫЕ АСПЕКТЫ КОНТРОЛЯ ДОСТУПА К ДАННЫМ

1.2 Выбор средств контроля доступа к данным

ГЛАВА 2. ОРГАНИЗАЦИЯ КОНТРОЛЯ К БАЗАМ ДАННЫХ

2.1. Планирование работ по защите информации и порядок отчетности

2.2. Контроль состояния защиты информации

2.3. Взаимодействие с учреждениями по вопросам защиты информации

Рисунок 5 - Наиболее подверженная утечке информация

Как показывает исследование, в качестве наиболее действенных средств защиты информации респонденты отдельно отметили регулярное резервное копирование (бэкап) и организационные средства защиты. За антивирус отдали голоса 22,9% респондентов.

Респондентами отдельно была отмечена опасность низкоуровневых DDOS-атак.

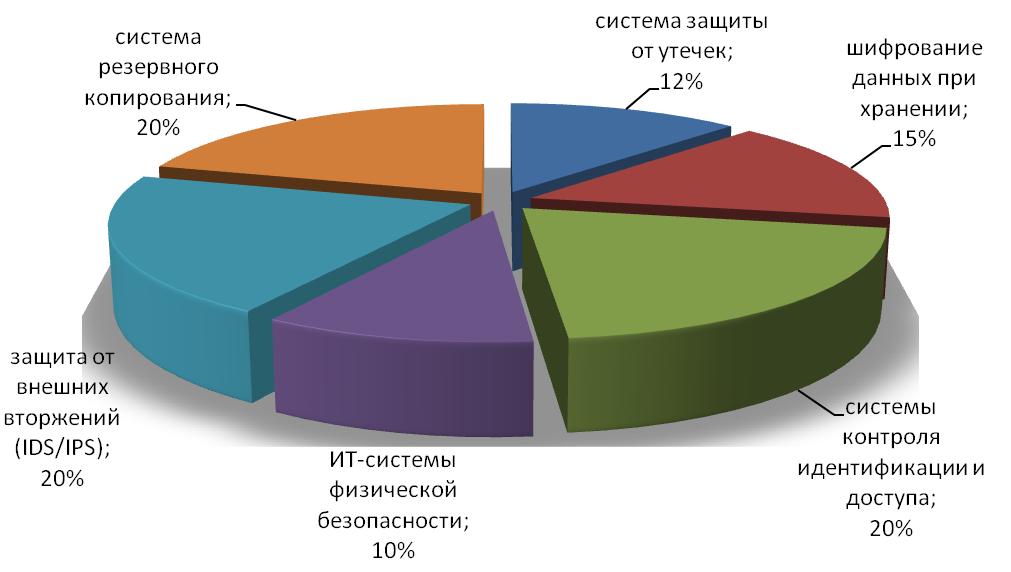

Согласно исследованию, планы организации по наращиванию систем информационной безопасности в ближайшие три года, по мнению различных сотрудников, выглядит следующим образом. Часть респондентов заявила, что у них нет никаких планов, часть, что секретная информация не предвидится и «к тому, что есть, не требуется особых дополнений»: а) система защиты от утечек – 11 %; б) шифрование данных при хранении – 14 %; в) системы контроля идентификации и доступа – 19 %; г) ИТ-системы физической безопасности – 9 %; д) защита от внешних вторжений (IDS/IPS) – 19 %; е) система резервного копирования – 19 %. Интересным показалось предложение поменять бухгалтера.

Рисунок 6 - Планы организации по наращиванию систем информационной безопасности

Российские и международные ГОСТы, предъявляющие требования к управлению документами и построению систем защиты информации, позволяют классифицировать риски электронных систем следующим образом: защита от несанкционированного доступа утечки информации, защита от физической порчи, утраты, защита от изменений, защита от не правильного использования, защита от невозможности использования. Каждый из этих рисков имеет цену. В сумме они могут составить цифру, способную разорить любую организацию.

Возможность пользоваться с работы электронной почтой относится к организационным мерам информационной защиты: а) только корпоративной почтой (внутри организации) – 19 %; б) только корпоративной почтой (в том числе переписываться с внешними абонентами) – 31 %; в) почтовыми ящиками любых сайтов – 44 %; г) внутрикорпоративный ящик и внешняя почта разделены, доступ к внешней почте с отдельного рабочего места – 6 %.

Перлюстрация – тайное вскрытие и просмотр пересылаемой по почте корреспонденции. Фактически – предупреждение различных преступных деяний. В исследуемых организациях перлюстрация – это: а) нормальная практика – 19%; б) нарушение прав человека – 60 %; в) бесполезное занятие – 21 %.

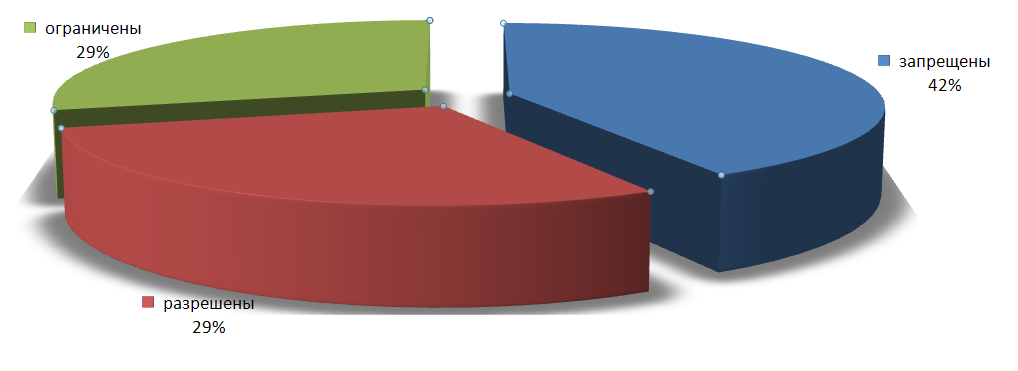

При изучении принципов защиты информации также исследовались права пользователей. Так, доступ в Интернет в организации: а) свободный для всех без ограничений по ресурсам – 29 %; б) свободный за исключением некоторых сайтов – 29 %; в) разрешен только руководителям и некоторым специалистам – 42 %. Дело в том, что путешествие по сети Интернет может привести к заражению компьютера вредоносным программным обеспечением (ПО). Ограничение прав пользователей способно ограничить риск заражения.

Рисунок 7 - Права сотрудников организации на доступ в Интернет

Телефонные разговоры по личным вопросам на работе. Их ограничение сокращает утечку коммерческой информации. Итог: телефонные разговоры а) запрещены и контролируются – 8 %; б) запрещены и не контролируются – 58 %; в) не ограничены – 34 %.

Брать работу на дом (практически означает выносить защищаемую информацию за пределы организации, что, конечно, не способствует повышению уровня безопасности: а) невозможно – 29 %; б) обычная практика – 47 %; в) запрещено формально – 34 %.

Величина организации определяет необходимость образования должности специалиста по информационной безопасности или отдельного структурного подразделения информационной защиты. Возможно, целесообразно обратиться в организацию, занимающуюся вопросами информационной защиты.

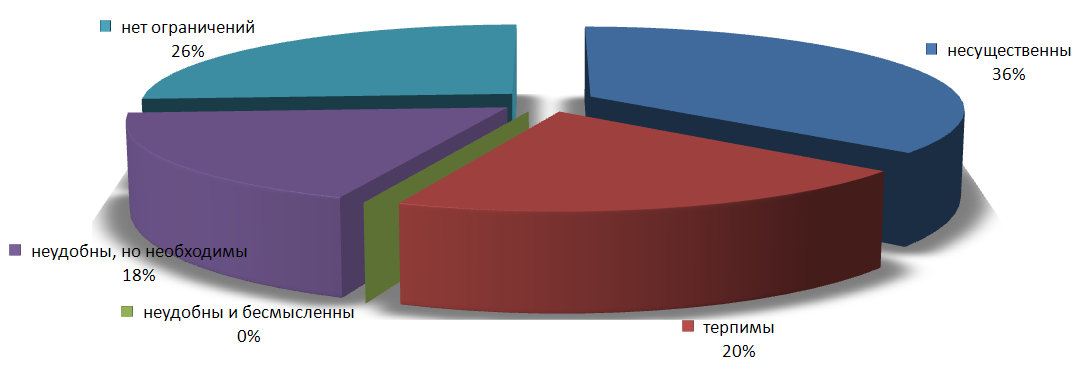

Личное отношение к ограничениям, связанным с обеспечением информационной безопасности – опять же, субъективная оценка, показывающая отношение к защите информации – принятие-непринятие установленных мер, привычка. Личное отношение к ограничениям: а) несущественны – 36 %; б) неприятно, но терпимо – 20 %; в) причиняют значительные неудобства, и при этом часто бессмысленны – 0 %; г) причиняют значительные неудобства, но без этого не обойтись – 18 %; д) у меня нет никаких ограничений – 26 %.

Рисунок 8 - Личное отношение к ограничениям, связанным с обеспечением информационной безопасности

При формировании системы информационной защиты необходимо учитывать специфику каждой отдельной организации. Для каждого случая надо формировать свой комплекс мер по защите от подделки. Стоимость производства документа должна оправдывать экономический эффект от мероприятия. Также как доход от производства подделки должен превышать затраты на его изготовление. Следует ограничивать документы по периодам обращения: новый дизайн бланков, новые логотипы и прочие ротационные изменения могут предупредить часть подделок. В зависимости от применяемых технологий защиты следует определиться, целесообразно ли применения программно-аппаратного комплекса защиты, обеспечивающего диагностику подлинности экземпляра выбранного документа. Новые алгоритмы сравнения изображений в дополнение к комбинации компонентов программного продукта способны определить подлинность документа.

Прежде всего, необходимо разработать и утвердить организационные документы, закрепляющие порядок работы сотрудников с документами, подлежащими защите. Например, инструкцию деятельности специалиста по обеспечению информационной безопасности. Для этого необходимо составить перечень документов, подлежащих защите, идентифицировать угроз безопасности, оценить риски, т.е. провести аудит информационной безопасности.

На основе собранной в процессе аудита безопасности информации разрабатывается проект инструкции деятельности специалиста по обеспечению информационной безопасности. Для этого может быть использован типовой проект инструкции деятельности специалиста по обеспечению информационной безопасности, с адаптацией его к специфическим особенностям организации.

После утверждения документа необходимо внедрить его в организации, а это обычно встречает сопротивление со стороны сотрудников организации, поскольку налагает на них дополнительные обязанности, усложняет работу. Поэтому система безопасности документов должна быть тщательно продумана и целесообразна, не должна создавать значительные трудности в работе.

По итогам проведенного исследования можно сделать следующие выводы:

Наиболее опасные угрозы информационной безопасности: сбой информационной системы, утечка информации, искажение данных.

Документы, представляющие наибольший интерес для злоумышленников – договоры, документы, содержащие персональные данные.

Наиболее действенными средствами защиты электронных документов является резервное копирование и организационные меры защиты.

Организация характеризуется высоким уровнем сознания в области информационной безопасности документов, но на деле в целях ее повышения принимаемых мер недостаточно.

2.3. Взаимодействие с учреждениями по вопросам защиты информации

В данной организации разработана Политика информационной безопасности (ПИБ), направленная на решение проблемы комплексной защиты информации. Под политикой информационной безопасности понимают «формальное изложение правил поведения лиц, получающих доступ к конфиденциальным данным в корпоративной информационной системе»[14]. Корректно разработанные и остающиеся актуальными, они отражают мнение руководства по вопросу информационной безопасности, связывают воедино все методы защиты информации, позволяют разработать единые стандарты в области защиты информации, регламентируют работу сотрудников. Политики информационной безопасности являются основой для дальнейшей разработки документов по обеспечению безопасности: стандартов, процедур, регламентов, должностных инструкций и т.д.

Актуальность разработки политик информационной безопасности для компаний объясняется необходимостью создания механизма управления и планирования информационной безопасности. Также политики ИБ позволяют совершенствовать следующие направления деятельности компании[15]: – поддержка непрерывности бизнеса; – повышение уровня доверия к компании; – привлечение инвестиций; – минимизация рисков бизнеса с помощью защиты своих интересов в информационной сфере; – обеспечение безопасного и адекватного управления компании; – снижение издержек; – повышение качества деятельности по обеспечению ИБ.

Естественно, что совершенствование направлений деятельности организации зависит от грамотности составления политики информационной безопасности.

Политики информационной безопасности определяют стратегию и тактику построения системы защиты информации. Стратегическая часть связана со стратегией развития бизнеса компании и развитием ее IT-стратегии. Тактическая часть, в свою очередь, подробно описывает правила безопасности. В соответствии с определением политики информационной безопасности и рекомендациями международных стандартов в области планирования и управления ПИБ, политики должны содержать[16]: определение предмета, задач и целей; условия применения и их ограничения; отражение позиции руководства в отношении выполнения политики ИБ и создания комплексной системы ИБ; определение прав и обязанностей сотрудников; определение границ ответственности сотрудников за выполнение политики ИБ; порядок действий в случае нарушения политики ИБ.

Как правило, основная ошибка заключается в отсутствии в компании формализованных, зафиксированных и утвержденных процессов обеспечения информационной безопасности. Эти процессы должны определять единую техническую политику в части выбора средств защиты, текущее состояние ИБ (уровень зрелости компании с точки зрения обеспечения информационной безопасности) и планы развития компании.

Основные положения информационной безопасности и позиция руководства компании прописываются в концепции информационной безопасности (КИБ). Концепция информационной безопасности реализуется в частных политиках информационной безопасности, процедурах, руководствах и стандартах, обеспечивающих детальную интерпретацию положений КИБ для сотрудников, партнеров и клиентов компании и организации. Эта структура руководящих документов и называется политикой информационной безопасности.

Частные политики информационной безопасности определяют «почему» компания защищает свою информацию. Стандарты обозначают «что» компания намерена предпринимать для реализации и управления безопасностью информации. Процедуры описывают «как» компания будет выполнять требования, описанные в высокоуровневых документах (частной политике и руководствах).

При разработке каждой новой частной политики информационной безопасности составляются свои руководства, стандарты и процедуры. У нескольких разработанных частных политик могут быть одинаковые, пересекающиеся или дополняющие друг друга стандарты и процедуры.

Таким образом, политика информационной безопасности является неотъемлемой частью систем установления режима информационной безопасности и контроля за ним: систем информационной безопасности (СИБ) и систем управления информационной безопасности (СУИБ) соответственно.

Несмотря на огромное количество публикаций в российской и зарубежной прессе по проблемам защиты информации, лишь немногие компании «созревают» до внедрения СИБ. Уже существующие системы, за редким исключением, построены по принципу «латания дыр»: средства защиты информации (СЗИ) внедряются бессистемно, в основном с учетом мнения местных специалистов, либо наличия на рынке недорогих решений.

Основными же аргументами в пользу внедрения тех или иных СЗИ, как правило, являются положения руководящих документов, международных или отраслевых требований, соответствующих стандартов. Задачу построения системы информационной безопасности каждое ведомство решает своими подходами, на основе имеющихся специалистов и ограниченного выбора решений. И разными темпами: где-то все упирается в нехватку денег, где-то в недостаток внимания руководства.

Ограниченное число компаний предоставляют СМИ информацию о том, как производится оценка защищенности ИС и есть ли на это регламенты. Практически невозможно узнать, проводится ли аудит системы управления информационной безопасностью (СУИБ). Тем не менее, в большинстве отраслей существуют внутренние административные документы по ИБ (инструкции, регламенты, разделы в трудовых соглашениях).

Доводы о важности анализа рисков лишь недавно начали завоевывать своих сторонников среди руководства и сотрудников отечественных компаний.

Анализ рисков ИБ, как поиск бизнес-процессов, уязвимых с точки зрения связанности с ИТ-инфраструктурой, в российских компаниях пока не прижился. Сыграло свою роль отсутствие в большинстве компаний культуры управления рисками, а, кроме того, специализированные организации изначально оказывали эту услугу непрофессионально. Анализ опрометчиво сводился лишь к определению степени защищенности/уязвимости серверов без учета остальной ИТ-инфраструктуры и бизнеса компании в целом. Негативно сказалась и неопределенность критериев оценки рисков. В итоге анализ рисков стал инструментом обоснования внедрения СИБ, выгодного компании-подрядчику.