ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 620

Скачиваний: 0

СОДЕРЖАНИЕ

Основні теоретичні поняття криптології План

1 Основні терміни, визначення та предмет науки «криптологія»

2.1 Таблиці для шифрування. Проста перестановка

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

2.3 Таблиці для шифрування. Подвійна перестановка

2.4 Застосування магічних квадратів

3 Аффінна система підстановок Цезаря

4 Система Цезаря із ключовим словом

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз шифру Гронсфельда

3 Шифр “Подвійний квадрат Уітстона”

4 Одноразова система шифрування

7 Шифрування методом гамірування

Аналіз ефективності алгоритму des

Асиметричні криптосистеми План

1 Алгоритм шифрування Діффі - Хеллмана

1 Алгоритм шифрування Діффі - Хеллмана

Ідентифікація та перевірка істинності План

1.2 Основні складові інформаційної безпеки

1.3 Важливість і складність проблеми інформаційної безпеки

2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2 Основні поняття об’єктно-орієнтованого підходу

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5 Основні визначення і критерії класифікації загроз

Інформаційна безпека Найпоширеніші загрози План

1 Найпоширеніші загрози доступності

1 Найпоширеніші загрози доступності

2 Деякі приклади загроз доступності

3 Шкідливе програмне забезпечення

5 Основні загрози конфіденційності

2 Інформаційна безпека розподілених систем. Рекомендації X.800

2.3 Адміністрування засобів безпеки

3 Стандарт iso/iec 15408 "Критерії оцінки безпеки інформаційних технологій"

4 Гармонізовані критерії європейських країн

5 Інтерпретація "Оранжевої книги" для мережних конфігурацій

Інформаційна безпека Управління ризиками План

2 Підготовчі етапи управління ризиками

Для того щоб розшифрувати шифротекст (а,b), обчислюють

![]() . (4.22)

. (4.22)

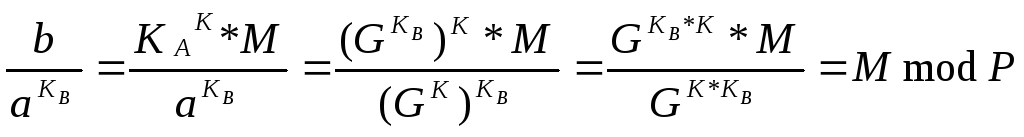

Довести, що співвідношення (4.22) справедливо, можна виходячи з (3.17) , (3.20) і (3.21), оскільки

.

.

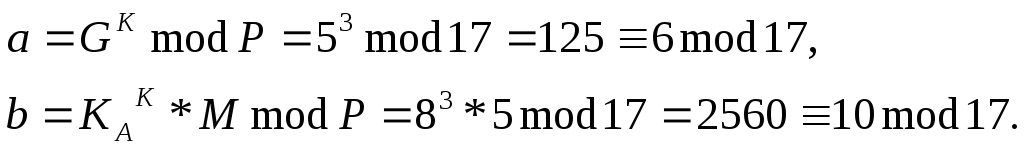

Наприклад, виберемо Р

= 17, G =

5, таємний ключ

![]() =

2. Обчислюємо

=

2. Обчислюємо

![]() .

.

Отже, відкритий ключ

![]() = 8.

= 8.

Нехай повідомлення М = {Д}={5}.

Виберемо деяке випадкове число K = 3. Перевіримо умову (3.19) дійсно НСД (3,16) =1. Обчислюємо пари чисел а та b:

Таким чином, шифротекстом для літери Д є пара чисел (6,10).

Виконаємо розшифрування

цього шифротексту. Обчислюємо повідомлення

М,

використовуючи таємний ключ

![]()

![]() .

.

Вираз

![]()

можна подати у вигляді

![]() .

.

Розв’язуючи дане порівняння, знаходимо М = 5.

У реальних схемах шифрування необхідно використовувати як модуль P велике ціле просте число, що має у двійковому поданні довжину від 512 до 1024 бітів.

У системі Ель Гамаля відкритого шифрування той самий ступінь захисту, що для алгоритму RSA з модулем N з 200 знаків, досягається вже при модулі P в 150 знаків. Це дозволяє в 5-7 разів збільшити швидкість обробки інформації. Але у такому варіанті відкритого шифрування немає підтвердження достеменності повідомлень.

Система Ель Гамаля не позбавлена певних недоліків. Серед них можна зазначити такі:

1 Відсутність семантичної

стійкості. Якщо G – примітивний

елемент множини

![]() ,

то за поліноміальний час можна визначити

чи є деяке число x

квадратичним відрахуванням. Це робиться

піднесенням числа x

у степінь

,

то за поліноміальний час можна визначити

чи є деяке число x

квадратичним відрахуванням. Це робиться

піднесенням числа x

у степінь

![]() за модулем P

за модулем P

![]() .

.

Якщо результат дорівнює 1, то

х –

квадратичне відрахування за модулем

Р, якщо

–1 , то х –

квадратичне невирахування. Далі пасивний

зловмисник перевіряє, чи є GK

і

![]() квадратичними відрахуваннями.

квадратичними відрахуваннями.

![]() буде квадратичним відрахуванням тоді

й тільки тоді, коли і GK

, і

буде квадратичним відрахуванням тоді

й тільки тоді, коли і GK

, і

![]() будуть квадратичними відрахуваннями.

Якщо це так, то

будуть квадратичними відрахуваннями.

Якщо це так, то

![]() буде квадратичним

відрахуванням

тоді й тільки тоді,

коли саме повідомлення М

буде квадратичним відрахуванням. Тобто

пасивний зловмисник одержує деяку

інформацію про вихідний текст, маючи

лише шифрований текст і відкритий ключ

одержувача.

буде квадратичним

відрахуванням

тоді й тільки тоді,

коли саме повідомлення М

буде квадратичним відрахуванням. Тобто

пасивний зловмисник одержує деяку

інформацію про вихідний текст, маючи

лише шифрований текст і відкритий ключ

одержувача.

2 Подільність шифру. Якщо

дано шифрований текст (a,

b), можна одержати інший

шифрований текст, змінивши тільки другу

частину повідомлення. Справді, помноживши

b на GU

(U0),

можна одержати шифротекст для іншого

вихідного повідомлення

![]() .

.

6 Схема шифрування Рабіна

Схема Рабіна була розроблена в 1979 році й може застосовуватися тільки для шифрування даних. Безпека алгоритму спирається на складність пошуку коренів за модулем складеного числа.

Для генерації ключів вибирається

пара простих чисел

![]() ,

таких що

,

таких що

![]() (4.23)

(4.23)

Ці прості числа і є таємним ключем. Відкритим ключем є число

![]() . (4.24)

. (4.24)

Для шифрування повідомлення

![]() ,

де

,

де

![]() ,

обчислюється

,

обчислюється

![]() . (4.25)

. (4.25)

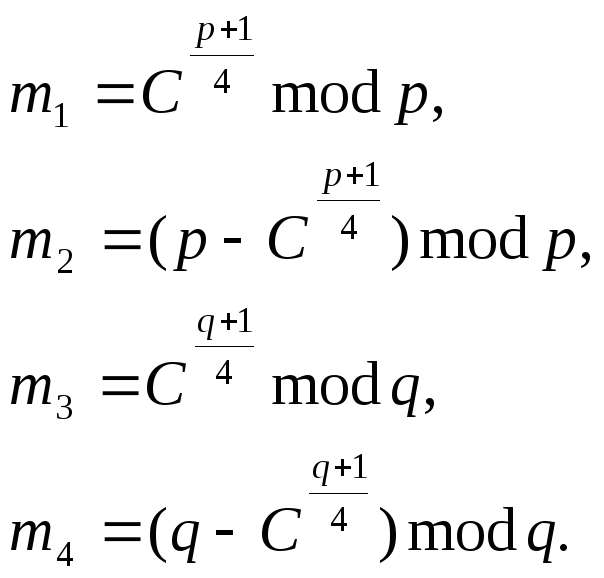

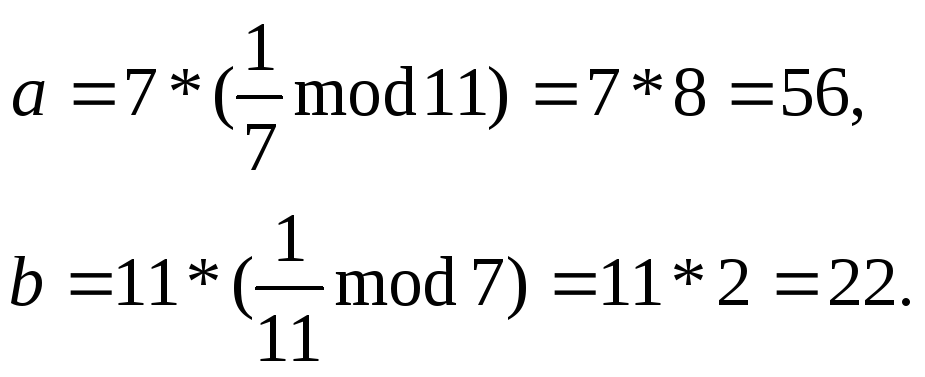

Для розшифрування повідомлення за допомогою китайської теореми про залишки обчислюється:

(4.26)

(4.26)

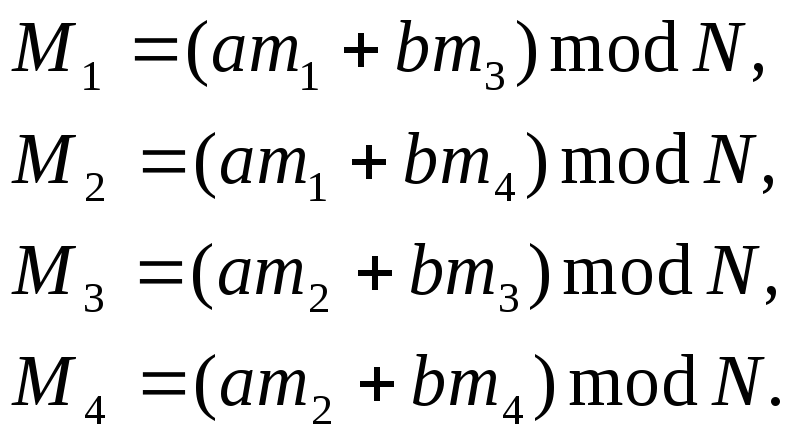

Потім вибираються два цілих числа

![]() (4.27)

(4.27)

Чотирма можливими рішеннями є:

(4.28)

(4.28)

Одне із чотирьох результатів,

![]() і

і![]() , є повідомлення

, є повідомлення

![]() .

.

Наприклад, виконаємо шифрування

тексту

![]() ,

використовуючи схему шифрування Рабіна.

Згідно з (4.23) виберемо

пари чисел

,

використовуючи схему шифрування Рабіна.

Згідно з (4.23) виберемо

пари чисел

![]() ,

нехай

,

нехай

![]() й

й

![]() .

Тоді, відкритий ключ N=77.

.

Тоді, відкритий ключ N=77.

Шифротекст C згідно з (4.25)

![]() .

.

Виконаємо розшифрування. Виходячи з (4.26), маємо

![]()

Згідно з (4.27)

Тоді за (4.28)

одержимо

![]()

![]()

![]()

Дійсно, одне із чотирьох

значень, а саме:

![]() і є відкритий текст

і є відкритий текст

![]() .

.

Задачі

-

Використовуючи криптосистему RSA, виконати цифровий підпис для повідомлення М={2, 3, 4}. Відомо, що P=37, Q=17. Відповідь надати у вигляді послідовного набору чисел.

-

Виконайте алгоритм RSA для таких значень параметрів P, Q,

,

,

,

M:

,

M:

P=7, Q=13,

![]() =5,

M=5;

=5,

M=5;

P=5, Q=11,

![]() =

9, M =8;

=

9, M =8;

P=13, Q=11,

![]() =17,

M=9;

=17,

M=9;

P=17, Q=7,

![]() =11,

M =7.

=11,

M =7.

-

Відомо, що в системі RSA відкритим ключем деякого користувача є

=5,

n=576. Встановити таємний

ключ

=5,

n=576. Встановити таємний

ключ

.

.

-

У криптосистемі з відкритим ключем, використовує RSA, було перехоплено шифрований текст C=16, був зашифрований відкритим ключем

=7,

N=21. Встановити відкритий

текст M.

=7,

N=21. Встановити відкритий

текст M. -

Нехай в деякій системі RSA кожен з користувачів має особистий таємний ключ

та відкритий ключ

та відкритий ключ

.

Припустимо, що деякий користувач

довідався, що секрет його таємного

ключа розкрито. Але замість генерації

нового модуля порівняння, він вирішує

генерувати нові таємний та відкритий

ключі. Наскільки це безпечно?

.

Припустимо, що деякий користувач

довідався, що секрет його таємного

ключа розкрито. Але замість генерації

нового модуля порівняння, він вирішує

генерувати нові таємний та відкритий

ключі. Наскільки це безпечно? -

У криптосистемі Ель Гамаля виконати шифрування відкритого тексту М={2, 3, 4} (зашифрування та розшифрування). Обрати числа P та Q із запропонованого набору чисел {15, 17, 20, 28, 24, 21}. Таємний ключ Х та число К обрати згідно з вимогами шифру.

-

Виконайте алгоритм Ель Гамаля для таких значень параметрів P, G, X, K, M, a, b:

P=13, G=9, X=5, K=7, M=6;

P=17, G=7, X=8, K=5, a=11, b=10;

P=23, G=10, X=11, K=7, a=14, b=16.

-

Виконайте шифрування (зашифрування та розшифрування) відкритого тексту M, використовуючи схему шифрування Рабіна.

-

Виконайте шифрування (зашифрування та розшифрування) відкритого тексту M, використовуючи схему шифрування Поліга-Хеллмана

Список літератури

-

Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

-

Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

-

Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

-

Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

-

Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

-

Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

-

Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.